W tym artykule pokażemy, jak przywrócić kontroler domeny Active Directory z wcześniej utworzonej kopii zapasowej stanu systemu (zobacz Kopia zapasowa usługi Active Directory) oraz rozważymy rodzaje i zasady odzyskiwania DC w AD.

Treść

- Przywróć kontroler domeny AD poprzez replikację

- Typy odzyskiwania usługi Active Directory: autoryzowane i niekompletne

- Przywracanie kontrolera domeny AD z kopii zapasowej stanu systemu

- Przywróć pojedyncze obiekty w AD

Załóżmy, że masz uszkodzony kontroler domeny AD i chcesz go przywrócić z poprzednio utworzonej kopii zapasowej. Przed przystąpieniem do odzyskiwania DC musisz zrozumieć, którego scenariusza odzyskiwania kontrolera domeny należy użyć. Zależy to od tego, czy masz inne kontrolery domeny w sieci i czy baza danych Active Directory na nich jest uszkodzona..

Przywróć kontroler domeny AD poprzez replikację

Przywracanie kontrolera domeny za pomocą replikacji nie jest procesem odzyskiwania kontrolera domeny z kopii zapasowej. Tego scenariusza można użyć, jeśli masz w sieci kilka dodatkowych kontrolerów domeny, a wszystkie z nich działają. Ten scenariusz obejmuje instalację nowego serwera, uaktualnienie go do nowego kontrolera domeny w tej samej witrynie. Stary kontroler należy po prostu usunąć z AD.

Jest to najprostszy sposób, aby upewnić się, że nie wprowadzasz trwałych zmian w AD. W tym scenariuszu baza danych ntds.dit, obiekty zasad grupy i zawartość folderu SYSVOL zostaną automatycznie zreplikowane do nowego kontrolera domeny z kontrolerami domeny pozostającymi w trybie online.

Jeśli rozmiar bazy danych ADDS jest niewielki, a inny kontroler domeny jest dostępny za pośrednictwem szybkiego kanału, jest to znacznie szybsze niż przywracanie kontrolera domeny z kopii zapasowej.

Typy odzyskiwania usługi Active Directory: autoryzowane i niekompletne

Istnieją dwa rodzaje odzyskiwania usługi Active Directory DS z kopii zapasowej, które należy dokładnie zrozumieć przed rozpoczęciem odzyskiwania:

- Przywracanie autorytatywne (przywracanie autorytatywne lub autorytatywne) - po przywróceniu obiektów AD replikacja jest wykonywana z przywróconego kontrolera domeny na wszystkie inne kontrolery w domenie. Ten typ odzyskiwania jest używany w scenariuszach, w których pojedynczy kontroler domeny lub wszystkie kontrolery domeny upadły w tym samym czasie (na przykład w wyniku ataku szyfratora lub ataku wirusa), lub gdy uszkodzona baza danych NTDS.DIT została zreplikowana w domenie. W tym trybie wszystkie przywrócone obiekty AD mają wartość USN (Update Sequence Number) zwiększoną o 100 000. W ten sposób przywrócone obiekty będą postrzegane przez wszystkie kontrolery domeny jako nowsze i będą replikowane według domen. Autorytatywną metodę odzyskiwania należy stosować bardzo ostrożnie !!! Dzięki autorytatywnemu odzyskiwaniu utracisz większość zmian w AD, które nastąpiły od momentu utworzenia kopii zapasowej (członkostwo w grupach AD, atrybuty Exchange itp.).

- Przywracanie nieautorytatywne (niepełne lub nieautorytatywne odzyskiwanie) - po przywróceniu bazy AD kontroler ten informuje inne DC, że został przywrócony z kopii zapasowej i potrzebuje najnowszych zmian w AD (dla DC utworzono nowy identyfikator wywołania DSA). Tej metody odzyskiwania można używać w zdalnych lokalizacjach, gdy trudno jest natychmiast powielić dużą bazę danych AD za pośrednictwem wolnego kanału WAN; lub gdy serwer miał jakieś ważne dane lub aplikacje.

Przywracanie kontrolera domeny AD z kopii zapasowej stanu systemu

Załóżmy, że masz tylko jedną domenę główną w swojej domenie. Z jakiegoś powodu fizyczny serwer, na którym działa, nie działa.

Masz stosunkowo nową kopię zapasową stanu systemu starego kontrolera domeny i chcesz przywrócić usługę Active Directory na nowym serwerze w trybie autorytatywnego odzyskiwania.

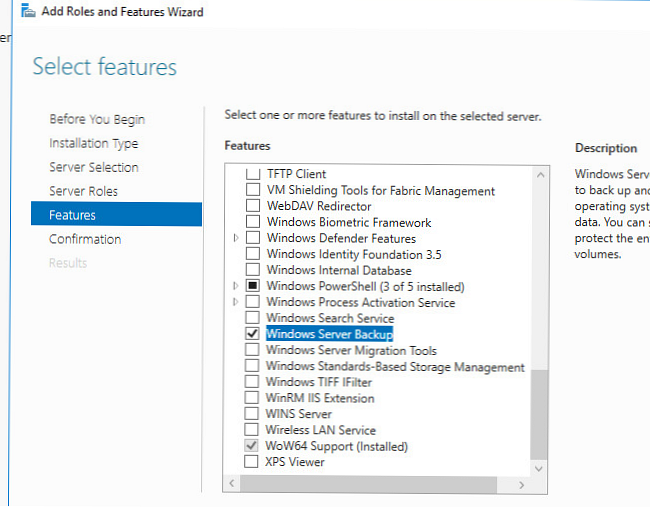

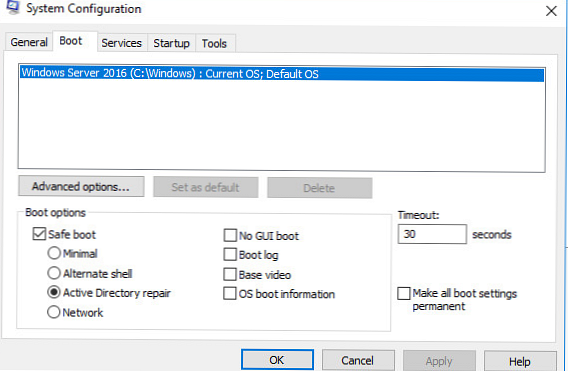

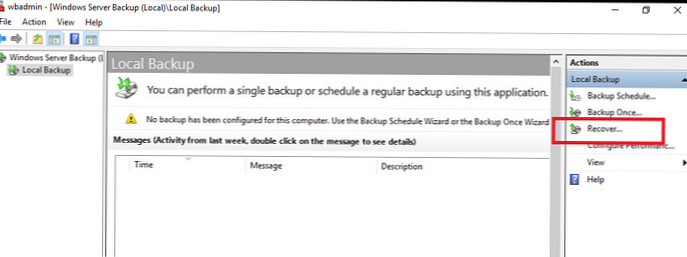

Aby rozpocząć odzyskiwanie, musisz zainstalować na nowym serwerze tę samą wersję systemu Windows Server, która została zainstalowana na uszkodzonym kontrolerze domeny. W czystym systemie operacyjnym na nowym serwerze musisz zainstalować rolę DODAJE (bez jego konfiguracji) i komponentu Kopia zapasowa systemu Windows Server.

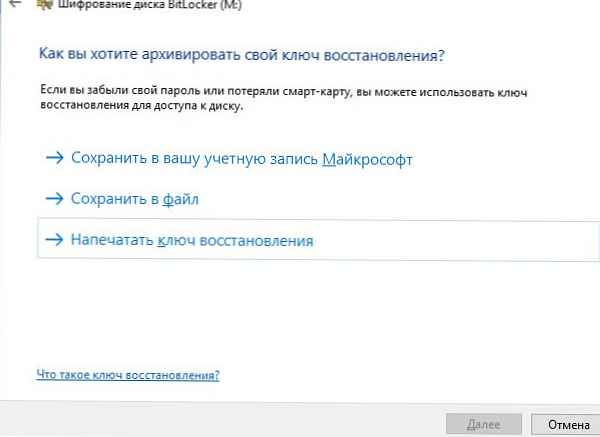

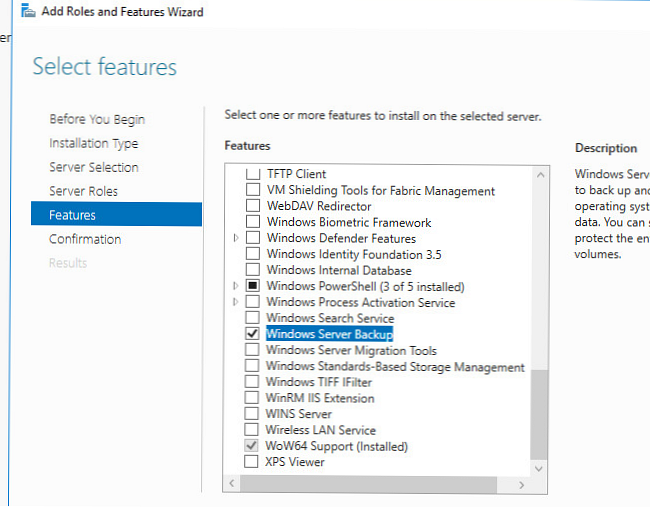

Aby przywrócić Actve Directory, musisz uruchomić serwer w trybie odzyskiwania usług katalogowych DSRM (Tryb przywracania usług katalogowych). Aby to zrobić, uruchom msconfig i na wkład Boot wybierz Bezpieczny rozruch -> Naprawa usługi Active Directory.

Uruchom ponownie serwer. Powinien zostać uruchomiony w trybie DSRM. Uruchom Windows Server Backup (wbadmin) i wybierz w prawym menu Odzyskaj.

W kreatorze odzyskiwania wybierz, że kopia zapasowa jest przechowywana w innej lokalizacji (kopia zapasowa przechowywana w innej lokalizacji).

Uwaga: wybierz dysk, na którym znajduje się kopia zapasowa starego kontrolera AD, lub określ ścieżkę UNC do niego.

wbadmin pobierz wersje -backupTarget: D:

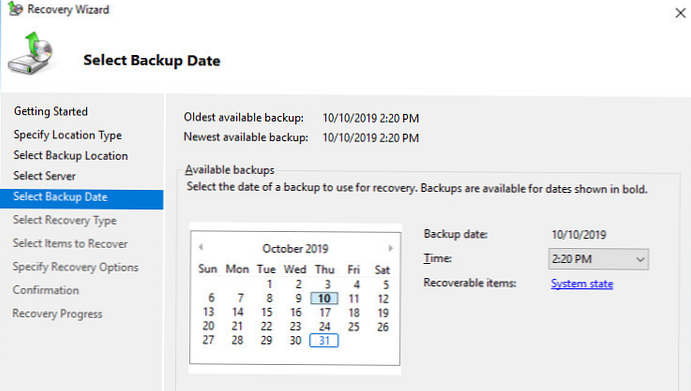

Wybierz datę, w której chcesz przywrócić kopię zapasową.

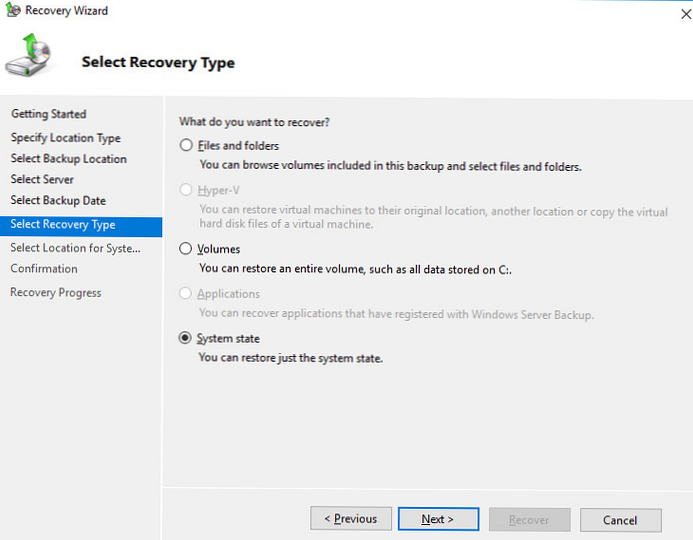

Wskaż, że przywracasz stan systemu.

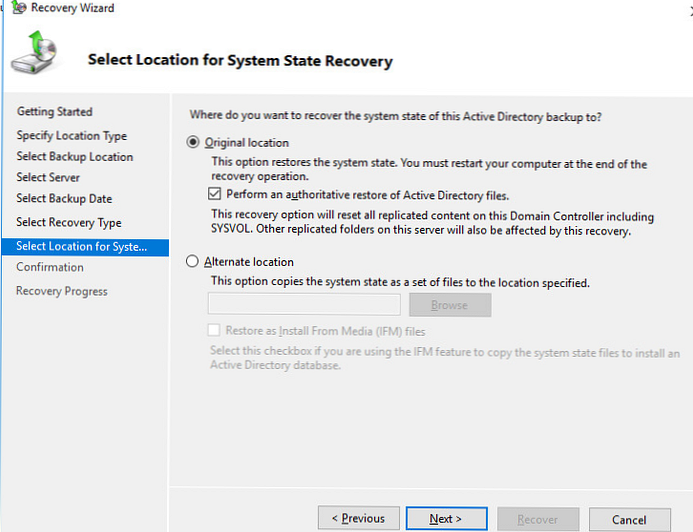

Wybierz „Oryginalną lokalizację”, aby przywrócić, i sprawdź „Wykonaj autorytatywne przywracanie plików Active Directory).

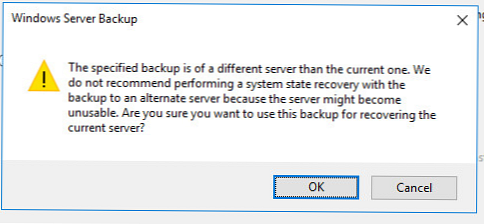

System wyświetli ostrzeżenie, że ta kopia zapasowa jest innym serwerem i że podczas przywracania na innym serwerze może się nie uruchomić. Kontynuuj.

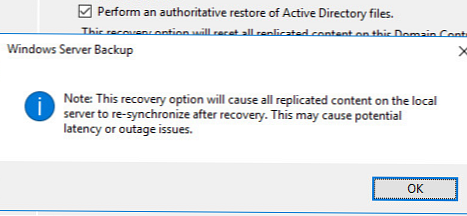

Zgadzam się z kolejnym ostrzeżeniem:

Kopia zapasowa systemu Windows Server Uwaga: Ta opcja odzyskiwania spowoduje ponowną synchronizację replikowanej zawartości na serwerze lokalnym po odzyskaniu. Może to powodować potencjalne problemy z opóźnieniami lub awariami.

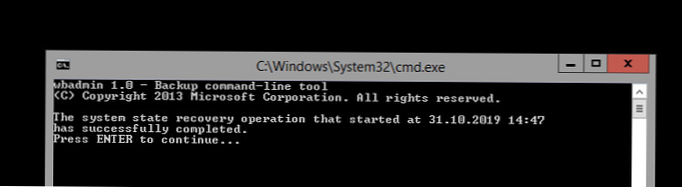

Następnie rozpocznie się proces przywracania kontrolera domeny AD na nowym serwerze. Po zakończeniu serwer będzie wymagał ponownego uruchomienia (nazwa nowego serwera zostanie zmieniona na nazwę kontrolera domeny z kopii zapasowej).

Uruchom serwer w trybie normalnym (wyłącz rozruch w trybie DSRM)

Zaloguj się do serwera przy użyciu konta z uprawnieniami administratora domeny.

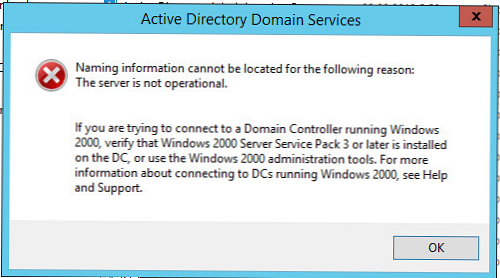

Kiedy po raz pierwszy uruchomiłem konsolę ADUC, wystąpił błąd:

Usługi domenowe w usłudze Active Directory Nie można znaleźć informacji o nazwach z następującego powodu: Serwer nie działa.

Jednak na serwerze nie ma folderów sieciowych SYSVOL i NETLOGON. Aby naprawić błąd:

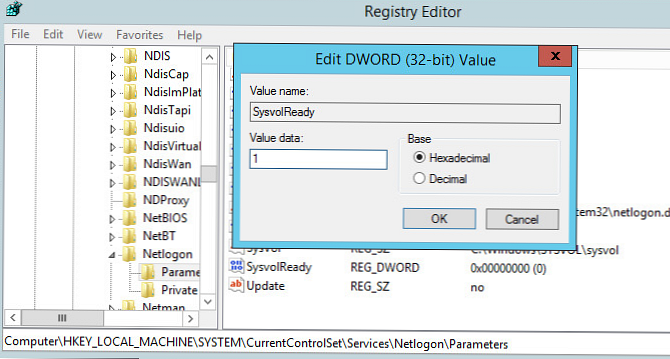

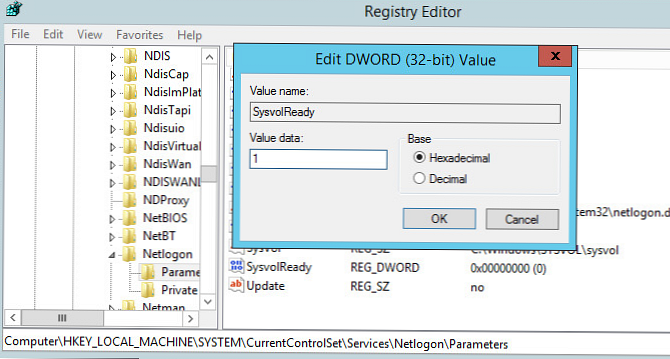

- Uruchom regedit.exe;

- Idź do oddziału HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Netlogon \ Parameters

- Zmień wartość parametru SysvolReady z 0 na 1;

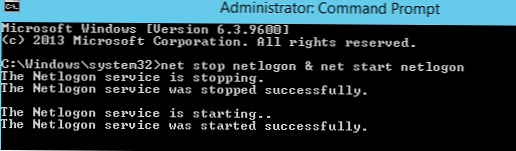

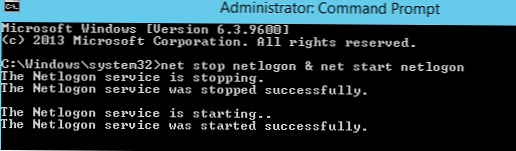

- Następnie uruchom ponownie usługę NetLogon:

net stop netlogon i net start netlogon

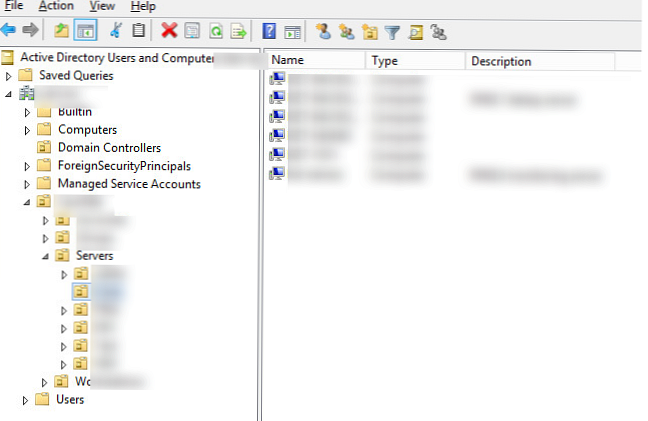

Spróbuj ponownie otworzyć konsolę ADUC. Powinieneś zobaczyć strukturę swojej domeny.

Pomyślnie przywróciłeś kontroler domeny AD w trybie Przywracanie autorytatywne. Teraz wszystkie obiekty w Active Directory zostaną automatycznie zreplikowane na inne kontrolery domeny.

Jeśli pozostało ci tylko jedno DC, sprawdź, czy jest on mistrzem wszystkich 5 ról FSMO i przechwyć je, jeśli to konieczne.

Przywróć pojedyncze obiekty w AD

Jeśli chcesz przywrócić pojedyncze obiekty w AD, użyj Kosza usługi Active Directory. Jeśli czas pochówku już upłynął lub ActiveDirectory RecycleBin nie jest włączony, możesz przywrócić pojedyncze obiekty AD w trybie autorytatywnego odzyskiwania.

W skrócie procedura jest następująca:

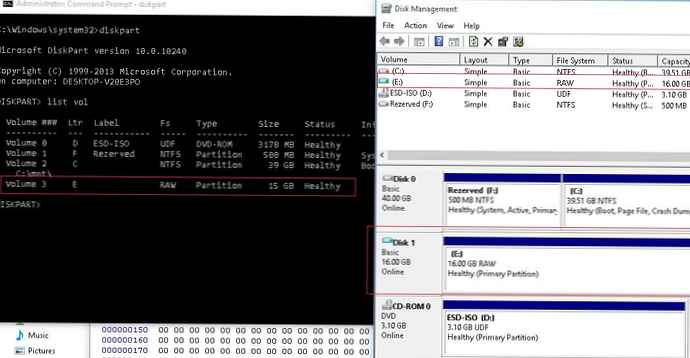

- Pobierz DC w trybie DSRM;

- Wyświetl dostępne kopie zapasowe:

wbadmin pobierz wersje - Rozpocznij odzyskiwanie wybranej kopii zapasowej:

wbadmin start systemstaterecovery -version: [twoja_wersja] - Potwierdź odzyskiwanie prądu stałego (w trybie nieautorytatywnym);

- Po ponownym uruchomieniu uruchom:

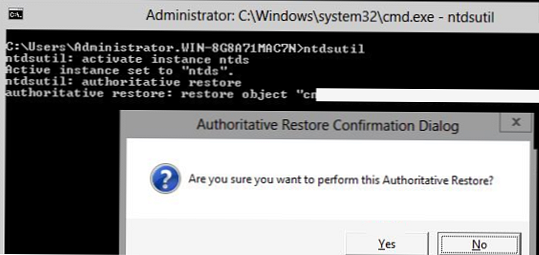

ntdsutil aktywuj instancję ntdsprzywracanie autorytatywne

Podaj pełną ścieżkę do odtwarzanego obiektu. Możesz przywrócić całą jednostkę organizacyjną:

przywróć poddrzewo „OU = Users, DC = winitpro, DC = ru”

Lub jeden obiekt:

przywróć obiekt „cn = Test, OU = Użytkownicy, DC = winitpro, DC = ru”

To polecenie zablokuje replikację określonych obiektów (ścieżek) z innych kontrolerów domeny i zwiększy USN obiektu o 100000.

Wyjdź z ntdsutil: rzuć

Uruchom serwer w trybie normalnym i sprawdź, czy usunięty obiekt został przywrócony.