Ochrona przed lukami w zabezpieczeniach (Exploit Guard) - Jest to nowa funkcja programu Windows Defender w systemie Windows 10 1709, który jest połączoną i ulepszoną wersją narzędzia EMET firmy Microsoft. Exploit Guard został zaprojektowany w celu ochrony komputera przed exploitami i zainfekowania systemu złośliwym oprogramowaniem. Nie musisz specjalnie aktywować Ochrony przed exploitami, dzieje się to automatycznie, ale tylko wtedy, gdy Windows Defender jest włączony.

Możesz zmienić domyślne ustawienia Guard Exploit w Centrum bezpieczeństwa Windows Defender.

- Możesz uzyskać do niego dostęp poprzez menu Start lub Ustawienia (Windows + I). Ustawienia zostaną wprowadzone za pośrednictwem Centrum zabezpieczeń, a nie Ustawienia Defender. Pamiętaj o tym podczas korzystania z szybkiego wyszukiwania..

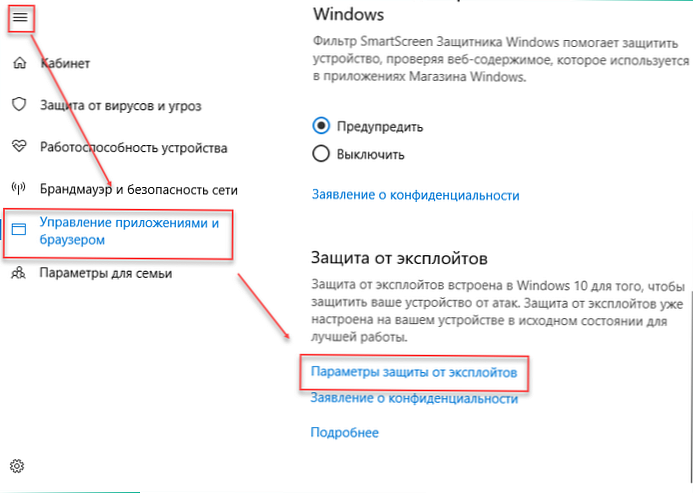

- W wyświetlonym oknie przejdź do menu „Zarządzaj aplikacjami i przeglądarką”.

- Przewiń w dół i wybierz „Ustawienia zapobiegania wykorzystaniu luk”.

Istnieją dwie główne kategorie zmiany konfiguracji na komputerze. Rozważmy każdy z nich bardziej szczegółowo..

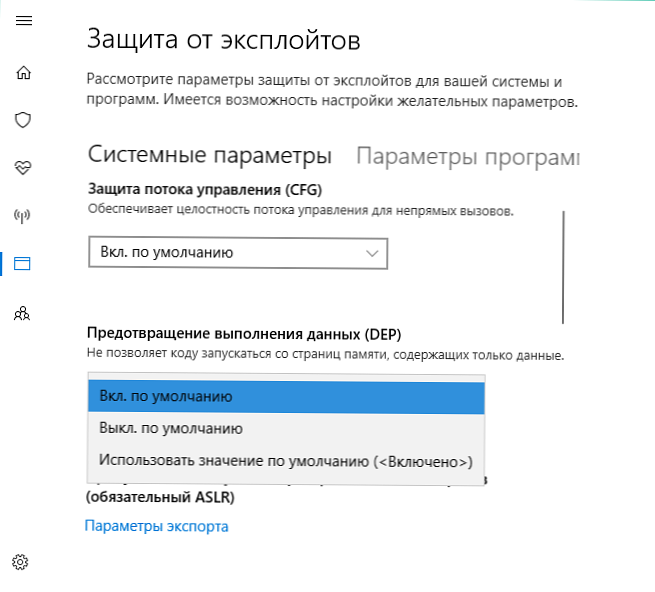

Parametry systemu

Lista mechanizmów ochrony systemu Windows dostępnych dla użytkownika jest wyświetlana tutaj. Status jest wskazany obok - włączony, wyłączony. Dostępne:

- CFG. Ochrona przepływu sterowania i zapewnienie jego integralności podczas wykonywania połączeń pośrednich (domyślnie włączone).

- SEHOP. Sprawdzanie łańcuchów wyjątków i zapewnianie integralności podczas przesyłania.

- DEP. Zapobieganie wykonywaniu danych (domyślnie włączone).

- Obowiązkowe ASLR. Wymuś losowy przydział dla obrazów, które nie pasują / DYNAMICBASE (domyślnie wyłączone).

- Niski ASLR. Losowy przydział przydziału pamięci. (domyślnie włączone).

- Sprawdź integralność sterty. W przypadku stwierdzenia uszkodzenia proces automatycznie się kończy. (domyślnie włączone).

Użytkownik może je wyłączyć niezależnie.

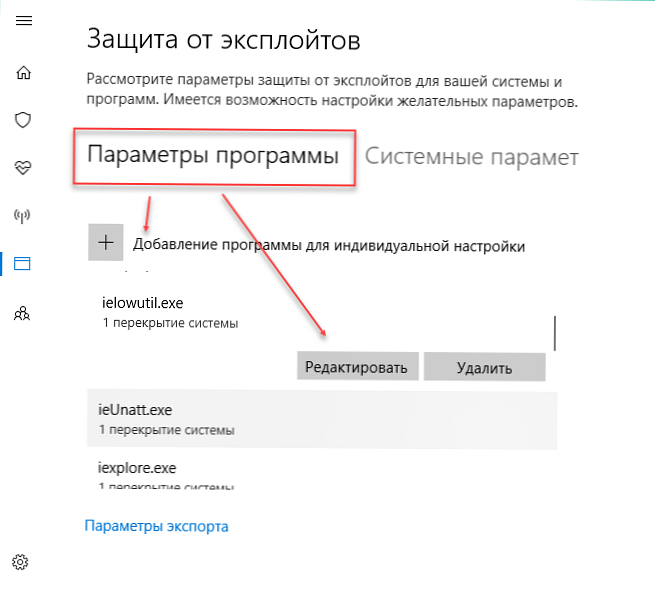

Ustawienia programu

W tej sekcji możesz osobno edytować dodatkowe ustawienia ochrony dla każdego pliku wykonywalnego, dodać je do listy wykluczeń. Jeśli oprogramowanie powoduje konflikt z dowolnym modułem aktywowanym w parametrach systemu, można go wyłączyć. W tym samym czasie ustawienia innych programów pozostaną takie same.

Opcja działa na tej samej zasadzie co wyjątki w narzędziu Microsoft EMET. Domyślnie niektóre zwykłe programy systemu Windows już tutaj znajdują się..

Możesz dodać nowy plik wykonywalny do listy tutaj, klikając przycisk „Dodaj program dla indywidualnych ustawień”. Aby to zrobić, podaj nazwę programu lub dokładną ścieżkę do niego. Następnie pojawi się na liście.

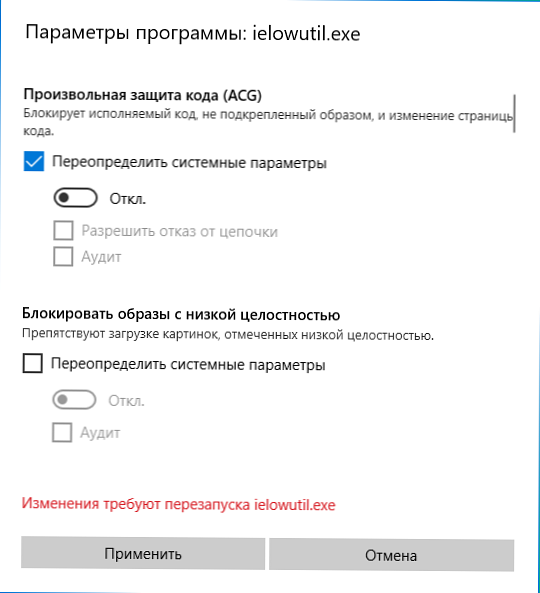

Użytkownik może edytować parametry dla każdego indywidualnego programu. Aby to zrobić, wybierz go z listy i kliknij „Edytuj”, a następnie zdecydowanie wyłącz / włącz żądaną opcję. Opcjonalnie program można usunąć z listy wyjątków..

Tylko te parametry, których nie można skonfigurować za pomocą kategorii System, są dostępne do edycji. W przypadku niektórych opcji dostępny jest Audyt. Po aktywacji system Windows zapisuje zdarzenia w dzienniku systemu, co jest wygodne do dalszej analizy..

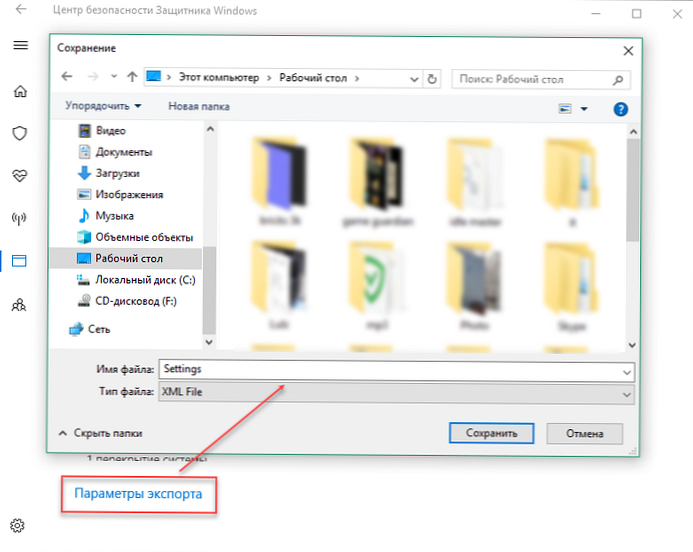

Ustawienia importu i eksportu

Możesz wyeksportować bieżące ustawienia programu Exploit Guard za pośrednictwem Centrum zabezpieczeń Windows Defender. Aby to zrobić, wystarczy kliknąć odpowiedni przycisk i zapisać plik w formacie XML.

Możesz także wyeksportować ustawienia za pomocą wiersza polecenia Windows PowerShell. Jest do tego polecenie:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

Aby zaimportować, musisz zastąpić polecenie cmdlet Zdobądź na Set i analogicznie do przykładu podaj nazwę i ścieżkę do pliku.

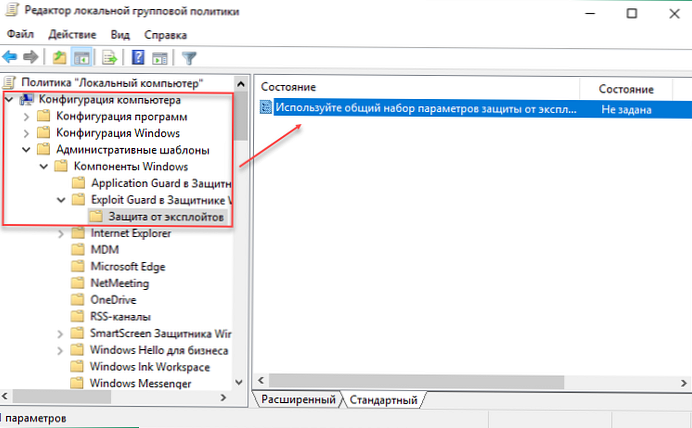

Możesz zainstalować istniejący plik XML z ustawieniami za pomocą lokalnego edytora zasad grupy gpedit.msc:

- Po lewej stronie ekranu przejdź do gałęzi edytora Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Ochrona przed lukami w programie Windows Defender -> Ochrona przed exploitami. Otwarta polityka Użyj wspólnego zestawu opcji ochrony przed exploitami.

- Zmień wartość na „Włączone”, aw wyświetlonym polu określ ścieżkę lub adres URL do istniejącego pliku XML z konfiguracją.

Zapisz zmiany, klikając „Zastosuj”. Ustawienia zaczną obowiązywać natychmiast, więc ponowne uruchomienie komputera nie jest konieczne.

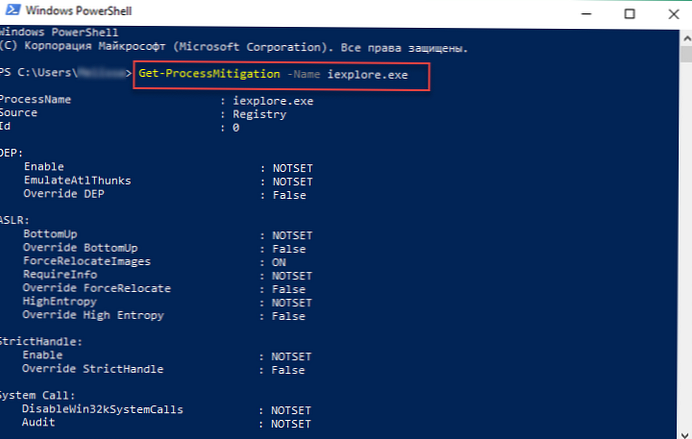

Skonfiguruj moduł Exploit Guard za pomocą programu PowerShell

Za pomocą wiersza polecenia programu Windows PowerShell można edytować listę modułów zabezpieczeń..

Dostępne są tutaj następujące polecenia:

Get-ProcessMitigation -Name iexplore.exe- Uzyskaj listę wszystkich środków ochronnych dla wybranego procesu. W tym przykładzie jest to iexplore.exe, możesz podać dowolną inną. Zamiast nazwy programu możesz podać dokładną ścieżkę.- Warunek NOTSET (nieustawione) dla kategorii parametrów systemowych oznacza, że ustawione są wartości domyślne, dla kategorii programów należy tutaj wpisać parametr, do którego zostaną przypisane środki ochronne.

- -Set z dodatkowym zespołem Processmitigation służy do edycji każdej indywidualnej wartości. Aby aktywować SEHOP dla określonego pliku wykonywalnego (w naszym przykładzie test.exe) pod adresem C: \ Users \ Alex \ Desktop \ test.exe, użyj polecenia w PowerShell:

Set-ProcessMitigation -Nazwa C: \ Users \ Alex \ Desktop \ test.exe -Włącz SEHOP - Aby zastosować tę miarę do wszystkich plików, a nie do określonego programu, użyj polecenia:

Set-Processmitigation -System -Enable SEHOP - -Włącz - włączyć, -Wyłącz - rozłączyć.

- Cmdlet -Usuń służy do przywracania ustawień domyślnych i jest wskazany natychmiast po -Imię.

- -Włącz lub -Wyłącz AuditDynamicCode - włącz lub wyłącz audyt.

Podczas wprowadzania poleceń należy pamiętać, że każdy parametr pomiaru musi być oddzielony przecinkiem. Możesz wyświetlić ich listę tutaj w PowerShell. Pojawią się po wprowadzeniu polecenia. Get-ProcessMitigation -Name nazwa_procesu.exe.