W tym artykule przyjrzymy się sposobowi zarządzania hasłami lokalnego administratora na komputerach domeny przy użyciu oficjalnego narzędzia Microsoft - UPŁYWY (Lokalne hasło administratora).

Kwestia zarządzania wbudowanymi kontami na komputerach domeny jest jednym z najważniejszych aspektów bezpieczeństwa wymagających uwagi administratora systemu. Oczywiście nie należy zezwalać na stosowanie tych samych haseł lokalnych administratorów na wszystkich komputerach. Istnieje wiele podejść do organizacji zarządzania kontami lokalnych administratorów w domenie: od ich całkowitego rozłączenia (niezbyt wygodne), po zarządzanie nimi poprzez skrypty logowania zasad grupy i tworzenie własnych systemów do zarządzania wbudowanymi kontami i ich hasłami.

Wcześniej rozszerzenia zasad grupy (GPP) były często używane do zmiany haseł lokalnych administratorów na komputerach domeny, jednak stwierdzono w nich poważną lukę, która pozwoliła każdemu użytkownikowi odszyfrować hasło zapisane w pliku tekstowym w katalogu Sysvol na kontrolerach domeny (o tym my omówili szczegółowo w artykule Dlaczego hasła nie powinny być ustawiane w Preferencjach zasad grupy). W maju 2014 r. Microsoft wydał aktualizację zabezpieczeń (MS14-025 - KB 2962486), która całkowicie wyłącza możliwość ustawienia hasła użytkownika lokalnego za pomocą GPP.

Treść

- Narzędzie LAPS - Rozwiązanie hasła administratora lokalnego

- Przygotowanie schematu Active Directory do implementacji LAPS

- Ustawianie uprawnień w AD dla atrybutów LAPS

- Udzielanie praw do przeglądania hasła LAPS

- Skonfiguruj zasady grupy LAPS

- Zainstaluj LAPS na komputerach klienckich poprzez GPO

- Korzystanie z narzędzia LAPS, aby wyświetlić hasło administratora

Narzędzie LAPS - Rozwiązanie hasła administratora lokalnego

Jest ważne. Wcześniej nazywano się LAPS Admpwd, ale w 2015 r. Microsoft ogłosił LAPS, przenosząc go z sekcji skryptu innej firmy do oficjalnie obsługiwanego rozwiązania.Utility UPŁYWY (Lokalny Administrator Hasło Rozwiązanie) umożliwia scentralizowane zarządzanie hasłami administratora na wszystkich komputerach w domenie i przechowuje informacje o haśle i jego dacie zmiany bezpośrednio w obiektach komputerowych w Active Directory.

Funkcjonalność LAPS opiera się na wykorzystaniu specjalnej funkcjonalności GPO, na której opiera się Grupa Zasady Klient Side Rozszerzenie (CSE) i jest małym modułem instalowanym na stacjach roboczych. To rozszerzenie GPO służy do generowania unikalnego hasła lokalnego administratora (SID - 500) na każdym komputerze w domenie. Hasło administratora zmienia się automatycznie z określoną częstotliwością (domyślnie co 30 dni). Wartość bieżącego hasła jest przechowywana w poufnym atrybucie konta komputera w usłudze Active Directory, dostęp do przeglądania zawartości atrybutu jest regulowany przez grupy zabezpieczeń AD.

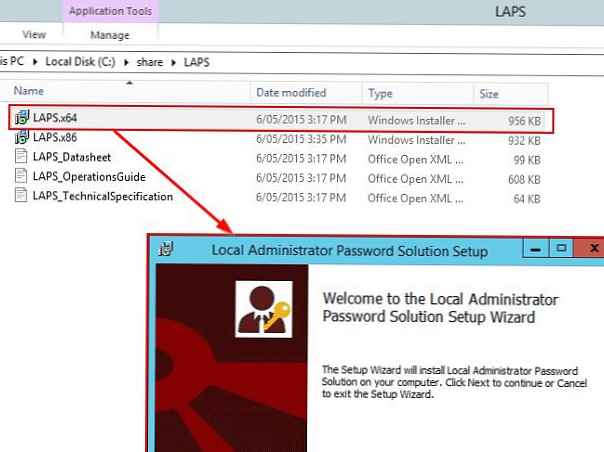

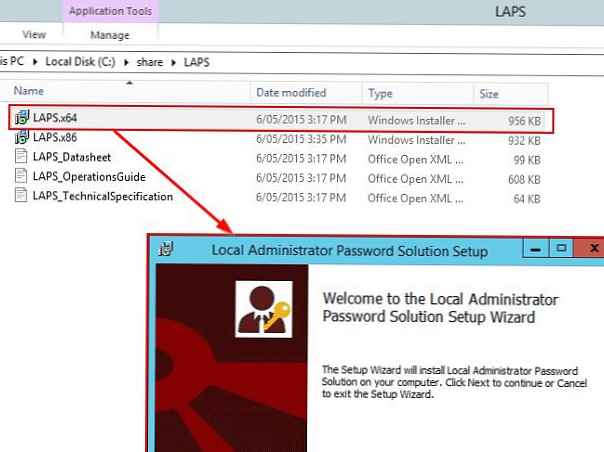

Możesz pobrać LAPS i jego dokumentację z tej strony: https://www.microsoft.com/en-us/download/details.aspx?id=46899

Dystrybucja LAPS jest dostępna w dwóch wersjach plików instalacyjnych msi: dla 32 (UPŁYWY.x86.msi) i 64 (UPŁYWY.x64.msi) systemy bitowe.

Architektura LAPS składa się z 2 części. Moduł sterujący jest zainstalowany na komputerze administratora, a część kliencka jest instalowana na serwerach i komputerach osobistych, na których należy regularnie zmieniać hasło lokalnego administratora.

Wskazówka. Przed wdrożeniem LAPS w produktywnej domenie zalecamy wypróbowanie go w środowisku testowym, as Wymagane jest przynajmniej rozszerzenie schematu AD (nieodwracalne).

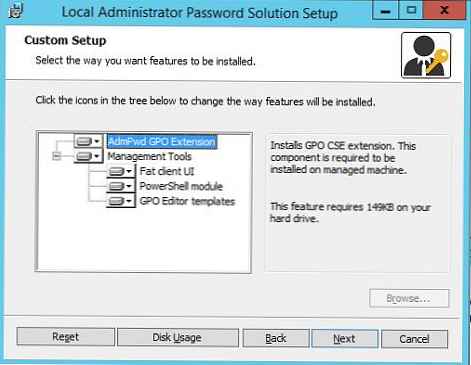

Uruchom plik narzędzia MSI na komputerze administratora, wybierz wszystkie komponenty do zainstalowania (wymagany jest przynajmniej .Net Framework 4.0 - Jak sprawdzić, które wersje .Net są zainstalowane). Pakiet składa się z dwóch części:

- Rozszerzenie GPO AdmPwd -Część wykonywalna LAPS, która jest instalowana na komputerach klienckich i generuje, zapisuje hasło w domenie zgodnie ze skonfigurowaną polityką;

- I… elementy sterujące LAPS (narzędzia zarządzania):

- Gruby interfejs użytkownika - narzędzie do przeglądania hasła administratora;

- Moduł PowerShell - moduł PowerShell do zarządzania LAPS;

- Szablony edytora GPO - szablony administracyjne dla Edytora zasad grupy.

Instalacja LAPS jest tak prosta, jak to możliwe i nie powinna powodować żadnych problemów..

Instalacja LAPS jest tak prosta, jak to możliwe i nie powinna powodować żadnych problemów..

Przygotowanie schematu Active Directory do implementacji LAPS

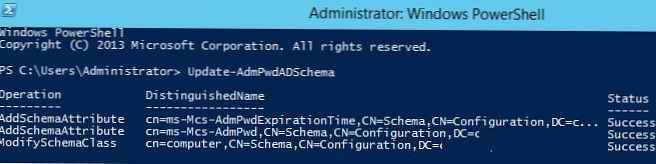

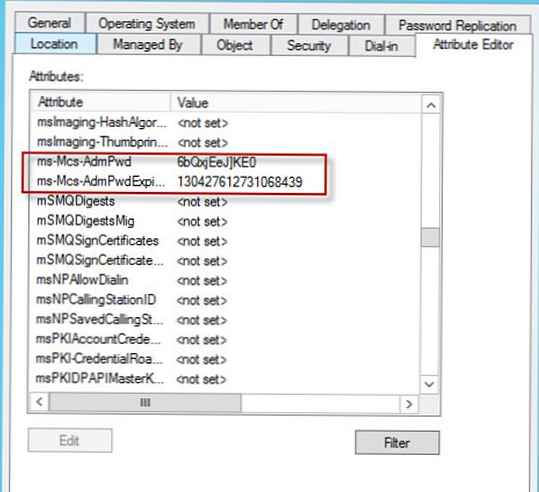

Przed wdrożeniem LAPS należy rozszerzyć schemat usługi Active Directory, do którego zostaną dodane dwa nowe atrybuty dla obiektów typu komputerowego..

- ms-Mcs-Admpwd- atrybut zawiera hasło administratora lokalnego jawnym tekstem;

- ms-Mcs-AdmPwdExpirationTime - przechowuje datę ważności hasła na komputerze.

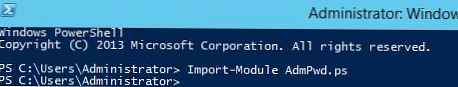

Aby rozwinąć schemat, musisz otworzyć konsolę PowerShell, zaimportować moduł Admpwd.ps:

Moduł importu AdmPwd.ps

Rozszerz schemat usługi Active Directory (potrzebujesz uprawnień administratora schematu):

Update-AdmPwdADSchema

W rezultacie dwa nowe atrybuty zostaną dodane do klasy „Komputer”.

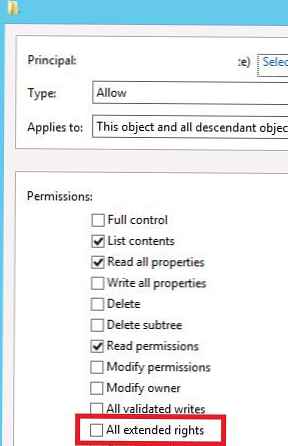

Ustawianie uprawnień w AD dla atrybutów LAPS

LAPS przechowuje hasło lokalnego administratora w atrybucie Active Directory ms-MCS-AdmPwd jawnym tekstem dostęp do atrybutu jest ograniczony przez mechanizm poufnych atrybutów AD (obsługiwany od Windows 2003). Atrybut ms-MCS-AdmPwd, w którym przechowywane jest hasło, może odczytać każdy, kto ma uprawnienia „Wszyscy Rozszerzony Prawa„ Użytkownicy i grupy z tym uprawnieniem mogą odczytać wszelkie poufne atrybuty AD, w tym ms-MCS-AdmPwd. Ponieważ nie chcemy, aby ktokolwiek inny niż administratorzy domeny (lub usługi HelpDesk) miał prawo do przeglądania haseł do komputerów, musimy ograniczyć listę grup z uprawnieniami do odczytu do tych atrybutów.

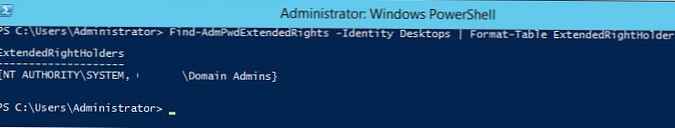

Za pomocą polecenia cmdlet Find-AdmPwdExtendedRights można uzyskać listę kont i grup, które mają to prawo do określonej jednostki organizacyjnej. Sprawdź, kto ma podobne uprawnienia OU o nazwie Komputery stacjonarne:

Find-AdmPwdExtendedRights -Identity Desktops | Format-Table ExtendedRightHolders

Jak widać, tylko grupa ma prawo odczytać poufne atrybuty Domena Administratorzy.

Jak widać, tylko grupa ma prawo odczytać poufne atrybuty Domena Administratorzy.

Jeśli chcesz odmówić niektórym grupom lub użytkownikom dostępu do odczytu takich atrybutów, musisz wykonać następujące czynności:

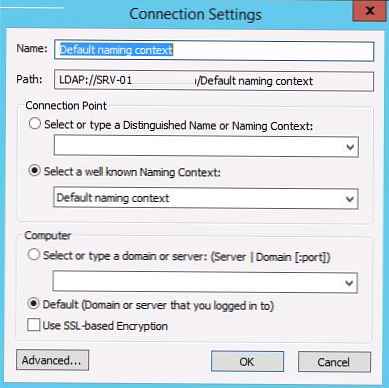

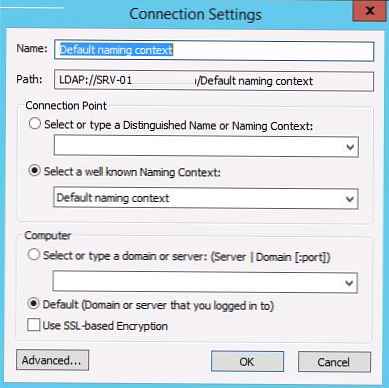

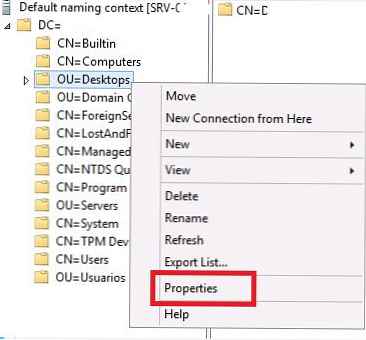

- Otwórz ADSIEdit i połącz się z domyślnym kontekstem nazewnictwa;

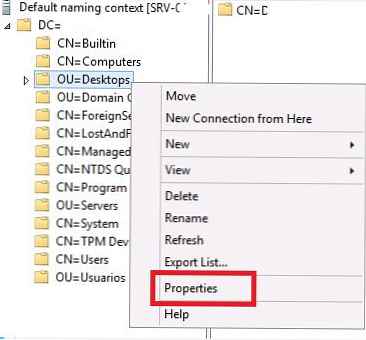

- Rozwiń drzewo AD, znajdź potrzebną jednostkę organizacyjną (w naszym przykładzie komputerów stacjonarnych), kliknij ją prawym przyciskiem myszy i wybierz Właściwości;

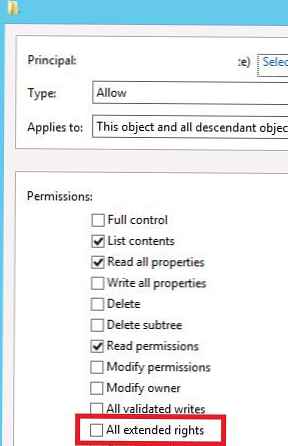

- Idź do zakładki Bezpieczeństwo, naciśnij przycisk Zaawansowane -> Dodaj. W dziale Wybierz główny podaj nazwę grupy / użytkownika, dla którego chcesz ograniczyć prawa (na przykład domena \ Zespół pomocy technicznej);

- Odznacz „Wszystkie prawa rozszerzone” i zapisz zmiany..

Podobnie musisz zrobić ze wszystkimi grupami, które muszą zakazać prawa do przeglądania hasła.

Wskazówka. Ogranicz uprawnienia do odczytu do wszystkich jednostek organizacyjnych, których hasła komputera będą kontrolowane przez LAPS.Następnie musisz przyznać uprawnienia kontom komputerów, aby zmodyfikować ich własne atrybuty (SELF), ponieważ zmiana wartości atrybutów ms-MCS-AdmPwd i ms-MCS-AdmPwdExpirationTime odbywa się z poziomu konta komputera. Użyjemy jeszcze jednego polecenia cmdlet Set-AdmPwdComputerSelfPermission.

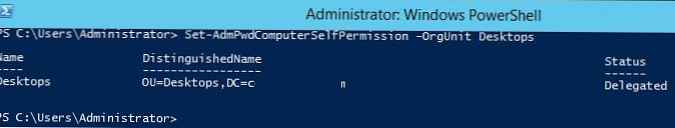

Aby zezwolić komputerom w OU Desktops na aktualizację zaawansowanych atrybutów, uruchom polecenie:

Set-AdmPwdComputerSelfPermission -OrgUnit Desktops

Udzielanie praw do przeglądania hasła LAPS

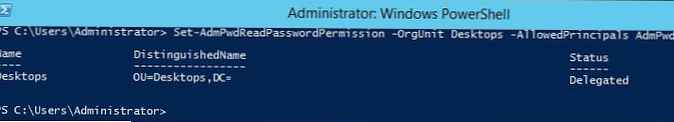

Następnym krokiem jest zapewnienie użytkownikom i grupom uprawnień do odczytu haseł lokalnych administratorów przechowywanych w usłudze Active Directory na komputerach domeny. Na przykład chcesz dać członkom grupy AdmPwd prawo do odczytu haseł komputerowych w jednostce organizacyjnej:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

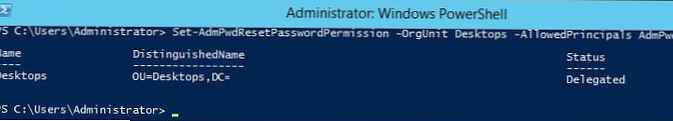

Ponadto możesz dać oddzielnej grupie użytkowników prawo do zresetowania hasła komputera (w naszym przykładzie dajemy to prawo tej samej grupie AdmPwd).

Ponadto możesz dać oddzielnej grupie użytkowników prawo do zresetowania hasła komputera (w naszym przykładzie dajemy to prawo tej samej grupie AdmPwd).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Skonfiguruj zasady grupy LAPS

Następnie musisz utworzyć nowy obiekt GPO (zasady grupy) i przypisać go do jednostki organizacyjnej, która zawiera komputery, na których będziesz zarządzać hasłami administratora.

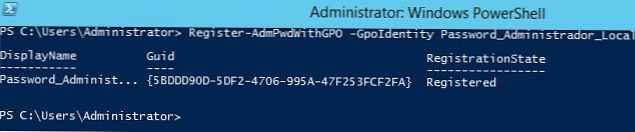

Aby ułatwić zarządzanie, możesz skopiować pliki szablonów administracyjnych LAPS (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx i% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) do centralnego repozytorium GPO - \\winitpro.ru\ Sysvol\ Policies\ PolicyDefinition.Utwórz zasadę o nazwie Password_Administrador_Local za pomocą następującego polecenia:

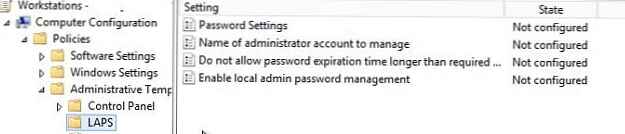

Register-AdmPwdWithGPO -GpoIdentity: Password_Administrador_Local W konsoli zarządzania zasadami domeny (gpmc.msc) otwórz tę zasadę do edycji i przejdź do sekcji GPO: Konfiguracja komputera -> Szablony administracyjne -> LAPS.

W konsoli zarządzania zasadami domeny (gpmc.msc) otwórz tę zasadę do edycji i przejdź do sekcji GPO: Konfiguracja komputera -> Szablony administracyjne -> LAPS.

Jak widać, istnieją 4 niestandardowe ustawienia zasad. Skonfiguruj je w następujący sposób:

Jak widać, istnieją 4 niestandardowe ustawienia zasad. Skonfiguruj je w następujący sposób:

- Włącz zarządzanie hasłami lokalnego administratora: Włączone (włącz zasady zarządzania hasłami LAPS);

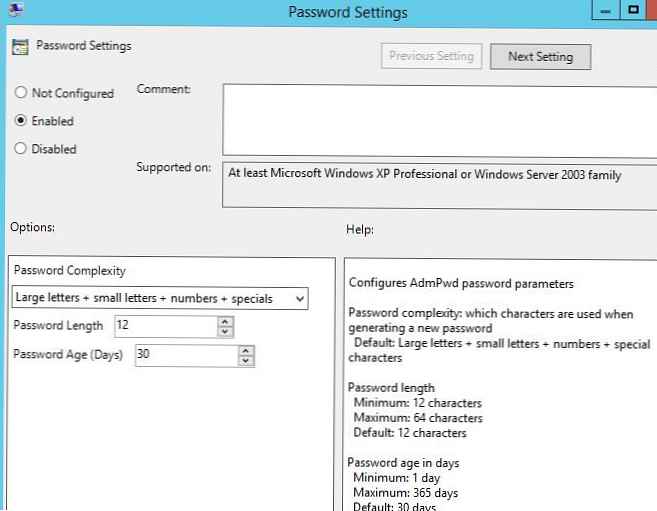

- Ustawienia hasła: Włączone - złożoność hasła jest określona w zasadach, jego długości i częstotliwości zmian (podobnie jak zasady domeny dla haseł użytkowników);

- Złożoność: Duże litery, małe litery, cyfry, promocje

- Długość: 12 znaków

- Wiek: 30 dni

- Nazwa konta administratora do zarządzania: Nie konfiguruj (Jest to nazwa konta administratora, którego hasło się zmieni. Domyślnie hasło dla wbudowanego administratora z SID-500 jest zmieniane);

- Nie należy dopuszczać do wygaśnięcia hasła dłużej niż jest to wymagane przez zasady: Włączone

Przypisz hasło_Administrador_Local policy na OU z komputerami (komputery stacjonarne).

Zainstaluj LAPS na komputerach klienckich poprzez GPO

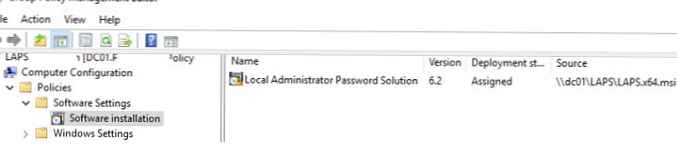

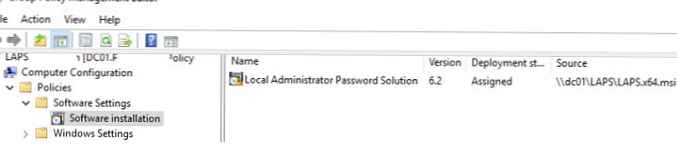

Po skonfigurowaniu obiektu zasad grupy musisz zainstalować część klienta LAPS na komputerach w domenie. Możesz zainstalować klienta LAPS na różne sposoby: ręcznie, poprzez zadanie SCCM, skrypt logowania itp. W naszym przykładzie zainstalujemy plik msi, korzystając z możliwości instalowania pakietów msi za pomocą zasad grupy (GPSI).

- Utwórz folder współdzielony w katalogu sieciowym (lub w folderze SYSVOL na kontrolerze domeny), do którego chcesz skopiować pliki msi dystrybucji LAPS;

- Utwórz nowy obiekt zasad grupy i poniżej Konfiguracja komputera -> Zasady -> Ustawienia oprogramowania -> Instalacja oprogramowania utwórz zadanie instalacji pakietu MSI LAPS.

Pozostaje przypisanie zasad do żądanej jednostki organizacyjnej, a po ponownym uruchomieniu klient LAPS powinien zostać zainstalowany na wszystkich komputerach w docelowej jednostce organizacyjnej.

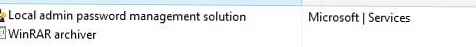

Sprawdź, czy wpis „Lokalne rozwiązanie do zarządzania hasłami administratora” pojawia się na liście zainstalowanych programów w Panelu sterowania (Programy i funkcje).

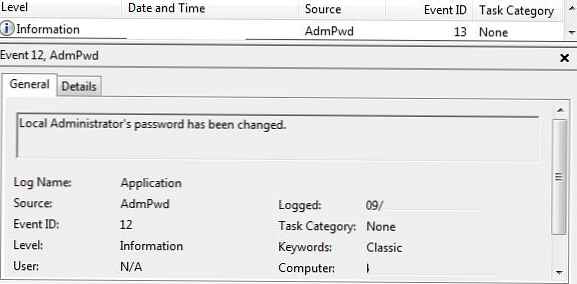

Gdy narzędzie LAPS zmienia hasło lokalnego administratora, jego zapis jest rejestrowany w dzienniku aplikacji (identyfikator zdarzenia: 12, źródło: AdmPwd).

Gdy narzędzie LAPS zmienia hasło lokalnego administratora, jego zapis jest rejestrowany w dzienniku aplikacji (identyfikator zdarzenia: 12, źródło: AdmPwd).

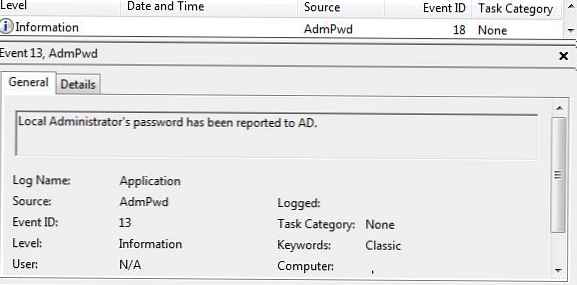

Zapisywane jest również zdarzenie zapisywania hasła w atrybucie AD (identyfikator zdarzenia: 13, źródło: AdmPwd).

Zapisywane jest również zdarzenie zapisywania hasła w atrybucie AD (identyfikator zdarzenia: 13, źródło: AdmPwd).

Tak wyglądają nowe atrybuty komputera w AD.

Tak wyglądają nowe atrybuty komputera w AD.

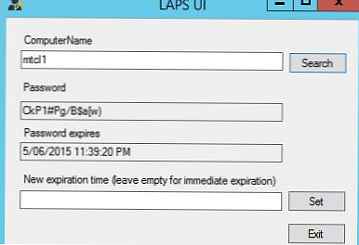

Korzystanie z narzędzia LAPS, aby wyświetlić hasło administratora

Narzędzie graficzne AdmPwd do przeglądania haseł LAPS musi być zainstalowane na komputerach administratorów.

Uruchom narzędzie, wprowadź nazwę komputera (w polu nazwa_komputera), a powinieneś zobaczyć aktualne hasło administratora komputera lokalnego i datę ważności.

Uruchom narzędzie, wprowadź nazwę komputera (w polu nazwa_komputera), a powinieneś zobaczyć aktualne hasło administratora komputera lokalnego i datę ważności.

Datę ważności hasła można ustawić ręcznie lub możesz pozostawić puste pole daty i nacisnąć przycisk Ustaw (oznacza to, że hasło wygasło).

Hasło można również uzyskać za pomocą programu PowerShell:

Moduł importu AdmPwd.PS

Get-AdmPwdPassword -ComputerName

Jeśli uważasz, że hasła lokalnych administratorów na wszystkich komputerach w danej jednostce organizacyjnej są zagrożone, możesz wygenerować nowe hasła dla wszystkich komputerów w jednostce organizacyjnej za pomocą jednego polecenia. Aby to zrobić, potrzebujemy polecenia cmdlet Get-ADComputer:

Get-ADComputer -Filter * -SearchBase „OU = Komputery, DC = MSK, DC = winitpro, DC = en” | Reset-AdmPwdPassword -ComputerName $ _. Nazwa

Podobnie możesz wymienić aktualne hasła dla wszystkich komputerów w jednostce organizacyjnej:

Get-ADComputer -Filter * -SearchBase „OU = Komputery, DC = MSK, DC = winitpro, DC = en” | Get-AdmPwdPassword -ComputerName $ _. Nazwa

LAPS może być zalecany jako wygodne rozwiązanie do organizowania bezpiecznego systemu zarządzania hasłami na komputerach domeny z szczegółową kontrolą dostępu do haseł do komputerów z różnych jednostek organizacyjnych. Hasła są przechowywane w atrybutach Active Directory w postaci czystego tekstu, ale wbudowane narzędzia AD mogą niezawodnie ograniczyć do nich dostęp..

Zalecamy również przeczytanie artykułu Zabezpieczanie kont administratora w sieci Windows.