Wszystkim administratorom wiadomo, że po dodaniu komputera lub użytkownika do grupy Active Directory, w celu zaktualizowania członkostwa w grupie i zastosowania przypisanych praw / zasad, należy ponownie uruchomić komputer (jeśli konto grupy zostało dodane do grupy domen) lub ponownie wejść do systemu (dla użytkownika). Wynika to z faktu, że członkostwo w grupie AD jest aktualizowane po utworzeniu biletu Kerberos, co ma miejsce podczas uruchamiania systemu i logowania użytkownika..

W niektórych przypadkach ponowne uruchomienie systemu lub wylogowanie użytkownika jest niemożliwe z przyczyn operacyjnych. Musisz teraz skorzystać z uzyskanych praw, uzyskać dostęp lub zastosować nowe zasady już teraz. Możliwe jest odnowienie członkostwa konta w grupach AD bez ponownego uruchamiania lub ponownej rejestracji użytkownika w systemie.

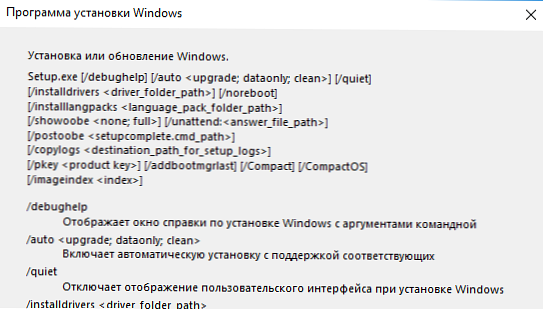

Uwaga. Technika opisana w tym artykule będzie działać tylko w przypadku usług sieciowych obsługujących uwierzytelnianie Kerberos. Usługi, które działają tylko z uwierzytelnianiem NTLM, nadal wymagają logowania użytkownika + logowania użytkownika lub ponownego uruchomienia systemu Windows.Listę grup, w których znajduje się bieżący użytkownik, można uzyskać z wiersza poleceń za pomocą polecenia:

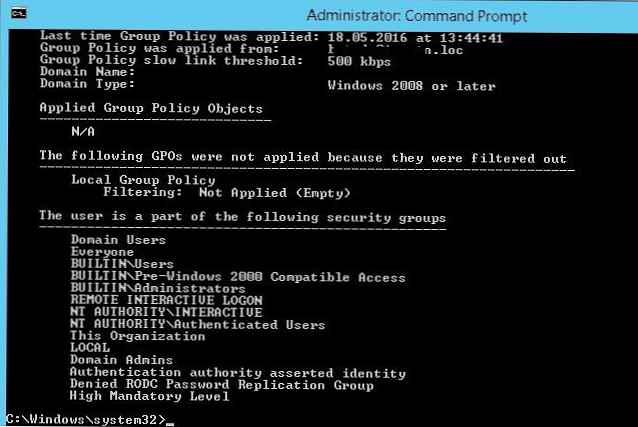

whoami / groups

lub GPresult

gpresult / r

Lista grup, do których użytkownik należy, znajduje się w sekcji Użytkownik należy do następujących grup zabezpieczeń.

Lista grup, do których użytkownik należy, znajduje się w sekcji Użytkownik należy do następujących grup zabezpieczeń.

Narzędzie może zresetować bieżące bilety Kerberos bez ponownego uruchamiania klist.exe . Klist jest dołączany do systemu Windows od Windows 7, dla XP i Windows Server 2003 jest instalowany jako część narzędzi Windows Server 2003 Resource Kit.

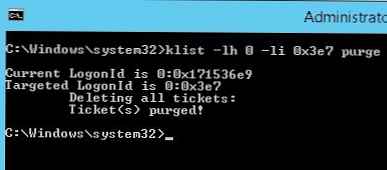

Aby zresetować całą pamięć podręczną biletów Kerberos komputera (system lokalny) i zaktualizować członkostwo komputera w grupach AD, należy uruchomić polecenie z uprawnieniami administratora w wierszu polecenia:

klist -lh 0 -li 0x3e7 oczyszczanie

Po wykonaniu polecenia i aktualizacji zasad wszystkie zasady przypisane do grupy AD za pomocą Filtrowania zabezpieczeń zostaną zastosowane na komputerze..

Co do użytkownika. Załóżmy, że konto użytkownika domeny zostało dodane do grupy Active Directory w celu uzyskania dostępu do zasobu pliku. Oczywiście użytkownik nie będzie miał dostępu do katalogu bez zalogowania.

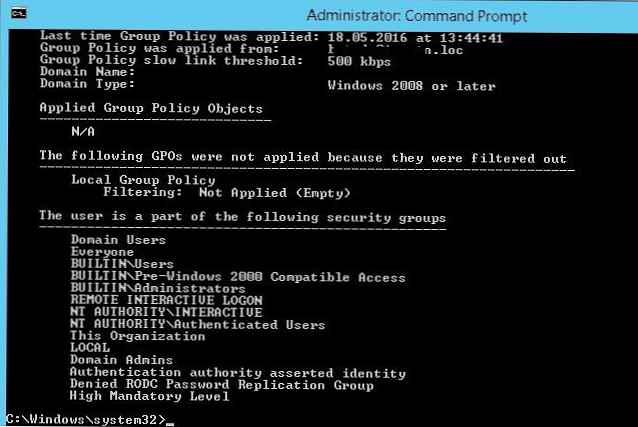

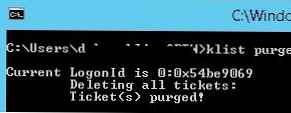

Zresetuj wszystkie bilety użytkownika Kerberos za pomocą polecenia:

Zresetuj wszystkie bilety użytkownika Kerberos za pomocą polecenia:

klist purge

Aby zobaczyć zaktualizowaną listę grup, musisz uruchomić nowe okno wiersza polecenia i za pomocą run, aby utworzyć nowy proces z nowym tokenem bezpieczeństwa.

Aby zobaczyć zaktualizowaną listę grup, musisz uruchomić nowe okno wiersza polecenia i za pomocą run, aby utworzyć nowy proces z nowym tokenem bezpieczeństwa.

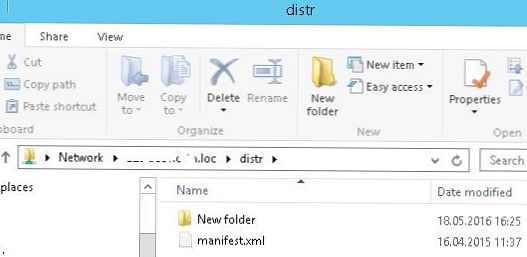

Załóżmy, że grupa AD została przypisana do użytkownika w celu zapewnienia dostępu do katalogu sieciowego. Spróbuj się z nim skontaktować przez FQDN nazwij (na przykład \\ msk-fs1.winitpro.loc \ distr) i sprawdź, czy bilet TGT został zaktualizowany:

klist tgt

Katalog sieci, do którego dostęp został przyznany za pośrednictwem grupy AD, powinien zostać otwarty bez logowania użytkownika (!!! należy użyć nazwy FQDN).