Kwestia kontroli zmian w usłudze Active Directory jest bardzo istotna w infrastrukturach dużych domen, w których prawa do różnych składników zarządzania Active Directory są przekazywane szerokiemu kręgowi osób. W jednym z poprzednich artykułów ogólnie rozmawialiśmy o istniejących ustawieniach zasad grupy, które pozwalają na audyt zmian w Active Directory, a dziś przyjrzymy się metodologii utrzymywania i śledzenia zmian wprowadzanych przez użytkowników w grupach zabezpieczeń AD. Uzbrojony w tę technikę administrator domeny może śledź tworzenie, usuwanie grup AD, również użytkownik dodaje / usuwa zdarzenia w te grupy.

Domyślnie kontrolery domeny mają już zasady gromadzenia informacji o zmianach w grupach Active Directory, ale rejestrowane są tylko udane próby zmiany.

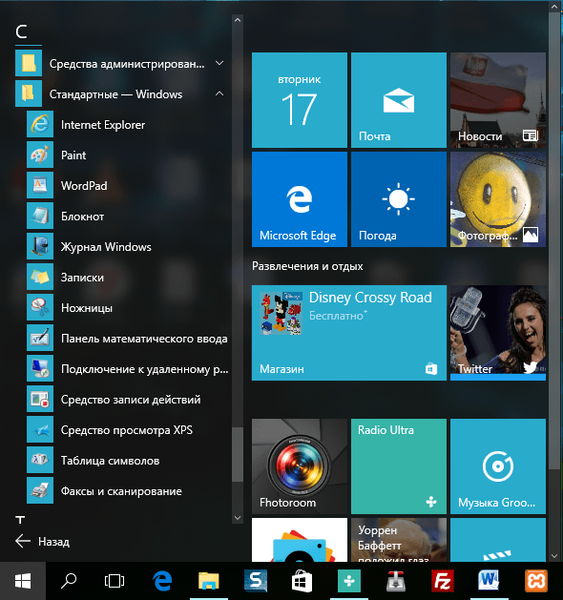

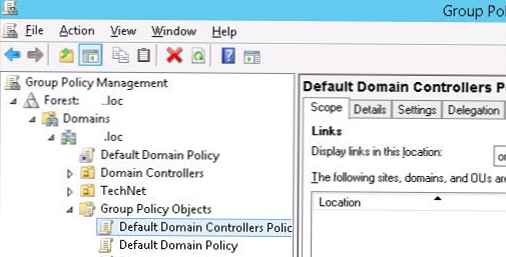

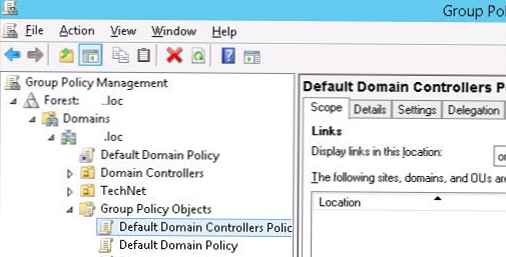

Umożliwiamy wymuszone rejestrowanie wszystkich zdarzeń dotyczących zmian w grupach Active Directory przy użyciu zasad grupy. Aby to zrobić, otwórz konsolę zarządzania Menedżera zasad grupy, znajdź i edytuj zasady Domyślnie Domena Kontroler Zasady (domyślnie ta zasada dotyczy wszystkich kontrolerów domeny).

Uwaga. Śledzenie zdarzeń kontrolnych grup zabezpieczeń domeny ma sens tylko na kontrolerach domeny.

Przejdźmy do następnej sekcji GPO: Konfiguracja komputera-> Zasady-> Ustawienia systemu Windows-> Ustawienia zabezpieczeń-> Ustawienia zaawansowane Zasady inspekcji-> Zasady inspekcji -> Zarządzanie kontem. Interesuje nas polityka Audyt zarządzania grupą bezpieczeństwa.

Otwórzmy zasady i edytujmy je, wskazując, że zostaną one zebrane jako udane (Sukces) i nieudane (Awaria) zmieniają zdarzenia w grupach zabezpieczeń domen.

Otwórzmy zasady i edytujmy je, wskazując, że zostaną one zebrane jako udane (Sukces) i nieudane (Awaria) zmieniają zdarzenia w grupach zabezpieczeń domen.

Pozostaje czekać na zastosowanie zmodyfikowanego obiektu zasad grupy na kontrolerach domeny lub wykonać ręczną aktualizację obiektu zasad grupy za pomocą polecenia

Pozostaje czekać na zastosowanie zmodyfikowanego obiektu zasad grupy na kontrolerach domeny lub wykonać ręczną aktualizację obiektu zasad grupy za pomocą polecenia

gpupdate / force.

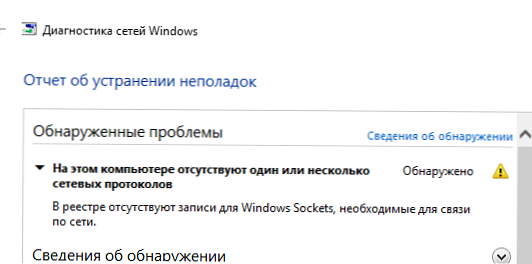

Zebrane zdarzenia kontroli można wyświetlić w dzienniku zabezpieczeń. Dla wygody utworzymy osobny widok dziennika zdarzeń. Aby to zrobić, wybierz element w konsoli Podglądu zdarzeń Windows za pomocą menu kontekstowego Utwórz Niestandardowe Zobacz.

W oknie opcji filtrowania widoku określ:

Według dziennika - „Bezpieczeństwo”

Obejmuje / wyklucza identyfikatory zdarzeń - Jesteśmy zainteresowani wydarzeniami o następującym identyfikatorze zdarzenia: 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4754, 4755, 4756, 4757, 4758, 4764.

Uwaga. Zebraliśmy wszystkie identyfikatory zdarzeń odpowiadające różnym zmianom w grupach zabezpieczeń AD. Na przykład,

ID 4727 - zdarzenie tworzenia grupy

ID 4728 - wydarzenie dodaj użytkownika do grupy

ID 4729 - zdarzenie usuń użytkownika z grupy

ID 4730 - zdarzenie usuwania grupy zabezpieczeń

W razie potrzeby można dokładniej skonfigurować filtr, pozostawiając tylko interesujące zdarzenia.

Zapisz zmiany i podaj na przykład nazwę widoku Audyt zmian grup.

Do eksperymentu dodaj (za pomocą konsoli ADUC) użytkownika JJonson do grupy domen Network Admins. Następnie otwieramy i aktualizujemy utworzony przez nas widok.

Do eksperymentu dodaj (za pomocą konsoli ADUC) użytkownika JJonson do grupy domen Network Admins. Następnie otwieramy i aktualizujemy utworzony przez nas widok.

Jak widać, pojawiło się w nim kilka nowych wydarzeń..

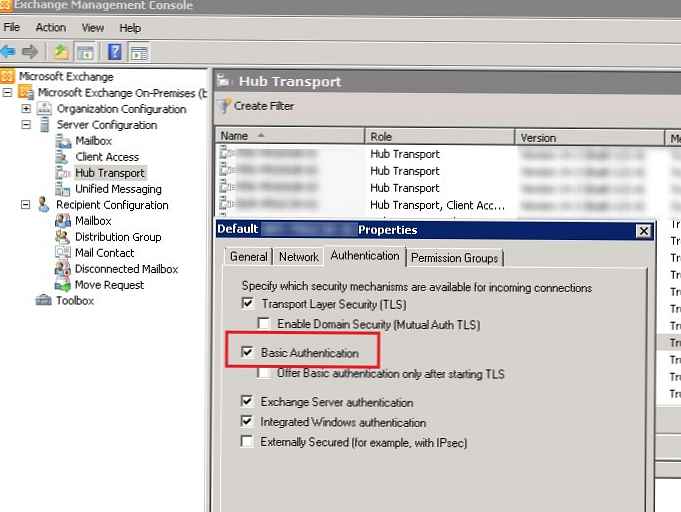

Otwierając dowolne wydarzenie, możesz wyświetlić informacje o wprowadzonych zmianach bardziej szczegółowo. Otwórz wydarzenie za pomocą EventID 4728. W jego treści jest to widoczne. ten użytkownik dadmin dodał konto użytkownika JJonson do grupy Administratorzy sieci

Otwierając dowolne wydarzenie, możesz wyświetlić informacje o wprowadzonych zmianach bardziej szczegółowo. Otwórz wydarzenie za pomocą EventID 4728. W jego treści jest to widoczne. ten użytkownik dadmin dodał konto użytkownika JJonson do grupy Administratorzy sieci

Temat: Identyfikator bezpieczeństwa: corp \ dadmin Nazwa konta: dadmin

Domena konta: corp

Identyfikator logowania: 0x85A46579

Członek:

Identyfikator bezpieczeństwa: corp \ JJonson

Nazwa konta: CN = JJonson, OU = Użytkownicy, OU = Konta, DC = corp, DC = loc

Grupa:

Identyfikator bezpieczeństwa: corp \ Network Admins

Nazwa grupy: Administratorzy sieci

Domena grupy: corp

W razie potrzeby możesz powiązać niezbędne identyfikatory zdarzeń, aby automatycznie wysyłać powiadomienia e-mail do administratorów zabezpieczeń za pośrednictwem wyzwalaczy zdarzeń.