Aby zapewnić wysoki poziom bezpieczeństwa kont w domenie Active Directory, administrator musi skonfigurować i wdrożyć zasady haseł zapewniające wystarczającą złożoność, długość i częstotliwość zmian haseł dla użytkowników i kont usług. W ten sposób można skomplikować atakującemu możliwość wyboru lub przechwycenia haseł użytkowników.

Domyślnie w domenie AD jednolite wymagania dotyczące haseł użytkowników są konfigurowane przy użyciu zasad grupy. Zasady haseł do kont domeny są skonfigurowane w zasadach Domyślne zasady domeny.

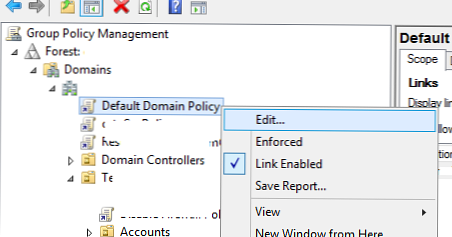

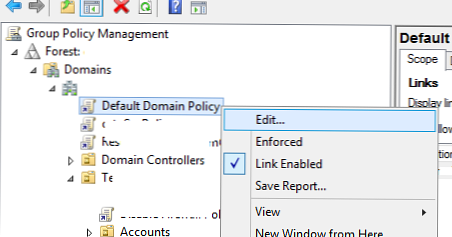

- Aby skonfigurować zasady haseł, otwórz konsolę zarządzania GPO domeny (Konsola zarządzania zasadami grupy - gpmc.msc).

- Rozwiń swoją domenę i znajdź zasady Domyślne zasady domeny. Kliknij go prawym przyciskiem myszy i wybierz Edytuj.

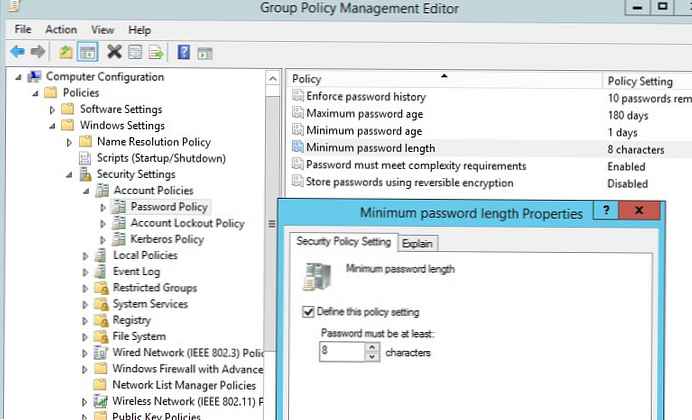

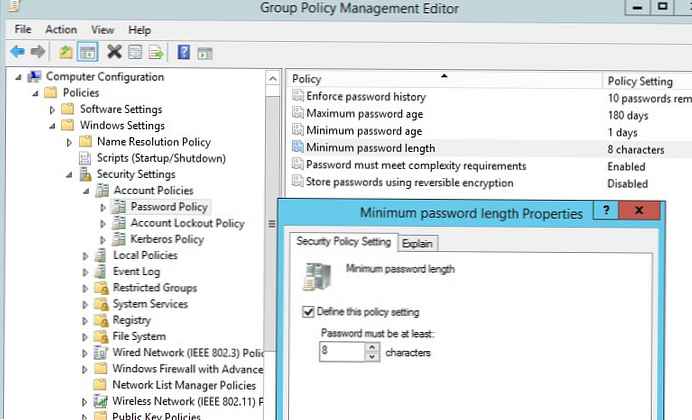

- Zasady haseł znajdują się w następującej sekcji edytora GPO: Konfiguracja komputera -> Konfiguracja systemu Windows -> Ustawienia zabezpieczeń -> Zasady kont -> Zasady haseł (Konfiguracja komputera-> Ustawienia systemu Windows-> Ustawienia zabezpieczeń -> Zasady konta -> Zasady hasła).

- Aby edytować ustawienia żądanej polityki, kliknij ją dwukrotnie. Aby włączyć zasadę, zaznacz pole. Zdefiniuj te ustawienia zasad i określ niezbędne ustawienie (w przykładzie na zrzucie ekranu ustawiłem minimalną długość hasła użytkownika na 8 znaków). Zapisz zmiany.

- Nowe ustawienia zasad haseł zostaną zastosowane na wszystkich komputerach domeny w tle przez pewien czas (90 minut), kiedy komputer się uruchomi, lub możesz zastosować ustawienia natychmiast, uruchamiając polecenie gpupdate / force.

Teraz rozważ wszystkie ustawienia zarządzania hasłami dostępne do konfiguracji. W sumie jest sześć zasad haseł:

- Prowadź dziennik haseł (Wymuszaj historię haseł) - określa liczbę starych haseł przechowywanych w AD, uniemożliwiając użytkownikowi ponowne użycie starego hasła.

- Maksymalny wiek hasła - określa okres ważności hasła w dniach. Po tym okresie system będzie wymagał od użytkownika zmiany hasła. Zapewnia regularne zmiany hasła dla użytkowników.

- Minimalny wiek hasła - jak często użytkownicy mogą zmienić swoje hasło. Ten parametr nie pozwoli użytkownikowi na zmianę hasła kilka razy z rzędu w celu powrotu do ulubionego starego hasła poprzez zastąpienie hasła w dzienniku historii haseł. Z reguły warto zostawić tutaj 1 dzień, aby umożliwić użytkownikowi samodzielną zmianę hasła na wypadek, gdyby został naruszony (w przeciwnym razie administrator będzie musiał zmienić hasło).

- Minimalna długość hasła - Nie zaleca się, aby hasło było krótsze niż 8 znaków (jeśli podasz tutaj 0, hasło nie jest wymagane).

- Hasło musi spełniać wymagania dotyczące złożoności - po włączeniu tej zasady użytkownik nie może używać nazwy swojego konta w haśle (nie więcej niż dwa znaki w wierszu od nazwy użytkownika lub imienia), hasło musi również zawierać 3 typy znaków z poniższej listy: cyfry (0–9), wielkie litery, małe litery, znaki specjalne ($, #,% itp.). Ponadto, aby wykluczyć użycie prostych haseł (ze słownika popularnych haseł), zaleca się okresową kontrolę haseł do kont domeny.

- Przechowuj hasła przy użyciu szyfrowania odwracalnego - hasła użytkowników w bazie danych AD są przechowywane w postaci zaszyfrowanej, ale w niektórych przypadkach niektóre aplikacje muszą zapewniać dostęp do haseł w domenie. Po włączeniu tej zasady hasła są przechowywane w mniej bezpiecznej formie (zasadniczo otwarte), co jest niebezpieczne (możesz uzyskać dostęp do bazy danych haseł, gdy kontroler domeny jest zagrożony, możesz użyć RODC jako jednego ze środków ochrony).

Ponadto należy osobno zaznaczyć ustawienia w sekcji GPO: Polityka hasła blokady konta:

- Próg blokady konta - ile prób wprowadzenia nieprawidłowego hasła może podjąć użytkownik, zanim jego konto zostanie zablokowane.

- Czas blokady konta - ile czasu zajmuje zablokowanie konta (zablokowanie dostępu), jeśli użytkownik kilkakrotnie wprowadził nieprawidłowe hasło?.

- Czas do zresetowania licznika blokady konta po - ile minut po wprowadzeniu ostatniego niepoprawnego hasła, licznik progu blokady konta zostanie zresetowany. Jeśli konta są zbyt często blokowane, możesz znaleźć źródło blokady, aby.

Domyślne ustawienia zasad haseł domeny AD są wymienione w tabeli:

| Polityka | Wartość domyślna |

| Wymuszaj historię haseł | 24 hasła |

| Maksymalny wiek hasła | 42 dni |

| Minimalny wiek hasła | 1 dzień |

| Minimalna długość hasła | 7 |

| Hasło musi spełniać wymagania dotyczące złożoności | W zestawie |

| Przechowuj hasła przy użyciu szyfrowania odwracalnego | Off |

| Czas blokady konta | Nie określono |

| Próg blokady konta | 0 |

| Zresetuj licznik blokady konta po | Nie określono |

W domenie może istnieć tylko jedna taka polityka haseł, która jest stosowana do katalogu głównego domeny (są oczywiście niuanse, ale więcej o nich poniżej). Jeśli zastosujesz zasady haseł w jednostce organizacyjnej, jej ustawienia zostaną zignorowane. Kontroler domeny, właściciel roli emulatora PDM FSMO, jest odpowiedzialny za zarządzanie zasadami haseł domeny. Zasady dotyczą komputerów w domenie, a nie użytkowników. Aby edytować ustawienia domyślnych zasad domeny, musisz mieć administratora domeny.

Ustawienia zasad grupy zarządzania hasłami dotyczą wszystkich użytkowników i komputerów w domenie. Jeśli chcesz utworzyć osobne zasady haseł dla różnych grup użytkowników, musisz użyć osobnej funkcji Szczegółowe zasady haseł, które pojawiły się w AD Windows Server 2008. Szczegółowe zasady haseł pozwalają na przykład określić zwiększoną długość lub złożoność haseł do kont administratora (zobacz artykuł o ochronie kont administracyjnych w AD) lub odwrotnie, uprość (wyłącz) hasło dla niektórych kont.

W grupie roboczej zasady haseł będą musiały zostać skonfigurowane na każdym komputerze osobno przy użyciu lokalnego edytora GPO - gpedit.msc, lub możesz przenieść ustawienia lokalnych GPO między komputerami w ten sposób.