Zapisane zapytania w konsoli Użytkownicy i komputery usługi Active Directory (ADUC) możesz tworzyć proste i złożone LDAP zapytania dotyczące wyboru obiektów Active Directory. Te zapytania można zapisywać, edytować i przenosić między komputerami. Zapisane zapytania można szybko i skutecznie rozwiązać zadania wyszukiwania i selekcji obiektów w AD według różnych kryteriów. Na przykład zapisane zapytania pomogą ci szybko: wyświetlić listę wszystkich wyłączonych kont w domenie, wybrać wszystkich użytkowników określonej organizacji ze skrzynkami pocztowymi na danym serwerze Exchange itp..

Ważną zaletą zapisanych zapytań LDAP jest możliwość wykonywania operacji grupowych na obiektach z różnych jednostek organizacyjnych Active Directory (kontenerów), na przykład masowej blokady / odblokowania, przenoszenia, usuwania kont itp Tj. pozwalają „pozbyć się” braków struktury hierarchicznej jednostki organizacyjnej w usłudze Active Directory poprzez zebranie wszystkich niezbędnych obiektów w postaci płaskiej tabeli.

Większość tych operacji można wykonać za pomocą programu PowerShell, skryptów dsquery, skryptów vbs itp., Ale z reguły prezentowanie wyników w zwykłej graficznej formie konsoli jest znacznie wygodniejsze i nie wymaga specjalnych umiejętności..

Zapisane zapytania usługi Active Directory po raz pierwszy pojawiły się w systemie Windows Server 2003 i są nadal obsługiwane we wszystkich przyszłych wersjach systemu Windows Server

Pokazujemy typowy przykład użycia zapisanych zapytań w konsoli Użytkownicy i komputery usługi Active Directory. Załóżmy, że musimy wymienić aktywne konta użytkowników, ich działy i adresy e-mail.

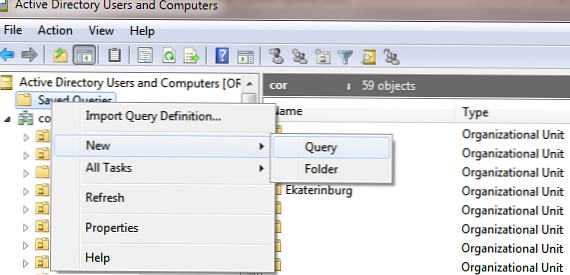

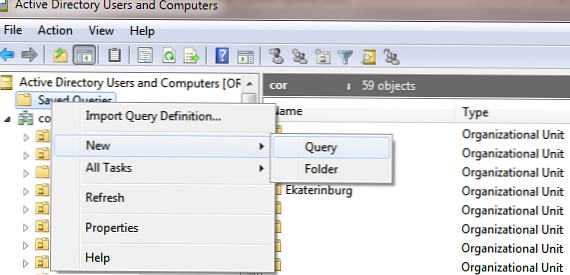

Otwórz konsolę ADUC (dsa.msc), wybierz sekcję Zapisane zapytania, klikając na niego, wybierz RMB Nowe -> Zapytanie.

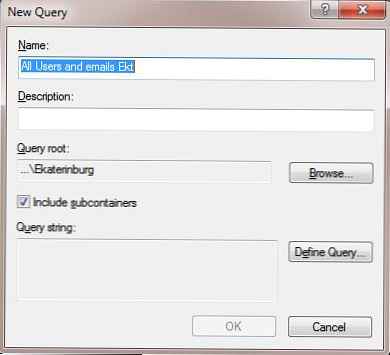

W terenie Imię podaj nazwę zapisanego żądania, które będzie wyświetlane w konsoli ADUC.

W terenie Imię podaj nazwę zapisanego żądania, które będzie wyświetlane w konsoli ADUC.

W terenie Katalog główny zapytania Możesz określić kontener (OU), w którym żądanie jest wykonywane. Domyślnie kryteria zapytania są przeszukiwane w całej domenie AD. W naszym przykładzie zawężymy wyszukiwanie, wybierając kontener Jekaterynburg.

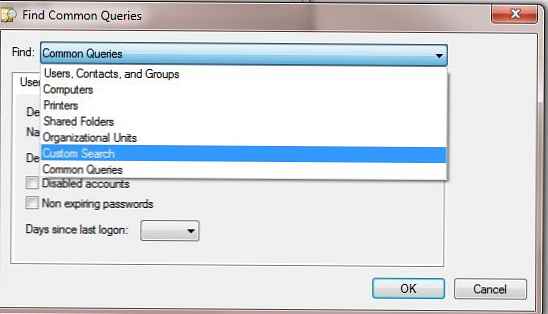

Następnie naciśnij przycisk Zdefiniuj Zapytanie, i na liście rozwijanej Znajdź wybierz element Niestandardowe Szukaj.

Następnie naciśnij przycisk Zdefiniuj Zapytanie, i na liście rozwijanej Znajdź wybierz element Niestandardowe Szukaj.

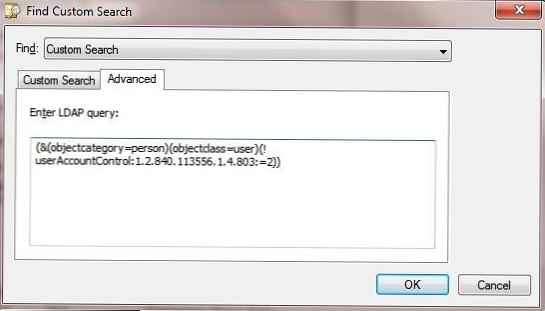

Idź do zakładki Zaawansowane i w terenie Wpisz zapytanie LDAP skopiuj następujące zapytanie LDAP:

Idź do zakładki Zaawansowane i w terenie Wpisz zapytanie LDAP skopiuj następujące zapytanie LDAP:(& (objectcategory = osoba) (objectclass = użytkownik) (! userAccountControl: 1.2.840.113556.1.4.803: = 2))

Zapisz zmiany, klikając OK.

Zapisz zmiany, klikając OK.

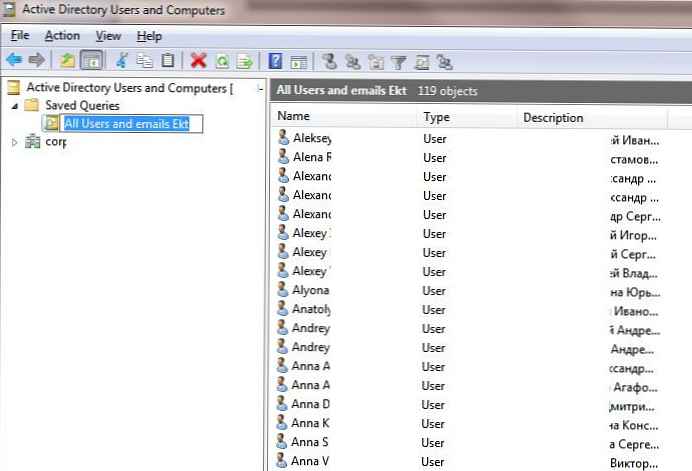

Wybierz utworzone żądanie w konsoli ADUC, kliknij F5 przebudować listę. Wynik żądania jest pokazany na zrzucie ekranu..

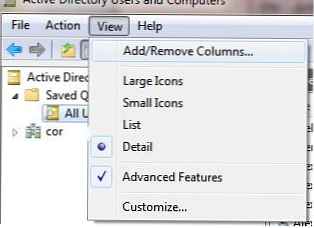

Aby wyświetlić dodatkowe pola (adres e-mail, dział), w konsoli ADUC otwórz menu Zobacz i wybierz element Dodaj / Usuń kolumny.

Aby wyświetlić dodatkowe pola (adres e-mail, dział), w konsoli ADUC otwórz menu Zobacz i wybierz element Dodaj / Usuń kolumny.

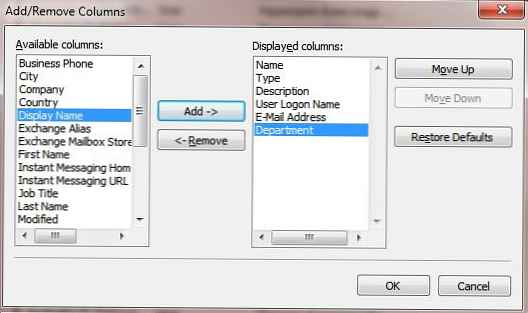

Dodaj wymagane pola.

Dodaj wymagane pola.

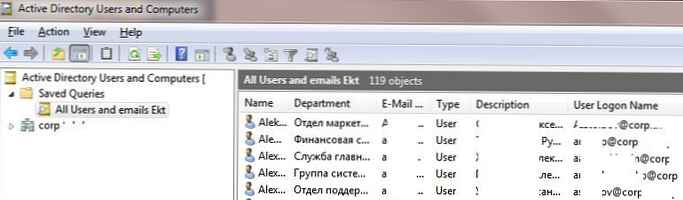

Dodaliśmy 3 dodatkowe pola: Nazwa logowania użytkownika, Adres e-mail, Departament.

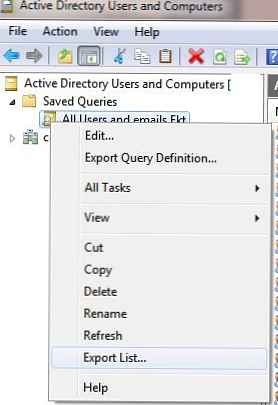

Wynik można przesłać w formacie CSV lub TXT w celu dalszej analizy i wykorzystania w reaktorze arkusza kalkulacyjnego Excel. Aby to zrobić, kliknij RMB na zapisanym żądaniu i wybierz element menu Eksportuj listę.

Wynik można przesłać w formacie CSV lub TXT w celu dalszej analizy i wykorzystania w reaktorze arkusza kalkulacyjnego Excel. Aby to zrobić, kliknij RMB na zapisanym żądaniu i wybierz element menu Eksportuj listę.

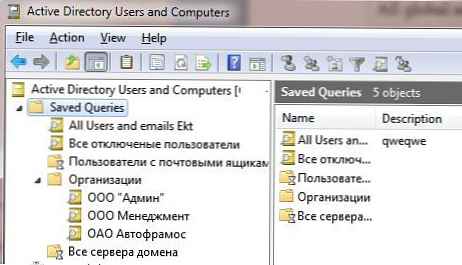

W konsoli ADUC można tworzyć wiele różnych przechowywanych zapytań, które można zorganizować w strukturę drzewa..

W konsoli ADUC można tworzyć wiele różnych przechowywanych zapytań, które można zorganizować w strukturę drzewa..

Zapisane żądania są przechowywane lokalnie w konsoli na komputerze, na którym zostały utworzone (plik xml z ustawieniami znajduje się tutaj C: \ Users \% USERNAME% \ AppData \ Roaming \ Microsoft \ MMC \ DSA) Aby przenieść zapisane żądanie między komputerami, w konsoli dsa.msc dostępna jest funkcja importu / eksportu żądań za pomocą plików XML.

W poniższej tabeli podamy przykłady często używanych zapytań LDAP do wyboru w Active Directory.

| Wyzwanie | Filtr LDAP |

| Wyszukaj grupy ze słowem kluczowym admin w nazwie | (objectcategory = grupa) (samaccountname = * admin *) |

| Wyszukaj konta z usługą słów kluczowych w polu opisu | (objectcategory = osoba) (opis = * usługa *) |

| Puste grupy Active Directory (bez użytkowników) | (objectCategory = grupa) (! member = *) |

| Użytkownicy, których ustawienia wskazują „Hasło nigdy nie wygasa” | (objectCategory = osoba) (objectClass = użytkownik) (userAccountControl: 1.2.840.113556.1.4.803: = 65536) |

| Użytkownicy z pustą ścieżką profilu | (objectcategory = osoba) (! profilepath = *) |

| Aktywne konta użytkowników, którzy muszą zmienić hasło | (objectCategory = osoba) (objectClass = użytkownik) (pwdLastSet = 0) (! useraccountcontrol: 1.2.840.113556.1.4.803: = 2) |

| Wszyscy użytkownicy AD z wyjątkiem niepełnosprawnych | (objectCategory = osoba) (objectClass = użytkownik) (! useraccountcontrol: 1.2.840.113556.1.4.803: = 2) |

| Zablokowani użytkownicy AD | (objectCategory = osoba) (objectClass = użytkownik) (useraccountcountcontrol: 1.2.840.113556.1.4.803: = 16) |

| Użytkownicy z adresami e-mail | (objectcategory = osoba) (mail = *) |

| Użytkownicy bez adresów e-mail | (objectcategory = osoba) (! mail = *) |

| Komputery z systemem Windows XP SP3 | (& (objectCategory = komputer) (OperatingSystem = Windows XP Professional) (OperatingSystemServicePack = Service Pack 3)) |

| Lista kont, które nigdy nie były zarejestrowane w domenie (informacje o czasie wejścia do domeny w wygodniejszej formie można wyświetlić za pomocą zakładki Dodatkowe informacje o koncie) | (& (& (objectCategory = person) (objectClass = user)) (| (lastLogon = 0) (! (lastLogon = *)))) |

| Konta użytkowników utworzone w określonym czasie (dla 2014 r.) | (& (& (objectCategory = user) (whenCreated> = 20140101000000.0Z &<=20150101000000.0Z&))) |

| Użytkownicy AD utworzyli w tym roku | (& (& (& (objectClass = User) (whenCreated> = 20150101000000.0ZZ)))) |

| Wyszukaj oparte na zapytaniach grupy dystrybucyjne w domenie |