Zasady grupy - Strona 3

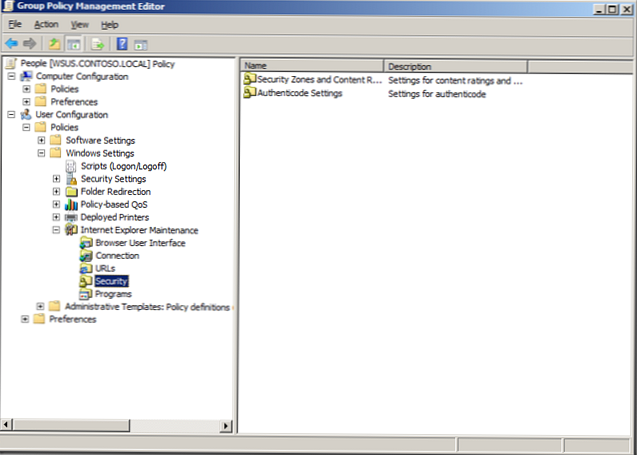

Odmawiaj lub zezwalaj na dostęp do niektórych witryn w Internet Explorerze

Być może wielu administratorów z bogatym doświadczeniem powie, dlaczego trzeba blokować witryny na komputerach użytkowników, zamiast blokować je na serwerze proxy lub bramie internetowej. Nie mogę się z nimi nie...

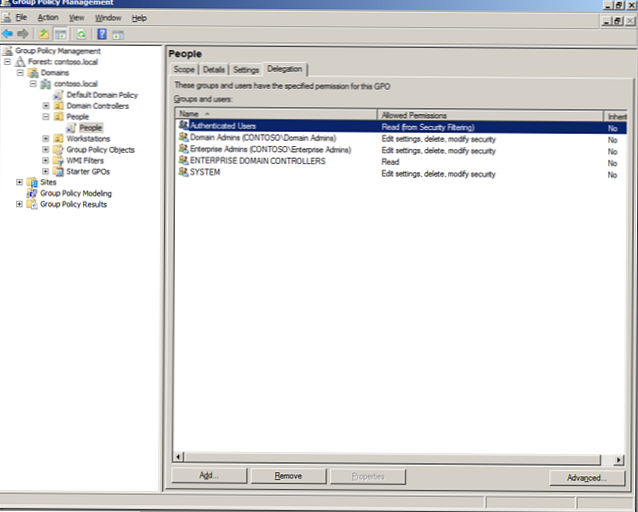

Czytaj więcejJak zmienić standardowe uprawnienia dla nowych obiektów GPO

Powrót do problemów z zasadami grupy po zainstalowaniu aktualizacji z biuletynu zabezpieczeń MS16-072 (KB3163622), chcę porozmawiać o jeszcze jednej ważnej kwestii. Jak pamiętasz, po zainstalowaniu tej aktualizacji klienci działają poprawnie...

Czytaj więcejJak dodać trasy statyczne poprzez zasady domeny

Załóżmy, że masz domenę 2003 z 300 stacjami roboczymi. 50 klientów znajduje się w określonej podsieci, która jest oddzielona routerem, a wszyscy ci klienci muszą mieć 2 domyślne bramy, a...

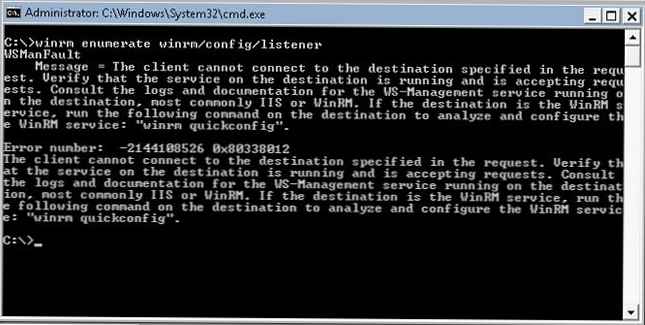

Czytaj więcejJak aktywować zdalne zarządzanie systemem Windows za pomocą zasad grupy

W tym artykule postaram się wyjaśnić, w jaki sposób można centralnie aktywować i skonfigurować usługę Windows Remote Management (WinRM) na wszystkich komputerach docelowych za pomocą zasad grupy. Przypomnę, że Windows...

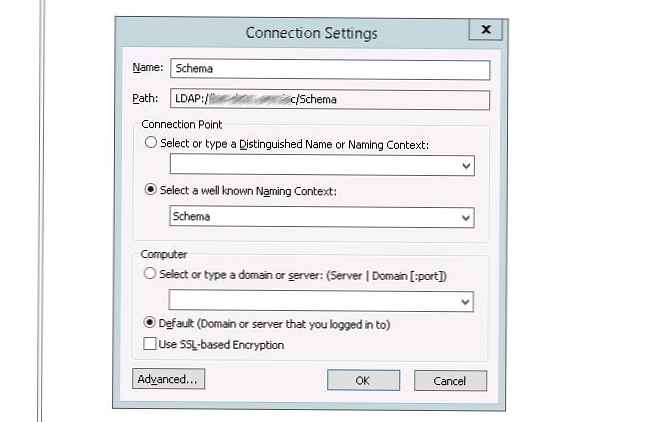

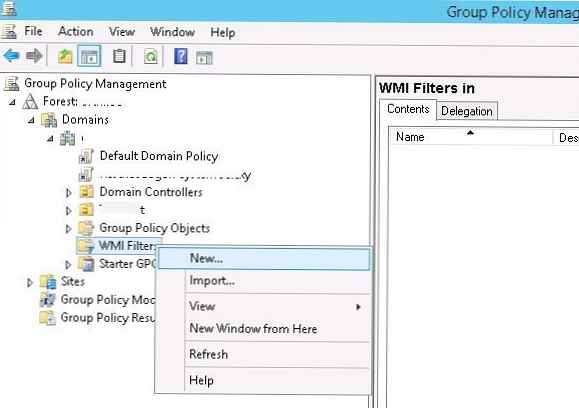

Czytaj więcejUżywamy filtra WMI, aby powiązać obiekt zasad grupy z podsiecią IP

Tym razem zaszła potrzeba zastosowania GPO do komputerów w określonej podsieci IP. W najprostszym przypadku, gdy ta podsieć jest zawarta w osobnej witrynie usługi Active Directory (i w witrynie jest...

Czytaj więcejWyjątki od zasad grupy

Jedno z często zadawanych pytań na temat zasad grupy, które często pojawia się na specjalistycznych forach i w dyskusjach administratorów systemu: jak można wykluczyć użytkownika i / lub komputer ze...

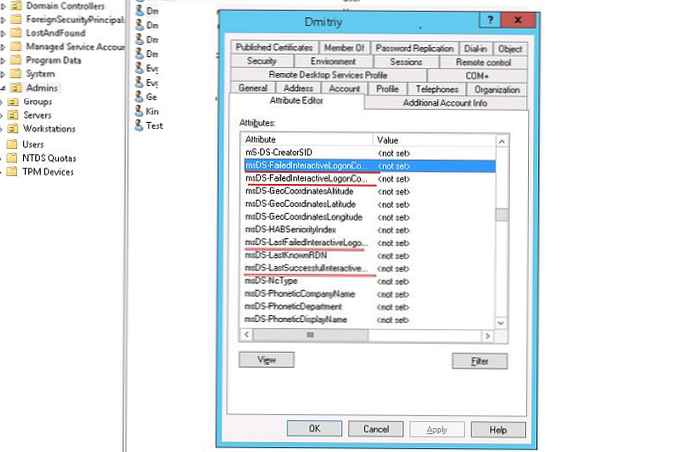

Czytaj więcejInformacje o ostatnim logowaniu systemu Windows na ekranie powitalnym

System Windows ma przydatną funkcję, która pozwala wyświetlać informacje o ostatniej interaktywnej próbie logowania bezpośrednio na ekranie powitalnym systemu Windows. Wygląda to tak: za każdym razem, gdy użytkownik wpisuje hasło,...

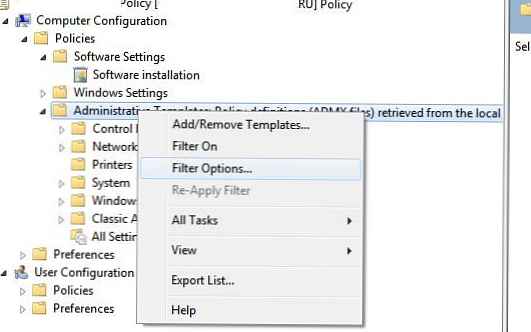

Czytaj więcejFiltry zasad grupy

Podobnie jak w poprzednich wersjach systemu Windows, wiele aspektów funkcjonalności w systemie Windows 8 i Windows Server 2012 można centralnie zarządzać i konfigurować za pomocą zasad grupy Active Directory. Obecnie...

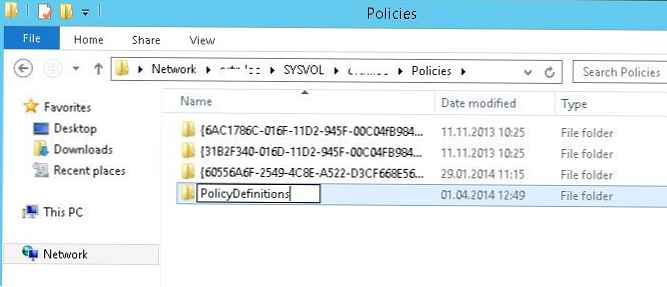

Czytaj więcejScentralizowane przechowywanie administracyjnych obiektów zasad grupy

Korzystanie ze scentralizowanego repozytorium plików szablonów administracyjnych ADMX rozwiąże problem rozdętego SYSVOL (wynikający z potrzeby kopiowania plików szablonów ADMX / ADM do każdej zasady), pomaga zmniejszyć ruch replikacji SYSVOL między...

Czytaj więcejBlokuj wirusy i oprogramowanie ransomware za pomocą zasad ograniczeń oprogramowania

Kontynuujemy serię artykułów na temat przeciwdziałania wirusom typu ransomware w środowisku korporacyjnym. W poprzednich częściach omawialiśmy konfigurowanie ochrony na serwerach plików przy użyciu FSRM i używanie obrazów dysku w tle...

Czytaj więcej