Zawsze lubiłem korzystać z polecenia SUBST. To jest wygodne. A dla starych programów i na przykład „skracania” ścieżki do folderów sieciowych. Często użytkownicy tworzą ścieżki o takiej długości, że tylko Ty się zastanawiasz.

I nie spodziewałem się, że rake Microsoftu został tutaj rozrzucony.

Co to jest wyrażone w. I fakt, że istnieją teraz dwa typy sesji, z którymi możesz pracować: standardowa i, tak zwana, podwyższona (kiedy program jest uruchamiany w imieniu Administratora)

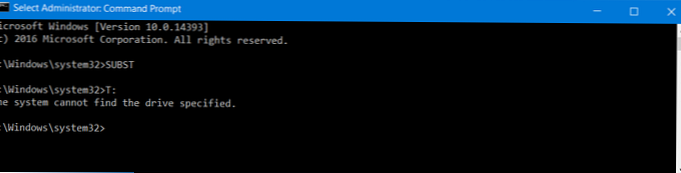

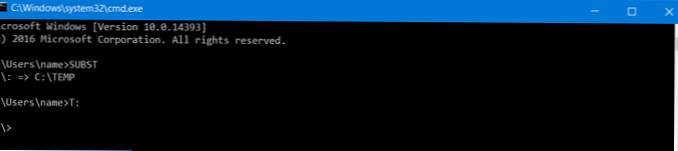

I tak się dzieje. W sesji standardowej utwórz (zamień) folder z literą dysku

Podoba mi się

SUBST T: C: \ TEMP

Co się okazuje?

Ze standardowego wiersza poleceń - widoczny jest „nowy” dysk

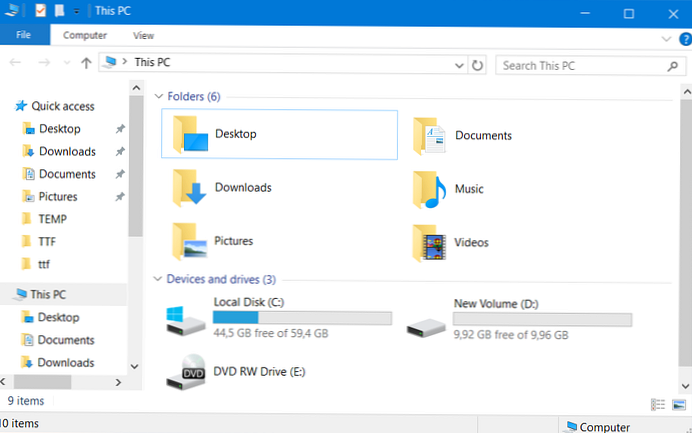

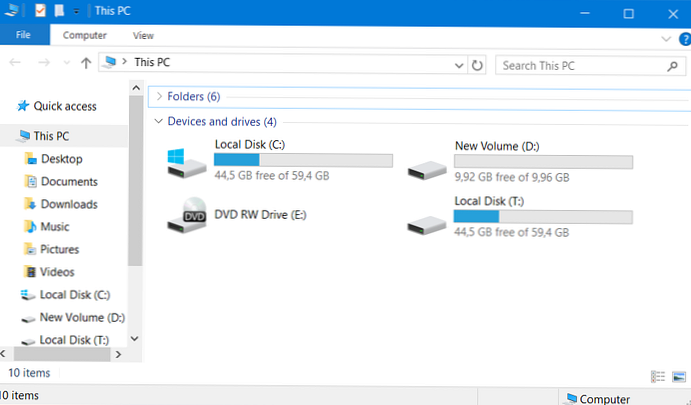

A w Eksploratorze Windows jest również widoczny

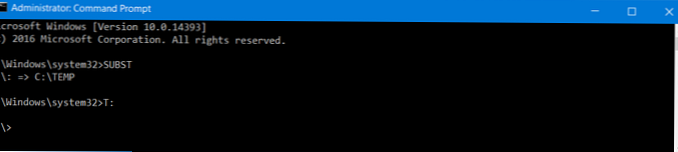

Teraz uruchom promt polecenia z podwyższonym poziomem uprawnień i Ups! I nie ma napędu T, jakby nic nie zrobili

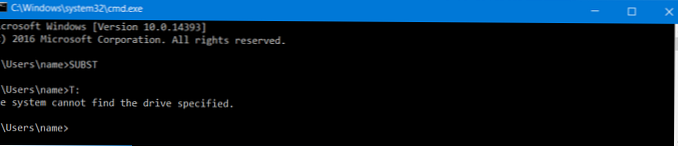

Czy można zrobić odwrotnie? Uruchom SUBST w podwyższonej sesji?

Próbujemy - to działa

Uruchamiamy Eksploratora Windows i ... nie ma takiego listu

Uruchamiamy standardowy wiersz poleceń ... znowu nie

Nic nie przypomina? Ale mi to przypomniało. W ten sam sposób kule sieciowe połączone poleceniem NET USE są „niewidoczne”, jak opisano w artykule https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

I było rozwiązanie. Tutaj teoretycznie powinno tak być, pomyślałem. Potem było kilka godzin i eksperymentów, i tak się dzieje. Nie ma standardowego wyjścia. Brak zaleceń. Ale kule można zdobyć.

Więc w porządku.

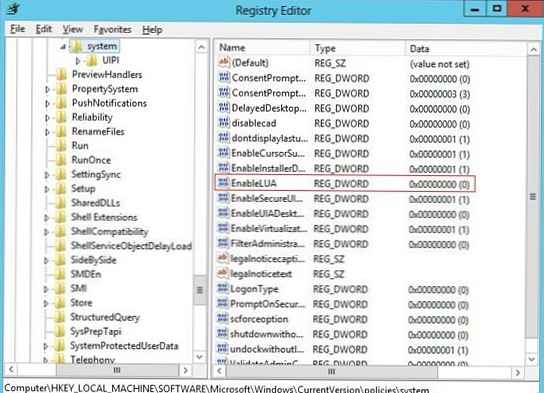

Metoda 1: „Metoda” Microsoft

„Metodą” Microsoftu jest to, co nazwałem tym rozwiązaniem. Składa się z propozycji ... Wyłącz UAC!

Cóż, tylko kula, nie dbali o bezpieczeństwo, ale działa 🙂

Możesz przeczytać o tym na TechNet - https://social.technet.microsoft.com/wiki/contents/articles/13953.windows-server-2012-deactivating-uac.aspx

Lub po prostu:

- Wyłącz UAC za pomocą Panelu sterowania

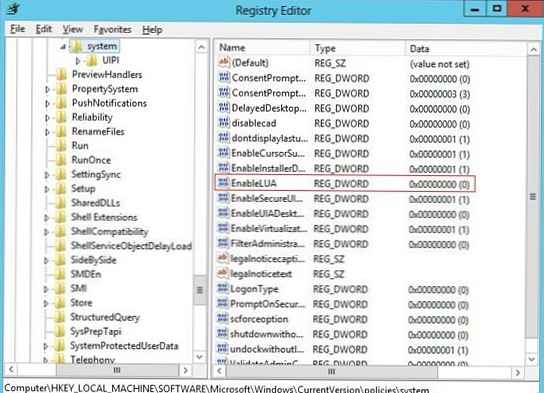

- Zmień wartość klucza z „1” na „0”

„HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ policy \ system”REGEDIT4

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] „EnableLUA” = dword: 00000000

- Uruchom ponownie system operacyjny

Sprawdzone - działa.

Metoda 2: Szpiegowano w sieci

Jedna z opcji, które pojawiły się w sieci. Uruchom SUBST dwa razy. W prostych i podwyższonych sesjach

Sprawdzone - działa.

Metoda 3: „Cele wynalezienia przebiegłości”

Ta metoda jest moja. Przypomina stary żart: „Usunęliśmy migdałki. Autogenne. Przez odbyt”

O co chodzi Nie SUBST, ale używa się NET USE

- Udostępniamy pożądany folder na tym samym komputerze

- Podłączamy go jako dysk sieciowy za pomocą polecenia NET USE

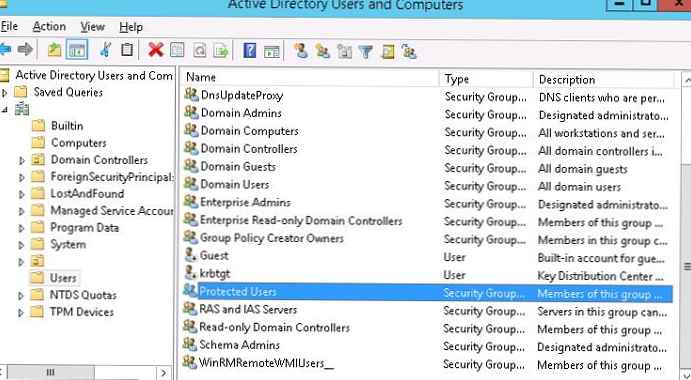

- Nie zapomnij dodać klucza do rejestru z artykułu https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

- Ciesz się życiem.

Sprawdzone - działa

Metoda 4: Spied on the Net (itpro)

W rejestrze prowadzimy „kulę”

reg dodaj „HKLM \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ DOS Devices” / v Z: / t REG_SZ / d "\ ?? \C: \ DirectoryName„/ f

Gdzie

- Z: - potrzebna litera dysku

- C: \ DirectoryName -pack, którego potrzebujesz

Uwagi:

- To polecenie przechodzi tylko z podwyższonej (uruchomionej w imieniu administratora) sesji

- Nie zapomnij uruchomić ponownie.

Sprawdzone - działa. Dysk pojawia się w systemie, podobnie jak po poleceniu SUBST, z tą różnicą, że jest widoczny ze wszystkich sesji

I z Eksploratora Windows

Wybór metody zależy od Ciebie.