Rodzina systemów operacyjnych Windows ma system automatycznej aktualizacji certyfikatów głównych z witryny Microsoft. MSFT jako część głównego programu certyfikatów Microsoft Zaufany Root Certyfikat Program, utrzymuje i publikuje w swoim sklepie internetowym listę certyfikatów dla klientów i urządzeń z systemem Windows. Jeśli zweryfikowany certyfikat w łańcuchu certyfikacji odnosi się do głównego urzędu certyfikacji uczestniczącego w tym programie, system automatycznie pobierze z węzła Windows Update i doda taki certyfikat główny do zaufanego.

System Windows żąda aktualizacji certyfikatu głównego certyfikatu zaufania (CTL) raz w tygodniu. Jeśli system Windows nie ma bezpośredniego dostępu do katalogu Windows Update, system nie będzie mógł zaktualizować certyfikatów głównych, więc użytkownik może mieć problemy z otwieraniem witryn internetowych (których certyfikaty SSL są podpisane przez urząd certyfikacji, który nie jest zaufany, zobacz artykuł o błędzie Chrome „Ta witryna nie można zapewnić bezpiecznego połączenia ”) lub z instalacją poprzez uruchomienie podpisanych aplikacji lub skryptów.

W tym artykule postaramy się dowiedzieć, jak ręcznie zaktualizować listę certyfikatów głównych w TrustedRootCA w izolowanych sieciach lub komputerach / serwerach bez bezpośredniego połączenia z Internetem..

Treść

- Zarządzanie certyfikatami głównymi komputera w systemie Windows 10

- Narzędzie rootupd.exe

- Certutil: uzyskiwanie certyfikatów głównych za pośrednictwem usługi Windows Update

- Lista certyfikatów głównych w formacie STL

- Uaktualnianie certyfikatów głównych w systemie Windows przy użyciu obiektu GPO w środowiskach piaskownicowych

Zarządzanie certyfikatami głównymi komputera w systemie Windows 10

Jak wyświetlić listę certyfikatów głównych dla komputera z systemem Windows?

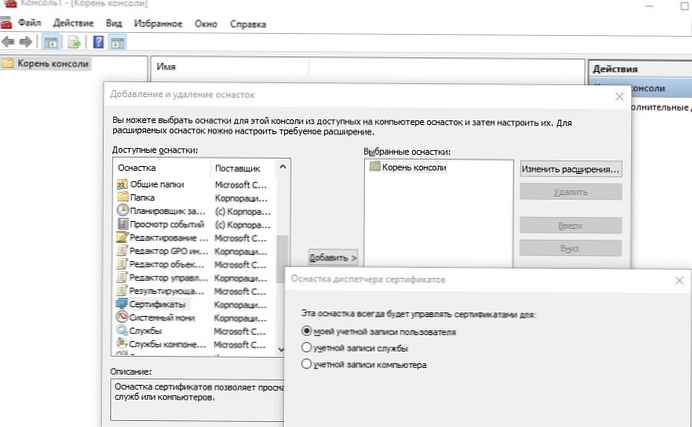

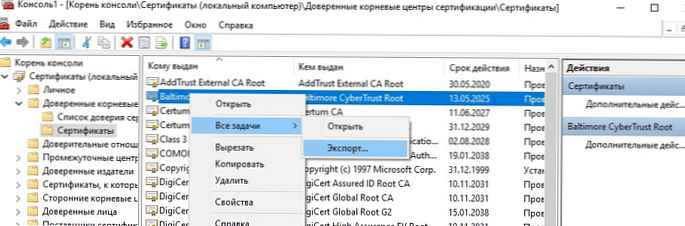

- Aby otworzyć główny magazyn certyfikatów komputera w systemie Windows 10 / 8.1 / 7 / Windows Server, uruchom konsolę mmc.exe;

- Kliknij Plik (Plik) -> Dodaj lub usuń przystawkę (Dodaj / Usuń przystawkę), na liście przystawek wybierz Certyfikaty (Certyfikaty) -> Dodaj (Dodaj);

- W oknie dialogowym wybierz, co chcesz zarządzać certyfikatami konto komputerowe (Konto komputerowe);

- Dalej -> Ok -> Ok;

- Rozwiń Certyfikaty (Certyfikaty) -> Sklep zaufanych głównych urzędów certyfikacji (Zaufane certyfikaty główne). Ta lista zawiera listę głównych zaufanych certyfikatów dla twojego komputera..

Możesz również uzyskać listę zaufanych certyfikatów głównych z datami ważności za pomocą PowerShell:

Get-Childitem cert: \ LocalMachine \ root | format-list

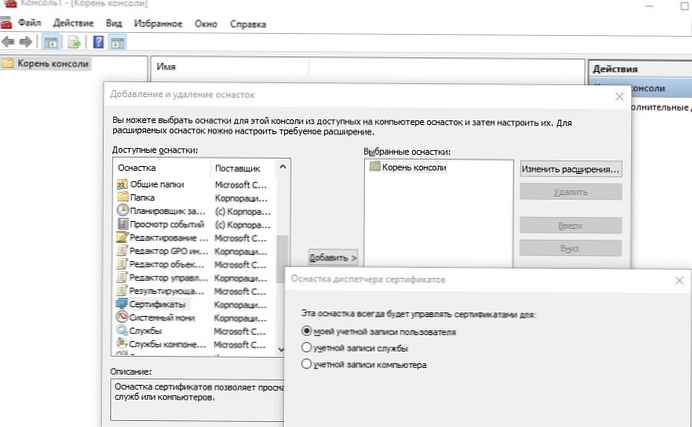

Możesz wyświetlić listę wygasłych certyfikatów lub tych, które wygasają w ciągu najbliższych 30 dni:

Get-ChildItem cert: \ LocalMachine \ root | Gdzie $ _. NotAfter -lt (Get-Date) .AddDays (30)

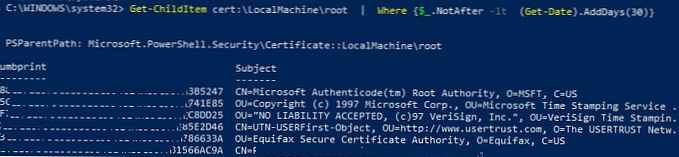

W konsoli mmc możesz wyświetlić informacje o dowolnym certyfikacie lub usunąć go z zaufanego.

Ze względów bezpieczeństwa zaleca się okresowe sprawdzanie magazynu certyfikatów pod kątem fałszywych certyfikatów za pomocą narzędzia Sigcheck.Możesz ręcznie przenieść plik certyfikatu głównego z jednego komputera na drugi za pomocą funkcji eksportu / importu.

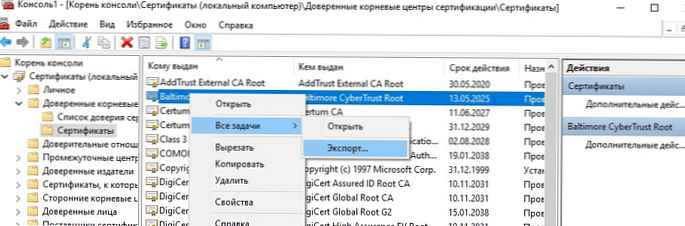

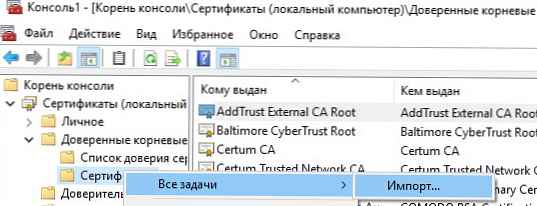

- Możesz wyeksportować dowolny certyfikat .CER do pliku, klikając go i wybierając „Wszystkie zadania” -> „Eksportuj”;

- Następnie za pomocą polecenia Importuj możesz zaimportować ten certyfikat na inny komputer.

Narzędzie rootupd.exe

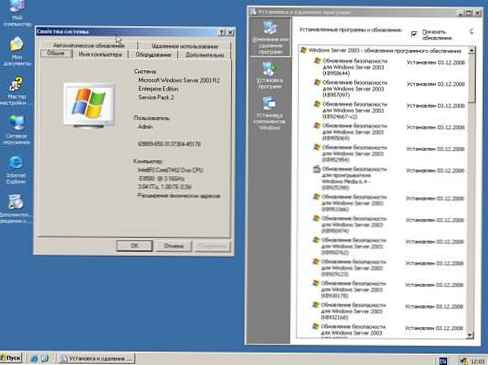

W systemie Windows XP narzędzie służy do aktualizacji certyfikatów głównych rootupd.exe. To narzędzie zawiera listę certyfikatów głównych i unieważnionych, które były regularnie okablowane. Samo narzędzie zostało rozpowszechnione jako osobna aktualizacja. KB931125 (Aktualizacja certyfikatów głównych).

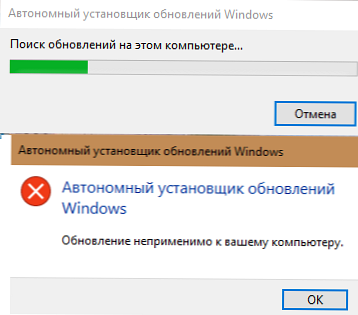

- Pobierz narzędzie rootupd.exe, po linku (na 15 lipca 2019 r. link nie działa, być może Microsoft postanowił usunąć go z domeny publicznej. W tej chwili możesz pobrać narzędzie z kaspersky.com - http://media.kaspersky.com/utilities/CorporateUtilities /rootsupd.zip);

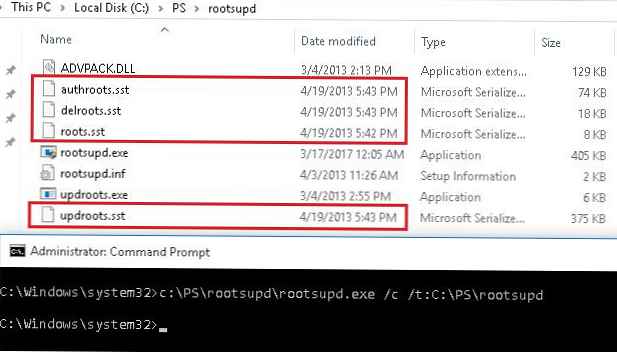

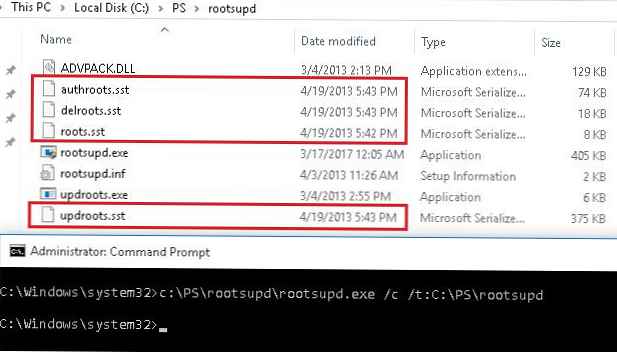

- Aby zainstalować certyfikaty główne systemu Windows, po prostu uruchom plik rootupd.exe. Spróbujemy jednak dokładniej zbadać jego zawartość, rozpakowując go za pomocą polecenia:

rootupd.exe / c / t: C: \ PS \ rootupd

- Certyfikaty są zawarte w plikach SST: authroots.sst, delroot.sst itp. Aby usunąć / zainstalować certyfikaty, możesz użyć poleceń:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

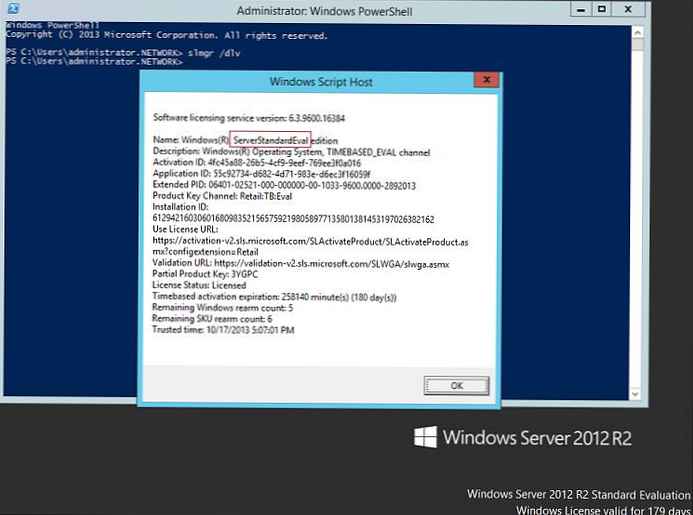

Ale…, Jak widać, data utworzenia tych plików to 4 kwietnia 2013 r. (Prawie rok przed końcem oficjalnej obsługi systemu Windows XP). Dlatego od tego czasu narzędzie nie zostało zaktualizowane i nie można go używać do instalowania bieżących certyfikatów. Będziemy jednak potrzebować pliku updroots.exe później.

Certutil: uzyskiwanie certyfikatów głównych za pośrednictwem usługi Windows Update

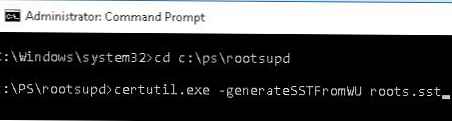

Narzędzie do zarządzania i certyfikatów Certutil (pojawił się w Windows 10), pozwala pobrać aktualną listę certyfikatów głównych z węzłów Windows Update i zapisać aktualną listę certyfikatów głównych w pliku SST.

Aby wygenerować plik SST na komputerze z systemem Windows 10 z dostępem do Internetu, uruchom następujące polecenie z uprawnieniami administratora:

certutil.exe -generateSSTFromWU roots.sst

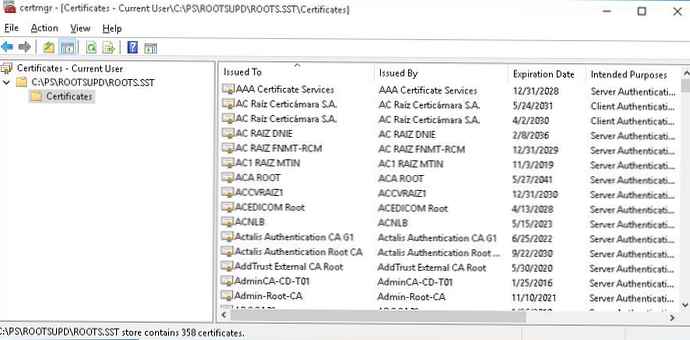

W rezultacie plik SST zawierający bieżącą listę certyfikatów pojawia się w katalogu docelowym. Kliknij dwukrotnie, aby otworzyć. Ten plik jest kontenerem zawierającym zaufane certyfikaty główne..

W rezultacie plik SST zawierający bieżącą listę certyfikatów pojawia się w katalogu docelowym. Kliknij dwukrotnie, aby otworzyć. Ten plik jest kontenerem zawierającym zaufane certyfikaty główne..

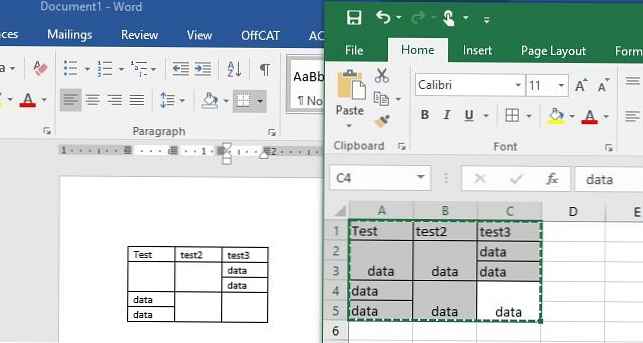

W otwartej przystawce zarządzania certyfikatami mmc można wyeksportować dowolny z otrzymanych certyfikatów. W moim przypadku lista certyfikatów zawierała 358 elementów. Oczywiście eksportowanie certyfikatów i instalowanie ich pojedynczo nie jest racjonalne.

W otwartej przystawce zarządzania certyfikatami mmc można wyeksportować dowolny z otrzymanych certyfikatów. W moim przypadku lista certyfikatów zawierała 358 elementów. Oczywiście eksportowanie certyfikatów i instalowanie ich pojedynczo nie jest racjonalne.

certutil -syncWithWU. Uzyskane w ten sposób certyfikaty mogą być dystrybuowane do klientów korzystających z GPO.Aby zainstalować wszystkie certyfikaty z pliku SST i dodać je do listy certyfikatów głównych komputera, możesz użyć poleceń PowerShell:

$ sstStore = (Get-ChildItem -Path C: \ ps \ rootupd \ roots.sst)

$ sstStore | Certyfikat importu -CertStoreLocation Cert: \ LocalMachine \ Root

Możesz także skorzystać z narzędzia Aktualizacje.exe (znajduje się w archiwum rootupd.exe, który rozpakowaliśmy w poprzedniej sekcji):

updroots.exe roots.sst

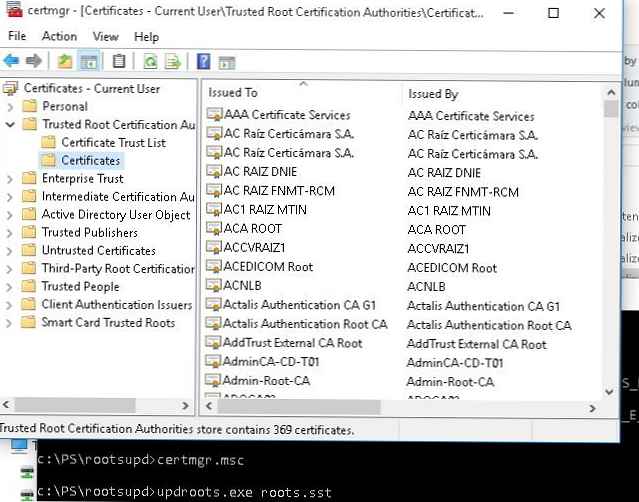

Uruchom przystawkę certmgr.msc i sprawdź, czy wszystkie certyfikaty zostały dodane do repozytorium Trusted Root Certification Authority.

Uruchom przystawkę certmgr.msc i sprawdź, czy wszystkie certyfikaty zostały dodane do repozytorium Trusted Root Certification Authority.

Lista certyfikatów głównych w formacie STL

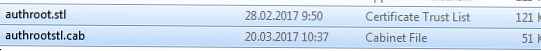

Istnieje inny sposób uzyskania listy certyfikatów od Microsoft. Aby to zrobić, pobierz plik http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (aktualizowany dwa razy w miesiącu). Korzystając z dowolnego archiwizatora (lub Eksploratora Windows), rozpakuj zawartość archiwum authrootstl.kabina. Zawiera jeden plik. authroot.stl.

Plik authroot.stl to kontener z listą zaufanych certyfikatów w formacie listy zaufanych certyfikatów.

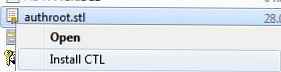

Ten plik można zainstalować w systemie za pomocą menu kontekstowego pliku STL (Zainstaluj CTL).

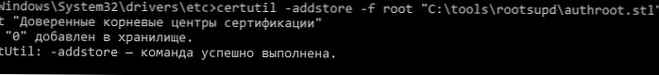

Lub za pomocą narzędzia certutil:

certutil -addstore -f root authroot.stl

Do repozytorium dodano katalog główny „Zaufane główne urzędy certyfikacji” CTL „0”. CertUtil: -addstore - komenda została wykonana pomyślnie.

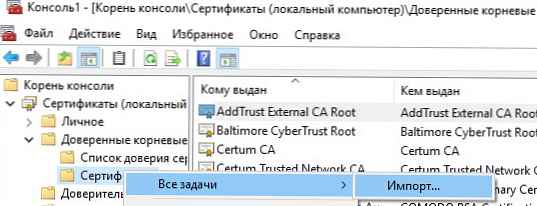

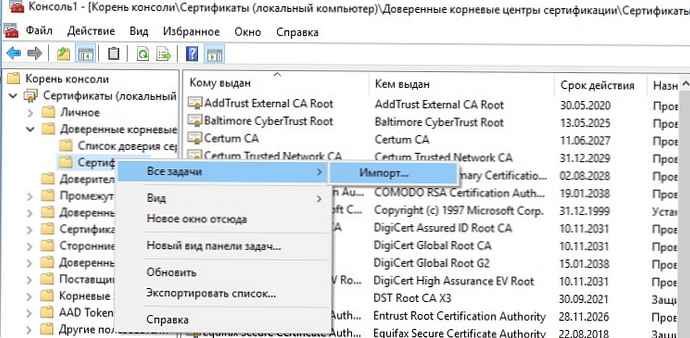

Możesz także importować certyfikaty z konsoli zarządzania certyfikatami (Zaufanie Root Certyfikacja Władze ->Certyfikaty -> Wszystkie Zadania > Importuj).

Podaj ścieżkę do pliku STL za pomocą certyfikatów.

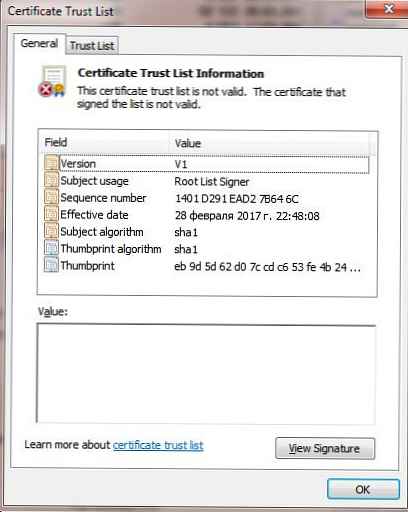

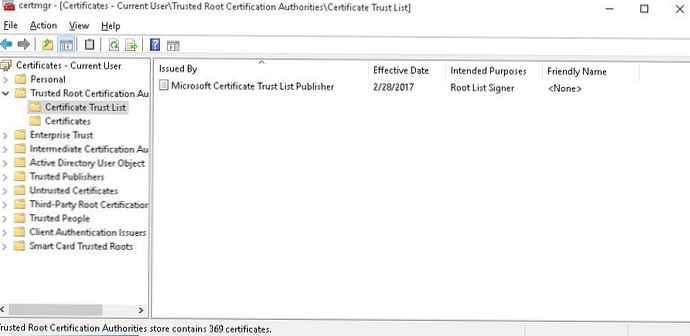

Po uruchomieniu polecenia w konsoli zarządzania certyfikatami (certmgr.msc) w kontenerze Zaufany Root Certyfikacja Władze (Zaufane główne certyfikaty) pojawi się nowa sekcja z nazwą Certyfikat Zaufanie Lista (Lista zaufania certyfikatów).

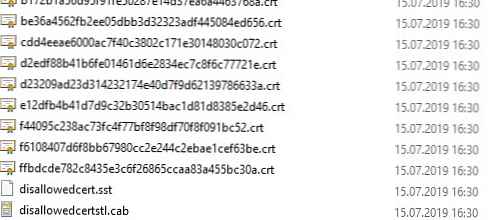

Podobnie możesz pobrać i zainstalować listę odwołanych certyfikatów, które zostały wykluczone z Programu certyfikatów głównych. w tym celu pobierz plik disallowedcertstl.kabina (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), rozpakuj go i dodaj do sekcji Niezaufane certyfikaty za pomocą polecenia:

certutil -addstore -f niedozwolony disallowedcert.stl

Uaktualnianie certyfikatów głównych w systemie Windows przy użyciu obiektu GPO w środowiskach piaskownicowych

Jeśli masz za zadanie regularnie aktualizować certyfikaty główne w izolowanej przez Internet domenie Active Directory, istnieje nieco bardziej skomplikowany schemat aktualizowania lokalnych magazynów certyfikatów na komputerach domeny przy użyciu zasad grupy. W izolowanych sieciach Windows można skonfigurować aktualizacje certyfikatów głównych na komputerach użytkowników na kilka sposobów.

Pierwszy sposób zakłada, że regularnie ręcznie pobierasz i kopiujesz do izolowanej sieci plik z certyfikatami głównymi uzyskanymi w następujący sposób:

certutil.exe -generateSSTFromWU roots.sst

Następnie certyfikaty z tego pliku można zainstalować za pomocą SCCM lub skryptu logowania PowerShell w GPO:

$ sstStore = (Get-ChildItem -Path \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \ roots.sst)

$ sstStore | Certyfikat importu -CertStoreLocation Cert: \ LocalMachine \ Root

Drugi sposób obejmuje uzyskanie odpowiednich certyfikatów głównych za pomocą polecenia:

Certutil -syncWithWU -f \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

W określonym katalogu sieci pojawi się kilka plików certyfikatów głównych (CRT), w tym pliki (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

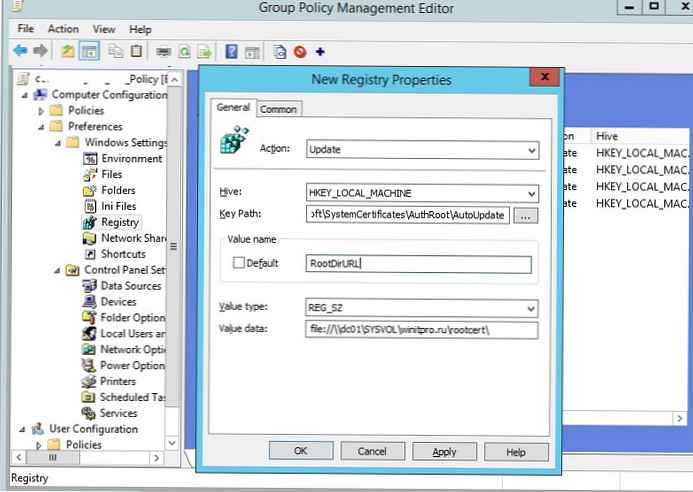

Następnie, używając GPP, musisz zmienić wartość rejestru Rootootl w oddziale HKLM \ Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdate. Ten parametr powinien wskazywać folder sieciowy, z którego klienci muszą otrzymywać nowe certyfikaty główne. Przejdź do sekcji edytora GPO Konfiguracja komputera -> Preferencje -> Ustawienia systemu Windows -> Rejestr. I utwórz nowe ustawienie rejestru z wartościami:

Akcja: Aktualizacja

Ul: HKLM

Kluczowa ścieżka: Software \ Microsoft \ SystemCertificates \ AuthRoot \ AutoUpdate

Nazwa wartości: RootDirURL

Rodzaj: REG_SZ

Dane wartości: plik: // \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

Pozostaje przypisać tę zasadę do komputerów i po zaktualizowaniu zasad sprawdzić nowe certyfikaty główne w sklepie.

Polityka Wyłącz automatyczną aktualizację certyfikatów głównych w obszarze Konfiguracja komputera -> Szablony administracyjne -> System -> Zarządzanie komunikacją internetową -> Ustawienia komunikacji internetowej powinny być wyłączone lub nieskonfigurowane.W tym artykule przyjrzeliśmy się kilku sposobom aktualizacji certyfikatów głównych w izolowanym Internecie z systemu Windows..