Inżynierowie Google opublikowali krytyczne informacje o podatności w październiku Wersja SSL 3.0, otrzymał zabawne imię Pudel (Padding Oracle On Downgradeed Legacy Encryption or Poodle 🙂). Luka umożliwia osobie atakującej uzyskanie dostępu do informacji zaszyfrowanych za pomocą protokołu SSLv3 przy użyciu ataku man in the middle. Na podatność wpływają zarówno serwery, jak i klienci, którzy mogą łączyć się przez SSLv3.

Ogólnie rzecz biorąc, sytuacja nie jest zaskakująca, ponieważ protokół SSL 3.0, po raz pierwszy wprowadzony w 1996 roku, miał już 18 lat i był moralnie przestarzały. W większości praktycznych zadań został już zastąpiony protokołem kryptograficznym TLS (wersje 1.0, 1.1 i 1.2).

Aby chronić się przed podatnością na zagrożenia, POODLE jest w pełni zalecane. wyłącz obsługę SSLv3 zarówno po stronie klienta, jak i po stronie serwera nadal używaj tylko TLS. Dla użytkowników przestarzałego oprogramowania (na przykład używającego IIS 6 w systemie Windows XP) oznacza to, że nie będą już mogli przeglądać stron HTTPS i korzystać z innych usług SSL. W przypadku, gdy obsługa protokołu SSLv3 nie zostanie całkowicie wyłączona i domyślnie proponuje się stosowanie silniejszego szyfrowania, nadal występuje usterka POODLE. Wynika to ze specyfiki wyboru i negocjowania protokołu szyfrowania między klientem a serwerem, ponieważ jeśli wystąpi błąd w korzystaniu z TLS, automatycznie przełącza się na SSL.

Zalecamy sprawdzenie wszystkich usług, które mogą korzystać z SSL / TLS w dowolnej formie i wyłączyć obsługę SSLv3. Możesz sprawdzić swój serwer sieciowy pod kątem podatności za pomocą testu online, na przykład tutaj: http://poodlebleed.com/.

Treść

- Wyłącz SSLv3 w systemie Windows na poziomie systemu

- Wyłącz SSLv2 (Windows 2008 / Server i niższy)

- Włącz TLS 1.1 i TLS 1.2 w systemie Windows Server 2008 R2 i nowszych

- Systemowe narzędzie do zarządzania protokołami kryptograficznymi w systemie Windows Server

Wyłącz SSLv3 w systemie Windows na poziomie systemu

W systemie Windows obsługa protokołu SSL / TLS jest zarządzana przez rejestr.

Wskazówka. Przed dokonaniem tych zmian zalecamy utworzenie kopii zapasowej określonego oddziału za pomocą funkcji edytora rejestru Eksportuj.W tym przykładzie pokażemy, jak całkowicie wyłączyć SSLv3 w systemie Windows Server 2012 R2 na poziomie systemu (zarówno na poziomie klienta, jak i serwera):

- Otwórz edytor rejestru (regedit.exe) z uprawnieniami administratora

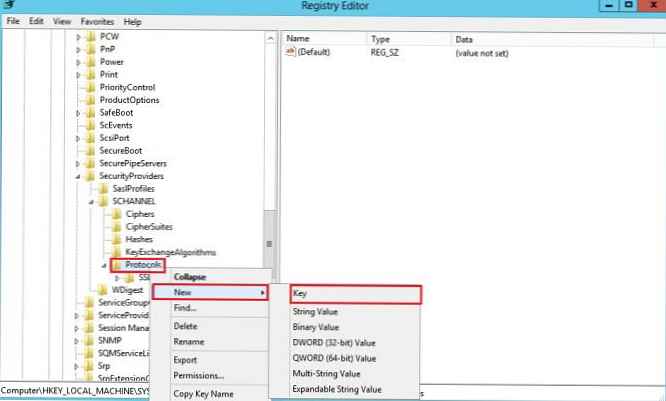

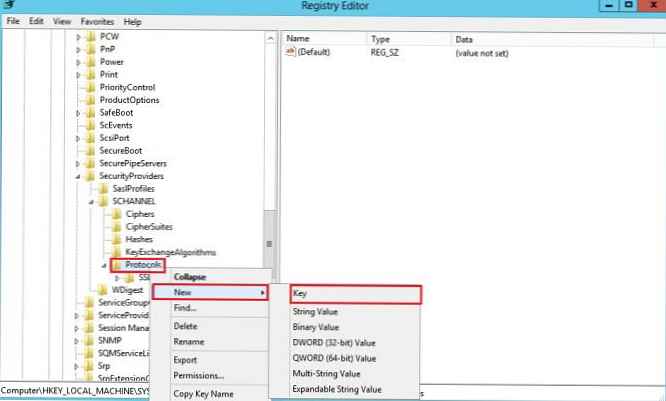

- Idź do oddziału HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Utwórz nową sekcję o nazwie SSL 3.0 ( Nowy-> Klucz)

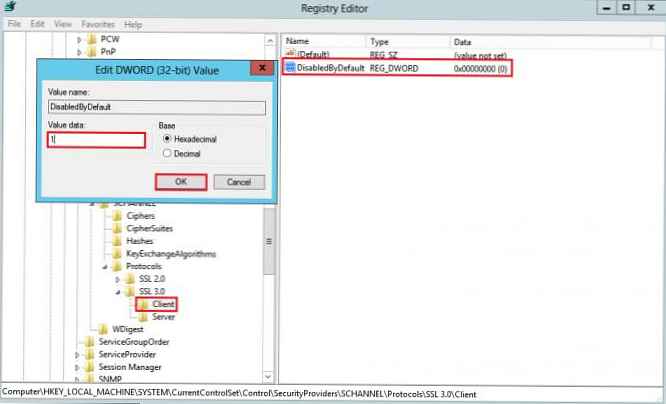

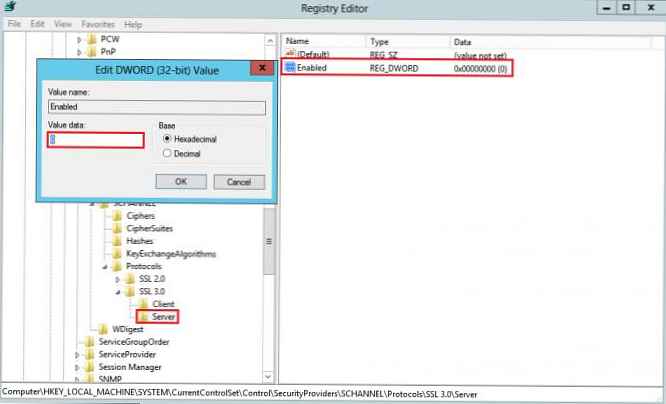

- W utworzonej sekcjiSSL 3.0 utwórz jeszcze dwa podsekcje z nazwami Klient i Serwer.

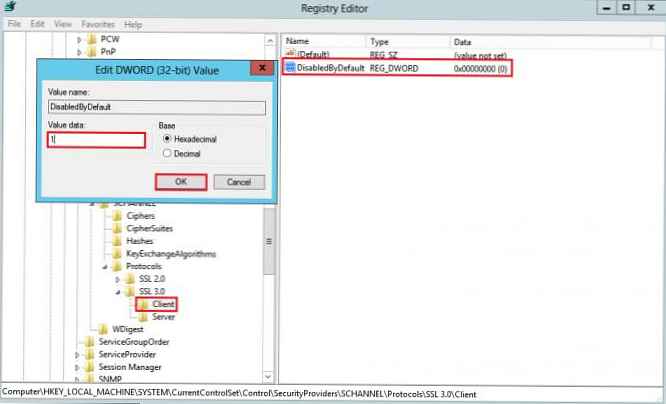

- Następnie w sekcji Klient utwórz nowy parametr DWORD (32-bitowy) o nazwie DisabledByDefault

- Jako kluczowa wartość DisabledByDefault wskazać 1.

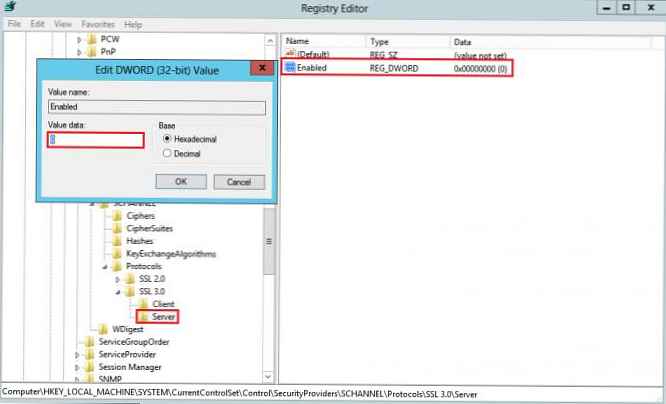

- Następnie w gałęzi Serwer utwórz nowy parametr DWORD (32-bitowy) o nazwie Włączone i wartość 0.

- Aby zmiany odniosły skutek, musisz ponownie uruchomić serwer

Wyłącz SSLv2 (Windows 2008 / Server i niższy)

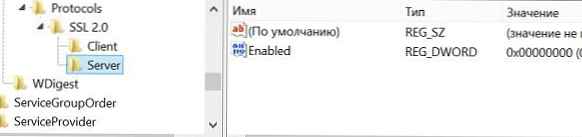

Systemy operacyjne wcześniejsze niż Windows 7 / Windows Server 2008 R2 domyślnie korzystają z jeszcze mniej bezpiecznego i starszego protokołu SSL v2, które należy również wyłączyć ze względów bezpieczeństwa (w nowszych wersjach systemu Windows protokół SSLv2 na poziomie klienta jest domyślnie wyłączony i używane są tylko SSLv3 i TLS1.0). Aby wyłączyć SSLv2, musisz powtórzyć powyższą procedurę, tylko dla klucza rejestru SSL 2.0.

W systemie Windows 2008/2012 protokół SSLv2 na poziomie klienta jest domyślnie wyłączony.

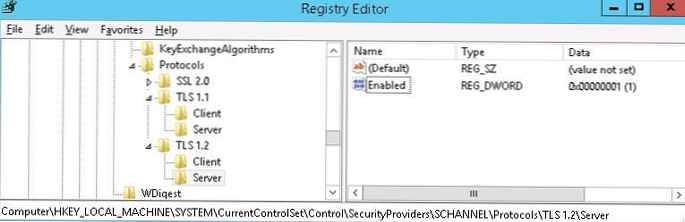

Włącz TLS 1.1 i TLS 1.2 w systemie Windows Server 2008 R2 i nowszych

Windows Server 2008 R2 / Windows 7 i wyższy obsługują algorytmy szyfrowania TLS 1.1 i TLS 1.2, ale te protokoły są domyślnie wyłączone. Możesz włączyć obsługę TLS 1.1 i TLS 1.2 w tych wersjach systemu Windows w podobnym scenariuszu.

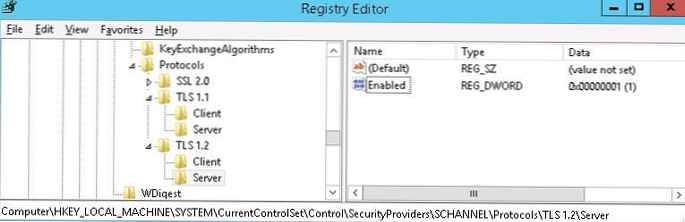

- W edytorze rejestru otwórz oddział HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protocols

- Utwórz dwie sekcje TLS 1.1 i TLS 1.2

- W ramach każdej sekcji utwórz podsekcję z nazwami Klient i Serwer

- W każdej sekcji Klient i Serwer utwórz klucz DWORD:

- DisabledByDefault z wartością 0

- Włączone z wartością 1

- Po zmianach serwer powinien zostać ponownie uruchomiony..

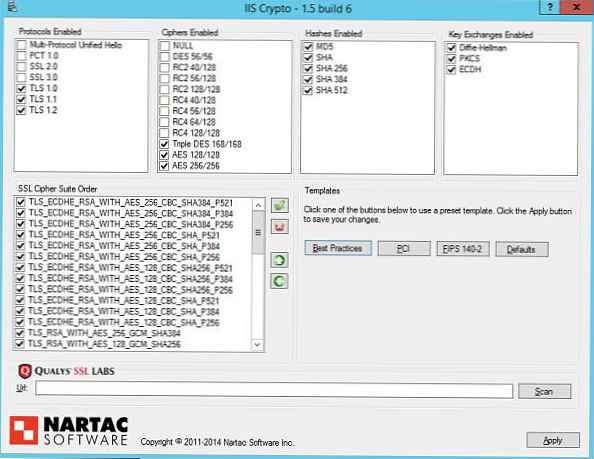

Systemowe narzędzie do zarządzania protokołami kryptograficznymi w systemie Windows Server

Istnieje bezpłatne narzędzie kryptograficzne IIS, które umożliwia wygodne zarządzanie ustawieniami protokołów kryptograficznych w systemach Windows Server 2003, 2008 i 2012. Za pomocą tego narzędzia można włączyć lub wyłączyć dowolny z protokołów szyfrowania za pomocą zaledwie dwóch kliknięć.

Program ma już kilka szablonów, które pozwalają szybko zastosować ustawienia wstępne dla różnych ustawień bezpieczeństwa.