Mechanizmy anonimowości w sieci są wykorzystywane nie tylko przez atakujących; dziennikarze, blogerzy, osoby publiczne, mieszkańcy krajów o represyjnych reżimach, personel wojskowy i pracownicy wpływowych korporacji starają się chronić przed inwigilacją. Jeśli kwestia ukrywania danych o działalności sieci może nie dotyczyć porządnych i przestrzegających prawa obywateli, którzy uważają, że tylko hakerzy i poważni przestępcy muszą bać się nadzoru sieci, to przyzwoitość takich obywateli nie pomoże im poradzić sobie z cenzurą Internetu. Kwestia uzyskania dostępu do zablokowanych zasobów internetowych staje się coraz bardziej istotna. Ostatnio użytkownicy korporacyjni Runet, którzy nie chcieli znieść blokowania dostępu do sieci społecznościowych w godzinach pracy, częściej byli zainteresowani sposobami obejścia blokowania witryn. Dziś, gdy dostęp do niektórych zasobów internetowych jest zablokowany dla mieszkańców Krymu, kiedy chcą oni zablokować największy tracker torrentów Runet Rutracker.Org dla mieszkańców całej Rosji, znacznie wzrosła liczba odbiorców zainteresowanych obejściem blokowania stron internetowych.

Aby zapewnić poufność podczas surfowania po Internecie i uzyskać dostęp do zablokowanych stron, stosuje się anonimizatory - usługi sieciowe, które pozwalają ukryć informacje o użytkowniku i jego komputerze w sieci. Ale przeglądarka Tor jest wygodniejsza, bezpieczniejsza i bardziej wydajna oraz całkowicie darmowa alternatywa dla anonimizacji. Jest to przeglądarka ze zintegrowanym systemem Tor - systemem proxy, który pozwala ustanowić odporne na manipulacje połączenie sieciowe.

W przeciwieństwie do tego samego Browsec dla dostępu VPN w przeglądarce Yandex, funkcje blokowania obejścia są już wbudowane w Tor.

Poniżej przyjrzymy się bliżej przeglądarce Tor..

Treść

- Co to jest Tor i jak to działa?

- Pobierz, zainstaluj i uruchom Tor.

- Pracuj z przeglądarką Tor.

- Wady systemu Tor.

1. Co to jest system Tor i jak on działa?

System Tor w latach 90. został opracowany dla amerykańskiego wojska na zamówienie rządu. W 2002 r. Projekt został odtajniony, a kod źródłowy oprogramowania został przekazany niezależnym programistom, którzy stworzyli oprogramowanie klienckie dla systemu. W szczególności teraz to oprogramowanie jest dodatkiem do przeglądarki opartej na platformie Mozilla Firefox. Przeglądarka Tor jest w rzeczywistości zmodyfikowanym zestawem Mozilla Firefox, skonfigurowanym od razu do anonimowego przeglądania stron internetowych i omijania blokowania stron zabronionych na niektórych terytoriach. Gotowość „od razu po wyjęciu z pudełka” zwalnia laika z konieczności ręcznego instalowania i konfigurowania rozszerzeń i wtyczek w celu zachowania anonimowości w Internecie w innych używanych przeglądarkach.

Podczas normalnej pracy w sieci dane użytkownika - wprowadzane żądania, pola do wypełniania formularzy internetowych i inne informacje - przechodzą bezpośrednio do witryn lub wyszukiwarek przez sieć składającą się z serwerów publicznych. Swobodny przepływ danych z jednego hosta do drugiego stanowi zagrożenie dla bezpieczeństwa danych osobowych wysyłającego użytkownika.

System Tor działa w inny sposób: na pierwszym etapie wysyłania danych są one szyfrowane i przekazywane przez kilka serwerów proxy w losowej kolejności. Proxy Tor są obsługiwane przez entuzjastycznych użytkowników na całym świecie. Ci dobrowolnie oddają swoje komputery do użytku jako serwery proxy. Każdy serwer proxy w sieci Tor ma informacje tylko o poprzednim i następnym serwerze proxy i nie wie o wszystkich innych. System ochrony działa, ponieważ serwery proxy sieci Tor nie mają ani mechanizmów odszyfrowywania danych, ani informacji o ich źródle i celu. Do serwera docelowego nie jest wysyłany rzeczywisty adres IP użytkownika, ale adres IP jednego z serwerów proxy sieci Tor. Znajdując się w innej części świata, serwer proxy uzyska dostęp do zasobu internetowego, który jest zablokowany dla regionu użytkownika wysyłającego żądanie.

2. Pobierz, zainstaluj i uruchom Tor

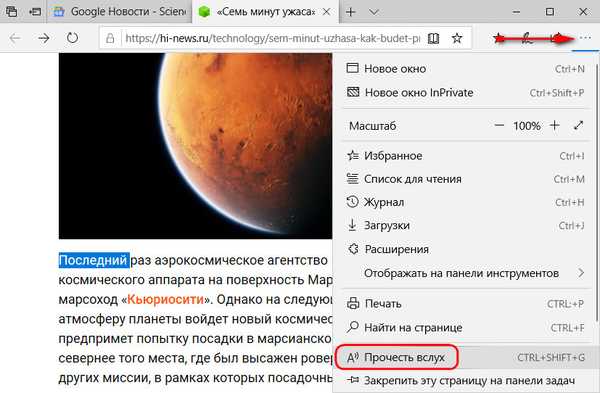

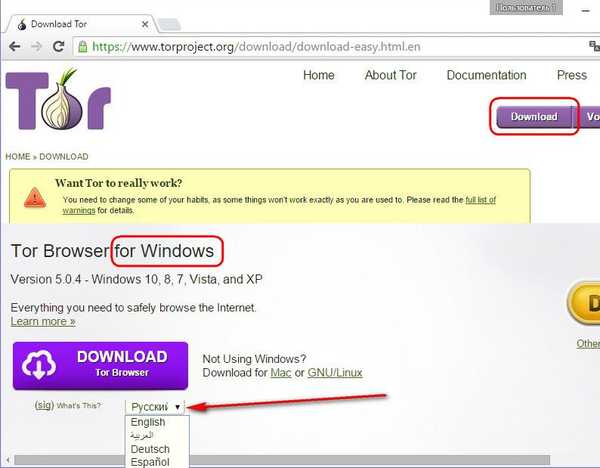

Tor Browser to darmowy wieloplatformowy produkt dostępny dla systemów operacyjnych Android i stacjonarnych. Rozważymy jego działanie na przykładzie systemu Windows. Adres międzynarodowego projektu Tor to Torproject.Org. Tutaj pobieramy instalator dla systemu Windows, po wybraniu rosyjskiego języka interfejsu do pobrania.

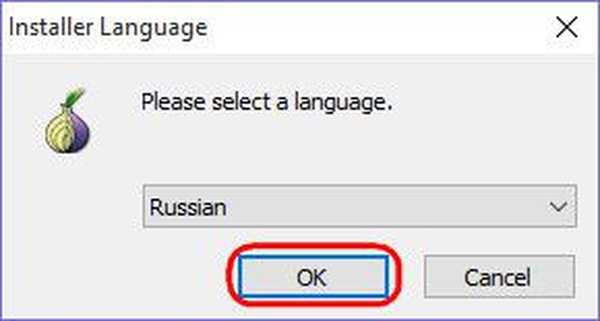

Po uruchomieniu instalatora kliknij „OK”.

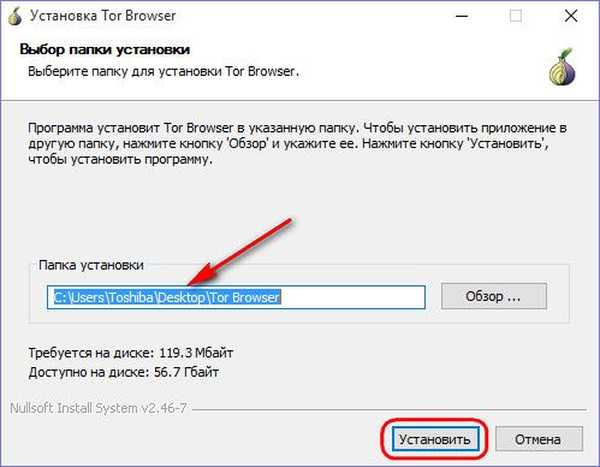

I zainstaluj przeglądarkę bezpośrednio na pulpicie, jak domyślnie sugerowano. Tor nie jest zainstalowany w systemie operacyjnym jako zwykły program, nie jest zarejestrowany w rejestrze systemu, ale działa na zasadzie przenośnego oprogramowania.

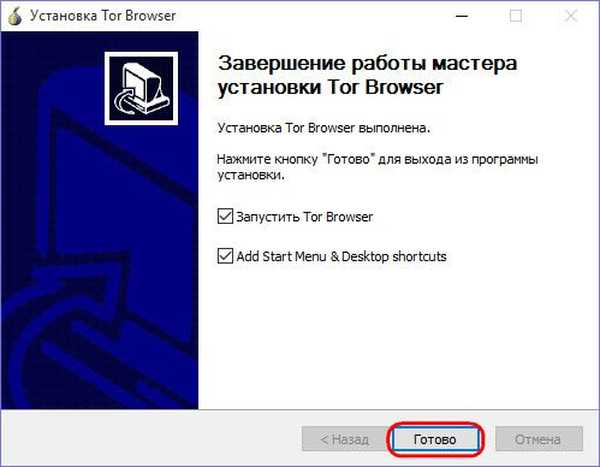

Uruchom przeglądarkę.

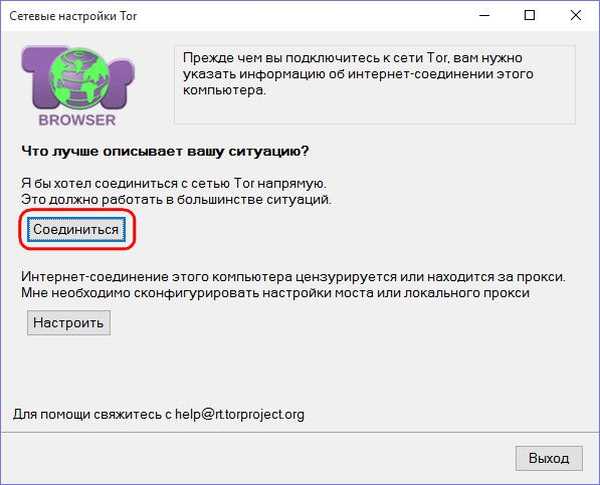

Po uruchomieniu przeglądarki możemy połączyć się z siecią Tor.

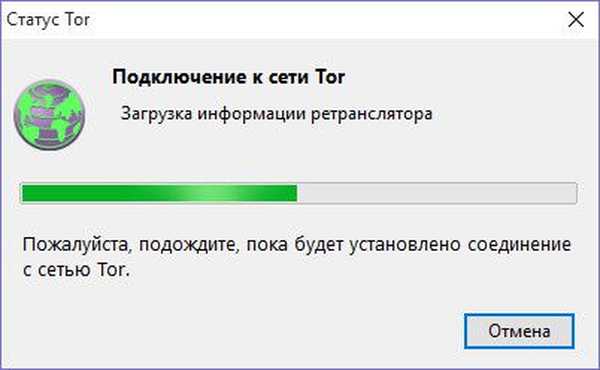

Połączenie sieciowe zostało ustanowione..

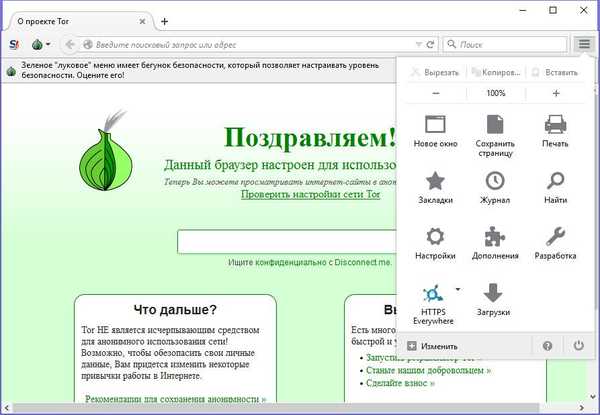

Następnie zobaczymy okno bezpośrednio do samej przeglądarki: będzie znane wielu Mozilla Firefox, ale z inną stroną główną i dodatkowymi przyciskami na pasku narzędzi.

3. Praca z przeglądarką Tor

Tor działa na zasadzie prywatności w zwykłych przeglądarkach - nie przechowuje plików cookie i pamięci podręcznej, nie przechowuje historii (dziennika) odwiedzin, nie pamięta danych formularzy autoryzacji na stronach internetowych.

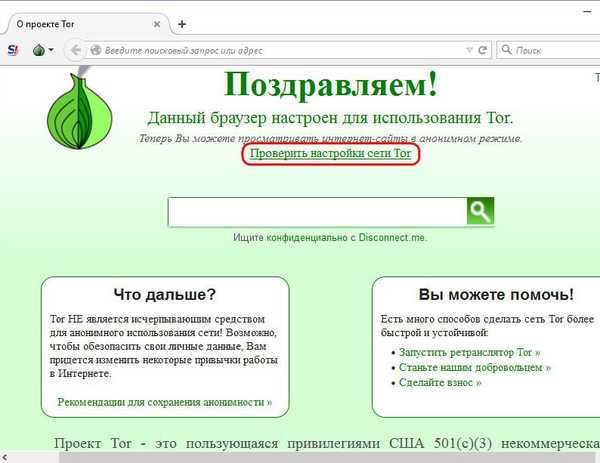

Na stronie głównej przeglądarki możesz najpierw przeczytać zalecenia dotyczące zachowania anonimowości w Internecie. Następnym krokiem jest sprawdzenie, który adres IP jest przypisany w naszym przypadku. Kliknij opcję pośrodku okna „Sprawdź ustawienia sieci Tora”.

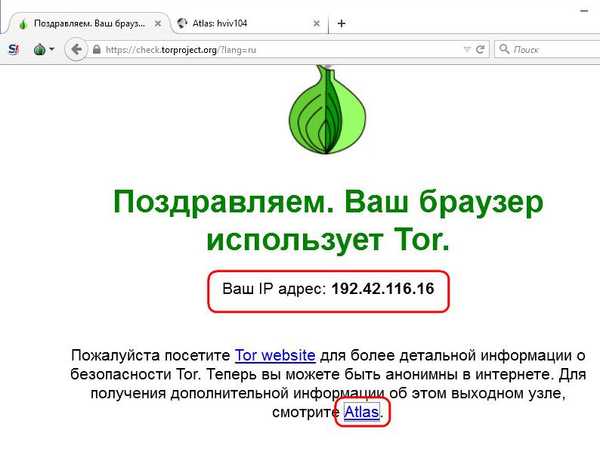

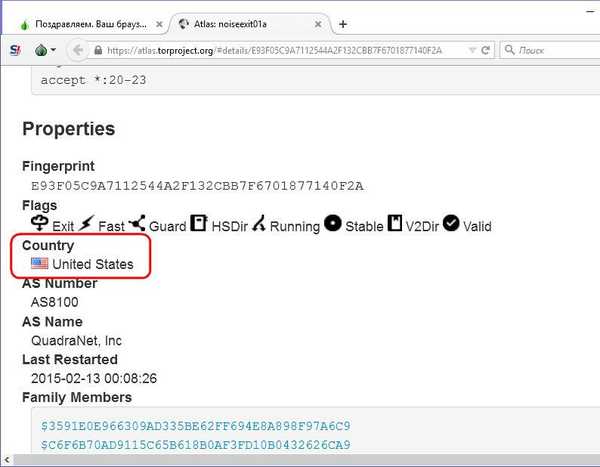

Po uruchomieniu przeglądarki zobaczymy fałszywy adres IP. Dowiedz się więcej o tym adresie IP, klikając link „Atlas”.

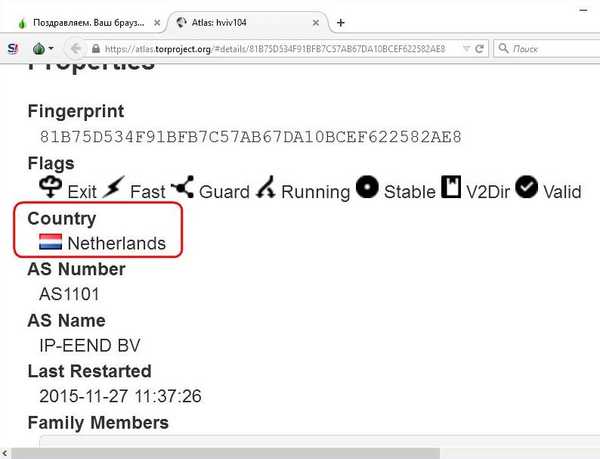

Otwarte okno informacyjne pokazuje, że jest to adres IP w Holandii.

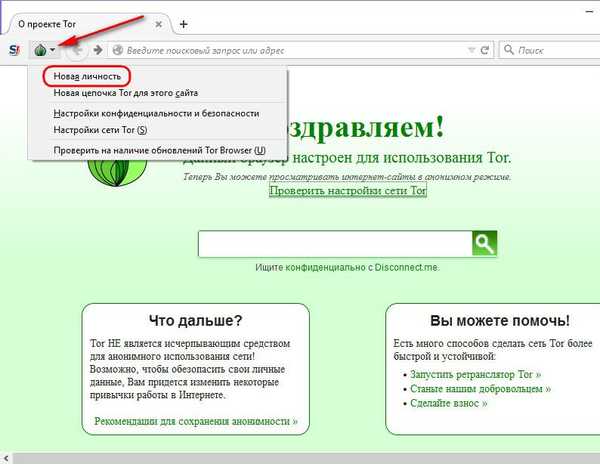

W razie potrzeby możesz zmienić fałszywą lokalizację. Aby to zrobić, na panelu przeglądarki znajduje się przycisk Tor. Po kliknięciu otwiera się menu poleceń, w którym należy wybrać pierwszą - „Nowa osobowość”.

Po ponownym uruchomieniu przeglądarki zobaczymy inny obraz lokalizacji. Po zmianie tożsamości zmienia się cały łańcuch serwerów proxy zaangażowanych w przesyłanie danych.

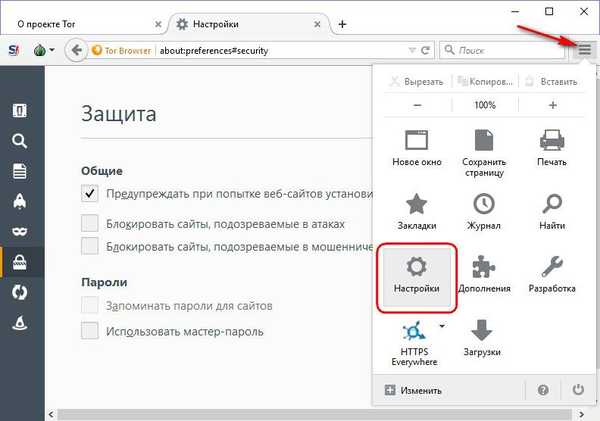

Sekcja ustawień w głównym menu przeglądarki jest spuścizną silnika Gecko i jest to zwykła sekcja ustawień, którą można zaobserwować w Mozilla Firefox i jego klonach. W tej sekcji przeglądarka Tor jest domyślnie optymalnie skonfigurowana do zachowania anonimowości w sieci..

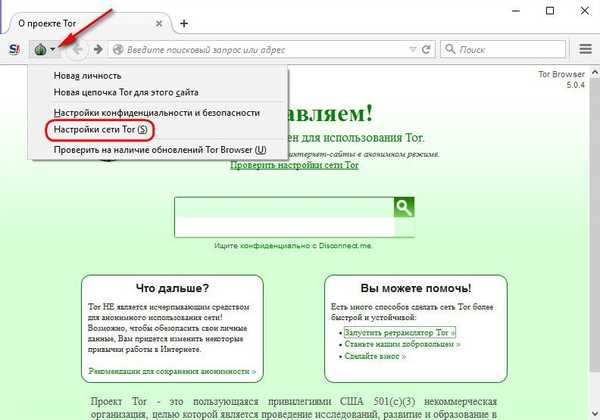

Zaimplementowany dodatek sieciowy Tor ma własne ustawienia. Można uzyskać do nich dostęp w menu, które pojawia się po kliknięciu przycisku Tor na pasku narzędzi przeglądarki.

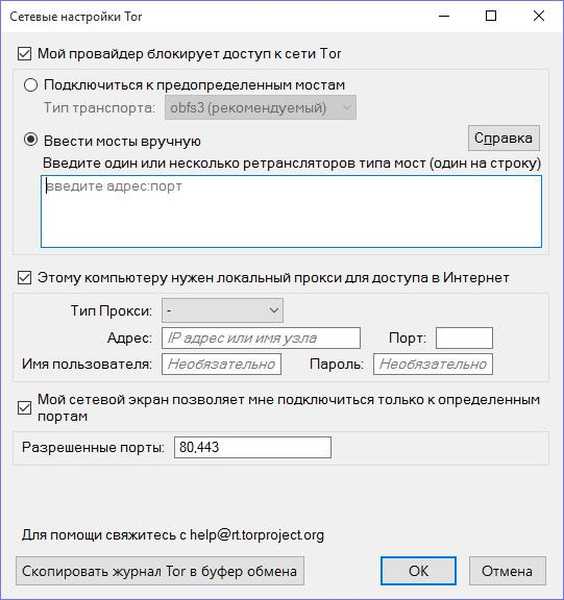

Dodatek Tor również w większości przypadków nie wymaga interwencji użytkownika, wszystko jest skonfigurowane do użycia domyślnie. W niektórych przypadkach można jednak wprowadzić pewne zmiany w systemie:

- skonfiguruj Tora, aby działał, jeśli Internet łączy się przez lokalny serwer proxy;

- rozwiązać problem, jeśli dostawca blokuje dostęp do sieci Tor;

- ustaw dozwolone porty, jeśli zapora blokuje Tora.

4. Wady systemu Tor

Naturalnym efektem ubocznym wysyłania i odbierania danych przez system proxy na całym świecie będzie utrata prędkości. Sieć Tor jest powolna. Jak widać, anonimowość sieci ma swoją cenę. Powolne działanie sieci Tor nie ma decydującego znaczenia dla odwiedzania witryn i komunikacji w sieciach społecznościowych, ale proces pobierania dużych plików może zająć dużo czasu.

Miłego dnia!