Wcześniej czy później każdy administrator usługi Active Directory musi zmierzyć się z koniecznością przeprowadzenia inspekcji zmian w usłudze Active Directory, a pytanie to może stać się bardziej dotkliwe, im większa i bardziej złożona struktura usługi Active Directory, a tym większa lista osób, którym prawa do zarządzania są delegowane w określonej witrynie lub kontenerze AD. Administrator (lub specjalista ds. Bezpieczeństwa informacji) może być zainteresowany takimi pytaniami jak:

- kto utworzył / usunął użytkownika lub grupę AD

- kto włączył / zablokował użytkownika

- z którego adresu hasło użytkownika domeny zostało zmienione / zresetowane

- kto stworzył / edytował zasady grupy itp..

W rodzinie systemów operacyjnych Windows są wbudowane środki do kontroli zmian w różnych obiektach, które, podobnie jak wiele innych ustawień Windows, mogą być kontrolowane przy użyciu zasad grupy.

Uwaga. Dotknęliśmy już tematu kontroli systemu Windows w artykule: „Kontrola dostępu do plików i folderów w systemie Windows 2008”Rzućmy okiem na konkretny przykład włączenia inspekcji zmian ustawień użytkownika i członkostwa w grupach Active Directory (zgodnie z tą techniką możesz włączyć śledzenie innych kategorii zdarzeń).

Treść

- Zaawansowane zasady kontroli systemu Windows

- Konfigurowanie zmian inspekcji kont i grup usługi Active Directory

- Główne wady zintegrowanego systemu kontroli Windows

Zaawansowane zasady kontroli systemu Windows

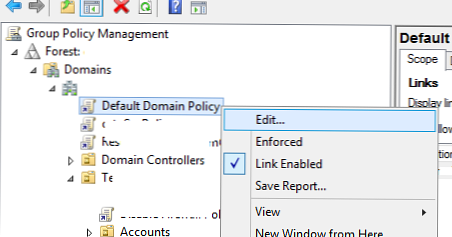

Utwórz nowy obiekt zasad grupy (zasady grupy) o nazwie Zmiany inspekcji w usłudze AD. Przejdź do sekcji edycji i rozwiń gałąź Konfiguracja komputera> Zasady> Ustawienia systemu Windows> Ustawienia zabezpieczeń> Zaawansowana konfiguracja audytu. Ta gałąź zasad grupy zawiera zaawansowane zasady kontroli, które można aktywować w rodzinie systemów operacyjnych Windows w celu śledzenia różnych zdarzeń. W systemach Windows 7 i Windows Server 2008 R2 liczba zdarzeń, które można poddać inspekcji, wzrasta do 53. Te 53 zasady inspekcji (tak zwane szczegółowe zasady inspekcji) znajdują się w gałęzi Ustawienia zabezpieczeń \ Konfiguracja zaawansowanych zasad inspekcji pogrupowane w 10 kategorii:

- Logowanie do konta - audyt poświadczeń, usługa uwierzytelniania Kerberos, operacje na biletach Kerberos i inne zdarzenia logowania

- Zarządzanie kontem - śledzenie zmian na kontach użytkowników i komputerów, a także informacji o grupach AD i ich członkostwie

- Szczegółowe śledzenie - audyt aktywności poszczególnych aplikacji (RPC, DPAPI)

- DS Access - Zaawansowany audyt zmian w obiektach usług domenowych w usłudze Active Directory (AD DS)

- Logowanie / wylogowanie - audyt interaktywnych i sieciowych prób zalogowania się do komputerów i serwerów domeny, a także blokad kont

- Dostęp do obiektu - audyt dostępu do różnych obiektów (jądro, system plików i foldery współdzielone, rejestr, usługi certyfikacyjne itp.)

- Zmiana zasad - audyt zmian w zasadach grupy

- Korzystanie z uprawnień - audyt praw dostępu do różnych kategorii danych

- System - zmiany w ustawieniach komputerów, które są potencjalnie krytyczne z punktu widzenia bezpieczeństwa

- Global Object AccessAuditing - pozwalają administratorowi tworzyć własne listy ACL, które śledzą zmiany w rejestrze i systemie plików na wszystkich obiektach zainteresowania

Oczywiście, aby nie przeciążać systemu niepotrzebną pracą i logować się z niepotrzebnymi informacjami, zaleca się stosowanie tylko minimalnego niezbędnego zestawu kontrolowanych parametrów.

Konfigurowanie zmian inspekcji kont i grup usługi Active Directory

W tym przypadku jesteśmy zainteresowani kategorią Zarządzanie kontem, umożliwiający kontrolę zmian w grupach Audit Security Group Management) oraz kontrolę kont użytkowników (zasady Audyt zarządzania kontem użytkownika) Aktywujemy dane zasad audytu, ustawiając śledzenie tylko udanych zmian (Sukces).

Pozostaje połączyć tę zasadę z kontenerem zawierającym konta kontrolerów domeny (domyślnie są to kontrolery domeny OU) i zastosować tę zasadę (po odczekaniu 90 minut lub po uruchomieniu polecenia gpupdate / force).

Po zastosowaniu tej zasady informacje o wszystkich zmianach na kontach użytkowników i członkostwie w grupie zostaną zapisane na kontrolerach domeny w dzienniku zabezpieczeń. Poniższy zrzut ekranu pokazuje zdarzenie, ustalając moment usunięcia użytkownika z grup Active Directory (w przypadku, gdy można zobaczyć, kto, kiedy i kto usunięty z grupy).

Domyślnie w dzienniku wyświetlane są wszystkie zarejestrowane zdarzenia bezpieczeństwa. Aby uprościć wyszukiwanie żądanego zdarzenia, dziennik można filtrować według określonego identyfikatora zdarzenia. W przypadku, gdy interesują nas tylko zdarzenia, na przykład zmiana hasła resetowania hasła użytkownika w domenie, należy włączyć filtr według identyfikatora 4724.

Poniżej znajduje się lista niektórych identyfikatorów zdarzeń, które mogą być potrzebne do wyszukiwania i filtrowania zdarzeń w dzienniku bezpieczeństwa:

ID wydarzenia w kontekście zmian grupowych AD:

4727: Utworzono grupę globalną z włączonymi zabezpieczeniami.

4728: Członek został dodany do grupy globalnej z włączonymi zabezpieczeniami.

4729: Członek został usunięty z grupy globalnej z włączonymi zabezpieczeniami.

4730: Usunięto grupę globalną z włączonymi zabezpieczeniami.

4731: Utworzono grupę lokalną z włączonymi zabezpieczeniami.

4732: Członek został dodany do grupy lokalnej z włączonymi zabezpieczeniami.

4733: Członek został usunięty z grupy lokalnej z włączonymi zabezpieczeniami.

4734: Usunięto grupę lokalną z włączonymi zabezpieczeniami.

4735: Grupa lokalna z włączonymi zabezpieczeniami została zmieniona.

4737: Grupa globalna z włączonymi zabezpieczeniami została zmieniona.

4754: Utworzono grupę uniwersalną z włączonymi zabezpieczeniami.

4755: Grupa uniwersalna z włączonymi zabezpieczeniami została zmieniona.

4756: Członek został dodany do grupy uniwersalnej z włączonymi zabezpieczeniami.

4757: Członek został usunięty z grupy uniwersalnej z włączonymi zabezpieczeniami.

4758: Usunięto grupę uniwersalną z włączonymi zabezpieczeniami.

4764: Typ grupy został zmieniony.

ID zdarzenia w kontekście zmian na kontach użytkowników w AD:

4720: Utworzono konto użytkownika.

4722: Konto użytkownika zostało włączone.

4723: Podjęto próbę zmiany hasła do konta.

4724: Podjęto próbę zresetowania hasła do konta.

4725: Konto użytkownika zostało wyłączone.

4726: Konto użytkownika zostało usunięte.

4738: Konto użytkownika zostało zmienione.

4740: Konto użytkownika zostało zablokowane.

4765: Historia SID została dodana do konta.

4766: Próba dodania historii SID do konta nie powiodła się.

4767: Konto użytkownika zostało odblokowane.

4780: Lista ACL została ustawiona na kontach, które są członkami grup administratorów.

4781: Nazwa konta została zmieniona:

4794: Podjęto próbę ustawienia trybu przywracania usług katalogowych.

5376: Utworzono kopię zapasową poświadczeń menedżera poświadczeń.

5377: Poświadczenia menedżera poświadczeń zostały przywrócone z kopii zapasowej.

Główne wady zintegrowanego systemu kontroli Windows

Jednak standardowe sposoby przeglądania i analizowania dzienników w systemie Windows mają pewne wady..

Oczywiście konsola Podglądu zdarzeń zapewnia tylko podstawowe możliwości przeglądania i wyszukiwania informacji o niektórych zdarzeniach w systemie i nie implikuje możliwości złożonego przetwarzania, grupowania i agregowania informacji. W rzeczywistości zadanie to zależy wyłącznie od umiejętności i poziomu przeszkolenia administratora systemu lub inżyniera bezpieczeństwa informacji, który przy użyciu różnych skryptów (na przykład PowerShell lub VBS) lub narzędzi biurowych może opracować własny system do importowania i wyszukiwania dzienników.

Nie zapominaj również, że przy użyciu wbudowanych narzędzi systemu Windows trudno jest łączyć dzienniki z różnych kontrolerów domeny (możesz oczywiście skorzystać z możliwości przekierowywania dzienników do systemu Windows, ale to narzędzie również nie jest elastyczne), więc będziesz musiał wyszukać żądane zdarzenie na wszystkich kontrolerach domeny (w duże sieci, to bardzo drogie).

Ponadto, organizując system do kontroli zmian w AD przy użyciu zwykłych narzędzi Windows, należy wziąć pod uwagę, że do dziennika systemowego zapisywana jest ogromna liczba (często niepotrzebnych) zdarzeń, co prowadzi do szybkiego ich zapełniania i nadpisywania. Aby móc pracować z archiwum zdarzeń, konieczne jest zwiększenie maksymalnego rozmiaru dziennika i zakazanie nadpisywania, a także opracowanie strategii importowania i czyszczenia dzienników.

Z tych powodów lepiej jest używać pakietów oprogramowania innych firm do kontrolowania zmian w AD w dużych i rozproszonych systemach. Ostatnio na przykład produkty takie jak NetWrix Active Directory Reporter zmian lub ChangeAuditor dla Active Directory.