W tym artykule opisujemy jak śledzenie zdarzeń blokady kont użytkowników na kontrolerach domeny Active Directory, określ, z którego komputer i od który program szczegółowy Trwa blokowanie stałe. Rozważ użycie dziennika bezpieczeństwa Windows i skryptów PowerShell, aby znaleźć źródło blokowania.

Zasady bezpieczeństwa kont w większości organizacji wymagają, aby konto użytkownika w domenie Active Directory zostało zablokowane, jeśli użytkownik nieprawidłowo ustawi hasło n razy. Zazwyczaj konto jest blokowane przez kontroler domeny po kilku próbach wprowadzenia błędnego hasła przez kilka minut (5-30), podczas których użytkownik nie może wejść do systemu. Po określeniu czasu określonego w zasadach bezpieczeństwa konto domeny jest automatycznie odblokowywane. Tymczasowa blokada konta zmniejsza ryzyko odgadnięcia hasła (przez zwykłą brutalną siłę) kont użytkowników AD.

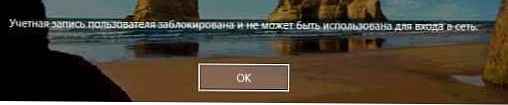

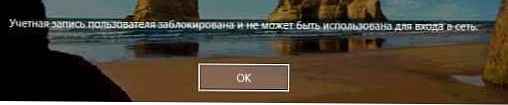

W przypadku zablokowania konta użytkownika w domenie pojawia się ostrzeżenie podczas próby zalogowania się do systemu Windows:

Konto użytkownika jest zablokowane i nie można go używać do logowania. Konto, którego dotyczy odwołanie, jest obecnie zablokowane i może nie zostać zalogowane do ... .

Treść

- Zasady blokowania kont domeny

- Wyszukaj komputer, na którym konto zostało zablokowane

- Ujawniamy program, powód zablokowania konta w AD

Zasady blokowania kont domeny

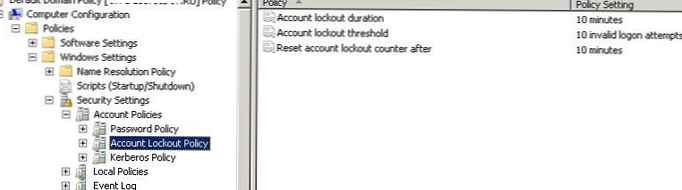

Zasady blokowania kont i haseł są zwykle ustawiane natychmiast dla całej domeny według zasad Domyślne zasady domeny. Polityka, która nas interesuje, znajduje się w sekcji Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady konta -> Zasady blokady konta (Konfiguracja Windows -> Ustawienia zabezpieczeń -> Zasady konta -> Zasady blokady konta). Oto zasady:

- Próg blokady konta (Próg blokady) - po ilu nieudanych próbach podania hasła konto musi zostać zablokowane

- Konto blokada czas trwania (Czas blokady konta) - na jak długo konto zostanie zablokowane (po tym czasie blokada zostanie zwolniona automatycznie)

- Zresetuj konto blokada licznik po (Czas do zresetowania licznika blokady) - po jakim czasie licznik nieudanych prób autoryzacji zostanie zresetowany

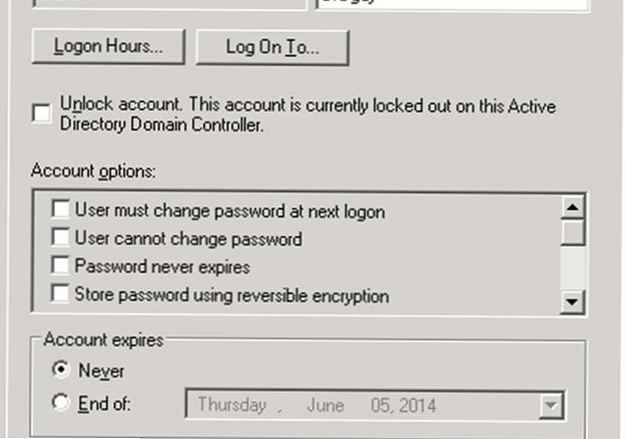

Wskazówka. Możesz ręcznie odblokować konto bez czekania na automatyczne odblokowanie za pomocą konsoli ADUC. Aby to zrobić, we właściwościach konta użytkownika na karcie Konto, zaznaczając pole wyboru Odblokuj konto To konto jest obecnie zablokowane na tym kontrolerze domeny Active Directory.

Dość przydatne informacje o czasie blokowania, ustawianiu hasła, liczbie prób ustawienia hasła itp. Można uzyskać we właściwościach konta w konsoli ADSIEdit lub na dodatkowej karcie Dodatkowe informacje o koncie we właściwościach użytkownika (łatwiej).

Sytuacje, w których użytkownik zapomniał hasła i on sam spowodował blokowanie jego konta, zdarzają się dość często. Ale w niektórych przypadkach blokada konta następuje nieoczekiwanie, bez wyraźnego powodu. Tj. użyj „przysięga”, że nie zrobił nic specjalnego, nigdy nie wprowadził hasła przez pomyłkę, ale z jakiegoś powodu jego konto zostało zablokowane. Administrator na żądanie użytkownika może ręcznie zwolnić blokadę, ale po chwili sytuacja się powtarza.

Aby rozwiązać problem użytkownika, administrator musi dowiedzieć się, który komputer i program konto użytkownika w Active Directory zostało zablokowane.

Wyszukaj komputer, na którym konto zostało zablokowane

Przede wszystkim administrator musi dowiedzieć się, który komputer / serwer próbuje wprowadzić nieprawidłowe hasło, a konto jest dalej blokowane.

W przypadku gdy kontroler domeny najbliżej użytkownika stwierdzi, że użytkownik próbuje zalogować się przy użyciu niewłaściwego hasła, przekierowuje żądanie uwierzytelnienia do kontrolera domeny z rolą FSMO Emulator PDC (odpowiada za przetwarzanie blokad kont). Jeśli uwierzytelnienie również nie zostało wykonane na PDC, odpowiada pierwszemu DC, że uwierzytelnienie nie jest możliwe.

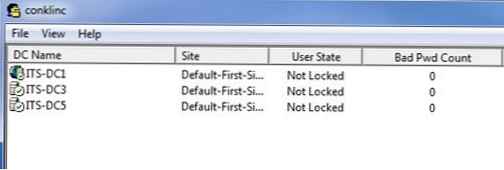

W takim przypadku zdarzenia są rejestrowane w dzienniku obu kontrolerów domeny 4740 z nazwą DNS (adres IP) komputera, z którego nadeszło pierwsze żądanie autoryzacji użytkownika. Logiczne jest, że przede wszystkim należy sprawdzić dzienniki bezpieczeństwa w kontrolerze PDC. Możesz znaleźć PDC w domenie takiej jak ta:

(Get-AdDomain) .PDCEmulator

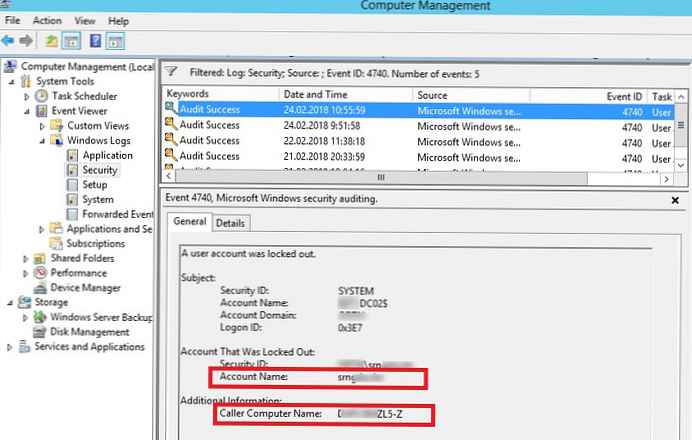

Zdarzenie blokady konta domeny można znaleźć w dzienniku Bezpieczeństwo na kontrolerze domeny. Filtruj dziennik bezpieczeństwa według identyfikatora zdarzenia 4740. Powinna pojawić się lista ostatnich zdarzeń blokady konta na kontrolerze domeny. Zaczynając od samej góry, przejrzyj wszystkie zdarzenia i znajdź zdarzenie, które wskazuje, że konto żądanego użytkownika (nazwa konta jest wskazana w wierszu Konto Imię) zablokowane (konto użytkownika zostało zablokowane).

Uwaga. W środowisku produkcyjnym w dużej infrastrukturze AD duża liczba zdarzeń, które są stopniowo zastępowane, jest zapisywana w dzienniku bezpieczeństwa. Dlatego zaleca się zwiększenie maksymalnego rozmiaru dziennika na DC i jak najwcześniej rozpocząć wyszukiwanie źródła blokowania..

Otwórz to wydarzenie. Nazwa komputera (lub serwera), z którego została wykonana blokada, jest podana w polu Dzwoniący Komputer Imię. W takim przypadku nazwa komputera to TS01.

Możesz użyć następującego skryptu PowerShell, aby znaleźć źródło blokady określonego użytkownika na PDC. Ten skrypt zwróci datę blokady i komputer, z którego wystąpił:

$ Nazwa użytkownika = „nazwa użytkownika1”

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

„Computername” = $ Pdce

„LogName” = „Bezpieczeństwo”

'FilterXPath' = "* [System [EventID = 4740] i EventData [Data [@ Name = 'TargetUserName'] = '$ Nazwa użytkownika']]"

$ Events = Get-WinEvent @GweParams

Wydarzenia $ foreach $ _. Właściwości [1] .value + "+ $ _. TimeCreated

Podobnie, możesz odpytać wszystkie kontrolery domeny w Active Directory z PowerShell:

$ Nazwa użytkownika = „nazwa użytkownika1”

Get-ADDomainController -fi * | wybierz -exp nazwa hosta | %

$ GweParams = @

„Computername” = $ _

„LogName” = „Bezpieczeństwo”

'FilterXPath' = "* [System [EventID = 4740] i EventData [Data [@ Name = 'TargetUserName'] = '$ Nazwa użytkownika']]"

$ Events = Get-WinEvent @GweParams

Wydarzenia $ foreach $ _. Komputer + „” + $ _. Właściwości [1] .value + ”+ $ _. TimeCreated

Ujawniamy program, powód zablokowania konta w AD

Tak więc ustaliliśmy, z którego komputera lub urządzenia konto zostało zablokowane. Teraz chciałbym zrozumieć, który program lub proces wykonuje nieudane próby logowania i jest źródłem blokowania.

Często użytkownicy zaczynają narzekać na zablokowanie konta w domenie po planowanej zmianie hasła do konta domeny. Sugeruje to, że stare (nieprawidłowe) hasło jest przechowywane w określonym programie, skrypcie lub usłudze, która okresowo próbuje zalogować się do domeny przy użyciu nieaktualnego hasła. Rozważ najczęstsze miejsca, w których użytkownik może użyć swojego starego hasła:

- Zamontuj dysk sieciowy przy użyciu sieci (Map Drive)

- W Windows Scheduler Jobs

- W usługach systemu Windows skonfigurowanych do działania z poziomu konta domeny

- Zapisane hasła w menedżerze haseł w panelu sterowania (Credential Manager)

- Przeglądarki

- Urządzenia mobilne (na przykład używane do uzyskiwania dostępu do poczty firmowej)

- Programy z autologinem

- Niekompletne sesje użytkownika na innych komputerach lub serwerach terminali

- I inni.

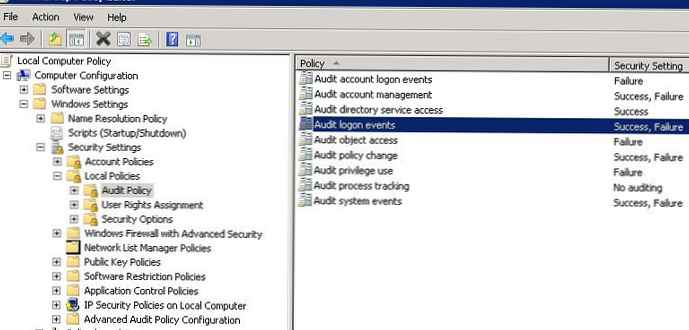

Aby uzyskać bardziej szczegółowy audyt blokad na znalezionym komputerze, musisz włączyć szereg lokalnych zasad inspekcji Windows. Aby to zrobić, na komputerze lokalnym, na którym chcesz śledzić źródło blokady, otwórz Edytor zasad grupy Gpedit.msc i w sekcji Konfiguracje obliczeniowe -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Zasady inspekcji włącz zasady:

- Śledzenie procesu audytu: Sukces, porażka

- Kontroluj zdarzenia logowania: Sukces, porażka

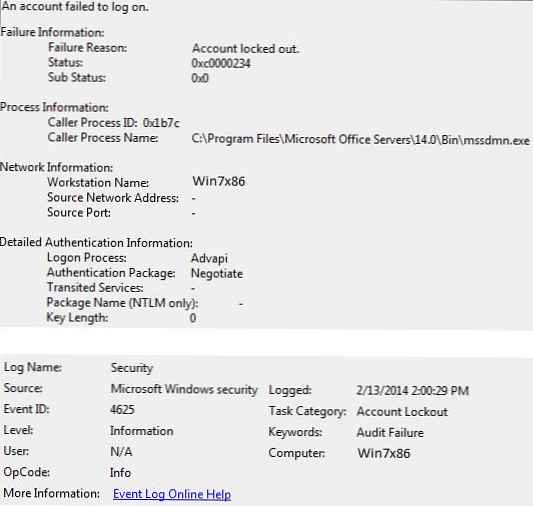

Poczekaj na następną blokadę konta i poszukaj zdarzeń w dzienniku zabezpieczeń Identyfikator zdarzenia 4625. W naszym przypadku to wydarzenie wygląda następująco:

Z opisu zdarzenia jasno wynika, że źródłem blokady konta jest proces mssdmn.exe (jest składnikiem Sharepoint). Pozostaje poinformować użytkownika, że musi zaktualizować swoje hasło w portalu internetowym Sharepoint.

Po analizie, identyfikacji i ukaraniu winowajcy nie zapomnij wyłączyć działania aktywowanych zasad kontroli grup.

W przypadku, gdy nadal nie możesz znaleźć przyczyny zablokowania konta na określonym komputerze, aby uniknąć trwałego zablokowania konta, warto spróbować zmienić nazwę konta użytkownika w usłudze Active Directory. Jest to zwykle najskuteczniejsza metoda ochrony przed nagłymi blokadami konkretnego użytkownika..