Jedną z innowacji w wersji Hyper-V wprowadzonej w systemie Windows Server 2016 jest obsługa szyfrowania dysków wewnątrz maszyn wirtualnych za pomocą funkcji BitLocker. W ten sposób dane na dyskach wirtualnych mogą być chronione przed administratorem hosta Hyper-V, który nie będzie mógł uzyskać dostępu do informacji na dysku vhdx poprzez połączenie go z inną maszyną wirtualną. Ta funkcja jest szczególnie istotna podczas hostowania maszyn wirtualnych w prywatnej lub publicznej chmurze IaaS..

Szyfrowanie dysku w maszynach wirtualnych za pomocą funkcji BitLocker może być używane zarówno samodzielnie, jak iw ramach technologii Shielded VM (o tym porozmawiamy w następnym artykule). Szyfrowanie dysku jest możliwe zarówno dla pierwszej, jak i drugiej generacji maszyn wirtualnych Hyper-V. Jest on jednak wdrażany na różne sposoby, w pierwszym przypadku używa się magazynu kluczy, w drugim moduł wirtualny modułu zaufanej platformy (vTPM).

Treść

- Aktywacja VTPM do obsługi funkcji BitLocker na maszynach wirtualnych drugiej generacji

- Korzystanie z funkcji BitLocker na maszynie wirtualnej Hyper-V pierwszej generacji

Aktywacja VTPM do obsługi funkcji BitLocker na maszynach wirtualnych drugiej generacji

W maszynach wirtualnych Hyper-V Gen-2 do szyfrowania dysków za pomocą funkcji BitLocker należy używać urządzenia wirtualnego - procesora kryptograficznego TPM 2.0 (moduł zaufanej platformy), które mogą być używane przez VM do szyfrowania dysku.

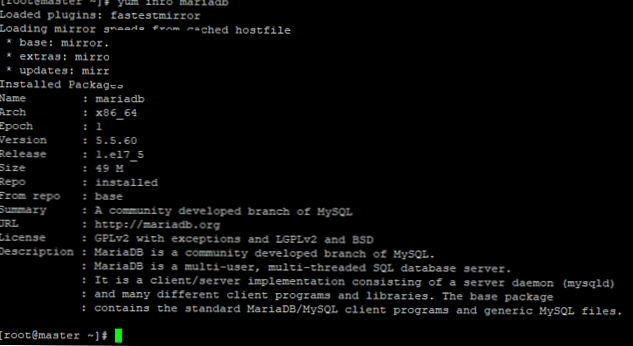

Systemem gościa może być Windows Server 2012 R2, Windows Server 2016 lub różne dystrybucje Linuksa (z obsługą dm-crypt).

Moduł TPM jest dołączany indywidualnie dla każdej maszyny wirtualnej. Aby sprawdzić, czy obsługa maszyn wirtualnych vTPM jest włączona dla maszyn wirtualnych, uruchom polecenie PowerShell:

Get-VMSecurity VM01

Aby włączyć vTPM, uruchom polecenie:

Włącz-VMTPM -vm VM01

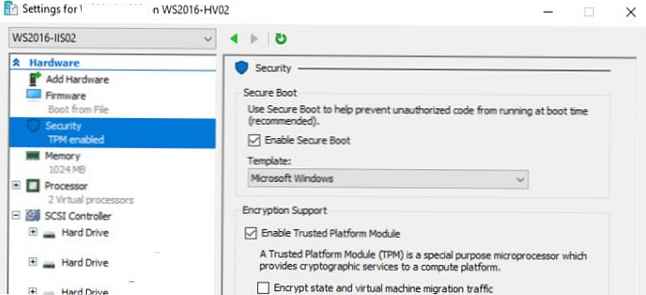

Wyłącz-VMTPM -VM VM01Możesz włączyć / wyłączyć vTPM za pomocą konsoli Menedżera funkcji Hyper-V w ustawieniach maszyny wirtualnej w sekcji Bezpieczeństwo (Włącz moduł zaufanej platformy).

Jak widać, tutaj możesz włączyć użycie TPM do szyfrowania statusu maszyny wirtualnej oraz ruchu migracyjnego / replikacji. Za pomocą PoSh ta funkcja jest włączana w następujący sposób:

Jak widać, tutaj możesz włączyć użycie TPM do szyfrowania statusu maszyny wirtualnej oraz ruchu migracyjnego / replikacji. Za pomocą PoSh ta funkcja jest włączana w następujący sposób:

Ustaw-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

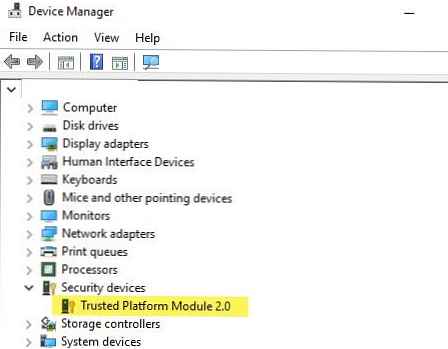

Następnie w systemie gościa w sekcji Urządzenia bezpieczeństwa Menedżer urządzeń pojawi się na urządzeniu o nazwie Trusted Platform Module 2.0. To urządzenie TPM jest wirtualne, nie jest powiązane z hostem Hyper-V i nadal działa, gdy maszyna wirtualna migruje na inny host.

Następnie możesz zainstalować składnik BitLocker.

Install-WindowsFeature -Name BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Następnie za pomocą funkcji BitLocker można zaszyfrować dysk z danymi i dysk systemowy..

Korzystanie z funkcji BitLocker na maszynie wirtualnej Hyper-V pierwszej generacji

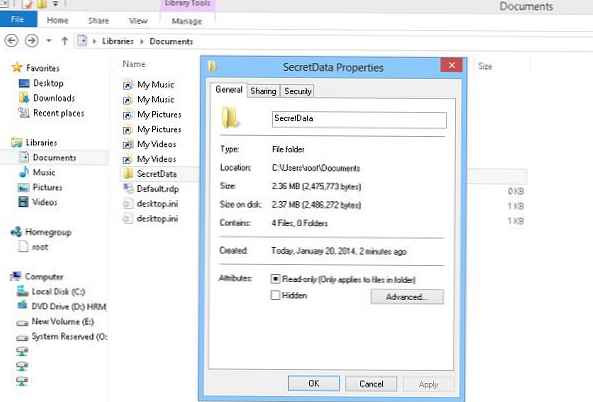

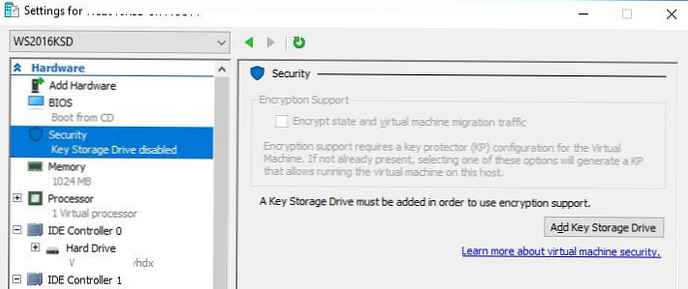

Dla maszyn wirtualnych Gen1, które z różnych powodów nie mogą być migrowane do Gen2 (na przykład dla systemów-gości, które nie obsługują UEFI), Microsoft opracował funkcję Key Storage Drive (KSD). KSD jest zasadniczo wirtualnym analogiem napędu flash USB, który przechowuje klucze szyfrowania BitLocker. Aby włączyć KSD, wyłącz maszynę wirtualną, ponieważ ma ona dodać urządzenie IDE, aw sekcji Zabezpieczenia ustawień maszyny wirtualnej kliknij Dodaj dysk do przechowywania kluczy.

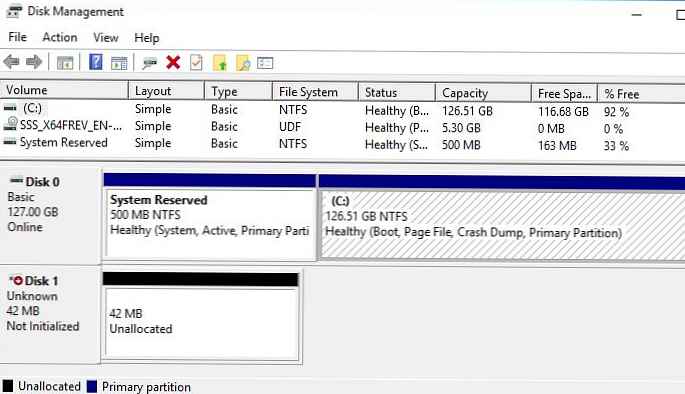

Włącz maszynę wirtualną, otwórz konsolę Zarządzanie dyskami i upewnij się, że pojawi się nowy dysk 42 MB.

Włącz maszynę wirtualną, otwórz konsolę Zarządzanie dyskami i upewnij się, że pojawi się nowy dysk 42 MB.

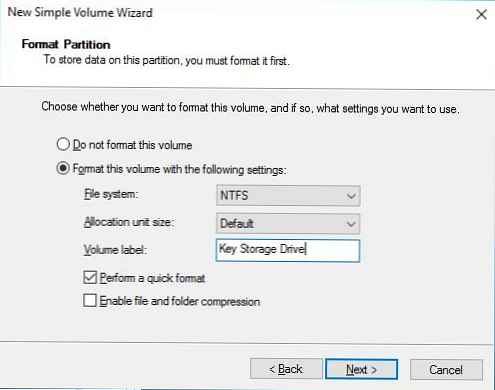

Zainicjuj i sformatuj ten dysk w systemie NTFS za pomocą konsoli zarządzania dyskami lub Diskpart.

Zainicjuj i sformatuj ten dysk w systemie NTFS za pomocą konsoli zarządzania dyskami lub Diskpart.

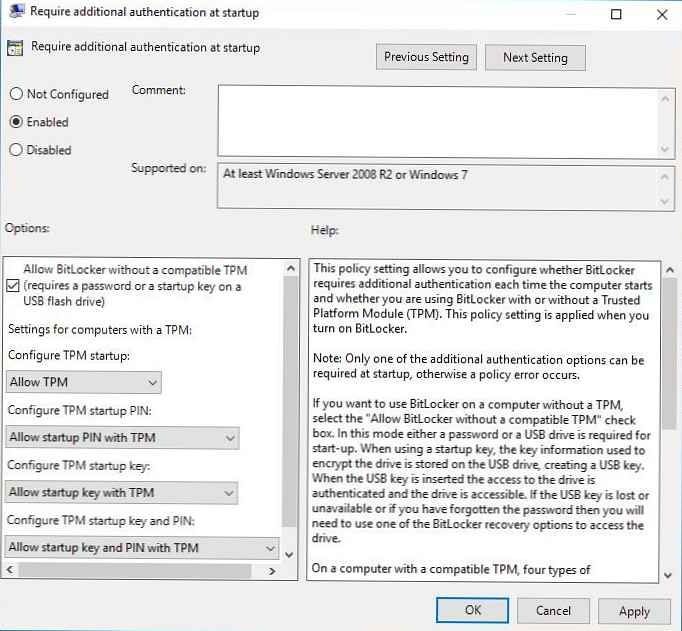

Ponieważ Domyślnie funkcja BitLocker wymaga układu TPM, przy użyciu zasad grupy należy włączyć szyfrowanie funkcją BitLocker bez układu TPM. Aby to zrobić, otwórz lokalny edytor zasad grupy (gpedit.msc) i przejdź do sekcji Komputer Konfiguracja->Administracyjne Szablony->Windows Komponenty -> Bitlocker Jedź Szyfrowanie. Włącz zasady Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu z następującymi ustawieniami:

Ponieważ Domyślnie funkcja BitLocker wymaga układu TPM, przy użyciu zasad grupy należy włączyć szyfrowanie funkcją BitLocker bez układu TPM. Aby to zrobić, otwórz lokalny edytor zasad grupy (gpedit.msc) i przejdź do sekcji Komputer Konfiguracja->Administracyjne Szablony->Windows Komponenty -> Bitlocker Jedź Szyfrowanie. Włącz zasady Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu z następującymi ustawieniami:

- Zezwalaj na funkcję BitLocker bez zgodnego modułu TPM (wymaga hasła lub klucza startowego na dysku flash USB) = Włącz

- Skonfiguruj uruchomienie TPM: Zezwól na TPM

- Skonfiguruj początkowy kod PIN modułu TPM: Zezwól na uruchomienie kodu PIN za pomocą TPM

- Skonfiguruj klucz startowy TPM: Zezwól na klucz startowy za pomocą TPM

- Skonfiguruj klucz startowy TPM i PIN: Zezwalaj na klucz startowy i PIN z TPM

Pozostaje zainstalować składnik BitLocker w systemie-gościu:

Pozostaje zainstalować składnik BitLocker w systemie-gościu:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

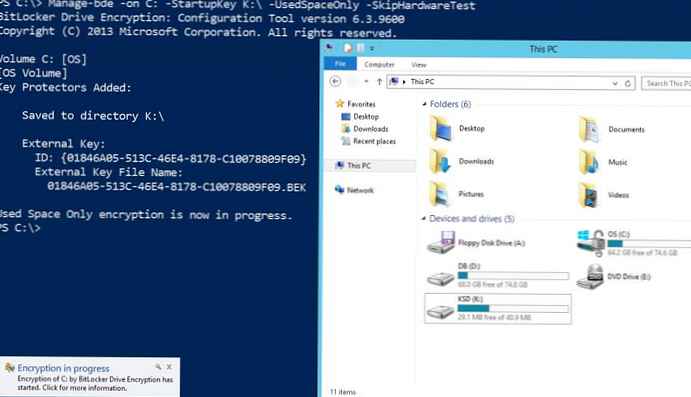

Szyfrujemy dysk C: (dysk K: w tym przypadku adres klucza pamięci):

Włącz-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

lub tak

Manage-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Inne sekcje mogą być szyfrowane:

Włącz-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Aktualny status procesu szyfrowania dysku można uzyskać za pomocą polecenia:

Get-BitLockerVolume