Wszystkie artykuły - Strona 386

Konfigurowanie bramy internetowej z NAT i przekierowaniem portów w CentOS 7

W tym artykule rozważymy proces organizacji i konfiguracji prostej bramy internetowej opartej na CentOS 7.x. Ta brama pozwoli użytkownikom z sieci lokalnej uzyskać dostęp do Internetu, a także dostęp do...

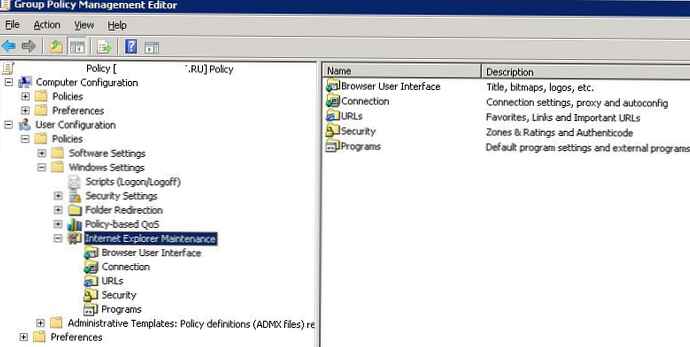

Czytaj więcejSkonfiguruj program Internet Explorer 11 przy użyciu obiektu GPO w domenie

Początkowo w przypadku scentralizowanej konfiguracji ustawień programu Internet Explorer (najczęściej konfigurowane są ustawienia serwera proxy) zasady grupy w środowisku domeny stosowały tę zasadę Konserwacja przeglądarki Internet Explorer, który był w...

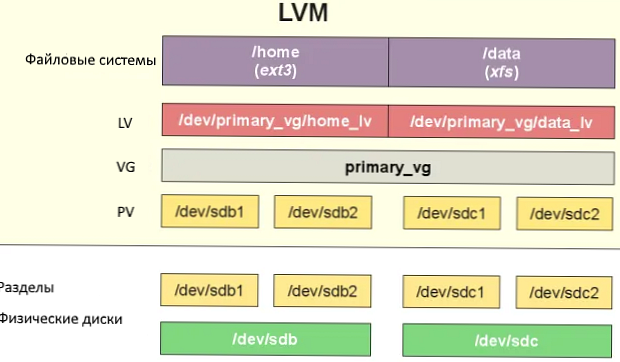

Czytaj więcejKonfiguruj i zarządzaj partycjami LVM w systemie Linux

LVM (Logical Volume Manager) - podsystem systemu operacyjnego Linux, umożliwiając korzystanie z różnych obszarów fizycznego dysku twardego lub różnych dysków twardych jako jednego woluminu logicznego. LVM jest wbudowany w jądro...

Czytaj więcejSkonfiguruj migrację na żywo funkcji Hyper-V bez klastra

Technologia Live Migration w systemie wirtualizacji Hyper-V pozwala przenosić uruchomioną maszynę wirtualną między hostami Hyper-V bez przerywania jej działania i dostępności usług. We wcześniejszych wersjach Hyper-V maszynę wirtualną można było...

Czytaj więcejSkonfiguruj zawsze dostępne grupy dostępności w programie SQL Server

W tym artykule przyjrzymy się instalacji krok po kroku i konfiguracji grup dostępności. Zawsze włączony w SQL Server w Windows Server 2019, weź pod uwagę scenariusze przełączania awaryjnego i szereg...

Czytaj więcejDostosuj Google Chrome za pomocą szablonów zasad grupy ADMX

W tym artykule poznamy Szablony administracyjne zasad grupy, dostarczone przez Google, które zezwalają centralnie zarządzaj ustawieniami przeglądarki Chrome w domenie Active Directory. Korzystanie z szablonów GPO ADMX dla Chrome znacznie...

Czytaj więcejKonfigurowanie serwera FTP z izolacją użytkownika w systemie Windows Server 2016/2012 R2

Chociaż protokół FTP, jeden z najstarszych protokołów, ma już 40 lat i nadal jest używany wszędzie tam, gdzie wymagany jest prosty protokół przesyłania plików. Serwer FTP można zainstalować we wszystkich...

Czytaj więcejSkonfiguruj FirewallD na serwerze z CentOS 8 i 7

Począwszy od CentoOS 7 pojawiło się nowe narzędzie do konfiguracji reguł filtrowania ruchu. zapora ogniowa. Zaleca się używanie go do zarządzania regułami iptables. CentOS 8 używa teraz frameworka nftables zamiast...

Czytaj więcejKonfigurowanie Fail2Ban w systemie Linux w celu ochrony SSH, Apache, MySQL, Exim

Fail2ban umożliwia blokowanie dostępu do serwera lub uruchamiania usług na podstawie analizy dzienników dostępu i połączeń. Fail2Ban może automatycznie tworzyć reguły zapory, aby blokować określone adresy IP, jeśli działania z...

Czytaj więcejSkonfiguruj zaufane certyfikaty SSL / TLS, aby chronić połączenia RDP

W tym artykule pokażemy, jak używać zaufanych certyfikatów SSL / TLS do ochrony połączeń RDP z komputerami i serwerami Windows w domenie Active Directory. Będziemy używać tych certyfikatów zamiast samopodpisanych...

Czytaj więcej