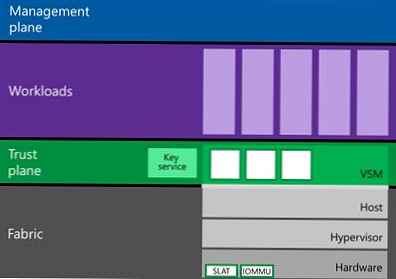

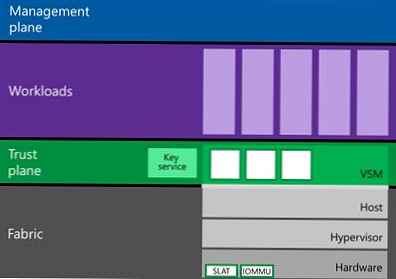

Windows 10 Enterprise (i tylko w tym wydaniu) ma nowy składnik Hyper-V o nazwie Wirtualny Bezpiecznie Tryb (VSM). VSM to bezpieczny kontener (maszyna wirtualna) działający na hiperwizorze i oddzielony od hosta Windows 10 i jego jądra. Kluczowe dla bezpieczeństwa komponenty systemu działają w tym bezpiecznym wirtualnym kontenerze. Żaden kod innej firmy w VSM nie może zostać wykonany, a integralność kodu jest stale sprawdzana pod kątem modyfikacji. Ta architektura pozwala chronić dane w VSM, nawet jeśli jądro systemu Windows 10 jest zagrożone, ponieważ nawet jądro nie ma bezpośredniego dostępu do VSM.

Kontener VSM nie może być podłączony do sieci i nikt nie może uzyskać w nim uprawnień administracyjnych. Wewnątrz kontenera Virtual Secure Mode można przechowywać klucze szyfrujące, dane autoryzacji użytkownika i inne informacje istotne z punktu widzenia zagrożenia. W ten sposób osoba atakująca nie będzie już mogła przeniknąć do infrastruktury korporacyjnej przy użyciu lokalnie buforowanych informacji o koncie użytkownika domeny.

W VSM mogą działać następujące elementy systemu:

W VSM mogą działać następujące elementy systemu:

- LSASS (Lokalny Bezpieczeństwo Podsystem Service) - komponent odpowiedzialny za autoryzację i izolację lokalnych użytkowników (w ten sposób system jest chroniony przed atakami typu „pass hash” i narzędziami takimi jak mimikatz). Oznacza to, że hasła (i / lub skróty) użytkowników zarejestrowanych w systemie nie mogą uzyskać nawet użytkownicy z lokalnymi uprawnieniami administratora.

- Wirtualny TPM (vTPM) - syntetyczny moduł TPM dla maszyn-gości potrzebny do szyfrowania zawartości dysku

- System kontroli integralności kodu systemu operacyjnego - ochrona kodu systemowego przed modyfikacją

Aby korzystać z trybu VSM, środowisko przedstawia następujące wymagania sprzętowe:

- Obsługa UEFI, Secure Boot i Trusted Platform Module (TPM) dla bezpiecznego przechowywania kluczy

- Obsługa wirtualizacji sprzętowej (przynajmniej VT-x lub AMD-V)

Jak włączyć wirtualny tryb bezpieczny (VSM) w systemie Windows 10

Zobaczmy, jak włączyć wirtualny tryb bezpieczny systemu Windows 10 (w naszym przykładzie jest to kompilacja 10130).

- Bezpieczny rozruch UEFI musi być włączony.

- Windows 10 musi być włączony do domeny (VSM - chroni tylko konta użytkowników domeny, ale nie konta lokalne).

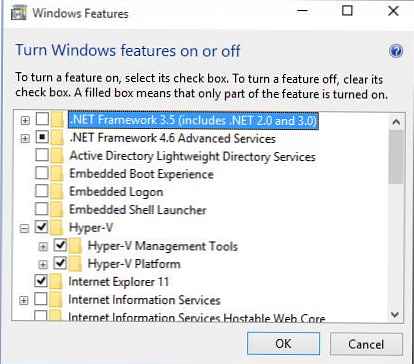

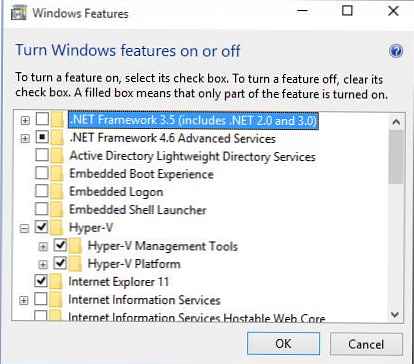

- Rola funkcji Hyper-V w systemie Windows 10 musi być zainstalowana (w naszym przypadku najpierw trzeba było zainstalować platformę Hyper-V, a dopiero potem Narzędzia zarządzania Hyper-V).

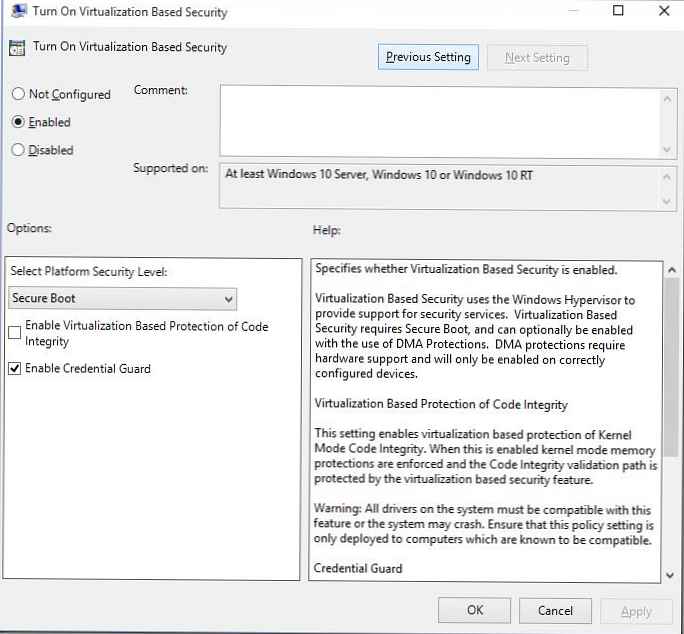

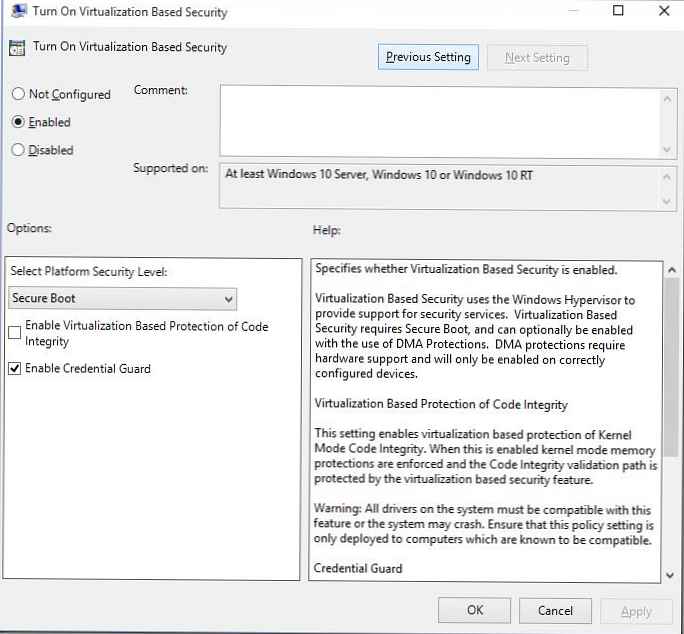

- Wirtualny tryb bezpieczny (VSM) musi być włączony przez specjalne zasady w edytorze zasad grupy gpedit.msc: Konfiguracja komputera -> System -> Ochrona urządzenia -> Włącz zabezpieczenia oparte na wirtualizacji. Włącz zasady w akapicie Wybierz poziom bezpieczeństwa platformy wybierz Bezpieczny rozruch, a także zaznacz „Włącz ochronę poświadczeń”(Izolacja LSA).

- Na koniec skonfiguruj BCD, aby uruchamiał system Windows 10 w trybie VSM

bcdedit / set vsmlaunchtype auto - Uruchom ponownie komputer

Zweryfikuj VSM

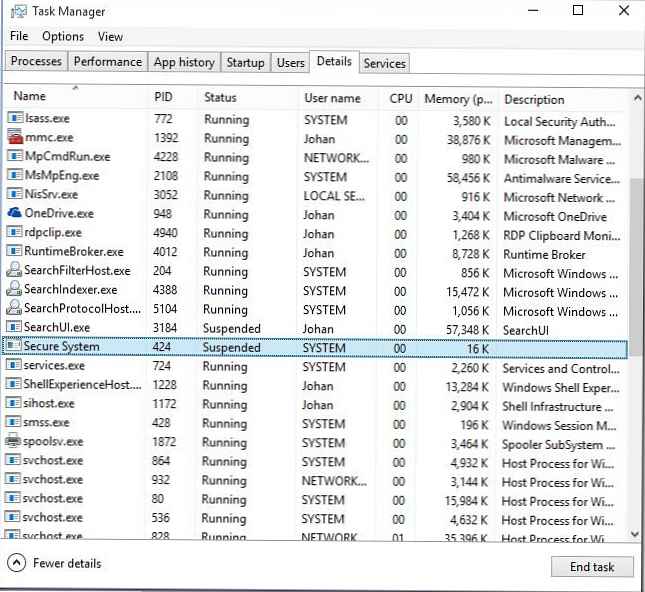

Sprawdź, czy VSM jest aktywny przez proces Bezpieczny system w menedżerze zadań.

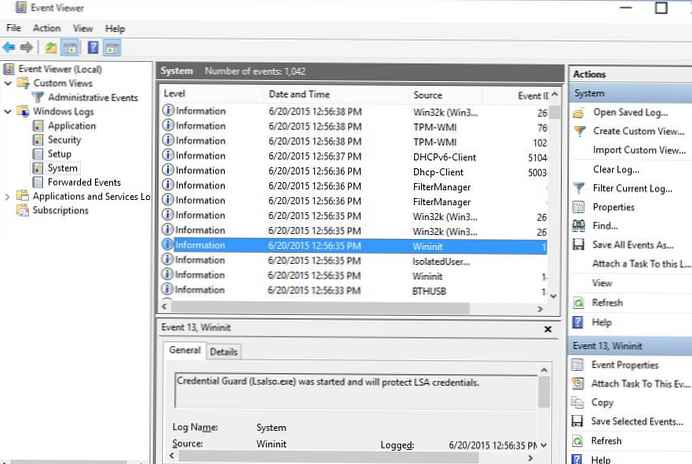

Lub według zdarzenia „Program Credential Guard (Lsalso.exe) został uruchomiony i będzie chronić dane uwierzytelniające LSA”W dzienniku systemu.

Lub według zdarzenia „Program Credential Guard (Lsalso.exe) został uruchomiony i będzie chronić dane uwierzytelniające LSA”W dzienniku systemu.

Testy bezpieczeństwa VSM

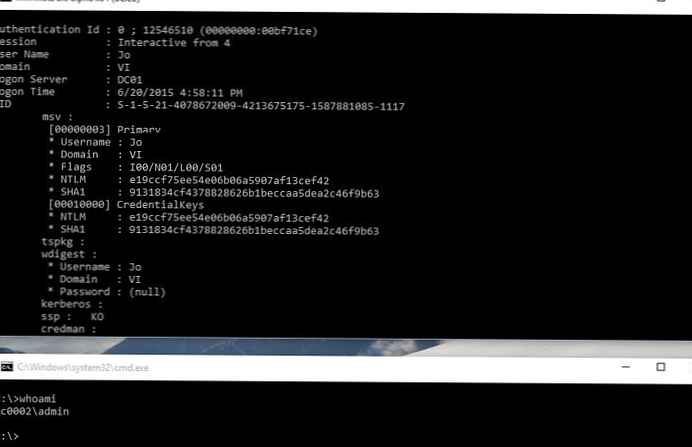

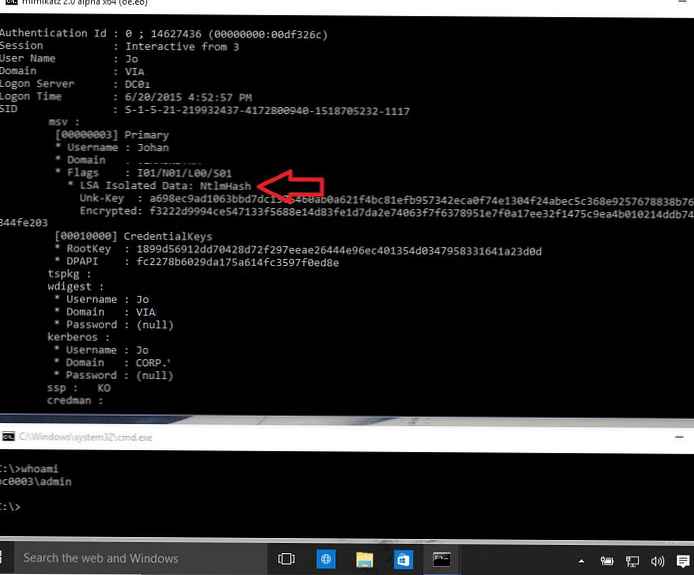

Na komputerach z włączonym trybem VSM zarejestruj się na koncie domeny i uruchom następujące polecenie mimikatz z poziomu lokalnego administratora:

mimikatz.exe privilege :: debug sekurlsa :: logonpasswords exit

Widzimy, że LSA działa w izolowanym środowisku i że nie można uzyskać skrótów hasła użytkownika.

Jeśli wykonamy tę samą operację na komputerze z wyłączonym VSM, otrzymamy skrót hasła użytkownika NTLM, którego można użyć do ataków typu „pass-the-hash”.

Jeśli wykonamy tę samą operację na komputerze z wyłączonym VSM, otrzymamy skrót hasła użytkownika NTLM, którego można użyć do ataków typu „pass-the-hash”.