Wiele nowoczesnych dysków twardych (w tym SSD) obsługuje technologię samoszyfrowanie, zaprojektowany w celu ochrony danych użytkownika. Dyski obsługujące szyfrowanie na poziomie kontrolera są nazywane Dyski SED (dyski samoszyfrujące). Algorytm szyfrowania z kluczem symetrycznym jest implementowany sprzętowo na poziomie kontrolera dysku. Podczas zapisywania na dysk wszystkie dane są szyfrowane, a podczas odczytu są odszyfrowywane i są całkowicie przezroczyste z punktu widzenia użytkownika. Windows 8 i Windows Server 2012 mogą wykorzystywać funkcjonalność sprzętową dysków SED do szyfrowania danych BitLocker, tym samym odciążając procesor i zmniejszając ogólne zużycie energii przez system.

Podczas korzystania z dysku SED z szyfrowaniem i funkcją BitLocker w systemie Windows 7/2008 dane na dysku są zasadniczo szyfrowane dwukrotnie, na poziomie systemu operacyjnego funkcja BitLocker wykonuje szyfrowanie, a następnie sterownik dysku szyfruje te same dane. Niezbyt skuteczny ...

W funkcji BitLocker w systemie Windows 8 / Windows Server 2012 Teraz możesz zwolnić procesor, przenosząc funkcję szyfrowania na kontroler dysku twardego. Według różnych szacunków, transfer funkcji szyfrujących BitLocker do kontrolera dysku SED zwiększa wydajność systemu o 15–29%. Ponadto po przejściu na szyfrowanie sprzętowe wydłuża się żywotność baterii urządzeń i ich żywotność (Jak sprawdzić stan baterii w systemie Windows 8).

Korzystanie z szyfrowania sprzętowego funkcją BitLocker zwiększa bezpieczeństwo systemu ze względu na fakt, że klucz szyfrowania nie jest już przechowywany w pamięci komputera, dlatego pamięć komputera nie może być potencjalnym wektorem ataku

Microsoft zdefiniował specjalny standard Microsoft eDrive, Opis wymagań dotyczących dysków SED do użytku z funkcją BitLocker. eDrive w oparciu o standardy specyfikacji TCG OPAL i IEEE 1667.

Podczas korzystania z dysków SED, które obsługują standard eDrive, dysk wykonuje szyfrowanie w locie, a spadek wydajności systemu podczas działania funkcji BitLocker prawie całkowicie zanika (w porównaniu do szyfrowania oprogramowania BitLocker).

Sądząc po opisach Microsoft, użycie szyfrowania sprzętowego BitLocker na kompatybilnych urządzeniach nie jest trudne. Okazało się jednak, że przejście na szyfrowanie sprzętowe nie jest takie proste. Następnie pokażemy jak włącz obsługę szyfrowania sprzętowego funkcją BitLocker na dysku SSD, zgodny z eDrive.

Wskazówka. Funkcja BitLocker nie jest obsługiwana w mniejszych edycjach Win 8. Potrzebujesz przynajmniej Windows 8 Pro.Aby funkcja BitLocker mogła używać kontrolera dysku twardego do szyfrowania, środowisko musi spełniać następujące wymagania.

Wymagania systemowe dotyczące rozruchu:

- Funkcja BitLocker obsługuje TPM w wersjach 1.2 i 2.0 (i wyższych). Ponadto wymagany jest sterownik TPM z certyfikatem Microsoft.

- System musi być oparty na UEFI 2.3.1 i obsługiwać EFI_STORAGE_SECURITY_COMMAND_PROTOCOL

- Komputer musi zostać uruchomiony w natywnym trybie UEFI (tryb obsługi kompatybilności CSM musi być wyłączony)

Wymagania dotyczące dysku danych SED SSD:

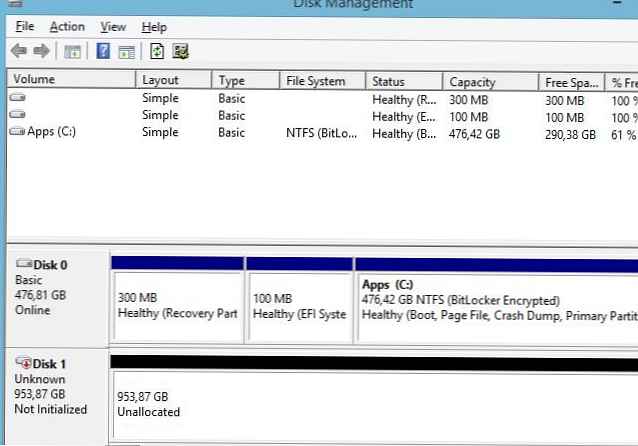

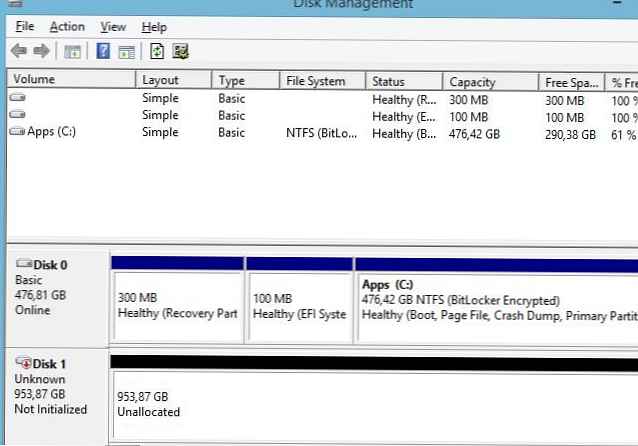

- Nie można zainicjować dysku

- Szyfrowanie musi być wyłączone

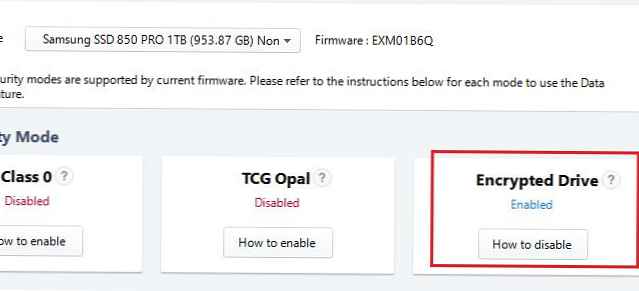

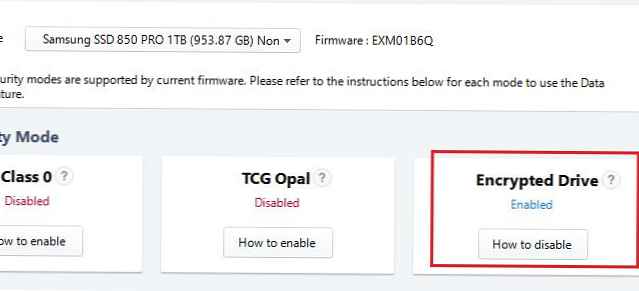

W naszej konfiguracji próbujemy włączyć szyfrowanie sprzętowe funkcją BitLocker na dysku SSD Samsung SSD 850 Pro (SSD zgodny z eDrive). Aby zarządzać parametrami dysku SSD, będziemy używać oficjalnego narzędzia Samsung do pracy z dyskami SSD - Samsung Magik.

Zgodnie z ideą Microsoft, jeśli system spełnia opisane warunki, to po włączeniu funkcji BitLocker na dysku SED funkcja kontrolera jest automatycznie wykorzystywana do szyfrowania danych. Problemem okazało się jednak to, że w starszych wersjach sterownika Technologia Intel Rapid Storage (RST), to nie działa. Działająca wersja RST z poprawną obsługą BitLocker - 13.2.

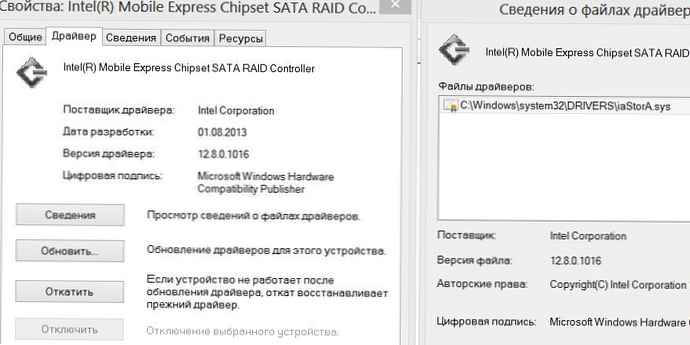

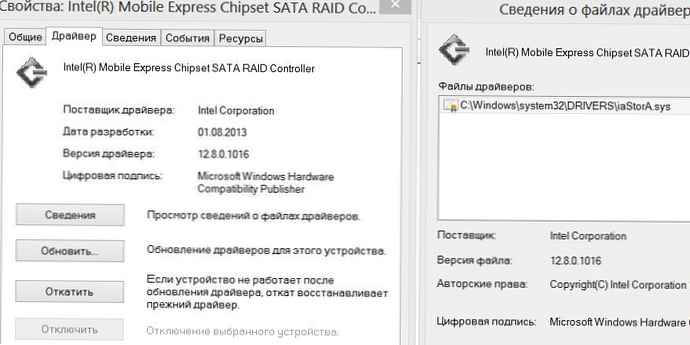

- Sprawdzamy aktualną wersję sterownika RST - w naszym przypadku jest to 12.8.10.1005. Pobierz najnowszą wersję sterownika RST (13.2.4.1000) z Centrum pobierania Intel (https://downloadcenter.intel.com/download/24293) i zainstaluj.

Uwaga. Jeśli nie zaktualizujesz sterownika RST, podczas próby włączenia trybu ochrony na dysku SSD w programie Samsung Magician pojawi się błąd Nie powiodło się do wykonać operacja na wybrane dysk . A kiedy próbujesz ustalić wymuszone użycie szyfrowania sprzętowego za pomocą polecenia:

Włącz-BitLocker -MountPoint d: -TPMProtector -HardwareEncryptionPojawia się błąd:

Set-BitLockerVolumeInternal: Określony dysk nie obsługuje szyfrowania sprzętowego. (Wyjątek od HRESULT: 0x803100B2) - Wyczyścimy zawartość dysku SSD w następujący sposób, wykonując kolejno następujące polecenia (dane na drugim dysku zostaną usunięte!):

- diskpart

- lista dysku

- wybierz dysk 1

- czyste

- Otwórzmy Samsung Magician i w sekcji Bezpieczeństwo danych włącz tryb szyfrowania sprzętowego SSD, klikając Gotowe, aby włączyć.

- Po ponownym uruchomieniu upewnij się, że tryb szyfrowania dysku jest włączony.

- Zainicjuj i sformatuj dysk w konsoli zarządzania dyskami.

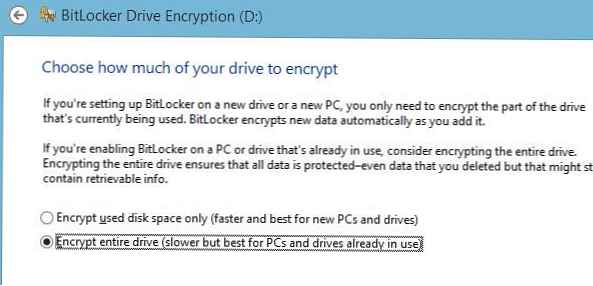

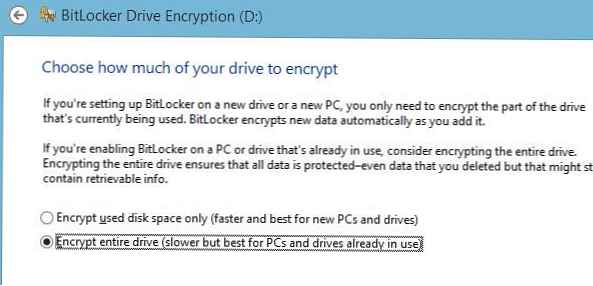

- Pozostaje aktywować BitLocker dla dysku jak zwykle. W kreatorze instalacji określ, że chcesz zaszyfrować całą zawartość dysku (Szyfruj cały prowadzić) W przeciwnym razie zostanie użyte szyfrowanie oprogramowania BitLocker..

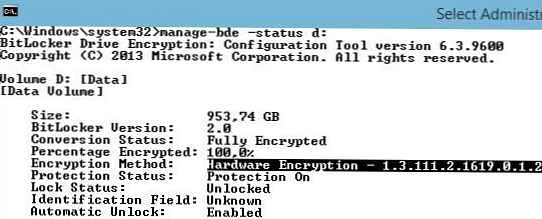

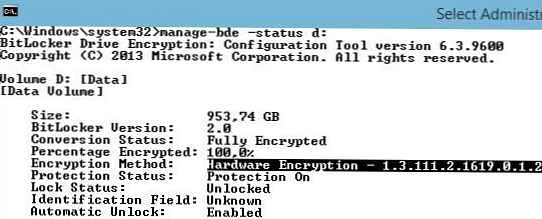

- Pozostaje sprawdzić, czy funkcja BitLocker używa teraz szyfrowania sprzętowego. Możesz to zrobić tylko z poziomu wiersza poleceń (z uprawnieniami administratora):

Manage-bde -status d:

Następny wiersz wskazuje, że funkcja BitLocker używa szyfrowania sprzętowego.

Metoda szyfrowania: szyfrowanie sprzętowe - 1.3.111.2.1619.0.1.2

W przyszłości ten dysk SED może być używany jako dysk rozruchowy, instalując na nim system. Za każdym razem, gdy uruchamiasz taki system, musisz określić klucz Bitlocker.