Single Znak-On (SSO - technologia pojedynczego logowania) to technologia, która umożliwia już uwierzytelnionemu (zalogowanemu) użytkownikowi dostęp do innych usług bez ponownego uwierzytelnienia. Stosowany do technologii serwera terminali Zdalne Pulpit Usługi, Jednokrotne logowanie pozwala uratować użytkownika zalogowanego na komputerze domeny przed wielokrotnym wprowadzaniem nazwy i hasła swojego konta w oknie klienta RDP podczas łączenia się z serwerami RDS lub uruchamiania opublikowanych aplikacji RemoteApp.

W tym artykule opisano funkcje konfigurowania przezroczystej autoryzacji (logowanie jednokrotne) użytkowników na serwerach RDS z systemem Windows Server 2016 i 2012 R2.

Wymagania środowiskowe:

- Broker połączeń i wszystkie serwery RDS muszą mieć system Windows Server 2012 lub nowszy;

- Jednokrotne logowanie działa tylko w środowisku domeny: konta użytkowników usługi Active Directory muszą być używane, a serwery RDS i stacje robocze użytkowników muszą być zawarte w domenie;

- Klienci RDP muszą korzystać z klienta RDP w wersji 8.0 lub nowszej (instalacja tej wersji klienta RDP w systemie Windows XP nie będzie działać);

- Po stronie klienta obsługiwane są następujące wersje systemu Windows 10 / 8.1 / 7;

- SSO działa z uwierzytelnianiem za pomocą hasła (karty inteligentne nie są obsługiwane);

- Poziom zabezpieczeń RDP (Security Layer) w ustawieniach połączenia musi być ustawiony na Negotiate lub SSL (TLS 1.0), a szyfrowanie High lub FIPS zgodne.

Procedura pojedynczej instalacji Znak-On składa się z następujących kroków:

- Musisz wystawić i przypisać certyfikat SSL na serwerach RD Gateway, RD Web i RD Connection Broker;

- Włącz jednokrotne logowanie w sieci Web na serwerze RDWeb;

- Ustaw zasady grupy dotyczące delegowania poświadczeń;

- Za pomocą obiektu GPO dodaj odcisk palca certyfikatu do zaufanych wydawców .rdp.

Przede wszystkim musisz wydać i przypisać certyfikat SSL. Certyfikat EKU (Enhanced Key Usage) musi zawierać identyfikator Serwer Uwierzytelnianie. Pomijamy procedurę uzyskiwania certyfikatu, ponieważ jest to poza zakresem tego artykułu (możesz wygenerować samopodpisany certyfikat SSL, ale będziesz musiał dodać go do zaufanych na wszystkich klientach za pośrednictwem obiektu zasad grupy).

Certyfikat SSL jest powiązany we właściwościach Wdrożenie RDS w podrozdziale Certyfikaty.

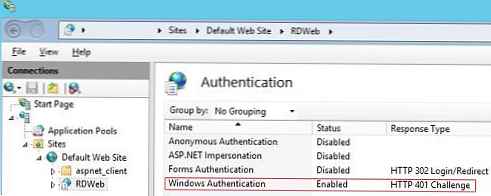

Następnie na wszystkich serwerach z rolą Dostęp do sieci Web dla katalogu IIS RDWeb należy dołączyć „Windows Uwierzytelnianie”I wyłącz anonimowe uwierzytelnianie (Anonimowy Uwierzytelnianie).

Następnie na wszystkich serwerach z rolą Dostęp do sieci Web dla katalogu IIS RDWeb należy dołączyć „Windows Uwierzytelnianie”I wyłącz anonimowe uwierzytelnianie (Anonimowy Uwierzytelnianie).

Po zapisaniu zmian IIS musi ponownie uruchomić:

Po zapisaniu zmian IIS musi ponownie uruchomić: iisreset / noforce

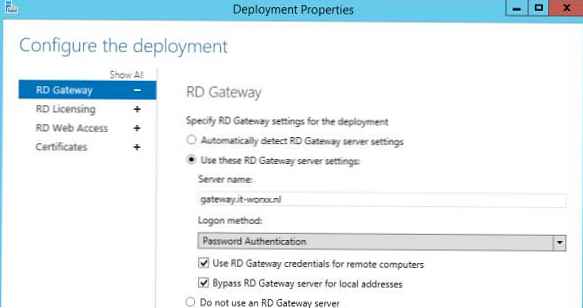

Jeśli korzystasz z usługi RD Gateway, upewnij się, że nie jest używana do łączenia klientów wewnętrznych (powinno być daw Obwodnica RD Brama serwer dla lokalny adres).

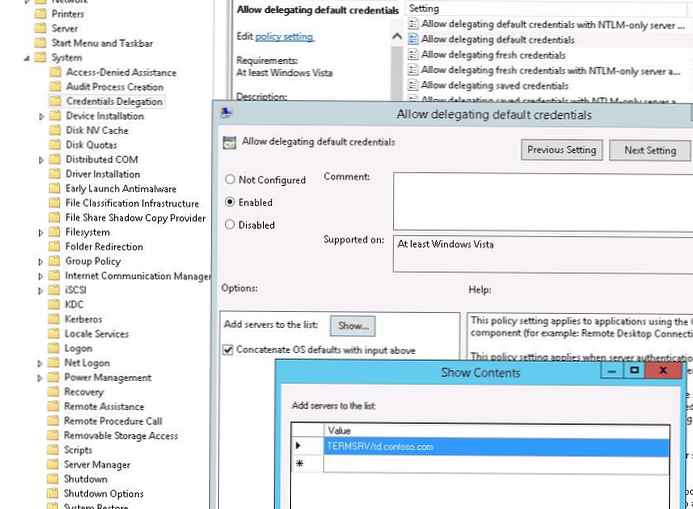

Następnym krokiem jest skonfigurowanie zasady delegowania poświadczeń. Utwórz nowy obiekt zasad grupy dla domeny i powiąż go z jednostką organizacyjną z użytkownikami (komputerami), którzy muszą zezwolić na jednokrotny dostęp do serwerów RDS. Jeśli chcesz włączyć logowanie jednokrotne dla wszystkich użytkowników domeny, możesz edytować Domyślne zasady domeny.

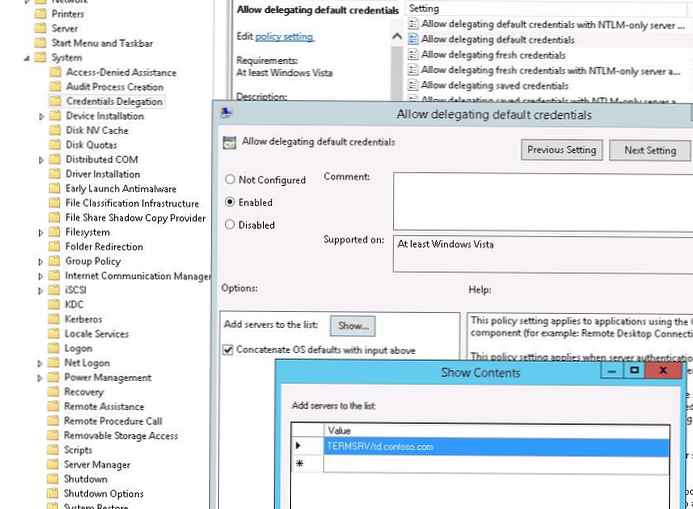

Ta zasada znajduje się w sekcji GPO. Komputer Konfiguracja -> Administracja Szablony -> System -> Referencje Delegacja -> Pozwól delegacja domyślne poświadczenie (Konfiguracja komputera -> Szablony administracyjne -> Prześlij poświadczenia -> Zezwalaj na przesyłanie poświadczeń ustawionych domyślnie). Zasady zezwalają niektórym serwerom na dostęp do poświadczeń użytkownika systemu Windows..

- Włącz zasady (Włączone);

- Na liście serwerów musisz dodać nazwy serwerów RDS, do których klient może automatycznie wysyłać dane uwierzytelniające użytkownika w celu wykonania autoryzacji SSO. Format dodawania serwera: TERMSRV / rd.contoso.com. (zwróć uwagę, że wszystkie znaki TERMSRV muszą być pisane wielkimi literami). Jeśli musisz przyznać to prawo wszystkim systemom terminali w domenie (mniej bezpiecznym), możesz użyć tego projektu: TERMSRV / *. Contoso.com .

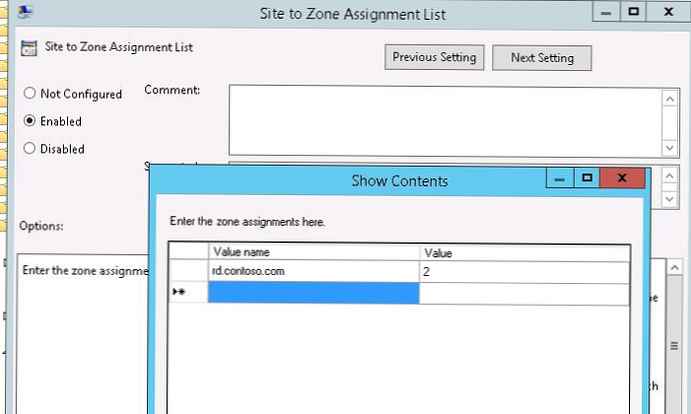

Ponadto, aby uniknąć okna ostrzegającego o niezawodności wydawcy aplikacji zdalnej, należy użyć obiektu zasad grupy na komputerach klienckich, aby dodać adres serwera z rolą Brokera połączeń do strefy zaufanej przy użyciu zasady „Lista przypisań stref zabezpieczeń dla witryn internetowych” (podobnie jak usuń ostrzeżenie dotyczące bezpieczeństwa podczas otwierania pliku w systemie Windows):

Użytkownik/ Komputer Konfiguracja -> Administracja Narzędzia -> Windows Komponenty -> Internet Explorer -> Internet Kontrola Panel -> Bezpieczeństwo Strona-> Witryna do Strefa zadanie lista (Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Internet Explorer -> Panel sterowania przeglądarki -> Karta Zabezpieczenia)

Wskazać FQDN Nazwa i strefa serwera RDCB 2) (Zaufane strony).

Następnie musisz włączyć zasadę Zaloguj się opcje (Opcje logowania) w Użytkownik/ Komputer Konfiguracja -> Administracja Narzędzia -> Windows Komponenty -> Internet Explorer -> Internet Kontrola Panel -> Bezpieczeństwo -> Zaufany Witryny Strefa (Szablony administracyjne -> Składniki systemu Windows -> Internet Explorer -> Panel sterowania przeglądarki -> karta Zabezpieczenia -> Strefa Zaufane witryny) i wybierz „z listy rozwijanejAutomatyczne zaloguj się z obecny nazwa użytkownika i hasło„(Automatyczne logowanie do sieci przy użyciu bieżącej nazwy użytkownika i hasła).

Następnie musisz włączyć zasadę Zaloguj się opcje (Opcje logowania) w Użytkownik/ Komputer Konfiguracja -> Administracja Narzędzia -> Windows Komponenty -> Internet Explorer -> Internet Kontrola Panel -> Bezpieczeństwo -> Zaufany Witryny Strefa (Szablony administracyjne -> Składniki systemu Windows -> Internet Explorer -> Panel sterowania przeglądarki -> karta Zabezpieczenia -> Strefa Zaufane witryny) i wybierz „z listy rozwijanejAutomatyczne zaloguj się z obecny nazwa użytkownika i hasło„(Automatyczne logowanie do sieci przy użyciu bieżącej nazwy użytkownika i hasła).

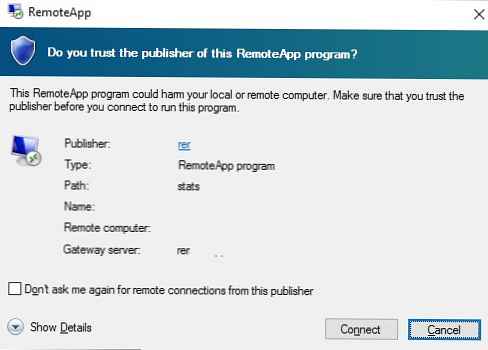

Po zaktualizowaniu zasad na kliencie, podczas próby uruchomienia aplikacji RemoteApp, żądanie hasła nie pojawi się, ale pojawi się okno ostrzegające o zaufaniu do wydawcy tego programu RemoteApp:

Czy ufasz wydawcy tego programu RemoteApp?

Aby zapobiec wyświetlaniu tego komunikatu za każdym razem, gdy użytkownik się łączy, należy uzyskać certyfikat odcisku palca certyfikatu RD Connection Broker i dodać go do listy zaufanych wydawców rdp. Aby to zrobić, uruchom polecenie PowerShell na serwerze RDS Connection Broker:

Get-Childitem CERT: \ LocalMachine \ My

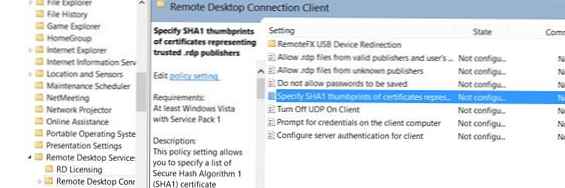

Skopiuj wartość odcisku palca certyfikatu i dodaj go do listy odcisków palców zasad Podaj odciski palców SHA1 certyfikatów reprezentujących wydawców RDP (Określ odciski palców SHA1 certyfikatów reprezentujących zaufanych wydawców RDP) w obszarze Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Usługi pulpitu systemu Windows -> Klient połączenia pulpitu zdalnego (Szablony administracyjne -> Składniki systemu Windows -> Usługi pulpitu zdalnego -> Klient połączenia pulpitu zdalnego).

Skopiuj wartość odcisku palca certyfikatu i dodaj go do listy odcisków palców zasad Podaj odciski palców SHA1 certyfikatów reprezentujących wydawców RDP (Określ odciski palców SHA1 certyfikatów reprezentujących zaufanych wydawców RDP) w obszarze Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows -> Usługi pulpitu systemu Windows -> Klient połączenia pulpitu zdalnego (Szablony administracyjne -> Składniki systemu Windows -> Usługi pulpitu zdalnego -> Klient połączenia pulpitu zdalnego).

To kończy konfigurację logowania jednokrotnego, a po zastosowaniu zasad użytkownik musi połączyć się z farmą RDS za pośrednictwem protokołu RDP bez ponownego wprowadzania hasła.

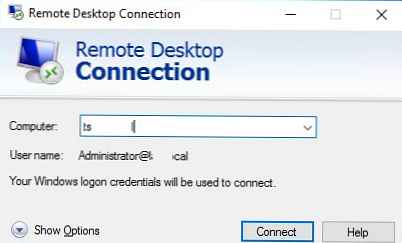

Teraz po uruchomieniu klienta mstsc.exe (Zdalne Pulpit Połączenie), jeśli podasz nazwę serwera RDS, nazwa użytkownika w formacie (uż[email protected]) zostanie automatycznie podstawiona w polu Nazwa użytkownika.

Twoje dane logowania do systemu Windows zostaną użyte do nawiązania połączenia.

Aby korzystać z usługi RD Gateway z funkcją jednokrotnego logowania, musisz ją włączyć Ustaw zasadę metody uwierzytelniania bramy usług pulpitu zdalnego (Konfiguracja użytkownika -> Zasady -> Szablony administracyjne -> Składniki systemu Windows -> Usługi pulpitu zdalnego -> Brama usług pulpitu zdalnego) i ustaw jego wartość na Użyj poświadczeń zalogowanych lokalnie.

Aby korzystać z jednokrotnego logowania w sieci Web w usłudze RD Web Access, należy pamiętać, że zaleca się używanie programu Internet Explorer z włączoną funkcją MsRdpClientShell z obsługą Active X (kontrola dostępu do sieci Web usług pulpitu zdalnego Microsoft).