W połowie 2017 r. Zespoły Google Project Zero i entuzjastyczne zespoły odkryły jedne z największych luk w nowoczesnych procesorach, zwane Spectre and Meltdown. Te luki w sprzęcie pozwalają złośliwemu oprogramowaniu na kradzież danych przetwarzanych przez procesor. Konwencjonalne aplikacje nie mają dostępu do tych danych, ale przy użyciu luk w Spectre i Meltdown staje się to możliwe. Twoje hasła, zdjęcia, dokumenty, e-maile i inne dane osobowe są zagrożone. Programy antywirusowe, takie jak Kaspersky, NOD32, Dr.Web i inne, nie mogą chronić twojego komputera, ponieważ ten problem jest sprzętowy (od strony sprzętowej). Dla tych, którzy chcą bardziej szczegółowo zapoznać się z tym problemem, na Habrahabr pojawił się nawet osobny Meltdown ze szczegółami technicznymi..

Rozpad „Rozpad”

Zwiń, przełamuje bezpieczne granice interakcji między aplikacjami a systemem operacyjnym. Ten typ ataku umożliwia dostęp do danych w pamięci, aplikacjach i systemie operacyjnym.

Ten rodzaj ataku jest prostszy niż Spectre i jest „wyleczony” przez łatki i aktualizacje oprogramowania. Duch jest „osadzony” w odizolowanych procesach interakcji aplikacji, co pozwala na wykonanie złośliwego kodu. W takim przypadku programy antywirusowe mogą nie zauważyć wykonania kodu z powodu tej luki..

Spectre „Ghost”

Widmo jest bardzo trudne do wykonania, a także dość trudne do zidentyfikowania.

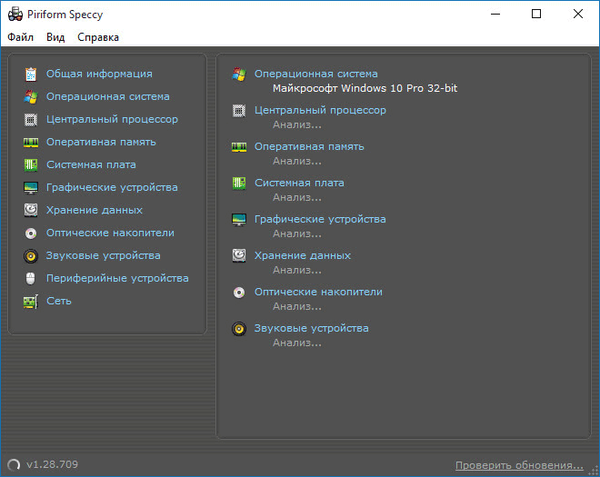

Luka ta dotyczy wielu urządzeń opartych na procesorach Intel, AMD i ARM - procesorach wydanych w ciągu ostatnich 10 lat. Aby zabezpieczyć dane i informacje, musisz zaktualizować system operacyjny oraz oprogramowanie układowe procesora i płyty głównej.

Jak sprawdzić podatność Meltdown i Spectre Windows 7, 8.1, 10

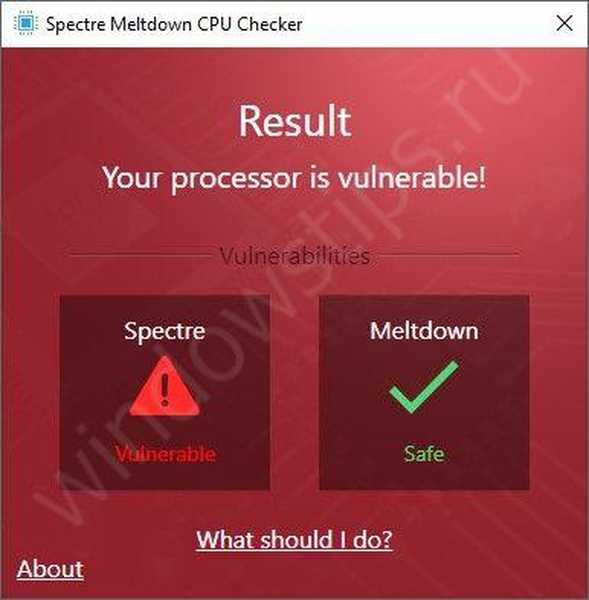

Aby sprawdzić komputer pod kątem podatności na tego typu ataki, użyj małego narzędzia Ashampoo specter meltdown cpu checker.

Pobierz narzędzie z oficjalnej strony Ashampoo.

Aby sprawdzić system, kliknij przycisk Rozpocznij sprawdzanie zabezpieczeń..

Po sprawdzeniu aplikacja poinformuje Cię o rodzaju ataku, na który jesteś narażony. W naszym przypadku sprawdzenie wykazało, że komputer jest podatny na Spectre, ale jest chroniony przed Meltdown.

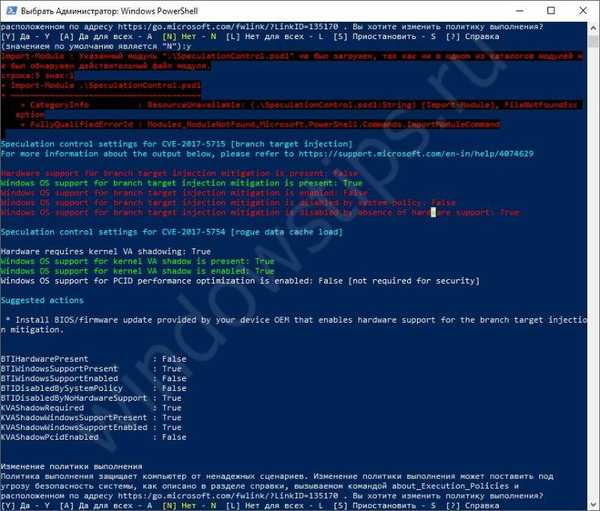

Firma Microsoft wydała również mały skrypt, aby sprawdzić twoje urządzenie pod kątem luk. Aby rozpocząć, przejdź do strony TechNet i pobierz archiwum.

Rozpakuj to archiwum do osobnego folderu (na przykład C: \ ADV180002), a następnie uruchom następujący skrypt w oknie programu PowerShell jako administrator:

$ SaveExecutionPolicy = Get-ExecutionPolicy # Set-ExecutionPolicy RemoteSigned -Scope Currentuser Moduł importu. \ SpeculationControl.psd1 Get-SpeculationControlSettings Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Aby potwierdzić wykonanie skryptów, wpisz Y lub A i potwierdź, naciskając klawisz Enter. Wyświetlane są informacje o obecności zagrożeń, im więcej zielonych linii z wartością True, tym lepsza ochrona komputera.

Podobnie jak w przypadku programu i skryptu, wyświetlana jest informacja, że nasze urządzenie jest zagrożone.

Meltdown and Spectre: jak chronić się przed lukami w systemie Windows

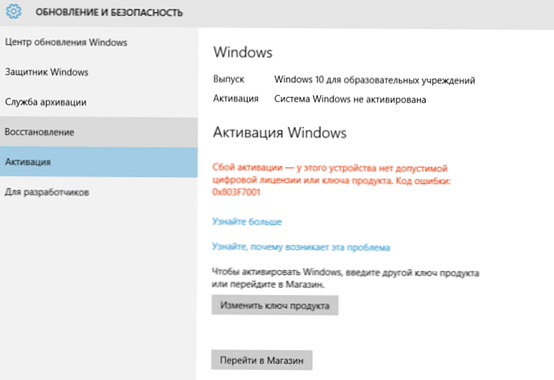

Aby chronić swój komputer przed zagrożeniami związanymi z Meltdown i niektórymi zagrożeniami Spectre, musisz zaktualizować system operacyjny. Firma Microsoft niezwłocznie wydała aktualizacje dla wszystkich bieżących (i nie takich) wersji systemów Windows i Windows Server. MacO i Linux również otrzymały aktualizacje w ciągu tygodnia od informacji o podatności.

Biorąc pod uwagę, że wersje Windows 10 1507 i 1511 nie są już obsługiwane, Microsoft i tak zadbał o użytkowników korzystających z tych wersji. Aktualizacja systemu Windows 10 przeciwko Meltdown i Spectre:

Linki do ręcznej aktualizacji

- Wersja 1507 - KB4056893

- Wersja 1511 - KB4056888

- Wersja 1607 - KB4056890

- wersja 1703 - KB4056891

- wersja 1709 - KB4056892

Microsoft wydał także aktualizacje systemu Windows 7, 8.1 od Meltdown and Spectre.

Dla Windows 8 i Windows Server 2012

- Windows 8.1 i Server 2012 R2- KB4056898

- W przypadku wersji systemu Windows Server 2012 nie R2 jest niedostępny

W systemie Windows 7 i Windows Server 2008

- Windows 7 SP1 i Server 2008 R2 SP1 - KB4056897

- Windows 7 SP1 i Server 2008 R2 SP1 - KB4056894

- W przypadku wersji systemu Windows Server 2008 nie R2 jest niedostępny

Oprócz aktualizacji systemu operacyjnego konieczna jest aktualizacja sprzętu i sterowników BIOS, ponieważ Spectre jest „wyleczony” poprzez aktualizację oprogramowania i oprogramowania układowego procesora i płyty głównej. Jak i gdzie pobrać poprawkę, przeczytaj artykuł na temat podatności procesorów Intel.

Miłego dnia!