Zapora systemu Windows umożliwia ograniczenie wychodzącego / przychodzącego ruchu sieciowego dla określonej aplikacji lub portu TCP / IP i jest popularnym sposobem ograniczania dostępu do sieci do (z) stacji roboczych lub serwerów użytkowników. Reguły Zapory systemu Windows można konfigurować osobno na każdym komputerze lub, jeśli komputer użytkownika znajduje się w domenie Windows, administrator może kontrolować ustawienia i reguły zapory systemu Windows za pomocą zasad grupy.

W dużej organizacji reguły filtrowania portów są zwykle przeprowadzane na poziomie routera, przełączników L3 lub dedykowanych zapór ogniowych. Jednak nic nie stoi na przeszkodzie, abyś rozszerzył swoje reguły ograniczania dostępu sieciowego Zapory systemu Windows do stacji roboczych lub serwerów Windows..

Treść

- Zasady grupy używane do zarządzania ustawieniami zapory systemu Windows Defender

- Włącz Zaporę systemu Windows za pomocą GPO

- Utwórz regułę zapory za pomocą zasad grupy

- Sprawdzanie zasad zapory systemu Windows na klientach

- Importuj / eksportuj reguły zapory systemu Windows w GPO

- Domeny i lokalne reguły zapory

- Kilka porad dotyczących zarządzania Zaporą systemu Windows za pomocą obiektu zasad grupy

Zasady grupy używane do zarządzania ustawieniami zapory systemu Windows Defender

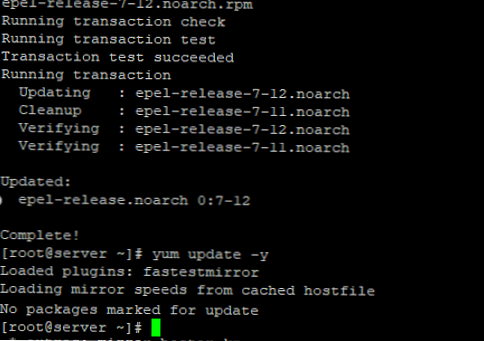

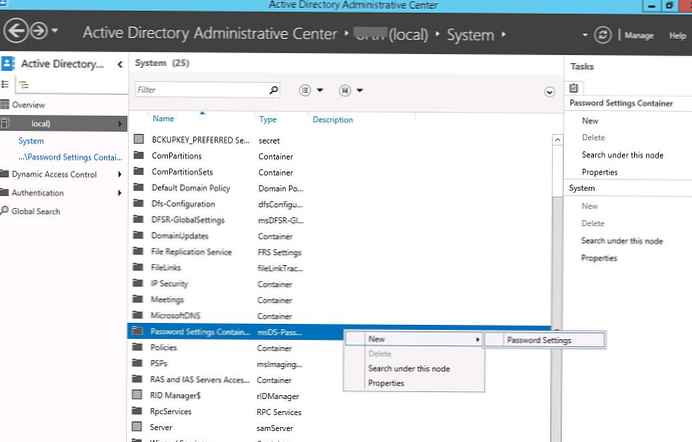

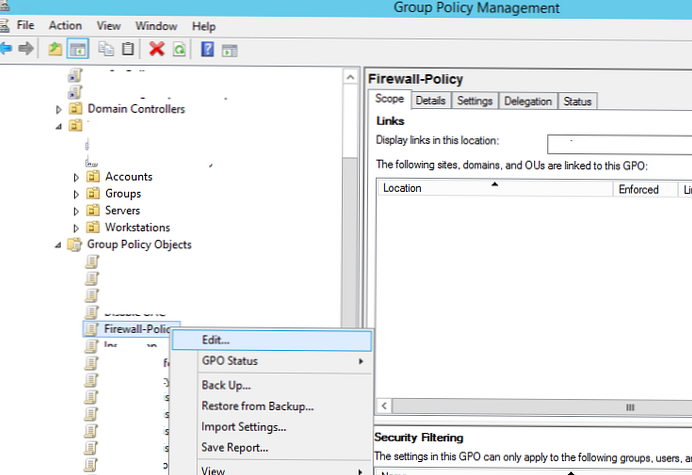

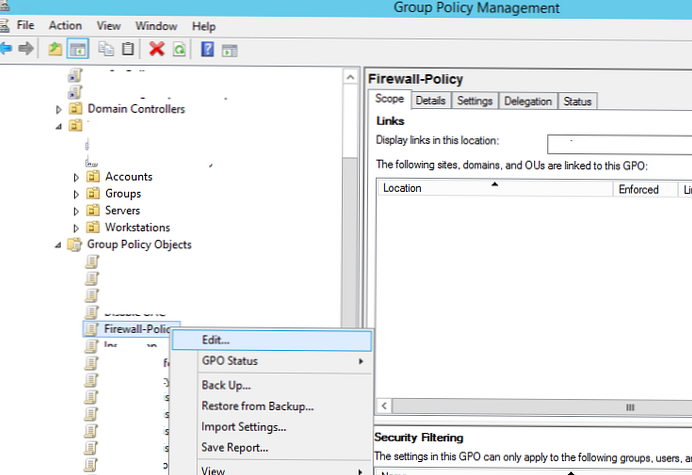

Za pomocą konsoli zarządzania zasadami grupy (gpmc.msc) utwórz nową zasadę o nazwie Firewall-Policy i przejdź do trybu edycji (Edytuj).

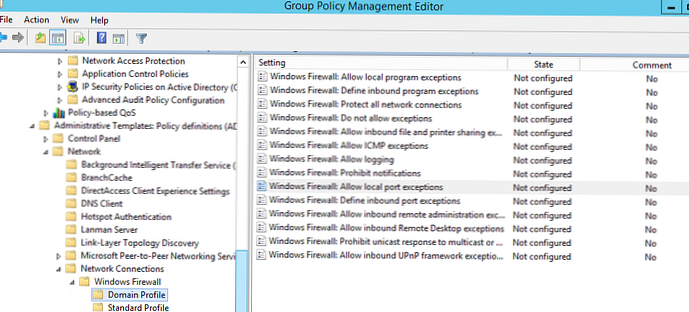

W konsoli zasad grupy znajdują się dwie sekcje, w których można zarządzać ustawieniami zapory:

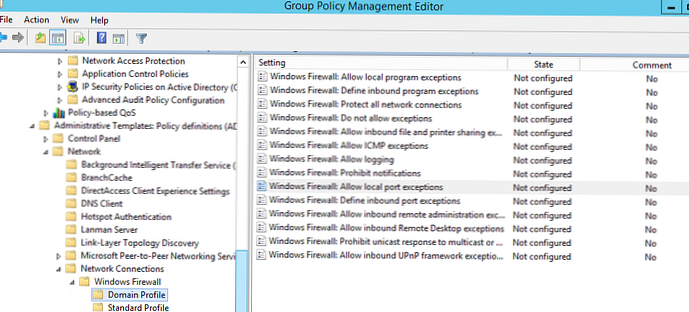

- Konfiguracja komputera -> Szablony administracyjne -> Sieć -> Połączenia sieciowe -> Zapora systemu Windows - ta sekcja obiektu zasad grupy została użyta do skonfigurowania reguł zapory dla systemu Vista / Windows Server 2008 i niższych. Jeśli nie masz w domenie komputerów ze starym systemem operacyjnym, skorzystaj z poniższej sekcji, aby skonfigurować zaporę.

- Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zapora systemu Windows z zabezpieczeniami zaawansowanymi - jest to sekcja poświęcona konfigurowaniu Zapory systemu Windows w nowoczesnych wersjach systemu operacyjnego, a pod względem interfejsu przypomina interfejs lokalnej konsoli zarządzania zaporą.

Włącz Zaporę systemu Windows za pomocą GPO

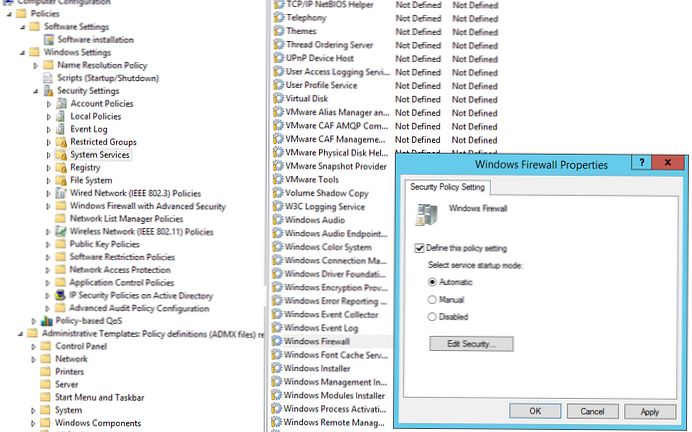

Aby użytkownicy (nawet z uprawnieniami lokalnego administratora) nie mogli wyłączyć usługi zapory, zaleca się skonfigurowanie usługi Zapory systemu Windows tak, aby uruchamiała się automatycznie za pośrednictwem obiektu zasad grupy. Aby to zrobić, przejdź do Konfiguracja komputera-> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Usługi systemowe. Znajdź na liście usług Zapora systemu Windows i zmień typ uruchomienia usługi na automatyczny (Zdefiniuj to ustawienie zasad -> Tryb uruchamiania usługi Automatyczny). Sprawdź, czy użytkownicy nie mają uprawnień do zatrzymania usługi..

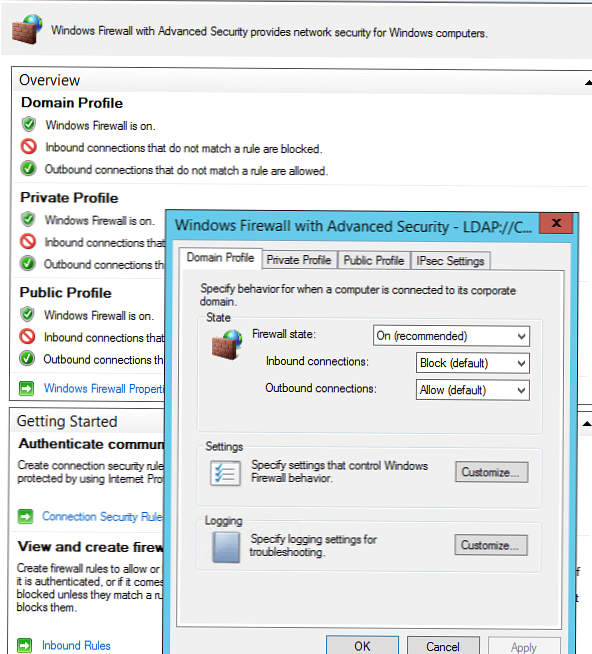

Przejdź do sekcji konsoli GPO Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń. Kliknij prawym przyciskiem myszy Zapora systemu Windows z zaawansowanymi zabezpieczeniami i otwarte właściwości.

Na wszystkich trzech kartach profilu domeny, profilu prywatnego i profilu publicznego (co jest profilem sieciowym) zmień stan zapory na Włączone (zalecane). W zależności od zasad bezpieczeństwa w organizacji możesz określić, że wszystkie połączenia przychodzące są domyślnie wyłączone (Połączenia przychodzące -> Blokuj), a połączenia wychodzące są dozwolone (Połączenia wychodzące -> Zezwalaj) i zapisz zmiany.

Utwórz regułę zapory za pomocą zasad grupy

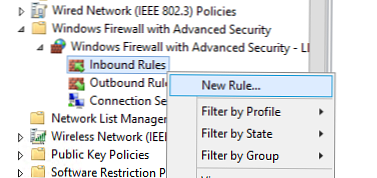

Teraz spróbujmy stworzyć dla wszystkich dopuszczalną regułę przychodzącej zapory. Na przykład chcemy zezwolić na połączenia z komputerami przez RDP (port TCP 3389). Kliknij prawym przyciskiem myszy sekcję Reguły przychodzące i wybierz element menu Nowa reguła..

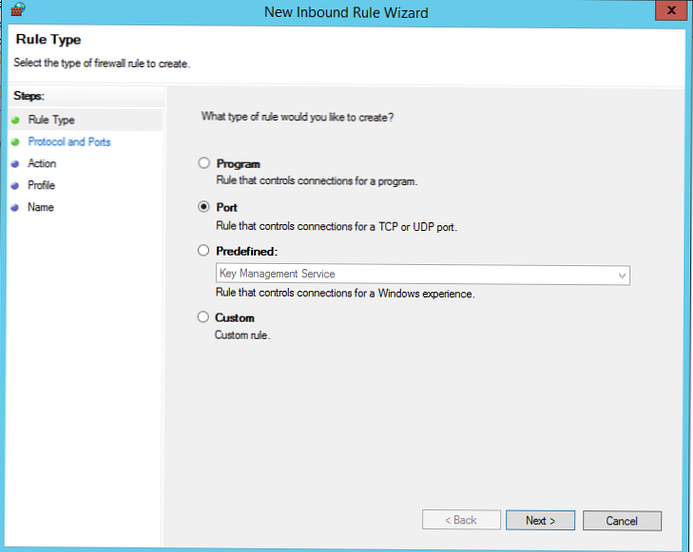

Kreator reguł zapory jest bardzo podobny do lokalnego interfejsu Zapory systemu Windows na zwykłym komputerze.

Wybierz typ reguły. Możesz zezwolić na dostęp do:

- Programy (Program) - możesz wybrać wykonywalny program exe;

- Port (Port) - wybierz port lub zakres portów TCP / UDP;

- Predefiniowana reguła (predefiniowana) - wybierz jedną ze standardowych reguł systemu Windows, które już mają reguły dostępu (opisane są pliki wykonywalne i porty) do typowych usług (na przykład AD, Http, DFS, BranchCache, zdalny restart, SNMP, KMS i itp.);

- Reguła niestandardowa - tutaj możesz określić program, protokół (inne protokoły oprócz TCP i UDP, na przykład ICMP, GRE, L2TP, IGMP itp.), Adresy IP klientów lub całe podsieci IP.

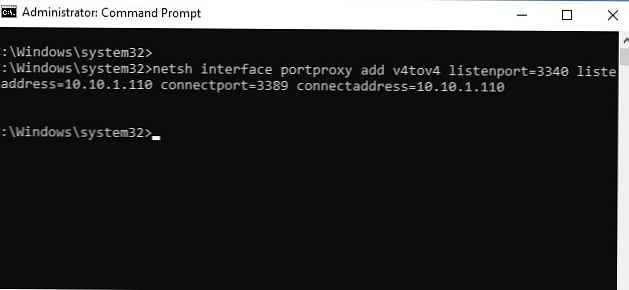

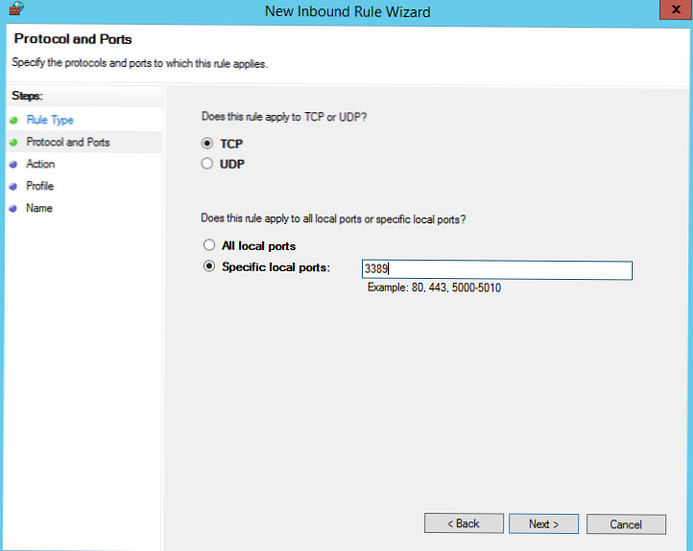

W naszym przypadku wybierzemy regułę portu. Podamy TCP jako protokół, port 3389 jako port (domyślny port RDP można zmienić).

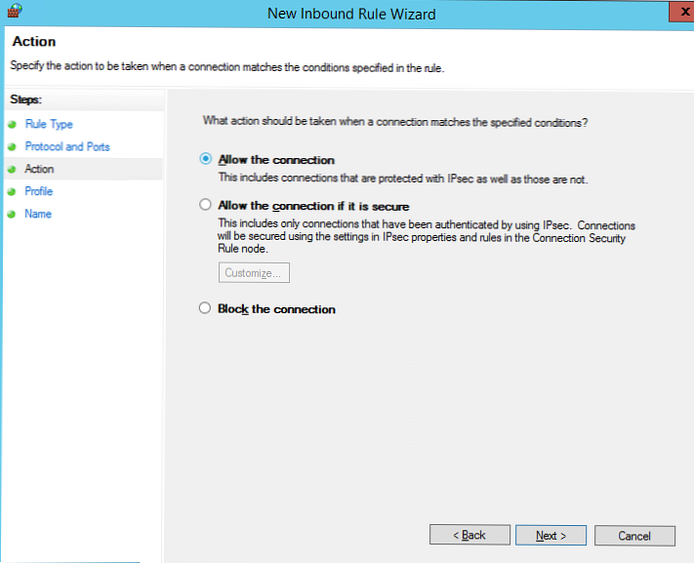

Następnie musisz wybrać, co musisz zrobić z takim połączeniem sieciowym: zezwól (Zezwalaj na połączenie), zezwól, jeśli jest bezpieczne lub zablokuj (Zablokuj połączenie).

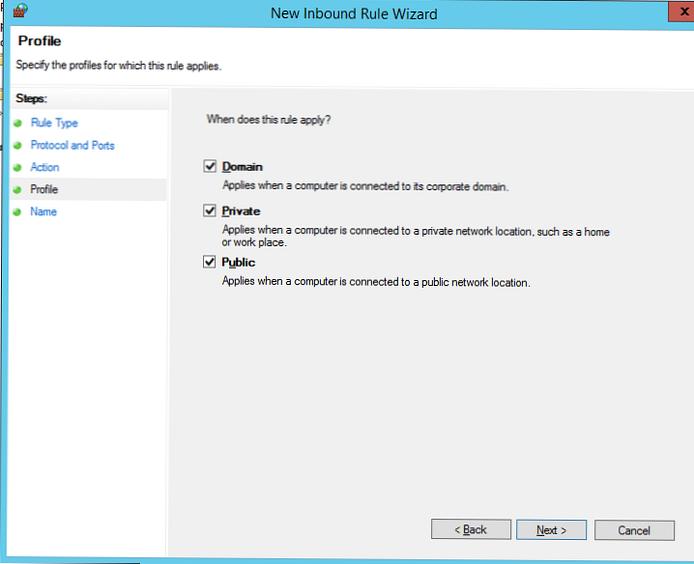

Pozostaje wybrać profile zapory, które muszą zastosować regułę. Możesz zostawić wszystkie profile (domenowe, prywatne i publiczne)).

W ostatnim kroku musisz podać nazwę reguły i jej opis. Kliknij przycisk Zakończ, a pojawi się na liście reguł zapory..

Podobnie możesz skonfigurować inne reguły ruchu przychodzącego, które powinny mieć zastosowanie do klientów Windows..

Nie zapominaj, że musisz stworzyć reguły dla ruchu przychodzącego i wychodzącego.

Teraz pozostaje przypisanie zasady zapory do jednostki organizacyjnej z komputerami użytkowników

To jest ważne Przed zastosowaniem zasady zapory do OU na komputerach produktywnych zaleca się przetestowanie jej na komputerach testowych. W przeciwnym razie, z powodu nieprawidłowych ustawień zapory, możesz sparaliżować pracę przedsiębiorstwa. Aby zdiagnozować użycie zasad grupy, użyj narzędzia gpresult.exe.Sprawdzanie zasad zapory systemu Windows na klientach

Zaktualizuj zasady na klientach (gpupdate / force). Sprawdź, czy określone porty są dostępne na komputerach użytkowników (możesz użyć polecenia cmdlet Test-NetConnection lub narzędzia Portqry).

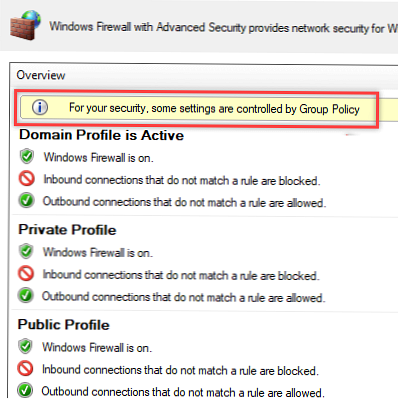

Na komputerze użytkownika otwórz Panel sterowania \ System i zabezpieczenia \ Windows Defender Firewall i upewnij się, że pojawi się: Ze względów bezpieczeństwa niektóre ustawienia są kontrolowane przez zasady grupy. (Ze względów bezpieczeństwa niektóre ustawienia są kontrolowane przez zasady grupy) i używane są określone ustawienia zapory.

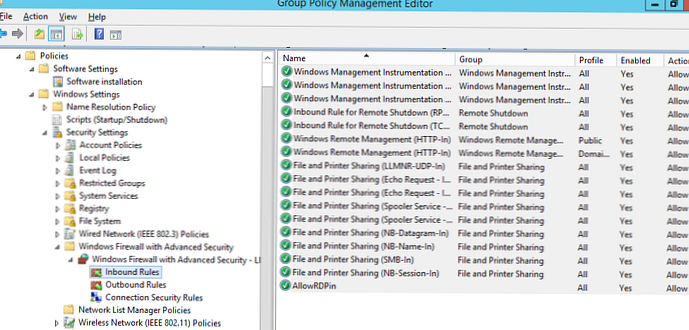

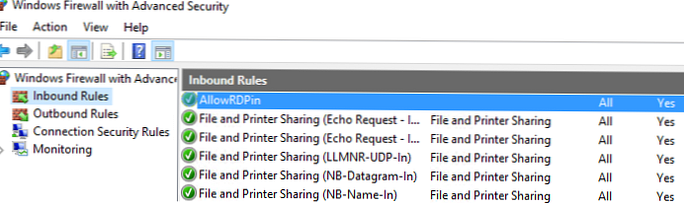

Użytkownik nie może już zmieniać ustawień zapory, a na liście Reguły przychodzące muszą zostać wskazane wszystkie utworzone reguły.

Możesz także wyświetlić ustawienia zapory za pomocą polecenia:

netsh firewall show state

Importuj / eksportuj reguły zapory systemu Windows w GPO

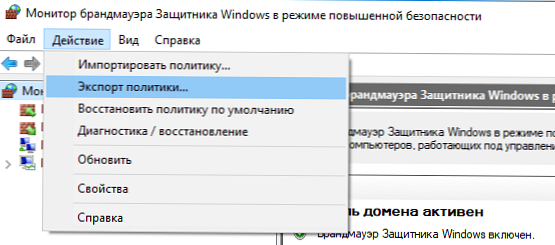

Oczywiście proces tworzenia reguł dla Zapory systemu Windows jest bardzo żmudnym i długotrwałym zadaniem (ale wynik jest tego wart). Aby uprościć zadanie, możesz skorzystać z możliwości importowania i eksportowania ustawień Zapory systemu Windows. Aby to zrobić, wystarczy skonfigurować lokalne reguły zapory na zwykłej stacji roboczej. Następnie przejdź do katalogu głównego przystawki zapory (Windows Defender Firewall Monitor w Advanced Security) i wybierz Action -> Polityka eksportowa.

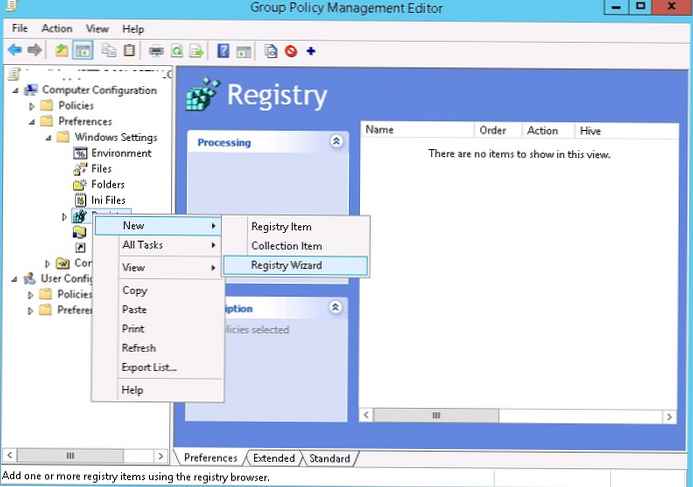

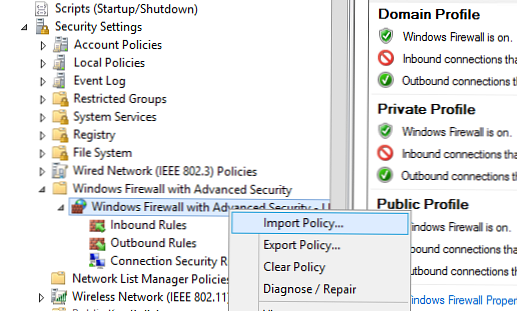

Zasady są przesyłane do pliku WFW, który można zaimportować do Edytora zarządzania zasadami grupy, wybierając Polityka importowa i określenie ścieżki do pliku wfw (bieżące ustawienia zostaną zastąpione).

Domeny i lokalne reguły zapory

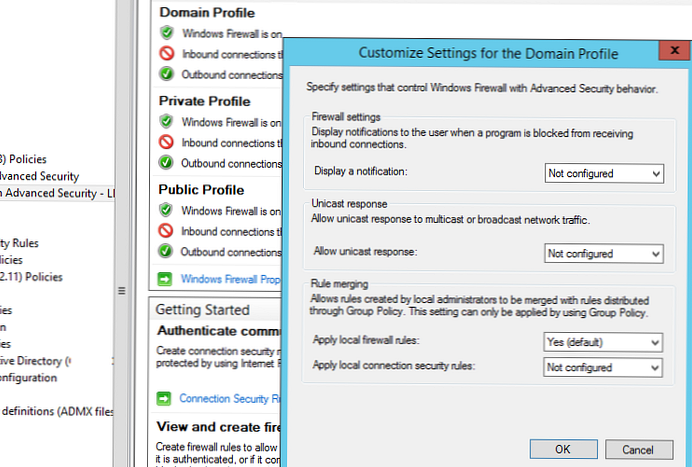

W zależności od tego, czy chcesz, aby lokalni administratorzy mogli tworzyć własne reguły zapory na swoich komputerach, należy je połączyć z regułami uzyskanymi przy użyciu Zasad grupy. w zasadach grupy możesz wybrać tryb łączenia reguł. Otwórz właściwości zasad i zwróć uwagę na ustawienia w sekcji Scalanie reguł. Domyślnie scalanie reguł jest włączone. Możesz zmusić lokalnego administratora do utworzenia własnych reguł zapory: w parametrze Zastosuj lokalne reguły zapory wybierz Tak (domyślnie).

Kilka porad dotyczących zarządzania Zaporą systemu Windows za pomocą obiektu zasad grupy

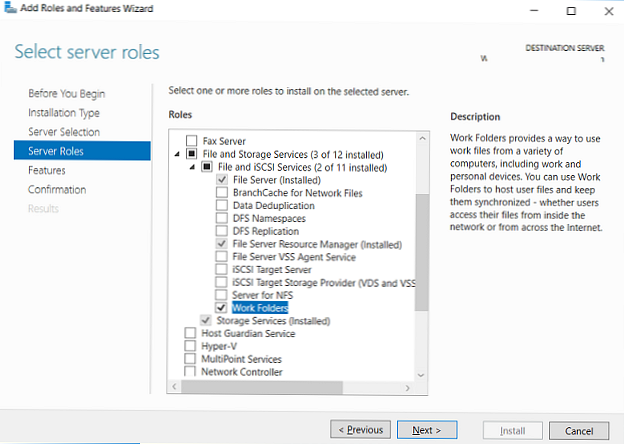

Oczywiście w przypadku serwerów i stacji roboczych konieczne jest utworzenie osobnych zasad zarządzania regułami zapory (dla każdej grupy identycznych serwerów może być konieczne utworzenie własnych zasad w zależności od ich roli). Tj. reguły zapory dla kontrolera domeny, serwera Exchange i serwera SQL będą różne.

Jakie porty musisz otworzyć dla konkretnej usługi, zajrzyj do dokumentacji na stronie programisty. Proces ten jest dość żmudny i na pierwszy rzut oka skomplikowany. Ale stopniowo jest całkiem realne, aby dojść do praktycznej konfiguracji zapory ogniowej w systemie Windows, która pozwala tylko na zatwierdzone połączenia i blokuje wszystko inne. Z doświadczenia chcę zauważyć, że w oprogramowaniu Microsoft można dość szybko znaleźć listę używanych portów TCP / UDP.