W wersji usługi Active Directory wprowadzonej w systemie Windows Server 2000 można utworzyć tylko jedną zasadę hasła dla domeny. Ta zasada została skonfigurowana jako część domyślnych domyślnych zasad domeny. W przypadku, gdy administrator przypisze nowy obiekt zasad grupy z różnymi ustawieniami hasła w jednostce organizacyjnej, CSE klienta (rozszerzenia po stronie klienta) zignorują takie zasady. Oczywiście takie podejście nie zawsze jest wygodne i aby obejść takie ograniczenie, administratorzy musieli podjąć różne sztuczki (domeny potomne i lasy, filtry itp.), Co spowodowało dodatkowe trudności.

W tym artykule pokażemy, jak skonfigurować szczegółowe zasady zarządzania hasłami w oparciu o system Windows Server 2012 R2..

Treść

- Szczegółowe zasady haseł

- Skonfiguruj szczegółowe zasady haseł w systemie Windows Server 2012 R2

- Skonfiguruj szczegółowe zasady haseł za pomocą programu PowerShell

Szczegółowe zasady haseł

W systemie Windows Server 2008 programiści dodali nową osobną opcję GPO w celu zarządzania ustawieniami haseł Dobrze-Ziarnisty Hasło Zasady (FGPP - szczegółowe / osobne zasady ochrony hasłem). Szczegółowe zasady haseł pozwalają administratorowi tworzyć wiele specjalnych zasad zarządzania hasłami w jednej domenie (Hasło Ustawienia Zasady - PSO), które określają wymagania dotyczące hasła (długość, złożoność, historia) i blokadę konta. Zasady PSO można przypisać do określonych użytkowników lub grup, ale nie do kontenerów Active Directory (OU). Ponadto, jeśli do użytkownika dołączone są zasady PSO, ustawienia zasad haseł z domyślnych zasad domeny GPO nie są już do niego stosowane.

Na przykład, używając FGPP, możesz nałożyć wyższe wymagania na długość i złożoność hasła dla kont administratora, kont usług lub użytkowników, którzy mają zewnętrzny dostęp do zasobów domeny (przez VPN lub DirectAccess).

Podstawowe wymagania dotyczące korzystania z wielu zasad haseł FGPP w domenie:

- Windows Server 2008 lub wyższy poziom funkcjonalności domeny

- zasady haseł można przypisywać użytkownikom lub globalnym grupom zabezpieczeń

- Zasady FGPP są stosowane w całości (nie można opisać części ustawień w GPO i części w FGPP)

Główną wadą innowacji w systemie Windows Server 2008 jest brak wygodnych narzędzi do zarządzania zasadami haseł, które można skonfigurować tylko z narzędzi niskiego poziomu do pracy z AD, na przykład ADSIEdit, ldp.exe, LDIFDE.exe.

Skonfiguruj szczegółowe zasady haseł w systemie Windows Server 2012 R2

W systemie Windows Server 2012 w konsoli ADAC (Centrum administracyjne usługi Active Directory) nowy interfejs graficzny do zarządzania zasadami haseł Szczegółowe zasady haseł. W tym przykładzie pokazujemy, jak przypisać oddzielną politykę haseł do grupy domen Domena Administratorzy.

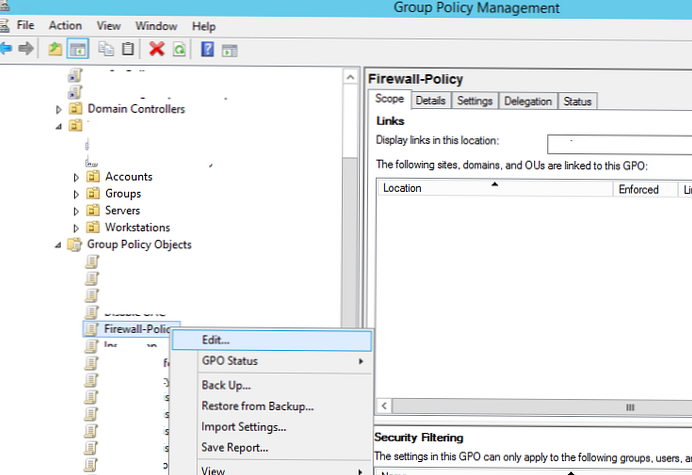

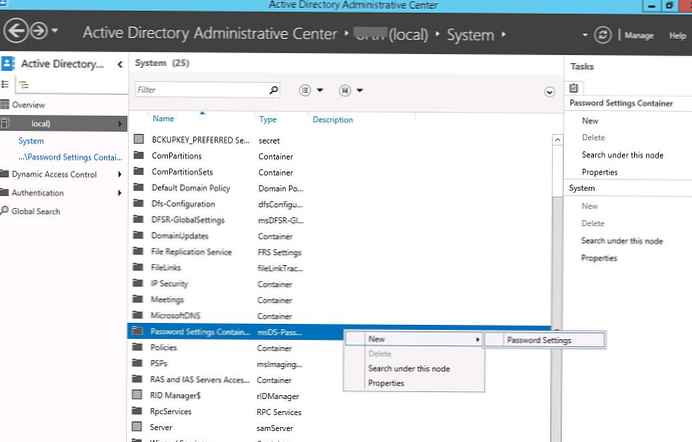

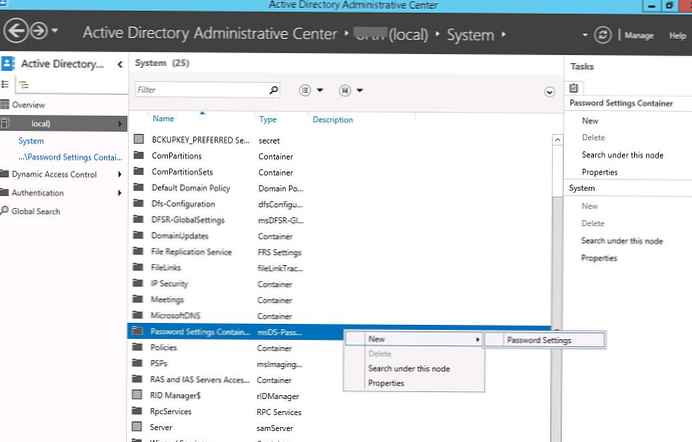

Tak więc na kontrolerze domeny z uprawnieniami administratora uruchom konsolę Centrum administracyjne usługi Active Directory (ADAC), przejdź do widoku drzewa i rozwiń kontener System. Znajdź pojemnik Hasło Ustawienia Pojemnik, kliknij go prawym przyciskiem myszy i wybierz Nowy -> Hasło Ustawienia

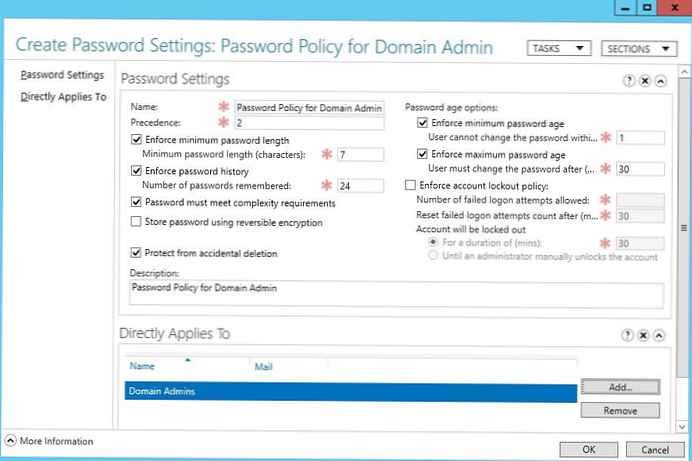

W oknie, które zostanie otwarte, określ nazwę zasady haseł (w naszym przykładzie Zasady haseł dla administratora domeny) i ustaw jej ustawienia. Wszystkie pola są standardowe: minimalna długość i złożoność hasła, liczba przechowywanych haseł w historii, opcje blokowania, gdy hasło zostanie wprowadzone nieprawidłowo itp. Zwróć uwagę na atrybut Pierwszeństwo. Ten atrybut określa priorytet tej zasady haseł. Jeśli do obiektu zastosowanych zostanie kilka zasad FGPP, do obiektu zostaną zastosowane zasady o niższej wartości w polu Pierwszeństwo.

Uwaga.

- Jeśli użytkownik ma dwie zasady o tych samych wartościach pierwszeństwa, zostaną zastosowane zasady o niższym identyfikatorze GUID..

- Jeśli do użytkownika przypisanych jest kilka zasad, jedna z nich działa za pośrednictwem grupy zabezpieczeń AD, a druga bezpośrednio na konto, zostaną zastosowane zasady przypisane do konta.

Następnie w sekcji Bezpośrednie dotyczy musisz dodać grupy / użytkowników, na których zasada powinna działać (w tym przykładzie Administrator domeny). Zapisz polisę.

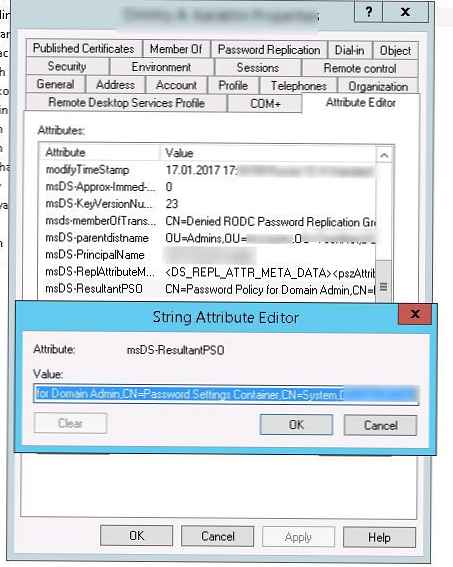

Odtąd ta polityka haseł będzie stosowana do wszystkich członków grupy Administratora domeny. Uruchom konsolę Użytkownicy i komputery usługi Active Directory (z zainstalowaną opcją Funkcje zaawansowane) i otwórz właściwości dowolnego użytkownika z grupy Administrator domeny. Idź do zakładki Edytor atrybutów i w terenie Filtruj wybierz opcję Zbudowany.

Znajdź atrybut użytkownika MSDS-Wynikowe PSO. Ten atrybut wskazuje politykę haseł użytkownika FGPP (CN = Polityka haseł dla administratora domeny, CN = Kontener ustawień haseł, CN = System, DC = winitpro, DC = ru).

Możesz także uzyskać prawidłową zasadę PSO dla użytkownika korzystającego dsget:

Możesz także uzyskać prawidłową zasadę PSO dla użytkownika korzystającego dsget:

dsget użytkownik "CN = Dmitriy, OU = Administratorzy, DC = winitpro, DC = en" -efektywne

Skonfiguruj szczegółowe zasady haseł za pomocą programu PowerShell

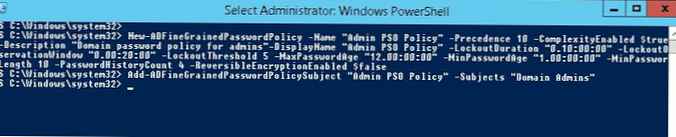

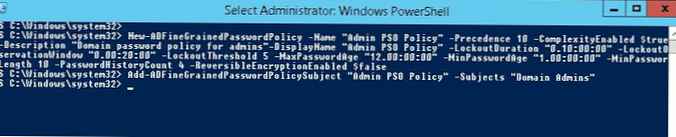

Oczywiście w systemie Windows Server 2012 R2 zasady PSO można tworzyć i przypisywać użytkownikom za pomocą programu PowerShell:

Utwórz polisę:

Nowe-ADFineGrainedPasswordPolicy -Nazwa „Polityka PSO administratora” -Precedens 10 -KompleksowośćEnabled $ true -Opis „Polityka haseł domeny dla administratorów” -DisplayName „Polityka PSO administratora” -LockoutDuration „0,10: 00: 00” -LockoutObservationWindow „0,00: 20: 00: 00: 20: 00: ”-LockoutThreshold 5 -MaxPasswordAge„ 12.00: 00: 00 ”-MinPasswordAge„ 1.00: 00: 00 ”-MinPasswordLength 10 -PasswordHistoryCount 4 -ReversibleEncryptionEnabled $ false

Przypisz zasadę do grupy użytkowników:

Add-ADFineGrainedPasswordPolicySubject „Zasady PSO administratora” - Tematy „Administratorzy domeny”