Rozważ procedurę centralnego instalowania certyfikatu na komputerach domeny i dodawania go do listy zaufanych certyfikatów głównych przy użyciu zasad grupy. Po rozpowszechnieniu certyfikatu wszystkie urządzenia klienckie będą ufać usługom podpisanym przez ten certyfikat. W naszym przypadku dystrybuujemy samopodpisany certyfikat SSL Exchange (rola Usług certyfikatów Active Directory w domenie nie jest wdrożona) na komputery użytkowników w Active Directory.

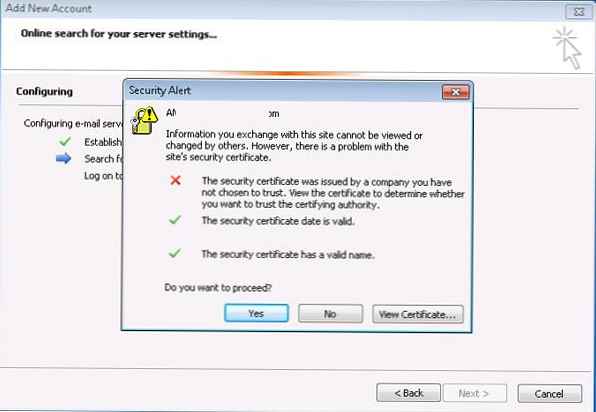

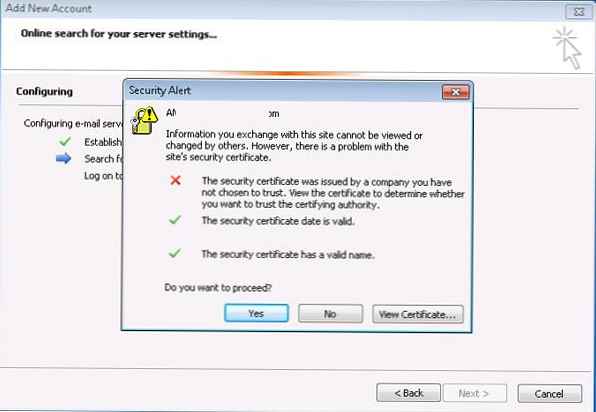

Jeśli używasz samopodpisanego certyfikatu SSL dla swojego serwera Exchange, to na klientach, po pierwszym uruchomieniu programu Outlook pojawi się komunikat, że certyfikat nie jest zaufany i korzystanie z niego nie jest bezpieczne.

Aby usunąć to ostrzeżenie, należy dodać certyfikat Exchange do listy zaufanych certyfikatów systemu na komputerze użytkownika. Można to zrobić ręcznie (lub poprzez zintegrowanie certyfikatu z obrazem korporacyjnego systemu operacyjnego), ale o wiele prostsze i wydajniejsze jest automatyczne rozpowszechnianie certyfikatu za pomocą funkcji zasad grupy (GPO). Podczas korzystania z takiego schematu dystrybucji certyfikatów wszystkie niezbędne certyfikaty zostaną automatycznie zainstalowane na wszystkich starych i nowych komputerach domeny.

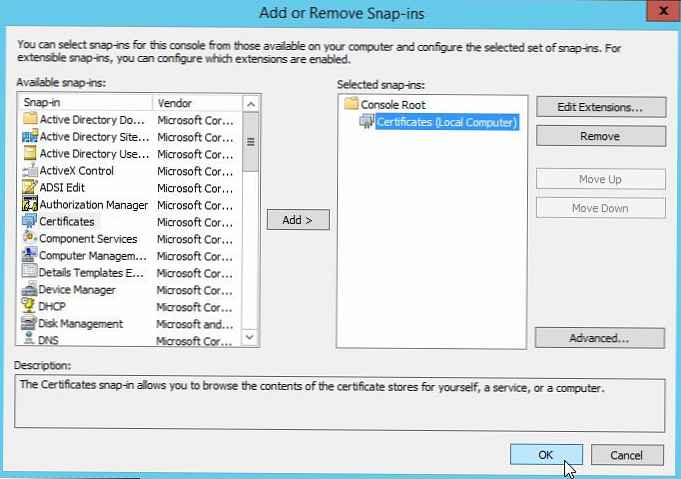

Przede wszystkim musimy wyeksportować samopodpisany certyfikat z naszego serwera Exchange. Aby to zrobić, otwórz konsolę na serwerze mmc.exe i dodaj do niego przystawkę Certyfikaty (dla komputera lokalnego).

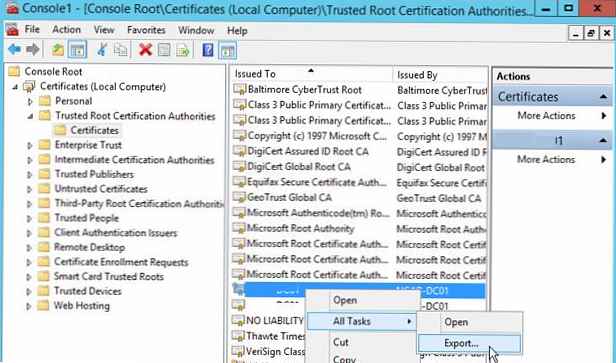

Przejdź do sekcji Certyfikaty (komputer lokalny) -> Zaufane główne urzędy certyfikacji -> Certyfikaty.

W prawej sekcji znajdź certyfikat Exchange i wybierz Wszyscy Zadania ->Eksportuj.

W kreatorze eksportu wybierz format Kodowany binarnie XER X.509 (.CER) i określ ścieżkę do pliku certyfikatu.

W kreatorze eksportu wybierz format Kodowany binarnie XER X.509 (.CER) i określ ścieżkę do pliku certyfikatu.

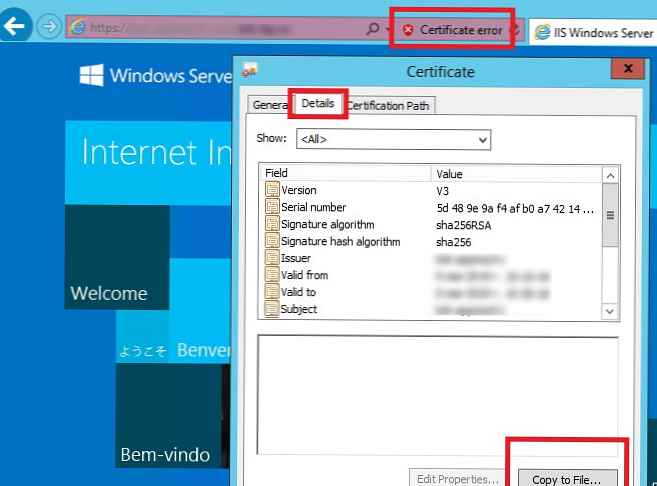

Możesz również uzyskać certyfikat SSL witryny HTTPS i zapisać go w pliku CER z PowerShell przy użyciu metody WebRequest:

$ webRequest = [Net.WebRequest] :: Utwórz („https: // your-excha-cas-url”)

spróbuj $ webRequest.GetResponse () catch

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Certificates.X509ContentType] :: Cert)

set-content -value $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Wyeksportowałeś certyfikat Exchange SSL do pliku CER. Musisz umieścić certyfikat w katalogu sieciowym, w którym wszyscy użytkownicy powinni mieć dostęp do odczytu (możesz ograniczyć dostęp do katalogu przy użyciu uprawnień NTFS lub opcjonalnie ukryć go za pomocą ABE). Na przykład niech ścieżka do pliku certyfikatu będzie taka: \\ msk-fs01 \ GroupPolicy $ \ Certyfikaty.

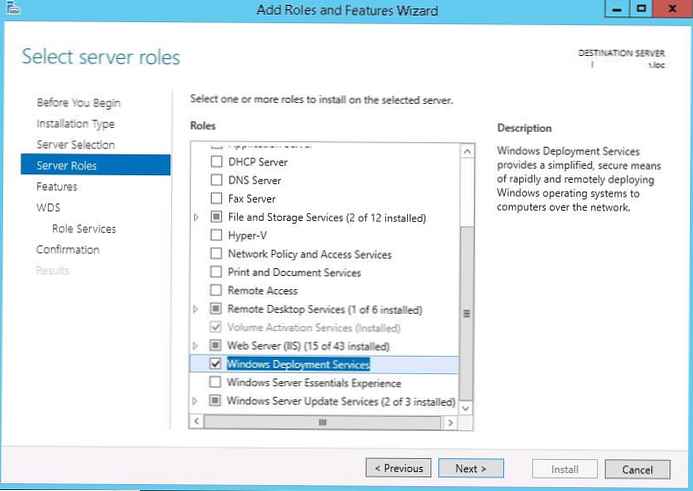

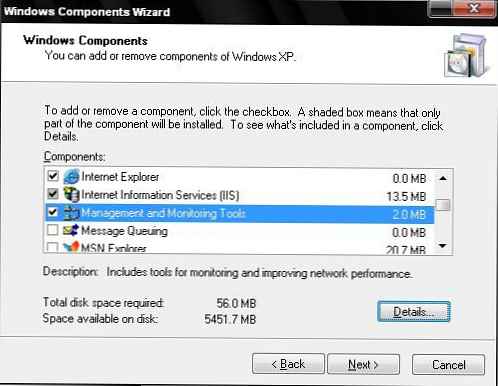

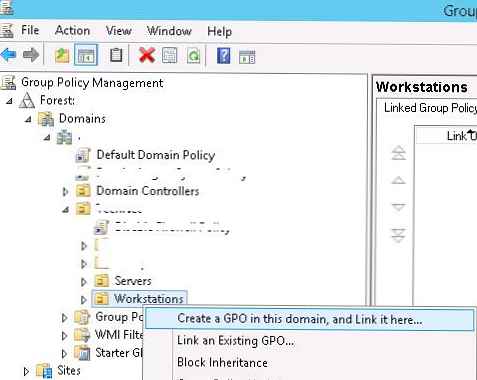

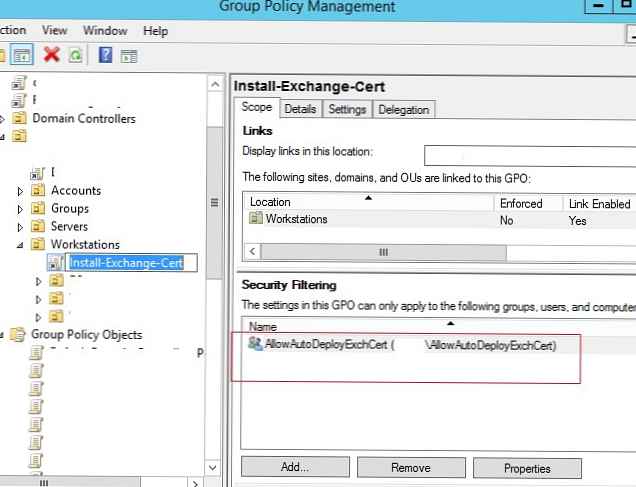

Przejdźmy do tworzenia zasad dystrybucji certyfikatów. Aby to zrobić, otwórz konsolę zarządzania zasadami domeny Grupa Zasady Zarządzanie (gpmc.msc). Aby utworzyć nową zasadę, wybierz jednostkę organizacyjną, na której będzie ona działać (w naszym przykładzie jest to jednostka organizacyjna z komputerami, ponieważ nie chcemy, aby certyfikat był instalowany na serwerach i systemach technologicznych) i wybierz z menu kontekstowego Utwórz a) GPO w to domena i Link to tutaj...

Podaj nazwę zasady (Zainstaluj-Wymiana-Cert) i przejdź do trybu edycji.

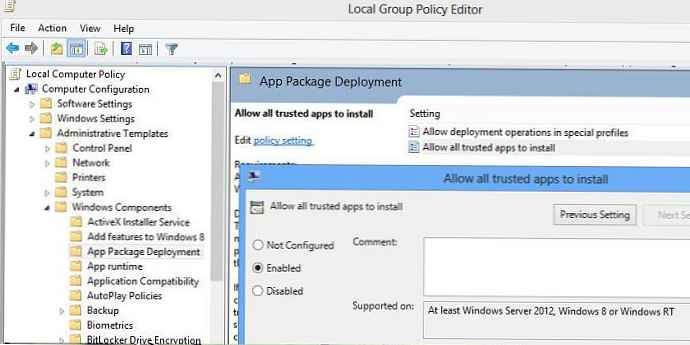

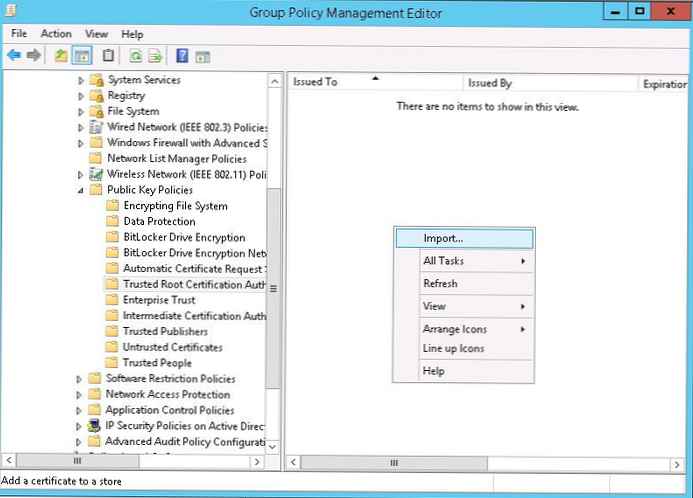

W edytorze GPO przejdź do sekcji Ckomputer Konfiguracja -> Zasady -> Windows Ustawienia -> Bezpieczeństwo Ustawienia -> Publiczne Klucz Zasady -> Zaufany Root Certyfikacja Władze (Konfiguracja komputera -> Konfiguracja systemu Windows -> Ustawienia zabezpieczeń -> Zasady klucza publicznego -> Zaufane główne urzędy certyfikacji).

W lewej części okna edytora GPO kliknij RMB i wybierz element menu Importuj.

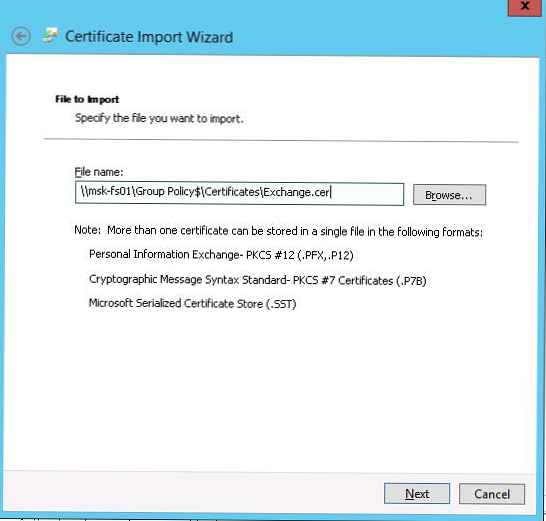

Podaj ścieżkę do importowanego pliku certyfikatu, który umieściliśmy w katalogu sieciowym.

Podaj ścieżkę do importowanego pliku certyfikatu, który umieściliśmy w katalogu sieciowym.

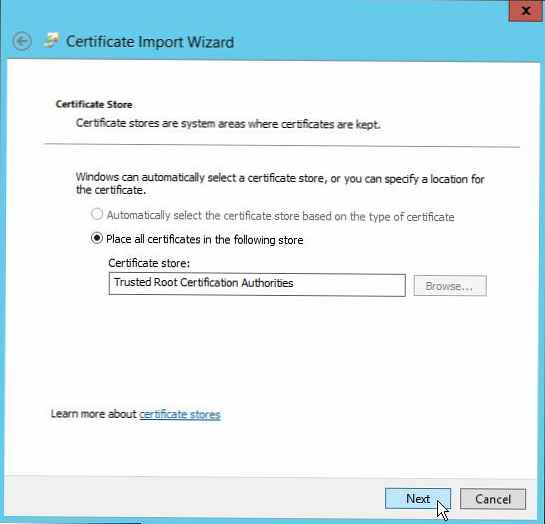

W odpowiednim kroku kreatora (Umieść wszystkie certyfikaty w następującym sklepie) pamiętaj, aby zaznaczyć, że certyfikat powinien zostać umieszczony w sekcji Zaufany Root Certyfikacja Władze (Zaufane główne urzędy certyfikacji).

Utworzono zasady dystrybucji certyfikatów. Możliwe jest dokładniejsze celowanie (kierowanie) zasad do klientów za pomocą filtrowania zabezpieczeń (patrz poniżej) lub filtrowania GPO WMI.

Utworzono zasady dystrybucji certyfikatów. Możliwe jest dokładniejsze celowanie (kierowanie) zasad do klientów za pomocą filtrowania zabezpieczeń (patrz poniżej) lub filtrowania GPO WMI.

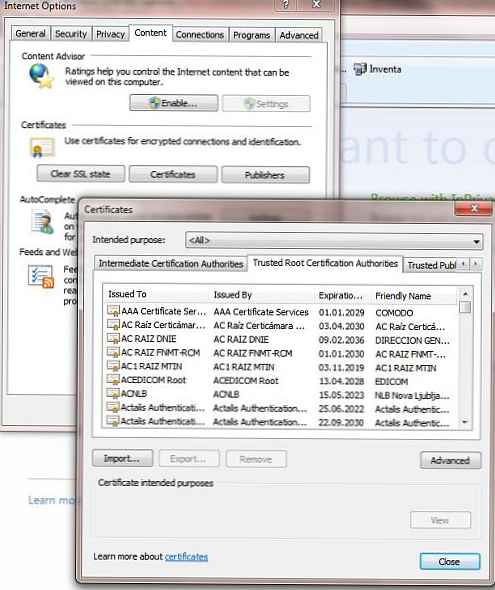

Przetestuj zasadę, wykonując aktualizację zasad na kliencie za pomocą polecenia (gpupdate / force) Sprawdź, czy certyfikat znajduje się na liście zaufanych certyfikatów. Można to zrobić w przystawce do zarządzania certyfikatami (Zaufane główne urzędy certyfikacji -> sekcja Certyfikaty) lub w ustawieniach przeglądarki Internet Explorer (Opcje internetowe -> Treść -> Certyfikaty -> Zaufane główne urzędy certyfikacji lub Opcje internetowe -> Treść -> Certyfikaty -> Zaufane główne urzędy certyfikacji).

Możesz sprawdzić, czy w przeglądarce po otwarciu witryny HTTPS (w naszym przykładzie jest to Exchange OWA) ostrzeżenie o niezaufanym certyfikacie SSL nie będzie już wyświetlane. Teraz podczas konfigurowania programu Outlook na serwerze pocztowym Exchnage (w programie Outlook 2016 ręczna konfiguracja serwera pocztowego jest możliwa tylko za pośrednictwem rejestru), okno ostrzegające o niezaufanym certyfikacie przestanie pojawiać się w programie.

Jeśli chcesz, aby zasady dystrybucji certyfikatów były stosowane tylko na komputerach (użytkownikach) w określonej grupie zabezpieczeń, wybierz swoją zasadę Install-Exchange-Cert w konsoli zarządzania zasadami grupy. Tab Zakres w dziale Bezpieczeństwo Filtrowanie usuń grupę Uwierzytelniony Użytkownicy i dodaj swoją grupę zabezpieczeń (np. AllowAutoDeployExchCert). Jeśli połączysz tę zasadę z katalogiem głównym domeny, certyfikat zostanie automatycznie dystrybuowany na wszystkie komputery dodane do grupy zabezpieczeń.

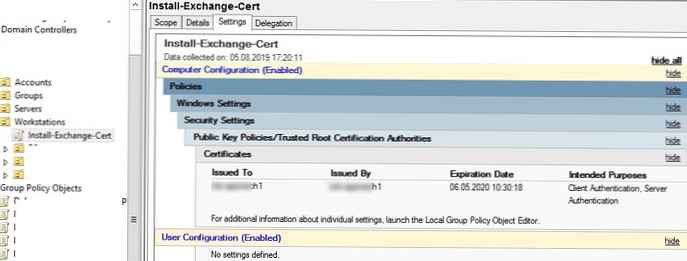

Dzięki jednej zasadzie możesz dystrybuować kilka certyfikatów SSL klienta jednocześnie. Aby uzyskać więcej informacji o certyfikatach dystrybuowanych przez zasady, zobacz konsolę GPMC na karcie Ustawienia. Jak widać, wyświetlane są pola certyfikatu Wydane do, Wydane przez, Data ważności i Zamierzone cele..

Jeśli komputery nie mają dostępu do Internetu, w ten sposób możesz dystrybuować zaufane certyfikaty główne na wszystkie urządzenia w domenie. Istnieje jednak łatwiejszy i bardziej poprawny sposób odnawiania certyfikatów głównych i odwołanych w izolowanych domenach.

Tak więc skonfigurowałeś zasady automatycznej dystrybucji certyfikatu na wszystkie komputery w domenie (do określonej jednostki organizacyjnej lub grupy zabezpieczeń domeny). Certyfikat zostanie automatycznie zainstalowany na wszystkich nowych komputerach, nie wymagając żadnych ręcznych działań ze strony pomocy technicznej (ze względów bezpieczeństwa zaleca się okresowe sprawdzanie list zaufanych certyfikatów na klientach pod kątem fałszywych i unieważnionych).