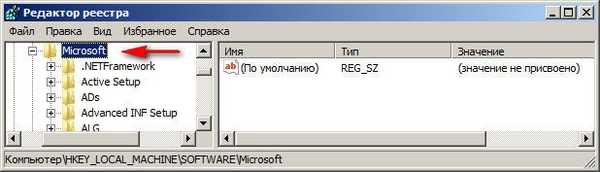

Kod odblokowujący na stronie Dr.Web, podobnie jak ESET, nie został znaleziony. Ostatnio udało mi się usunąć taki baner od znajomego za pomocą dysku odzyskiwania systemu LiveCD ESET NOD32, ale w moim przypadku to nie pomaga. Dr.Web LiveCD również próbował. Ustawiłem zegar w BIOSie na rok, baner nie zniknął. Na różnych forach w Internecie zaleca się naprawienie parametrów UserInit i Shell w gałęzi rejestru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Ale jak się tam dostać? Używasz LiveCD? Prawie wszystkie dyski LiveCD nie łączą się z systemem operacyjnym, a takie operacje, jak edycja rejestru, przeglądanie obiektów startowych, a także dzienniki zdarzeń z takiego dysku są niedostępne lub się mylę.

Ogólnie rzecz biorąc, istnieją informacje o tym, jak usunąć baner w Internecie, ale w zasadzie nie jest ono kompletne i wydaje mi się, że wiele osób kopiuje i publikuje te informacje gdzieś na swojej stronie internetowej, aby po prostu istniały, ale zapytaj, jak to wszystko działa wzruszają ramionami. Myślę, że to nie twój przypadek, ale ogólnie naprawdę chcę sam znaleźć i usunąć wirusa, mam dość ponownej instalacji systemu. Ostatnie pytanie dotyczy tego, czy istnieje zasadnicza różnica w sposobie usuwania banera ransomware w systemach operacyjnych Windows XP i Windows 7.?

Siergiej.

Jak usunąć baner

Przyjaciele przychodzą w wielu listach, a ja wybrałem najciekawsze. Nawiasem mówiąc, dla tych, którzy często spotykają baner ransomware, są trzy nowe artykuły: Jak pozbyć się banera, opisuje on również krok po kroku sposób usunięcia prawdziwego banera, który pojawia się niedawno, i inny Jak usunąć baner z pulpitu, w nim usuniemy banner za pomocą płyty AntiWinLockerLiveCD. Cóż, niedawno opublikowany artykuł - Jak zagwarantować, że system Windows nie zostanie zainfekowany wirusem podczas surfowania w Internecie, nawet jeśli nie masz programu antywirusowego, a to wszystko jest bezpłatne!

Istnieje wiele sposobów, aby pomóc Ci pozbyć się wirusa, jest również nazywany Trojan.Winlock, ale jeśli jesteś początkującym użytkownikiem, wszystkie te metody będą wymagały cierpliwości, wytrwałości i zrozumienia, że przeciwnik jest poważny, jeśli nie boisz się, zacznijmy.

- Artykuł okazał się długi, ale wszystko, co mówiono, naprawdę działa zarówno w systemie operacyjnym Windows 7, jak i Windows XP, jeśli gdzieś jest jakaś różnica, zdecydowanie zaznaczę ten punkt. Wiedz najważniejszą rzecz, usuń baner a zwrot systemu operacyjnego jest szybki, nie zawsze jest to możliwe, ale wpłacanie pieniędzy na konto ransomware jest bezużyteczne, nie otrzymasz kodu odblokowującego, więc istnieje zachęta do walki o swój system.

- Przyjaciele, w tym artykule będziemy pracować ze środowiskiem odzyskiwania systemu Windows 7, a raczej ze środowiskiem odzyskiwania wiersza poleceń. Dam ci niezbędne polecenia, ale jeśli trudno ci je zapamiętać, możesz utworzyć ściągawkę - plik tekstowy z listą niezbędnych poleceń resuscytacyjnych i otworzyć go bezpośrednio w środowisku odzyskiwania. To znacznie ułatwi ci pracę..

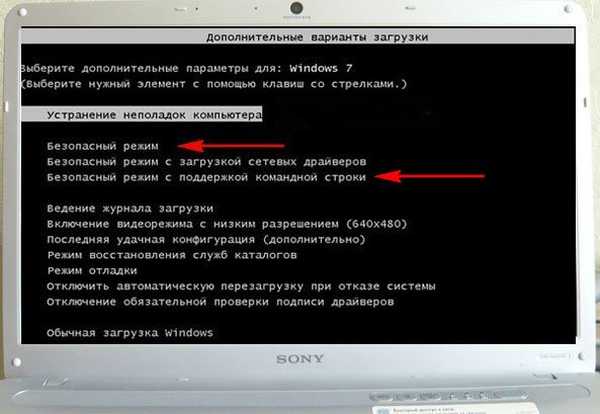

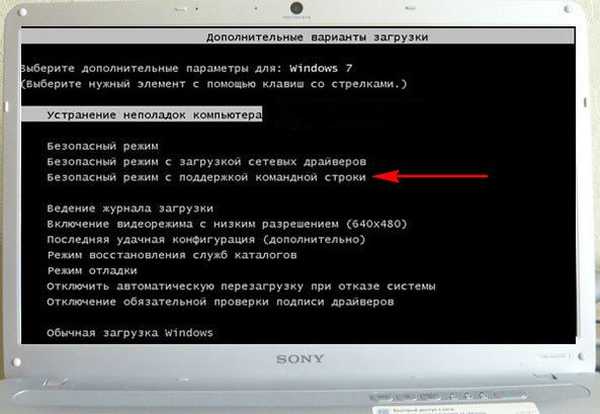

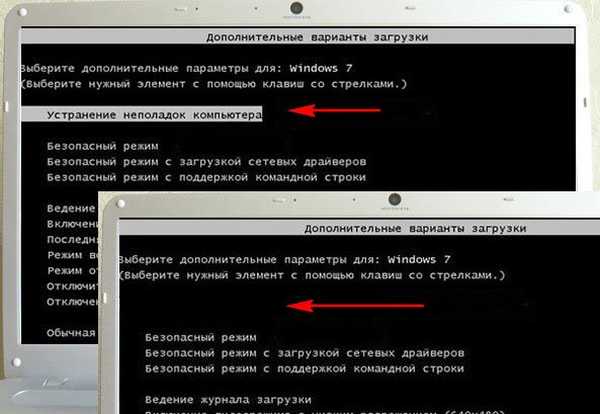

Zacznijmy od najprostszego, a zakończymy trudnym. Jak usunąć baner w trybie awaryjnym. Jeśli surfowanie po Internecie nie powiodło się i nieumyślnie zainstalowałeś złośliwy kod dla siebie, musisz zacząć od najprostszej rzeczy - spróbuj przejść do trybu awaryjnego (niestety w większości przypadków się nie powiedzie, ale warto spróbować), ale na pewno będziesz mógł się zalogować do trybu awaryjnego z obsługą wiersza poleceń (większe szanse), musisz zrobić to samo w obu trybach, przeanalizujmy obie opcje.

W początkowej fazie uruchamiania komputera naciśnij klawisz F-8, a następnie wybierz tryb awaryjny, jeśli uda ci się wejść, możesz powiedzieć, że masz dużo szczęścia, a zadanie jest dla ciebie uproszczone. Pierwszą rzeczą do wypróbowania jest wycofanie się za pomocą punktów przywracania jakiś czas temu. Kto nie wie, jak korzystać z odzyskiwania systemu, przeczytaj szczegółowo tutaj - punkty odzyskiwania systemu Windows 7. Jeśli odzyskiwanie systemu nie działa, spróbuj innego.

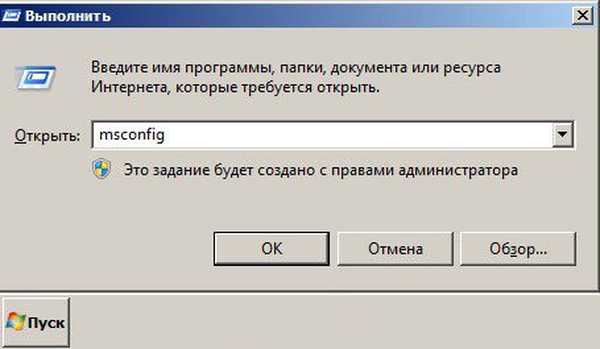

W linii Uruchom wpisz msconfig,

W linii Uruchom wpisz msconfig,

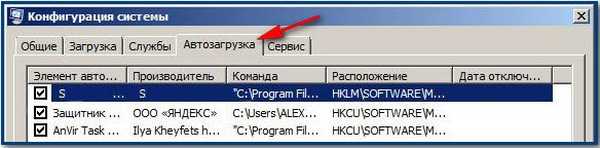

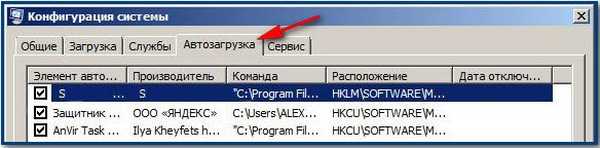

następnie usuń ze startu wszystkie nieznane programy tam zarejestrowane, a raczej usuń wszystko.

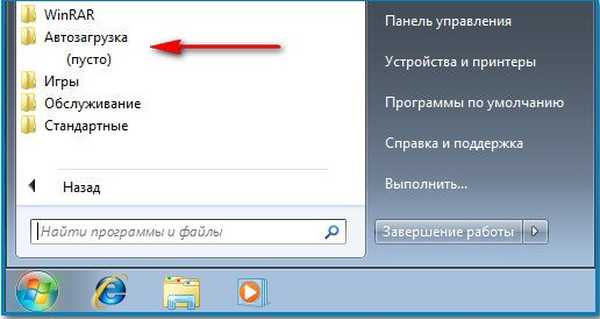

Nie powinieneś też mieć nic w folderze Autostart, Start-> Wszystkie programy-> Autostart. Lub znajduje się na

C: \ Users \ Nazwa użytkownika \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Ważna uwaga: przyjaciele, w tym artykule będziesz miał do czynienia głównie z folderami, które mają atrybut Ukryty (na przykład AppData itp.), Dlatego jak tylko przejdziesz do trybu awaryjnego lub trybu awaryjnego z obsługą wiersza poleceń, natychmiast włącz wyświetlanie ukrytego pliki i foldery, w przeciwnym razie niezbędne foldery, w których wirus jest ukryty, po prostu nie zobaczysz. To jest bardzo łatwe do zrobienia..

Windows XP

Otwórz dowolny folder i kliknij menu „Narzędzia”, wybierz „Opcje folderów”, a następnie przejdź do karty „Widok”. Następnie wybierz „Pokaż ukryte pliki i foldery” u dołu i kliknij OK

Windows 7

Start-> Panel sterowania-> Widok: Kategoria-Małe ikony-> Opcje folderów-> Widok. Na dole zaznacz „Pokaż ukryte pliki i foldery”.

Wróćmy do artykułu. Patrzymy na folder Autostart, nie powinieneś mieć w nim nic.

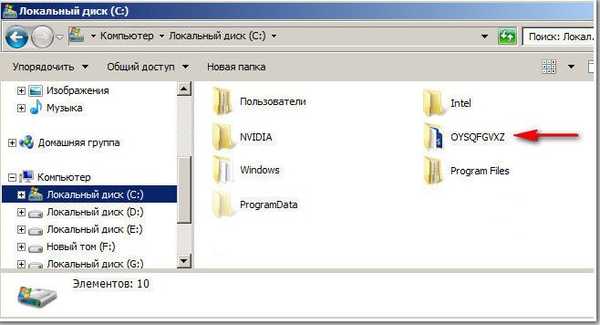

Upewnij się, że nie ma żadnych nieznanych i podejrzanych folderów i plików w katalogu głównym dysku (C :), na przykład o niejasnej nazwie OYSQFGVXZ.exe, jeśli chcesz je usunąć.

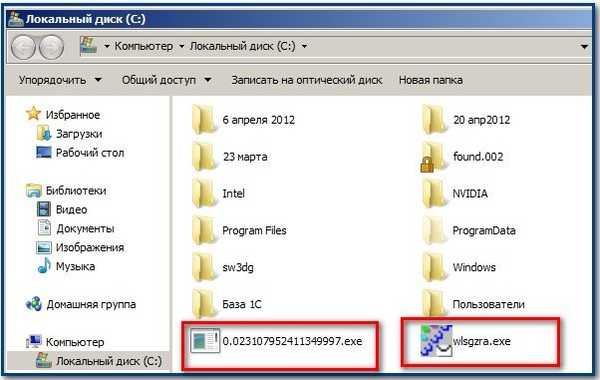

Teraz uwaga: w Windows XP usuń podejrzane pliki (przykład pokazano powyżej na zrzucie ekranu) o dziwnych nazwach i rozszerzeniu .exe z folderów

Teraz uwaga: w Windows XP usuń podejrzane pliki (przykład pokazano powyżej na zrzucie ekranu) o dziwnych nazwach i rozszerzeniu .exe z folderówC: \

C: \ Documents and Settings \ Nazwa użytkownika \ Dane aplikacji

C: \ Documents and Settings \ Nazwa użytkownika \ Ustawienia lokalne

C: \ Documents and Settings \ Nazwa użytkownika \ Ustawienia lokalne \ Temp - usuń wszystko stąd, jest to folder plików tymczasowych.

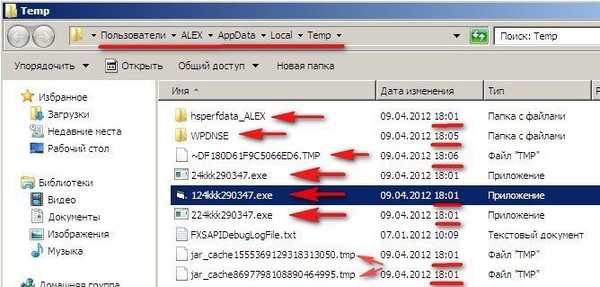

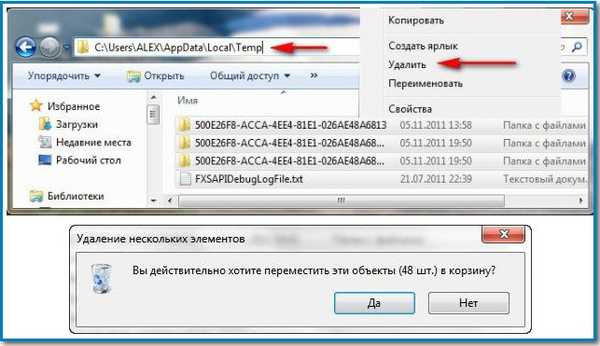

C: \ USERS \ nazwa użytkownika \ AppData \ Local \ Temp, z tego miejsca można uruchomić plik wykonywalny .exe. Na przykład przynoszę zainfekowany komputer, na zrzutach ekranu widzimy plik wirusa 24kkk290347.exe i inną grupę plików utworzonych przez system prawie w tym samym czasie z wirusem, musisz usunąć wszystko.

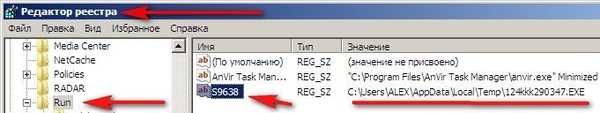

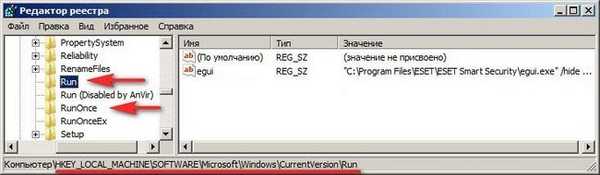

Następnie sprawdź klucze rejestru odpowiedzialne za PROGRAMY AUTOMATYCZNEGO ŁADOWANIA:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, nie powinny zawierać niczego podejrzanego, jeśli w ogóle, usuń.

I nadal konieczne:

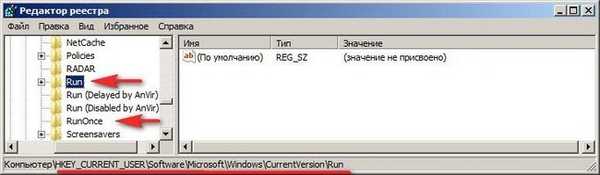

I nadal konieczne:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

W większości przypadków powyższe czynności doprowadzą do usunięcia banera i normalnego załadowania systemu. Po normalnym uruchomieniu sprawdź cały komputer za pomocą bezpłatnego skanera antywirusowego z najnowszymi aktualizacjami - Dr.Web CureIt, pobierz go na stronie internetowej Dr.Web.

- Uwaga: możesz natychmiast zarazić wirusa normalnie załadowanym systemem ponownie, przechodząc do trybu online, ponieważ przeglądarka otworzy wszystkie strony ostatnio odwiedzanych witryn, oczywiście będzie także strona wirusa, a plik wirusa może również znajdować się w folderach tymczasowych przeglądarki. Znajdź i usuń całkowicie tymczasowe foldery przeglądarki, których ostatnio używałeś w: C: \ Users \ Nazwa użytkownika \ AppData \ Roaming \ Nazwa przeglądarki (na przykład Opera lub Mozilla) oraz w innym miejscu C: \ Users \ Nazwa użytkownika \ AppData \ Local \ Nazwa przeglądarki, gdzie (C :) jest partycją z zainstalowanym systemem operacyjnym. Oczywiście po tej akcji wszystkie zakładki zostaną utracone, ale ryzyko ponownego zarażenia jest znacznie zmniejszone.

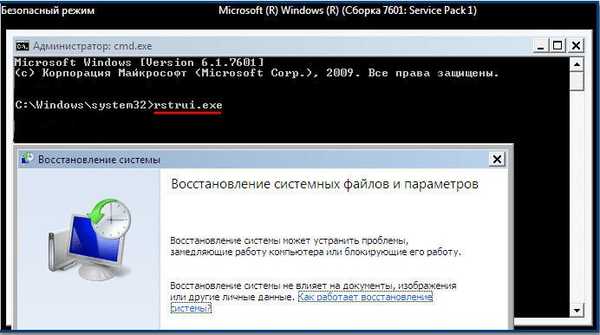

Tryb awaryjny z obsługą wiersza poleceń.

Jeśli po tym wszystkim twój baner wciąż żyje, nie poddawaj się i czytaj dalej. Lub przynajmniej przejdź do środka artykułu i przeczytaj pełną informację o naprawianiu ustawień rejestru w przypadku infekcji banerem ransomware.

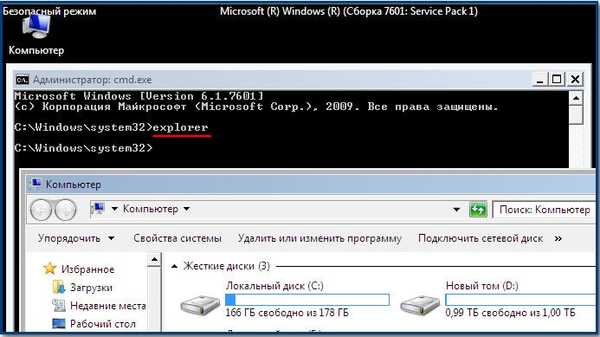

Co mam zrobić, jeśli nie mogę przejść do trybu awaryjnego? Wypróbuj tryb awaryjny z obsługą wiersza poleceń, robimy to samo, ale istnieje różnica w poleceniach Windows XP i Windows 7 .

Zastosuj Przywracanie systemu.

W Windows 7 wpisz rstrui.exe i naciśnij klawisz Enter - przejdziemy do okna odzyskiwania systemu.

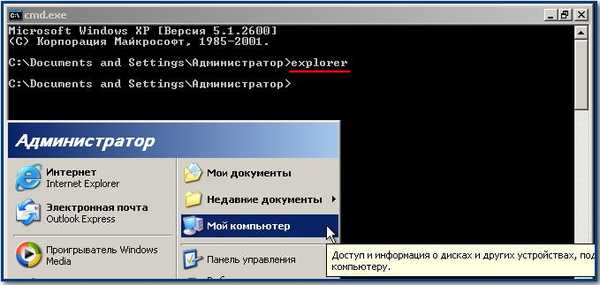

Lub spróbuj wpisać polecenie: explorer - pozorne obciążenie pulpitu, w którym możesz otworzyć mój komputer i zrobić to samo, co w trybie awaryjnym - przeskanuj komputer w poszukiwaniu wirusów, zobacz folder Autostart i katalog główny dysku (C :), a także katalog pliki tymczasowe: C: \ USERS \ nazwa użytkownika \ AppData \ Local \ Temp, w razie potrzeby edytuj rejestr itd..

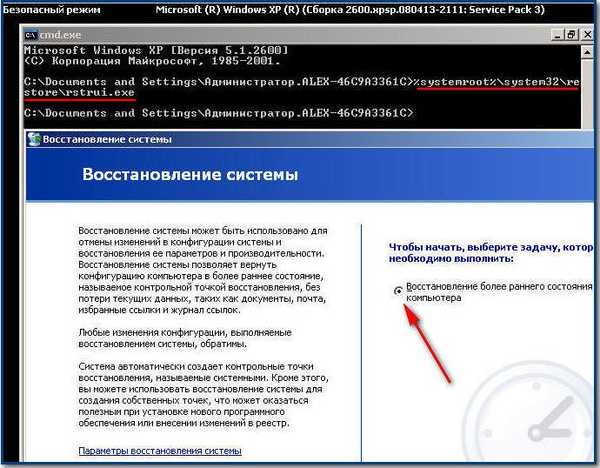

Aby uzyskać dostęp do przywracania systemu Windows XP, w wierszu polecenia wpisz:% systemroot% \ system32 \ restore \ rstrui.exe,

aby dostać się do systemu Windows XP w Eksploratorze i oknie Mój komputer, tak jak w siódmej wpisujemy polecenie explorer.

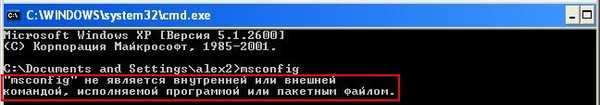

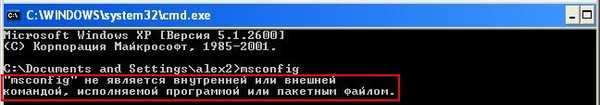

- Wielu z was, sądząc po literach, popełnia błąd w tym miejscu, a mianowicie wpisuje polecenie msconfig w wierszu polecenia, chcąc dostać się do konfiguracji systemu podczas uruchamiania i natychmiast uzyskać błąd, nie zapomnij, to jest Windows XP,

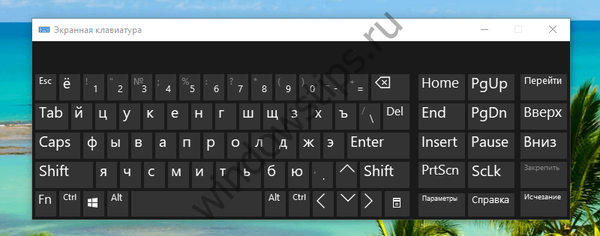

tutaj najpierw musisz wpisać polecenie explorer, a zostaniesz przeniesiony bezpośrednio na pulpit. Wiele osób nie może zmienić domyślnego układu klawiatury rosyjskiej na angielski za pomocą Alt-Shift w wierszu poleceń, a następnie spróbuj Shift-Alt.

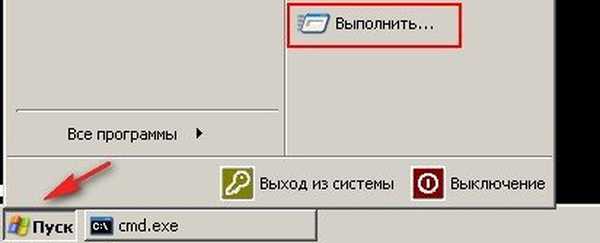

Już tutaj przejdź do menu Start, a następnie Uruchom,

następnie wybierz Uruchomienie - usuń z niego wszystko, a następnie wykonaj wszystko, co zrobiłeś w trybie awaryjnym: wyczyść folder Autostart i katalog główny dysku (C :), usuń wirusa z katalogu plików tymczasowych: C: \ USERS \ nazwa użytkownika \ AppData \ Local \ Temp, edytuj rejestr zgodnie z potrzebami (wszystko jest opisane powyżej ze szczegółami).

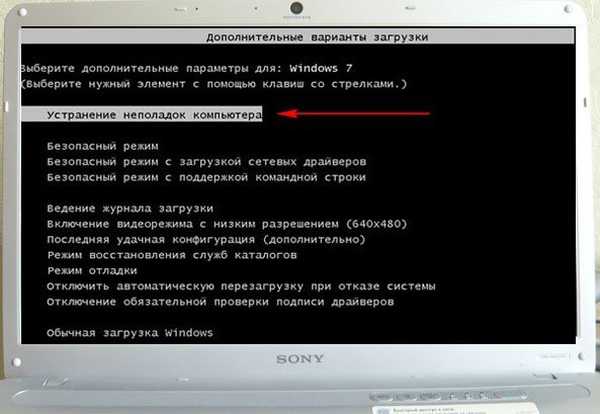

Odzyskiwanie systemu Będziemy w nieco innej sytuacji, jeśli nie przejdziesz do trybu awaryjnego i awaryjnego z obsługą wiersza poleceń. Czy to oznacza, że nie możemy użyć odzyskiwania systemu? Nie, nie oznacza to, że można przywrócić za pomocą punktów przywracania, nawet jeśli system operacyjny nie uruchamia się w żadnym trybie. W systemie Windows 7 musisz użyć środowiska odzyskiwania, w początkowej fazie rozruchu komputera naciśnij F-8 i wybierz z menu Rozwiązywanie problemów z komputerem,

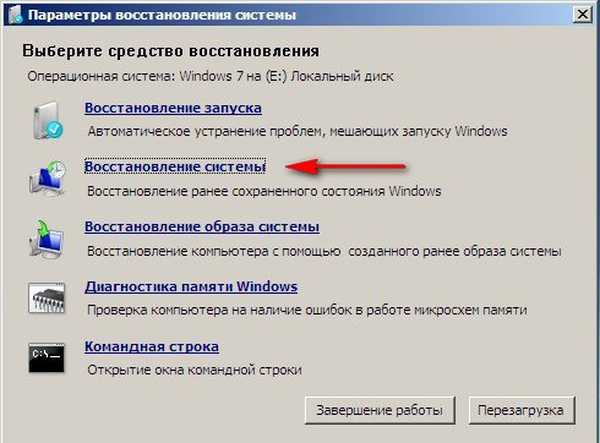

Następnie wybierz Przywracanie systemu.

W oknie Opcje odzyskiwania wybierz ponownie Odzyskiwanie systemu,

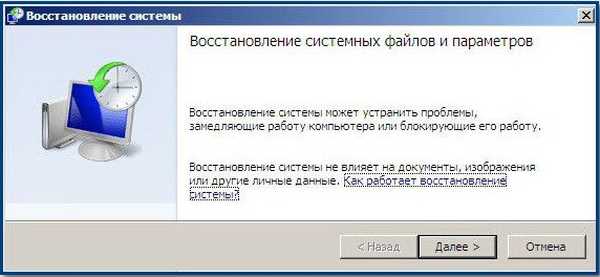

Następnie wybieramy potrzebny nam punkt przywracania - czas utworzony przez system przed zainfekowaniem banera.

Teraz uwaga, jeśli naciśnięcie F-8 menu Rozwiązywanie problemów nie jest dostępne, oznacza to, że uszkodzono pliki zawierające środowisko odzyskiwania systemu Windows 7.

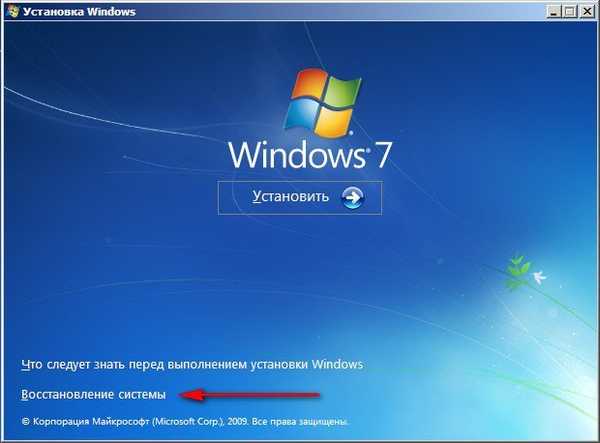

Następnie potrzebujesz dysku odzyskiwania systemu Windows 7. Jak go utworzyć i jak z niego korzystać, przeczytaj tutaj. Ponadto zamiast dysku odzyskiwania można użyć dysku instalacyjnego systemu Windows 7, który sam w sobie zawiera środowisko odzyskiwania. Po uruchomieniu komputera z dysku odzyskiwania lub z dysku instalacyjnego systemu Windows 7 wykonujesz wszystko zgodnie z powyższym opisem, tzn. Wybierz Przywracanie systemu, a następnie punkt przywracania w opcjach odzyskiwania systemu itd.

- Więcej informacji na temat odzyskiwania można znaleźć w naszym artykule Przywracanie systemu Windows 7.

- Znajomi, jeśli nie możesz wejść w żaden z trybów awaryjnych, możesz po prostu uruchomić z prostego systemu operacyjnego Live CD, uruchomić z nośnika wymiennego (CD, DVD, napędu USB) i zrobić to samo: usunąć pliki wirusów z Folder startowy i katalog główny dysku (C :), usuń wirusa z katalogu plików tymczasowych: C: \ USERS \ nazwa użytkownika \ AppData \ Local \ Temp. Ale możesz zauważyć - prosta Live CD nie pozwoli ci połączyć się z rejestrem zainfekowanego komputera i naprawić kluczy rejestru, w większości przypadków wystarczy po prostu usunąć pliki wirusów z powyższych folderów.

Wiele osób może zauważyć: Jak usunąć baner w systemie Windows XP, ponieważ nie ma środowiska odzyskiwania, a nawet jeśli Przywracanie systemu było włączone, jak się do niego dostać, jeśli baner jest blokowany przez nasz komputer przez oprogramowanie ransomware. Zwykle w tym przypadku, gdy komputer uruchamia się, jak już wspomniano, naciśnij klawisz F-8 i użyj trybu awaryjnego lub trybu awaryjnego z obsługą wiersza polecenia. Wpisz wiersz% systemroot% \ system32 \ restore \ rstrui.exe, a następnie naciśnij klawisz Enter i przejdź do okna Przywracanie systemu.

Jeśli tryb awaryjny i tryb awaryjny z obsługą wiersza poleceń nie są dostępne w systemie Windows XP, to podczas blokowania komputera za pomocą banera wprowadź Przywracanie systemu Windows XP? Najpierw spróbuj ponownie użyć prostej płyty CD Live AOMEI PE Builder.

- Czy mogę się obejść bez płyty CD na żywo? Zasadniczo tak, przeczytaj artykuł do końca.

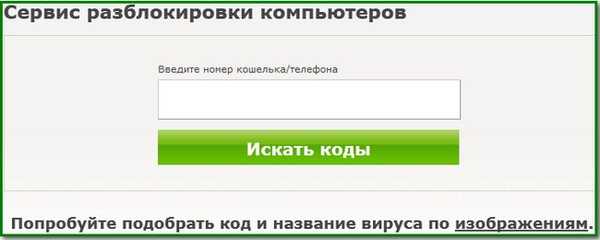

Zastanówmy się teraz, jak będziemy postępować, jeśli Przywracanie systemu nie będzie można uruchomić w żaden sposób lub zostanie ono całkowicie wyłączone. Najpierw zobaczmy, jak usunąć baner za pomocą kodu odblokowującego, który jest uprzejmie dostarczany przez firmy opracowujące oprogramowanie antywirusowe - Dr.Web, a także ESET NOD32 i Kaspersky Lab, w którym to przypadku przyjaciele będą potrzebować pomocy. Konieczne jest, aby jeden z nich zalogował się do usługi odblokowującej, na przykład Dr.Web

https://www.drweb.com/xperf/unlocker/

lub NOD32

http://www.esetnod32.ru/.support/winlock/

a także Kaspersky Lab

http://sms.kaspersky.ru/ i wpisał w tym polu numer telefonu, na który należy przelać pieniądze, aby odblokować komputer, i kliknął przycisk - Poszukaj kodów. Jeśli istnieje kod odblokowujący, wprowadź go w oknie banera i kliknij Aktywacja lub cokolwiek, co mówi, baner powinien zniknąć.

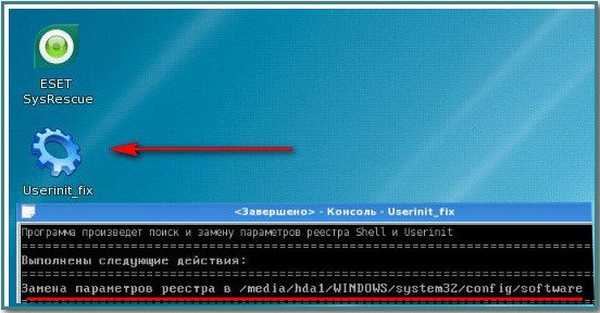

Innym łatwym sposobem na usunięcie banera jest użycie dysku odzyskiwania lub ponieważ są one również nazywane ratowaniem przed Dr.Web LiveCD i ESET NOD32. Cały proces pobierania, nagrywania obrazu na pustą płytę CD i sprawdzania komputera pod kątem wirusów jest opisany bardziej szczegółowo w naszych artykułach, możesz podążać za linkami, nie będziemy się nad tym rozwodzić. Nawiasem mówiąc, dyski ratunkowe z danych firm antywirusowych są całkiem dobre, można ich używać jak LiveCD - do wykonywania różnych operacji na plikach, na przykład kopiowania danych osobowych z zainfekowanego systemu lub uruchamiania narzędzia Dr.Web Dr.Web CureIt z dysku flash. A na dysku ratunkowym ESET NOD32 jest cudowna rzecz, która pomogła mi więcej niż raz - Userinit_fix, która naprawia ważne ustawienia rejestru na zainfekowanym komputerze za pomocą banera - Userinit, oddziały HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Jak to naprawić ręcznie, czytaj dalej.

Cóż, moi przyjaciele, jeśli ktoś jeszcze przeczyta ten artykuł, bardzo się cieszę, że cię widzę, najciekawsza rzecz zacznie się teraz, jeśli zdołasz się nauczyć, a ponadto zastosujesz te informacje w praktyce, wielu zwykłych ludzi, których uwolnisz od banera ransomware, rozważy dla prawdziwego hakera.

Nie oszukujmy się, osobiście wszystko, co zostało opisane powyżej, pomogło mi dokładnie w połowie przypadków blokowania komputera za pomocą programu antywirusowego - Trojan.Winlock. Druga połowa wymaga dokładniejszego rozważenia problemu niż my.

W rzeczywistości, blokując system operacyjny, w każdym razie Windows 7 lub Windows XP, wirus wprowadza zmiany w rejestrze, a także w folderach Temp zawierających pliki tymczasowe i folder C: \ Windows-> system32. Musimy naprawić te zmiany. Nie zapomnij także o folderze Start-> Wszystkie programy-> Autostart. Teraz o tym wszystkim szczegółowo.

- Nie spiesz się z przyjaciółmi, najpierw opiszę, gdzie dokładnie znajduje się to, co należy naprawić, a następnie pokażę, jak i za pomocą jakich narzędzi.

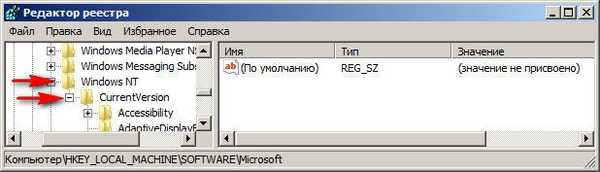

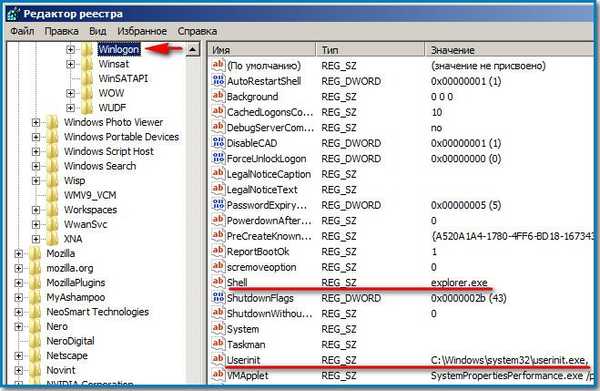

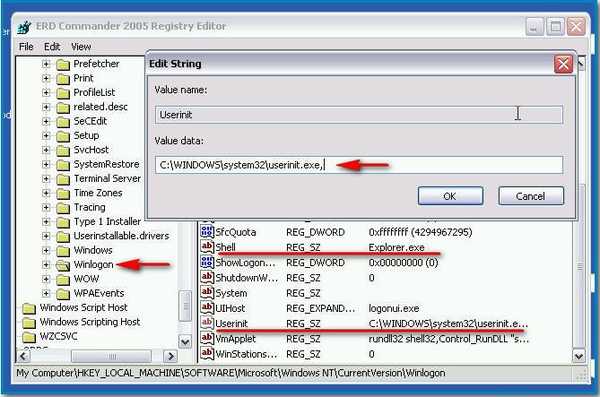

W systemach Windows 7 i Windows XP sztandar ransomware wpływa na te same parametry UserInit i Shell w rejestrze w rejestrze

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Idealnie powinny być takie:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Przeliteruj wszystko, czasem zamiast userinit pojawia się na przykład usernit lub userlnlt.

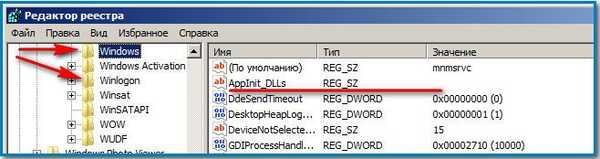

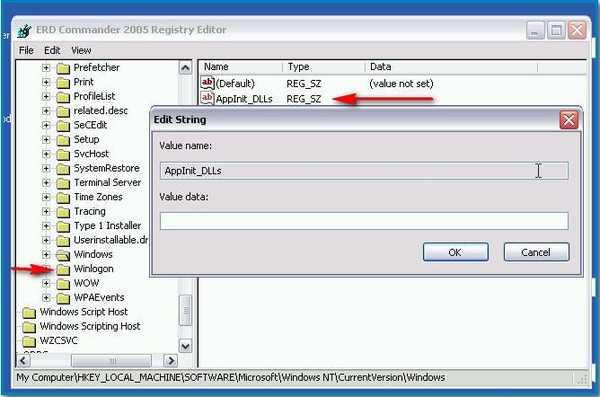

Musisz także sprawdzić parametr AppInit_DLLs w gałęzi rejestru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, jeśli coś tam znajdziesz, na przykład C: \ WINDOWS \ SISTEM32 \ uvf.dll, musisz usunąć to wszystko.

Następnie zdecydowanie sprawdź ustawienia rejestru odpowiedzialne za PROGRAMY AUTOMATYCZNEGO ŁADOWANIA:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, nie powinno być w nich nic podejrzanego.

I nadal konieczne:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

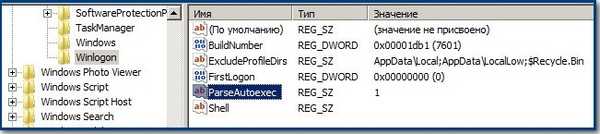

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musi być pusty) i ogólnie nie powinno być też nic zbędnego. ParseAutoexec musi mieć wartość 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (musi być pusty) i ogólnie nie powinno być też nic zbędnego. ParseAutoexec musi mieć wartość 1. Musisz także usunąć WSZYSTKO z folderów tymczasowych Temp (jest też artykuł na ten temat), ale w Windows 7 i Windows XP są one nieco inne:

Musisz także usunąć WSZYSTKO z folderów tymczasowych Temp (jest też artykuł na ten temat), ale w Windows 7 i Windows XP są one nieco inne:

Windows 7:

C: \ Users \ Nazwa użytkownika \ AppData \ Local \ Temp. Tutaj wirusy szczególnie lubią się osiedlać.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Documents and Settings \ Profil użytkownika \ Ustawienia lokalne \ Temp

C: \ Documents and Settings \ Profil użytkownika \ Ustawienia lokalne \ Tymczasowe pliki internetowe.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

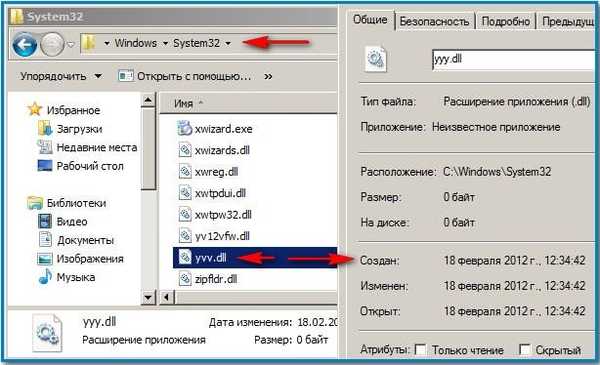

Nie będzie zbędne patrzeć na folder C: \ Windows-> system32 w obu systemach, wszystkie pliki z rozszerzeniem .exe i dll z datą dnia, w którym banner został zainfekowany twoim komputerem. Pliki te należy usunąć..

A teraz zobacz, jak zrobi to wszystko początkujący, a następnie doświadczony użytkownik. Zacznijmy od systemu Windows 7, a następnie przejdźmy do XP.

Jak usunąć baner w systemie Windows 7, jeśli Przywracanie systemu zostało wyłączone?

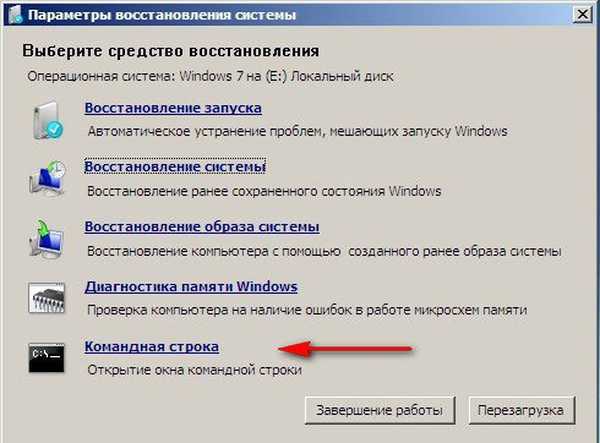

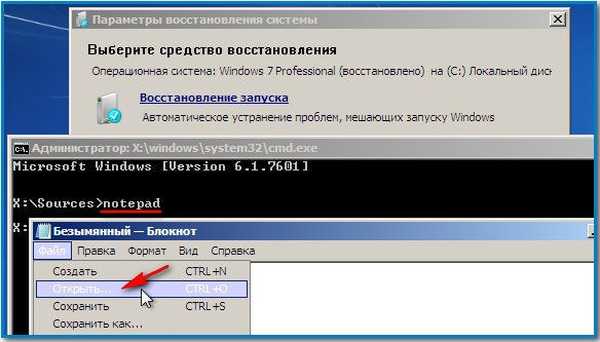

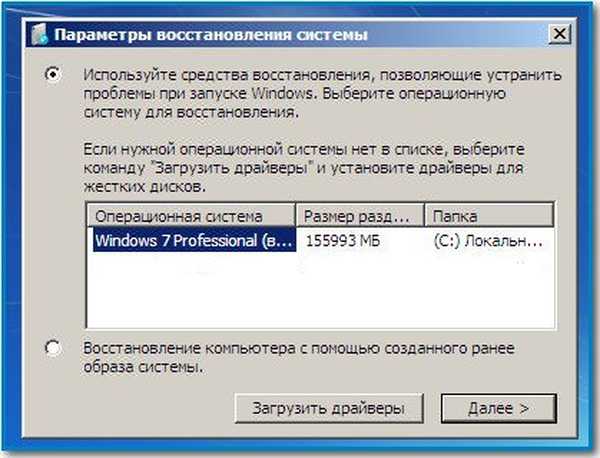

Wyobraź sobie najgorszy scenariusz. Logowanie do systemu Windows 7 jest blokowane przez baner ransomware. Przywracanie systemu jest wyłączone. Najłatwiejszym sposobem jest zalogowanie się do systemu Windows 7 przy użyciu prostego dysku odzyskiwania (możesz to zrobić bezpośrednio w systemie operacyjnym Windows 7, szczegółowo opisanym w naszym artykule), możesz również użyć prostego dysku instalacyjnego systemu Windows 7 lub dowolnego zwykłego dysku LiveCD. Uruchamiamy środowisko odzyskiwania, wybieramy Przywracanie systemu, a następnie wiersz poleceń

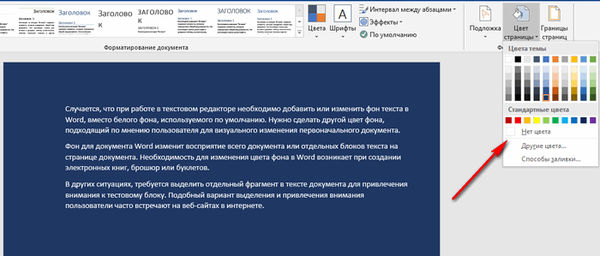

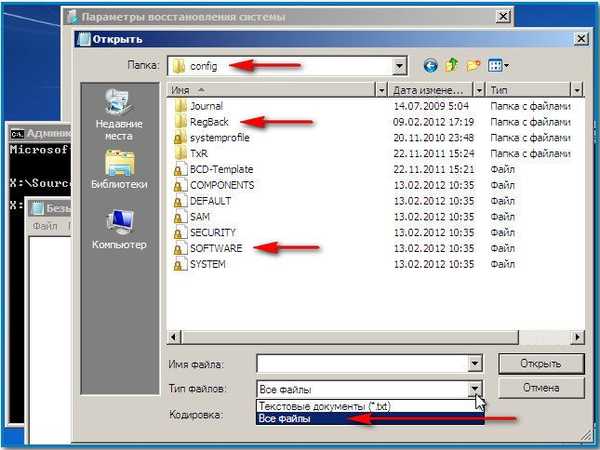

i wpisz w nim -notepad, przejdź do Notatnika, a następnie Plik i Otwórz.

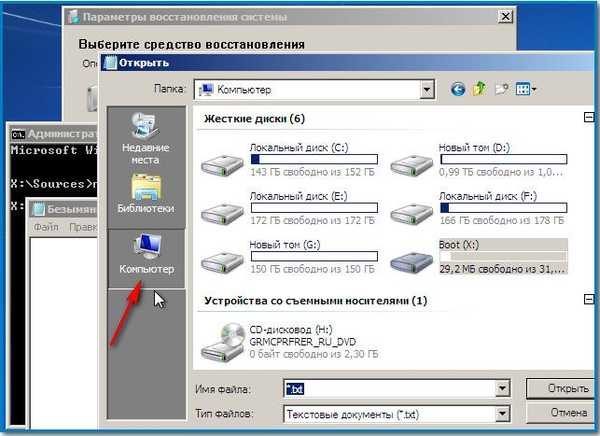

Wchodzimy w prawdziwego odkrywcę, klikamy Mój komputer.

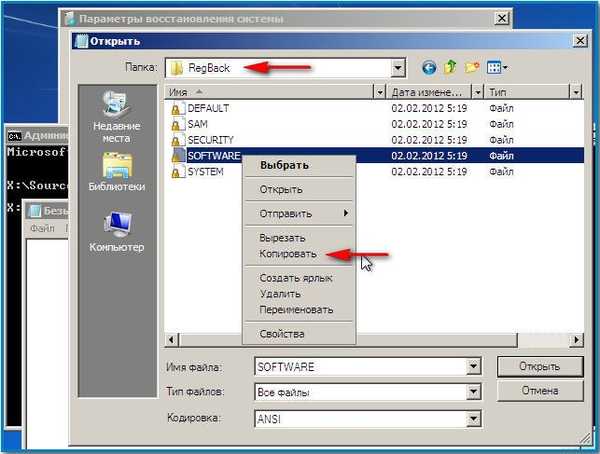

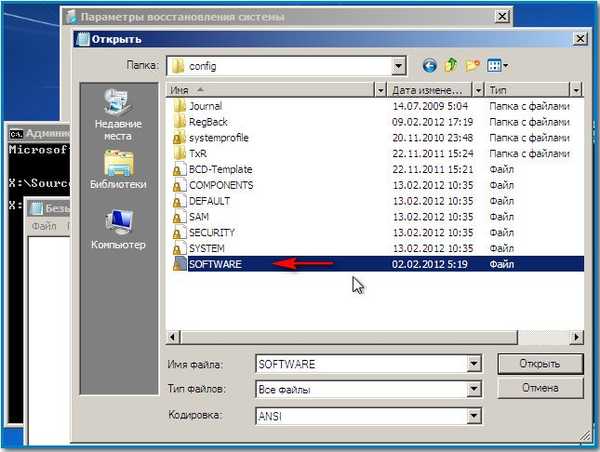

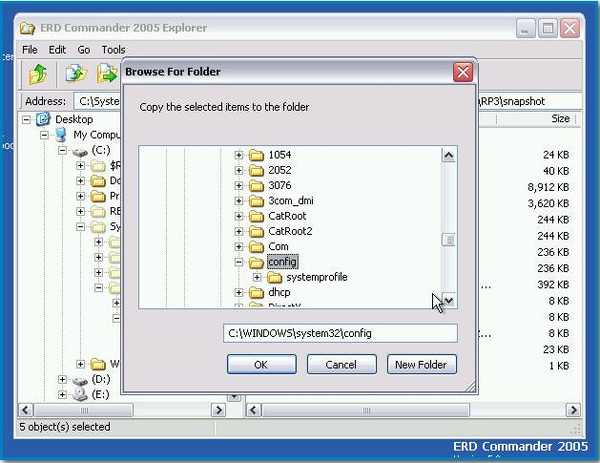

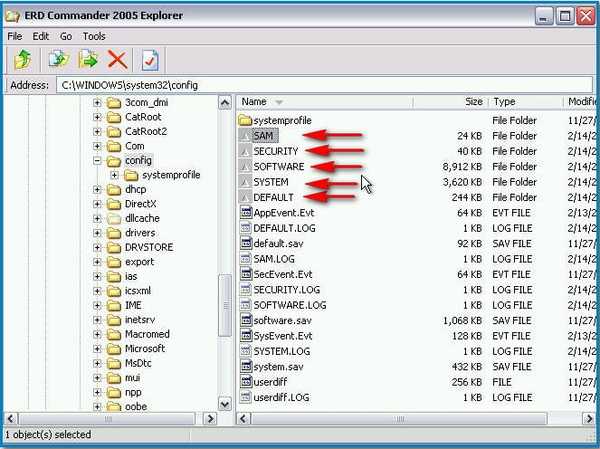

Przechodzimy do folderu C: \ Windows \ System32 \ Config, tutaj wskazujemy typ pliku - Wszystkie pliki i widzimy nasze pliki rejestru, zobacz także folder RegBack,

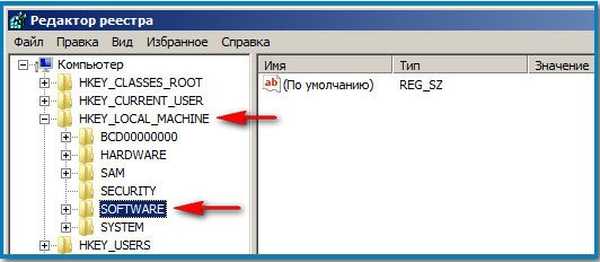

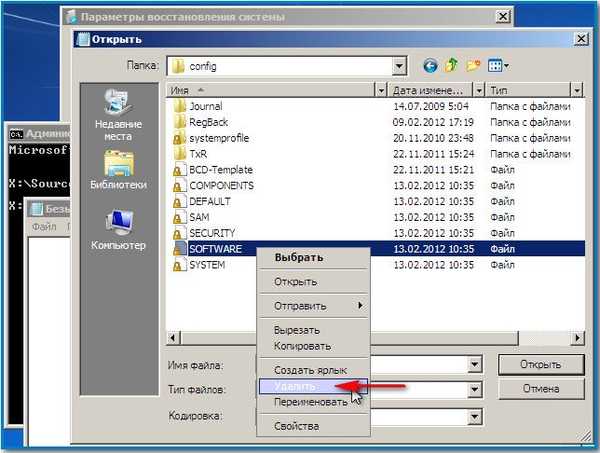

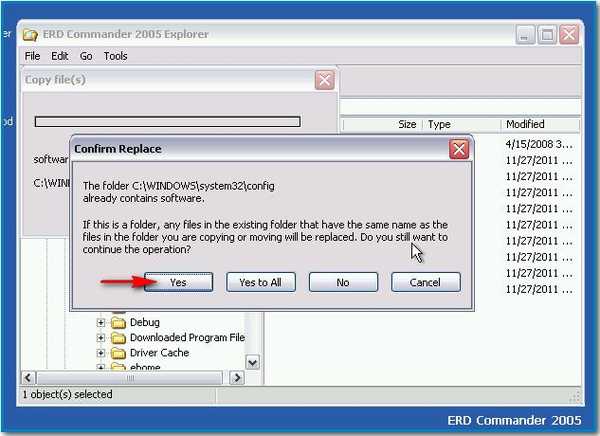

w nim co 10 dni Harmonogram zadań tworzy kopię zapasową kluczy rejestru - nawet jeśli masz wyłączone Przywracanie systemu. Co można tutaj zrobić - usuń plik SOFTWARE w folderze C: \ Windows \ System32 \ Config, który jest odpowiedzialny za gałąź rejestru HKEY_LOCAL_MACHINE \ SOFTWARE, najczęściej wirus wprowadza tutaj zmiany.

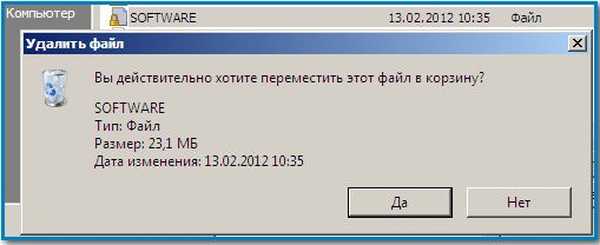

A na jego miejscu skopiuj i wklej plik o tej samej nazwie OPROGRAMOWANIE z kopii zapasowej folderu RegBack.

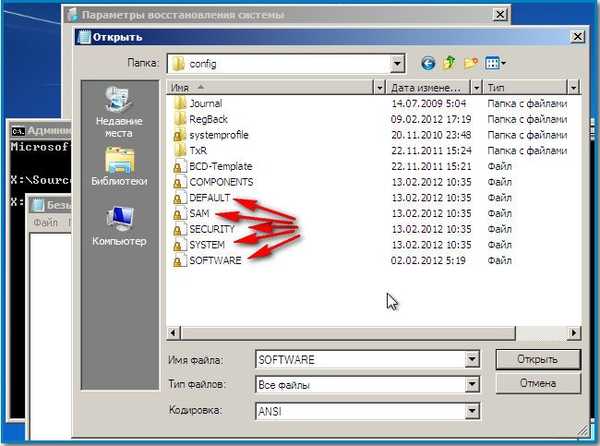

W większości przypadków to wystarczy, ale jeśli chcesz, możesz wymienić wszystkie pięć krzaków rejestru z folderu RegBack w folderze Config: SAM, BEZPIECZEŃSTWO, OPROGRAMOWANIE, DOMYŚLNE, SYSTEM.

Następnie wykonujemy wszystko, jak opisano powyżej - usuwamy pliki z folderów tymczasowych Temp, sprawdzamy folder C: \ Windows-> system32 w poszukiwaniu plików z rozszerzeniem .exe i dll z datą infekcji oraz oczywiście przeglądamy zawartość folderu Autostart.

W systemie Windows 7 znajduje się:

C: \ Users \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup.

Windows XP:

C: \ Documents and Settings \ All Users \ Main menu \ Programs \ Startup.

Następnie uruchomimy się ponownie, istnieje duża szansa, że baner ransomware zniknie po tych manipulacjach i wejście do systemu Windows 7 zostanie odblokowane.

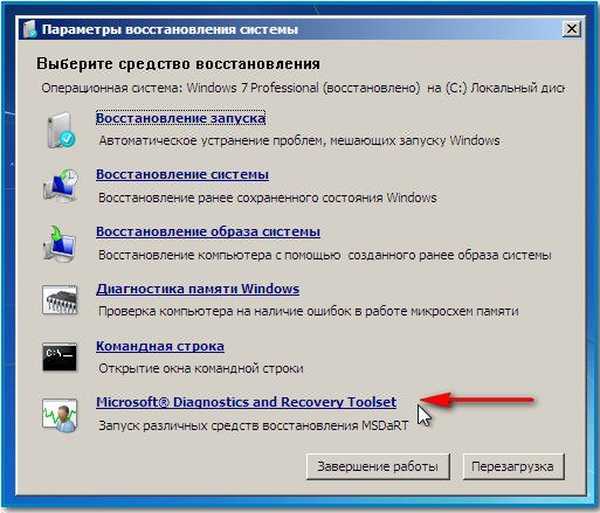

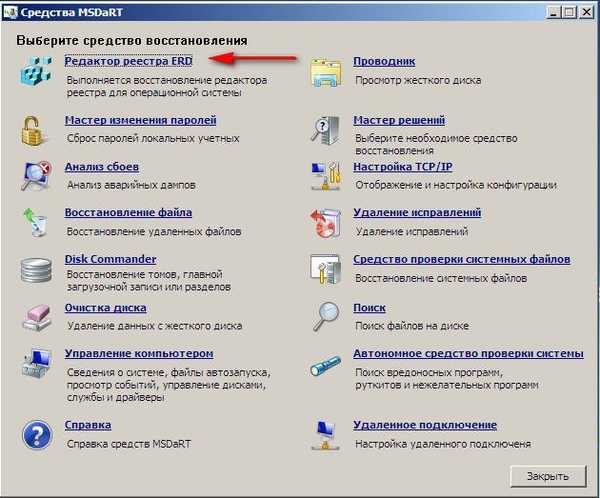

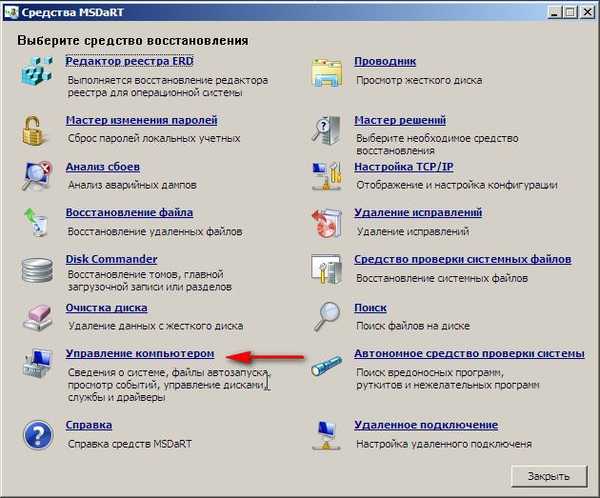

- W jaki sposób doświadczeni użytkownicy robią to samo, czy uważasz, że używają prostego dysku odzyskiwania LiveCD lub Windows 7? Z dala od znajomych używają bardzo profesjonalnego narzędzia - Microsoft Diagnostic and Recovery Toolset (DaRT) Wersja: 6.5 dla Windows 7 - jest to profesjonalny zestaw narzędzi znajdujących się na dysku i potrzebny administratorom systemu do szybkiego przywrócenia ważnych parametrów systemu operacyjnego. Jeśli jesteś zainteresowany tym narzędziem, przeczytaj nasz artykuł Tworzenie dysku resuscytacyjnego Windows 7 (MSDaRT) 6.5.

Nawiasem mówiąc, może doskonale łączyć się z systemem operacyjnym Windows 7. Po pobraniu komputera z dysku odzyskiwania systemu Microsoft (DaRT) możesz edytować rejestr, ponownie przypisywać hasła, usuwać i kopiować pliki, korzystać z odzyskiwania systemu i wiele więcej. Bez wątpienia nie każdy LiveCD ma takie funkcje..

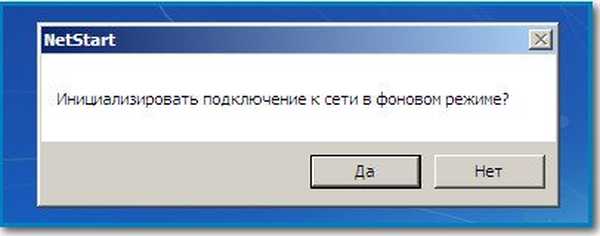

Z tego komputera ładujemy, jak to się nazywa, Dysk Resuscytacji Microsoft (DaRT), Zainicjuj połączenie sieciowe w tle, jeśli nie potrzebujemy Internetu, odmawiamy.

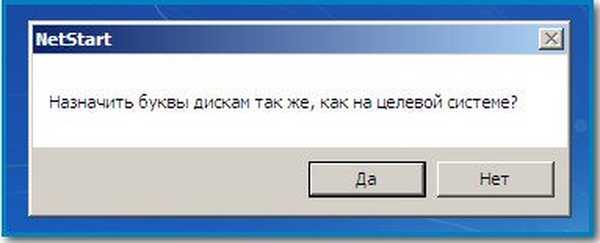

Przypisuj litery do dysków w taki sam sposób, jak w systemie docelowym - powiedz Tak, wygodniej jest pracować.

Układ jest rosyjski i nie tylko. Na samym dole widzimy, czego potrzebujemy - zestaw narzędzi Microsoft Diagnostic and Recovery.

Nie opiszę wszystkich narzędzi, ponieważ jest to temat dużego artykułu i przygotowuję go.

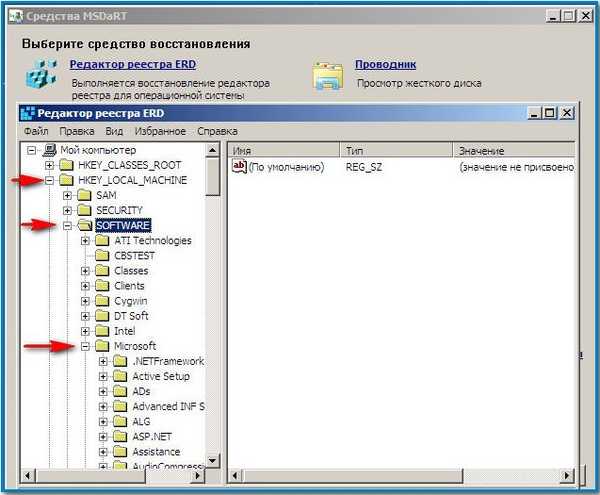

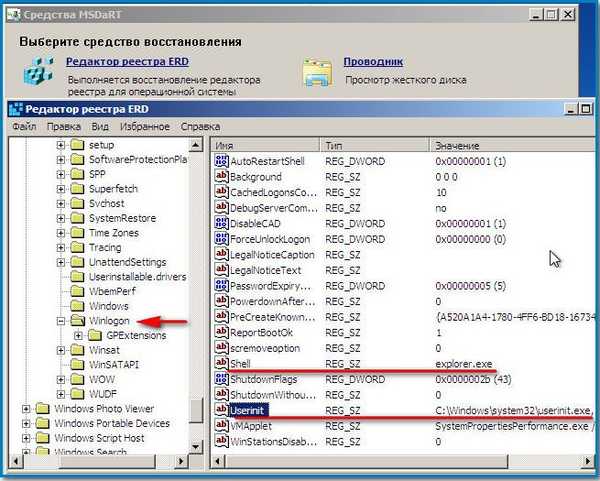

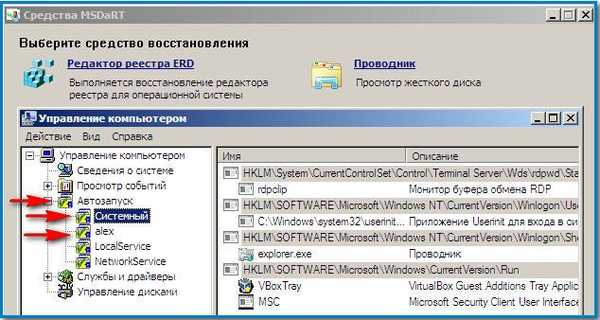

Weź pierwsze narzędzie Edytor rejestru, które umożliwia pracę z rejestrem podłączonego systemu operacyjnego Windows 7.

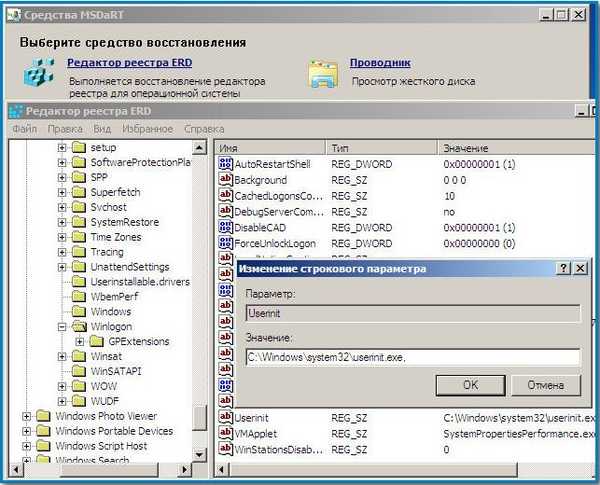

Przechodzimy do parametru Winlogon w gałęzi HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon i po prostu ręcznie edytujemy pliki - Userinit i Shell. Co powinny mieć znaczenie, już wiesz.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

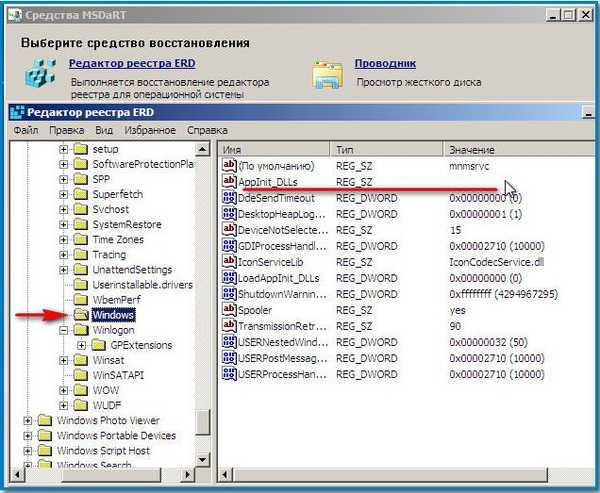

Nie zapomnij parametru AppInit_DLLs w gałęzi rejestru HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - powinien być pusty.

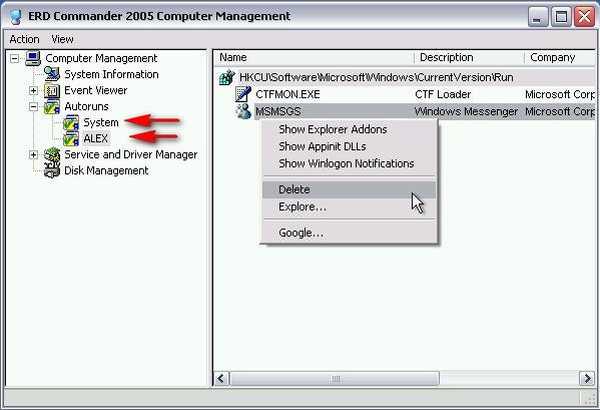

Możemy również przejść do automatycznego ładowania za pomocą narzędzia do zarządzania komputerem.

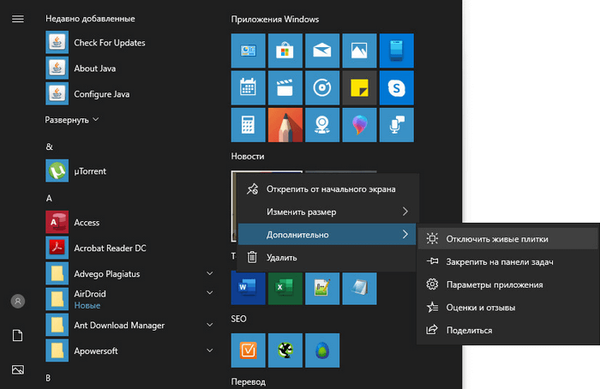

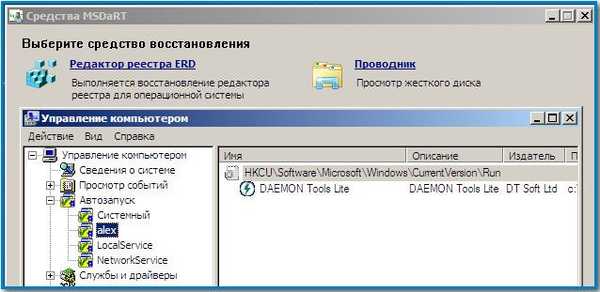

Autostart. Następnie usuwamy wszystko podejrzane, w tym przypadku możemy powiedzieć, że nie ma się o co martwić. DAEMON Tools Lite może odejść.

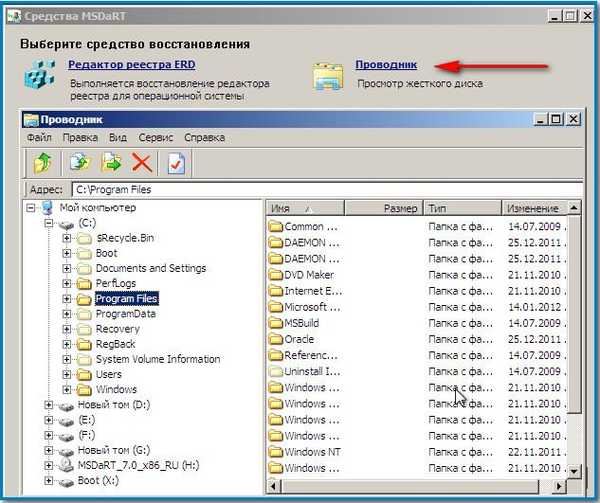

Narzędzie Explorer - bez komentarzy, tutaj możemy wykonywać dowolne operacje na naszych plikach: kopiować, usuwać, uruchamiać skaner antywirusowy z dysku flash USB i tak dalej.

W naszym przypadku musisz wyczyścić foldery tymczasowe Temp ze wszystkiego, ile z nich i gdzie są w systemie Windows 7, co już wiesz od połowy artykułu.

Ale uwaga! Ponieważ zestaw narzędzi do diagnostyki i odzyskiwania firmy Microsoft jest w pełni podłączony do systemu operacyjnego, na przykład usuwanie plików rejestru - SAM, BEZPIECZEŃSTWO, OPROGRAMOWANIE, DOMYŚLNE, SYSTEM, nie powiedzie się, ponieważ działają, i proszę wprowadzić zmiany.

Jak usunąć baner w systemie Windows XP

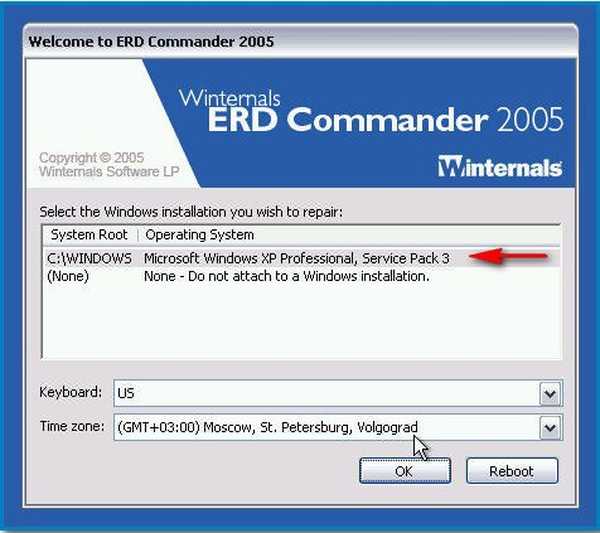

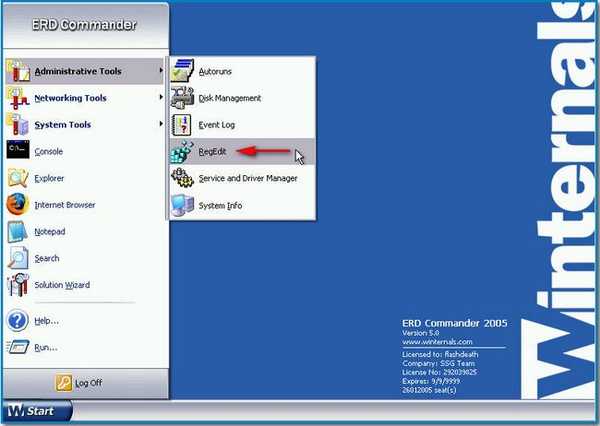

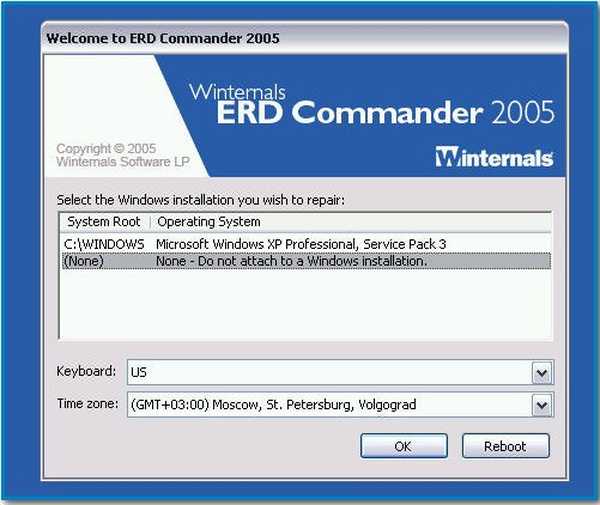

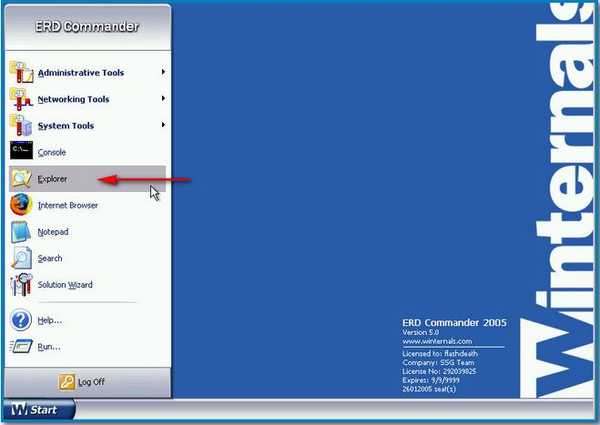

Ponownie sprawa jest w narzędziu, sugeruję użycie ERD Commander 5.0 (link do powyższego artykułu), jak powiedziałem na początku artykułu, jest on specjalnie zaprojektowany do rozwiązywania takich problemów w systemie Windows XP. ERD Commander 5.0 pozwala bezpośrednio połączyć się z systemem operacyjnym i zrobić to samo, co zrobiliśmy przy użyciu Microsoft Diagnostic and Recovery Toolset w systemie Windows 7.

Uruchamiamy komputer z dysku odzyskiwania ERD Commander. Wybierz pierwszą opcję połączenia z zainfekowanym systemem operacyjnym.

Wybierz rejestr.

Patrzymy na parametry UserInit i Shell w gałęzi HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Jak powiedziałem powyżej, powinny mieć to znaczenie.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - explorer.exe

Zobacz także HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - powinien być pusty.

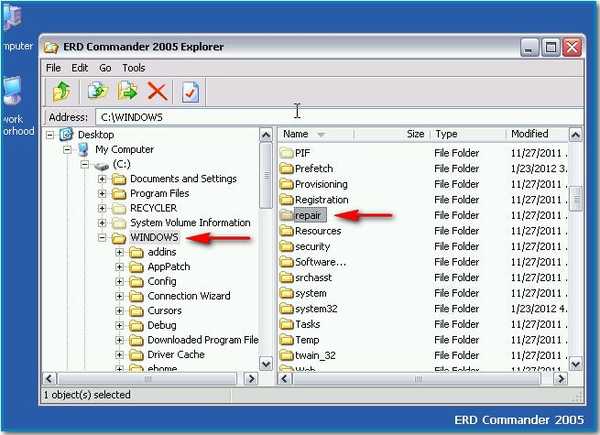

Następnie przejdź do Eksploratora i usuń wszystko z folderów tymczasowych Temp.

Jak inaczej można usunąć baner w systemie Windows XP za pomocą programu ERD Commander (przy okazji, ta metoda ma zastosowanie do dowolnej płyty Live CD). Możesz spróbować to zrobić nawet bez połączenia z systemem operacyjnym. Pobierz ERD Commander i pracuj bez połączenia z Windows XP,

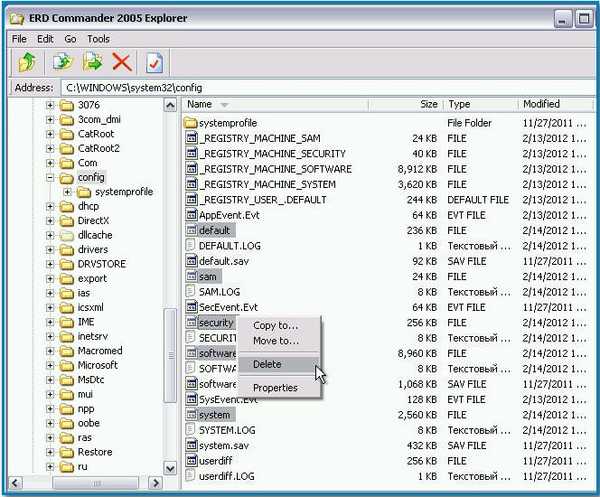

w tym trybie będziemy mogli usuwać i zamieniać pliki rejestru, ponieważ nie będą one zaangażowane w pracę. Wybierz Explorer.

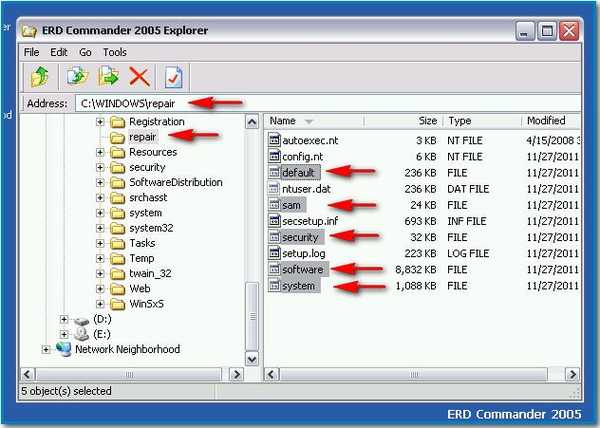

Pliki rejestru w systemie operacyjnym Windows XP znajdują się w folderze C: \ Windows \ System32 \ Config. Kopie zapasowe plików rejestru utworzone podczas instalacji systemu Windows XP znajdują się w folderze naprawy znajdującym się w folderze C: \ Windows \ repair.

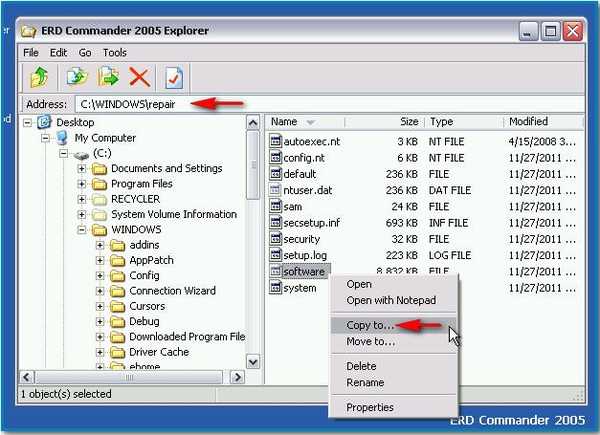

Zrób to samo, najpierw skopiuj plik SOFTWARE,

a następnie możesz i pozostałe pliki rejestru - SAM, BEZPIECZEŃSTWO, DOMYŚLNE, SYSTEM, z kolei z folderu naprawy i zamień je na te same w folderze C: \ Windows \ System32 \ Config. Zastąpić plik? Zgadzam się - tak.

Chcę powiedzieć, że w większości przypadków wystarczy zastąpić jeden plik OPROGRAMOWANIA. Podczas zastępowania plików rejestru z folderu naprawy pojawia się spora szansa na uruchomienie systemu, ale większość zmian wprowadzonych po zainstalowaniu systemu Windows XP zniknie. Zastanów się, czy ta metoda jest dla Ciebie odpowiednia. Nie zapomnij usunąć wszystkiego, co jest nieznane podczas uruchamiania. Zasadniczo klient MSN Messenger nie powinien być usuwany, jeśli jest potrzebny.

I ostatni sposób, aby dziś pozbyć się sztandaru ransomware za pomocą ERD Commander lub dowolnej płyty CD na żywo

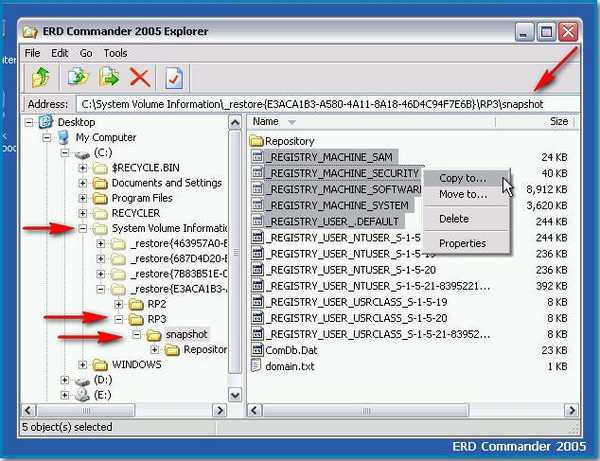

Jeśli masz włączone odzyskiwanie systemu w Windows XP, ale nie możesz go zastosować, możesz spróbować to zrobić. Przechodzimy do folderu C: \ Windows \ System32 \ Config zawierającego pliki rejestru.

Otwórz nazwę pliku za pomocą suwaka i usuń SAM, BEZPIECZEŃSTWO, OPROGRAMOWANIE, DOMYŚLNE, SYSTEM. Nawiasem mówiąc, przed usunięciem możesz je skopiować na wszelki wypadek, nigdy nie wiesz co. Może chcesz odtworzyć.

Następnie przejdź do folderu Informacje o woluminie systemowym \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ snapshot, tutaj kopiujemy pliki reprezentujące kopie zapasowe naszej gałęzi rejestru HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

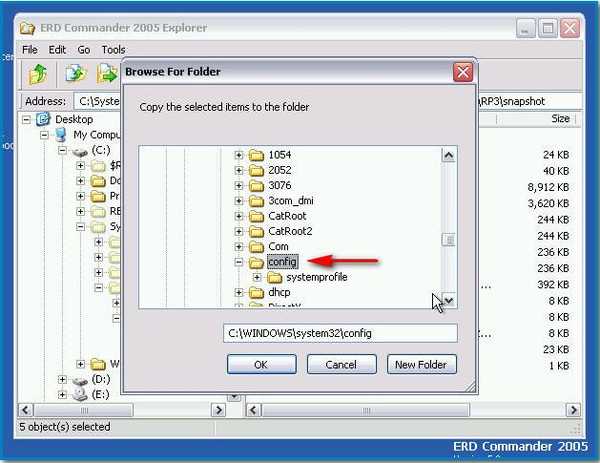

Wklejamy je do folderu C: \ Windows \ System32 \ Config

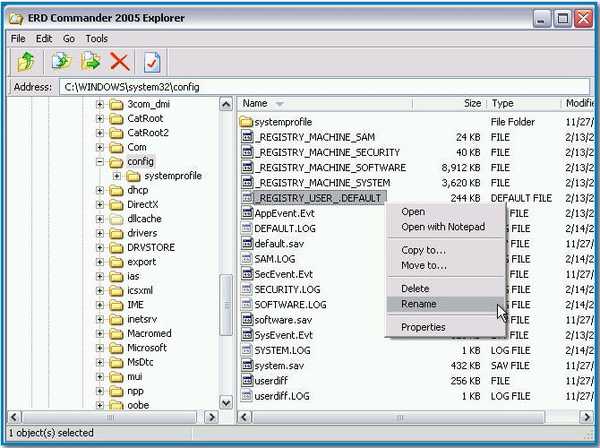

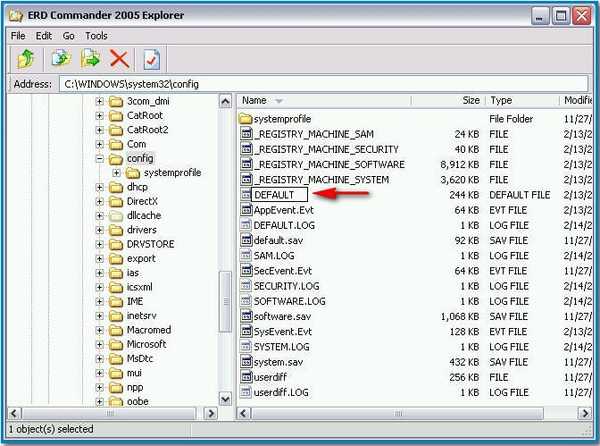

Następnie wchodzimy do folderu Config i zmieniamy ich nazwy, usuwając REGISTRY_MACHINE \, pozostawiając tym samym nowe pliki rejestru SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Następnie usuń zawartość folderów Temp i Prefetch, usuń wszystko z folderu Autostart, jak pokazano powyżej. Byłbym zadowolony, gdyby ktoś pomógł. Oprócz tego artykułu napisana jest mała i interesująca historia, którą możesz przeczytać.

Tagi dla artykułu: wirusy LiveDisk