W ubiegłym tygodniu firma Microsoft wydała aktualizacje zabezpieczeń, które zmieniają domyślne zachowanie mechanizmu zasad grupy systemu Windows. Mówimy o aktualizacjach wydanych w ramach biuletynu MS16-072 z 14 czerwca 2016 r., Który ma na celu wyeliminowanie luk w mechanizmie GPO. Dowiedzmy się, dlaczego ta aktualizacja została wydana i co administrator systemu powinien wiedzieć o zmianach w stosowaniu zasad grupy.

Aktualizacje z biuletynu MS16-072 usuwają lukę, która może umożliwić osobie atakującej przeprowadzenie ataku Man in the middle (MiTM) i uzyskanie dostępu do ruchu przesyłanego między komputerem a kontrolerem domeny. Aby chronić się przed lukami, programiści MS postanowili zmienić kontekst bezpieczeństwa, w którym uzyskiwane są zasady. Jeśli wcześniej zasady użytkownika zostały uzyskane w kontekście bezpieczeństwa użytkownika, to po zainstalowaniu MS16-072 zasady użytkownika są uzyskiwane w kontekście bezpieczeństwa komputera.

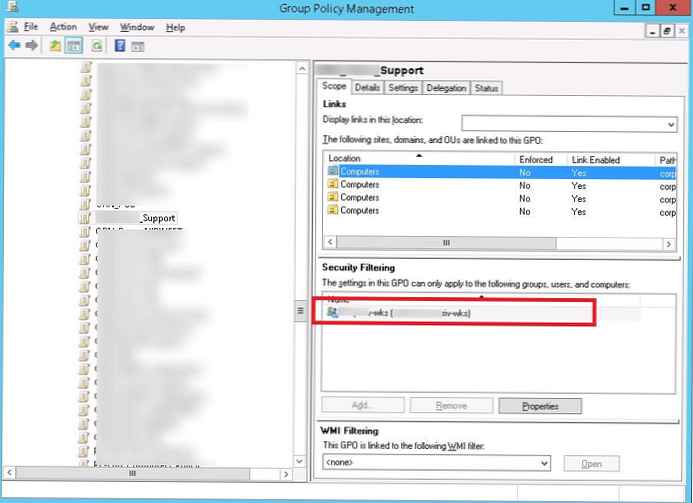

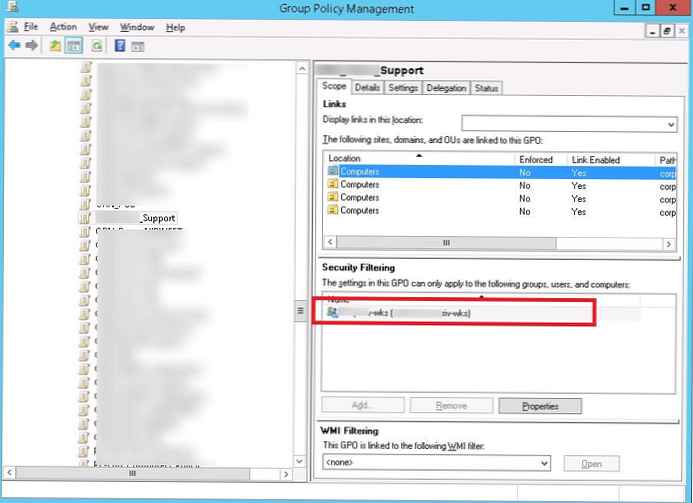

W rezultacie wielu użytkowników zauważyło, że po zainstalowaniu aktualizacji z tego biuletynu niektóre zasady nie były już stosowane. Obiekty zasad grupy ze standardowymi uprawnieniami, które mają Filtrowanie bezpieczeństwa przyznane są prawa do odczytu i stosowania zasad grupy dla grupy Użytkownicy uwierzytelnieni, aplikuj jak zwykle. Problem występuje tylko w przypadku polityk, które mają skonfigurowane Filtrowanie zabezpieczeń i których uprawnienia zostały usunięte z grupy Użytkownicy uwierzytelnieni. .

We wszystkich poprzednich zaleceniach, jeśli to konieczne, skorzystaj z filtrowania zabezpieczeń. MS zawsze było zalecane, aby usunąć grupę użytkowników uwierzytelnionych i dodać grupę zabezpieczeń użytkowników z uprawnieniami do odczytu i stosowania.

We wszystkich poprzednich zaleceniach, jeśli to konieczne, skorzystaj z filtrowania zabezpieczeń. MS zawsze było zalecane, aby usunąć grupę użytkowników uwierzytelnionych i dodać grupę zabezpieczeń użytkowników z uprawnieniami do odczytu i stosowania.

Po zainstalowaniu aktualizacji MS16-072 / KB3159398, teraz w celu pomyślnego zastosowania zasad, prawa do odczytu obiektu GPO muszą również mieć konto samego komputera.

A ponieważ Użytkownicy uwierzytelnieni to zarówno konta użytkowników, jak i komputerów, usunięcie tej grupy powoduje zablokowanie dostępu do obiektu zasad grupy.

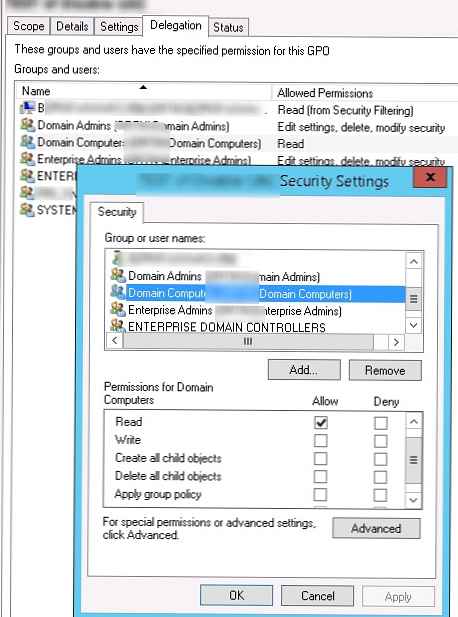

Aby rozwiązać problem, musisz usunąć aktualizację (nieprawidłowy, ale skuteczny sposób) lub użyć GPMC.MSC dla wszystkich zasad korzystających z filtrowania zabezpieczeń według grup użytkowników na karcie Delegacja dodaj grupę Komputery domeny (potrzebne tylko prawa do odczytu).

Aby rozwiązać problem, musisz usunąć aktualizację (nieprawidłowy, ale skuteczny sposób) lub użyć GPMC.MSC dla wszystkich zasad korzystających z filtrowania zabezpieczeń według grup użytkowników na karcie Delegacja dodaj grupę Komputery domeny (potrzebne tylko prawa do odczytu).

Dlatego komputery domeny będą miały prawo do zapoznania się z tymi zasadami .

Dlatego komputery domeny będą miały prawo do zapoznania się z tymi zasadami .

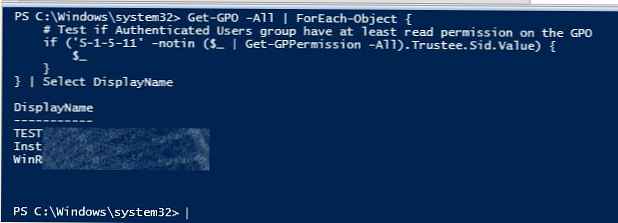

Aby znaleźć wszystkie obiekty zasad grupy w domenie, która nie ma uwierzytelnionych użytkowników w filtrowaniu zabezpieczeń, możesz użyć następującego skryptu:

Get-GPO -Wszystkie | ForEach-Object

if („S-1-5-11” -notin ($ _ | Get-GPPermission -All) .Trustee.Sid.Value)

_ _

| Wybierz DisplayName

W przypadku dużych i złożonych infrastruktur ze skomplikowaną strukturą zasad grupy można użyć wygodniejszego skryptu PowerShell MS16-072 - Znany problem - Użyj programu PowerShell do sprawdzania obiektów zasad grupy w celu znalezienia problematycznych zasad

Aktualizacja. Jak wprowadzić zmiany w schemacie AD, aby wszystkie nowe zasady grupy (GPO) były natychmiast tworzone z niezbędnymi uprawnieniami