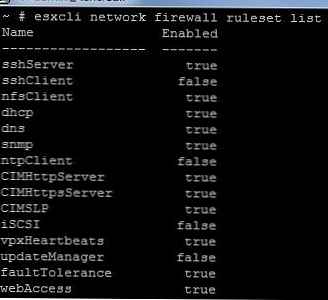

Przypomnę, że w ESXi 5.0 system zapory przeszedł znaczące zmiany, a jego funkcjonalność prawie odpowiada funkcjonalności zespołu esxcfg-zapora ogniowa w konsoli usług ESX. Aby uzyskać dostęp do ustawień zapory, możesz użyć polecenia: esxcli sieć zapora ogniowa. Domyślnie serwer ESXi 5 ma już wiele wstępnie zdefiniowanych reguł zapory dla usług, które można włączyć lub wyłączyć.

Pełną listę standardowych reguł zapory można wyświetlić za pomocą polecenia:

Lista reguł zapory sieciowej esxcli

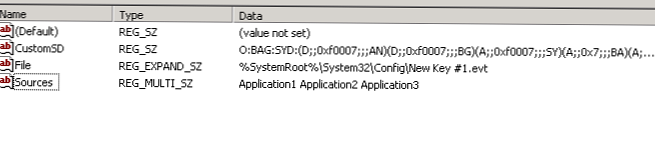

Ponadto w ESXi 5 możesz utworzyć własną regułę zapory dla usługi sieciowej. Niestety, przy użyciu narzędzia esxcli nie można tego zrobić i będziemy musieli edytować plik konfiguracyjny zgodnie z regułami zapory. Pliki konfiguracyjne opisujące reguły zapory są przechowywane w katalogu /etc /vmware /zapora ogniowa / . Na przykład, jeśli usługa FDM jest włączona, w tym katalogu znajdziesz plik fdm.xml, zawierający w przybliżeniu następującą strukturę XML.

|

Ten plik XML opisuje nazwę reguły zapory, pokazuje również porty i typy portów, protokoły i kierunek ruchu dla tej usługi.

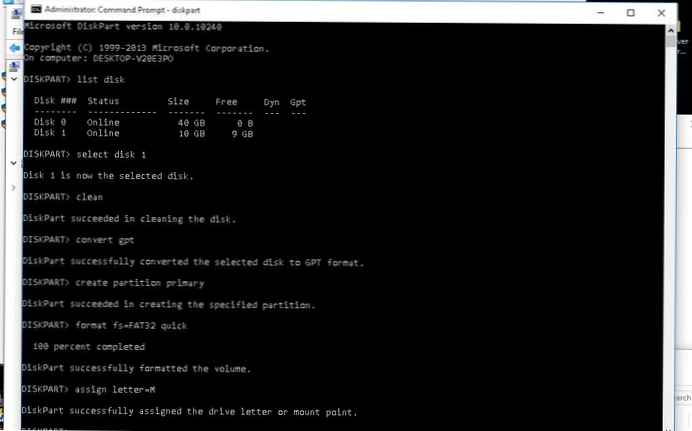

Następnie spróbujemy stworzyć własną regułę dla zapory ESXi, nazwijmy to „wirtualnie„. Ta reguła powinna otwierać port TCP 1337 i port UDP 20120 dla ruchu przychodzącego i wychodzącego. Aby to zrobić, utwórz nowy plik XML o nazwie /etc /vmware /zapora ogniowa /wirtualnie.xml. Plik XML będzie miał następującą strukturę:

|

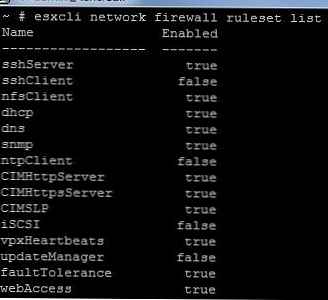

Następnie uruchom ponownie zaporę, aby zaktualizować listę reguł i ponownie wyświetlić listę dostępnych reguł:

Odśwież zaporę sieciową esxcli

Lista reguł zapory sieciowej esxcli

Jak widać, na liście reguł o nazwie pojawiła się nowa wirtualnie. Bieżące ustawienia reguł można wyświetlić za pomocą polecenia:

lista reguł zapory sieciowej esxcli | grep praktycznie

Nowa zapora sieciowa ESXi ma również możliwość określenia określonego adresu IP lub zakresu adresów IP, które mogą łączyć się z określoną usługą. W poniższym przykładzie zabronimy łączenia się z wirtualną usługą opisaną w naszej regule wszędzie oprócz sieci 172.80.0.0/24:

zestaw reguł zapory sieciowej esxcli --allowed-all false --ruleset-id = wirtualnie

esxcli zapora sieciowa zestaw reguł dozwoloneip add --ip-address = 172.80.0.0 / 24 --ruleset-id = wirtualnie

Nowe reguły zapory będą również dostępne w interfejsie klienta vSphere (sekcja Konfiguracja, sekcja Bezpieczeństwo Profil ).