Kontynuujemy serię artykułów na temat metod zwalczania wirusów kryptograficznych. Ostatnim razem przyjrzeliśmy się prostej metodzie proaktywnej ochrony przed oprogramowaniem ransomware na serwerach plików korzystających z FSRM. Dzisiaj porozmawiamy o metodzie odzyskiwania danych, która umożliwia bezbolesne przywracanie plików w przypadkach, gdy wirus już przełamał i zaszyfrował dokumenty na komputerze użytkownika.

Najprostszym sposobem na przywrócenie oryginalnych danych po zaszyfrowaniu dokumentów za pomocą trojana-szyfratora jest przywrócenie danych z kopii zapasowej. A jeśli nadal można zorganizować scentralizowane tworzenie kopii zapasowych danych na serwerach, tworzenie kopii zapasowych danych z komputerów użytkowników jest znacznie trudniejsze. Na szczęście system Windows ma już wbudowany mechanizm tworzenia kopii zapasowych. - kopie w tle, utworzony przez Volume Shadow Copy Service (VSS).

Aby móc przywracać stare wersje plików z migawek VSS, muszą być spełnione następujące warunki:

- VSS musi być włączony dla chronionych woluminów

- powinno być wystarczająco dużo wolnego miejsca na dysku do przechowywania obrazów (co najmniej 10-20%)

- użytkownik nie powinien mieć uprawnień administratora lokalnego na swoim komputerze (większość nowoczesnych programów szyfrujących działających z uprawnieniami administratora usuwa wszystkie dostępne migawki VSS), a ochrona Kontroli konta użytkownika jest włączona

Rozważ mechanizm scentralizowanego zarządzania zasadami migawek w środowisku domeny Active Directory, aby umożliwić odzyskiwanie danych po ataku wirusa szyfrującego.

Treść

- Włączanie VSS na komputerach korzystających z GPO

- Kopiowanie vshadow.exe na komputery użytkowników korzystających z GPO

- Skrypt PowerShell do tworzenia migawek w tle dla wszystkich woluminów

- Zadanie programu planującego do tworzenia migawek VSS

- Przywróć oryginalne dane z cienia kopii woluminu

- Wniosek

Włączanie VSS na komputerach korzystających z GPO

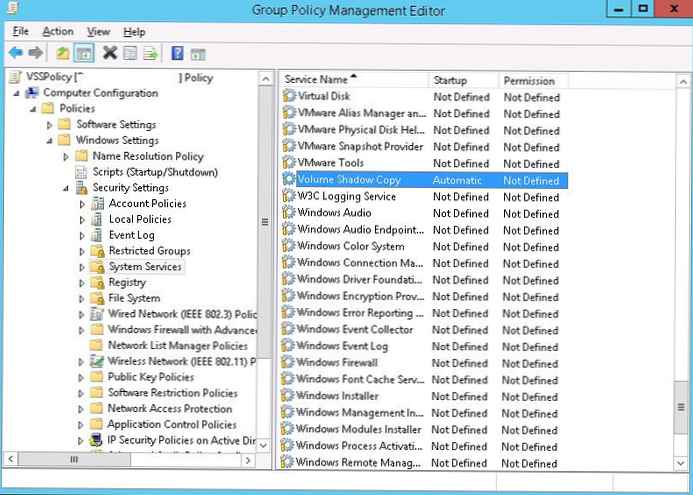

Przede wszystkim stworzymy zasady grupy, które obejmowałyby usługę Volume Shadow Copy Service (VSS) na komputerach użytkowników. Aby to zrobić, w konsoli GPMC.msc utwórz nowy obiekt GPO o nazwie Vsspolicy i przypisać do jednostki organizacyjnej z komputerami użytkowników.

Przejdźmy do trybu edycji GPO. Następnie w sekcji Komputer Konfiguracja->Windows Ustawienia->Bezpieczeństwo Ustawienia->System Service na liście usług musisz znaleźć usługę Tom Shadow Kopiuj i ustaw dla niego typ uruchamiania Automatyczne.

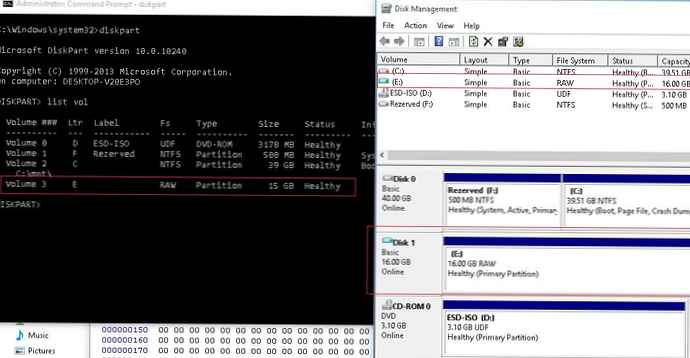

Kopiowanie vshadow.exe na komputery użytkowników korzystających z GPO

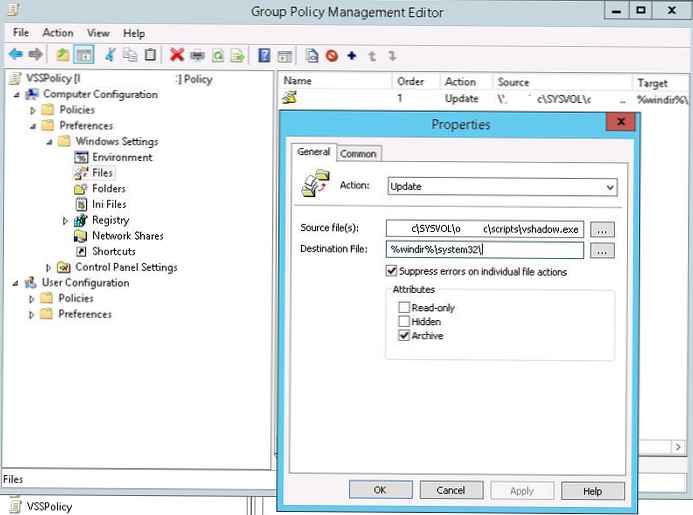

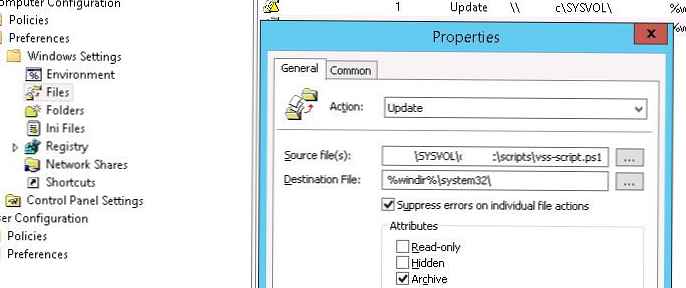

Do tworzenia kopii w tle i zarządzania nimi na komputerach użytkowników potrzebujemy narzędzia vshadow.exe z zestawu Windows SDK. W tym przykładzie użyjemy vshadow z SDK dla Windows 7 x64 (w moim przypadku działało poprawnie zarówno na Windows 7, jak i Windows 10 x64). Korzystając z GPP, skopiuj plik vshadow.exe do katalogu% windir% \ system32 na wszystkich komputerach.

Wskazówka. Plik vshadow.exe można pobrać z tego linku: vshadow-7 × 64.zipAby to zrobić, w sekcji zasad Konfiguracja komputera -> Preferencje -> Ustawienia systemu Windows -> Pliki utwórz nową zasadę, która kopiuje plik vshadow.exe z katalogu \\domain.loc \ SYSVOL \domain.loc \ scripts \ (plik należy skopiować tutaj wcześniej) do katalogu % windir% \ system32 \ vshadow.exe (musisz podać nazwę pliku w miejscu docelowym). Możesz skonfigurować tę zasadę, aby działała tylko raz (Zastosuj raz i nie aplikuj ponownie).

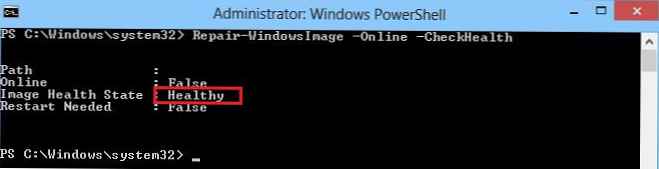

Skrypt PowerShell do tworzenia migawek w tle dla wszystkich woluminów

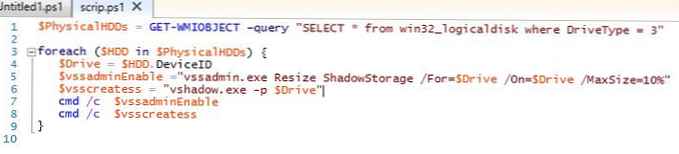

Następnie potrzebujemy skryptu, który określa listę dysków w systemie, umożliwia nagrywanie w tle dla wszystkich i tworzy nową migawkę VSS. Mam następujący skrypt:

$ HDDs = GET-WMIOBJECT -query "SELECT * from win32_logicaldisk gdzie DriveType = 3"

foreach (HDD $ w HDD $)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Zmień rozmiar ShadowStorage / For = $ Drive / On = $ Drive / MaxSize = 10%”

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Pierwszy termin pozwala znaleźć wszystkie dyski w systemie, a następnie dla każdego dysku narzędzie vshadow aktywuje kopie w tle, które powinny zajmować nie więcej niż 10% miejsca i tworzy nową kopię.

Pierwszy termin pozwala znaleźć wszystkie dyski w systemie, a następnie dla każdego dysku narzędzie vshadow aktywuje kopie w tle, które powinny zajmować nie więcej niż 10% miejsca i tworzy nową kopię.

Ten skrypt zostanie zapisany w pliku vss-skrypt.ps1 a także kopiowanie do komputerów użytkowników za pomocą GPO.

Zadanie programu planującego do tworzenia migawek VSS

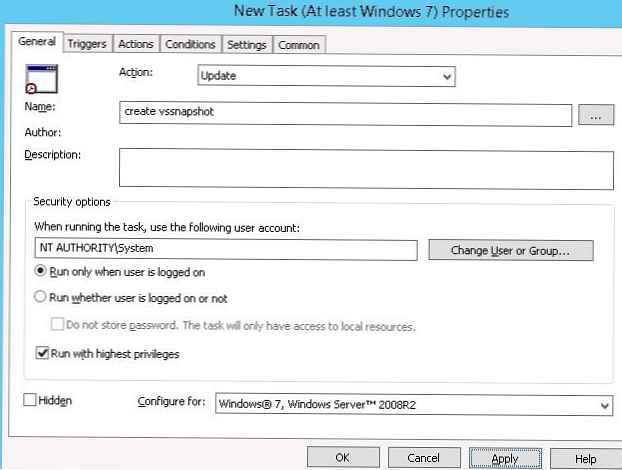

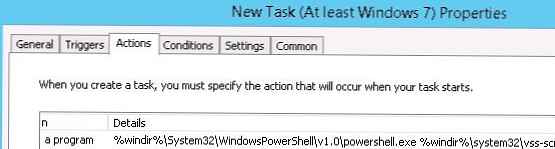

Ostatnią rzeczą, którą pozostało do zrobienia, jest utworzenie zadania harmonogramu na wszystkich komputerach, które regularnie uruchamiałyby skrypt PowerShell vss-script.ps1 i tworzyły nową migawkę dysku vss. Najprostszym sposobem na utworzenie takiego zadania jest GPP. W tym celu w sekcji Komputer Konfiguracja -> Preferencje -> Zaplanowane Zadania utwórz nowe zadanie harmonogramu (Nowe-> Zaplanowane zadanie (przynajmniej Windows 7) o nazwie: stworzyć vssnapshot, który działa jako NT ORGAN \System z podwyższonymi prawami.

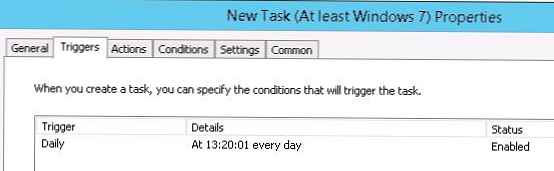

Powiedzmy, że zadanie powinno zaczynać się codziennie w porze lunchu o 13:20 (tutaj musisz samodzielnie przemyśleć niezbędną częstotliwość tworzenia obrazów).

Powiedzmy, że zadanie powinno zaczynać się codziennie w porze lunchu o 13:20 (tutaj musisz samodzielnie przemyśleć niezbędną częstotliwość tworzenia obrazów).

Uruchom skrypt:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Uruchom skrypt:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

z argumentem% windir% \ system32 \ vss-script.ps1

Wskazówka. Konieczne jest również zapewnienie cotygodniowego zadania harmonogramu w celu usunięcia starych migawek VSS. Aby to zrobić, utwórz nowe zadanie dla programu planującego, który uruchamia skrypt podobny do pierwszego, ale z liniami:

$ vssadminDeleteOld = „vshadow.exe -do =% $ Drive”

cmd / c $ vssadminDeleteOld

Przywróć oryginalne dane z cienia kopii woluminu

W przypadku gdy program szyfrujący dostał się jednak na komputer użytkownika i wykonał swoją brudną pracę, po usunięciu go z systemu administrator może przywrócić dokumenty użytkownika z ostatniej migawki.

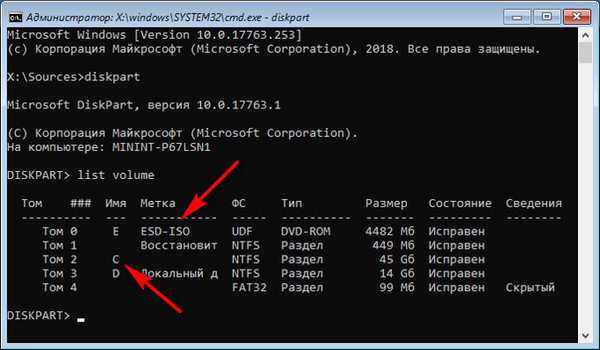

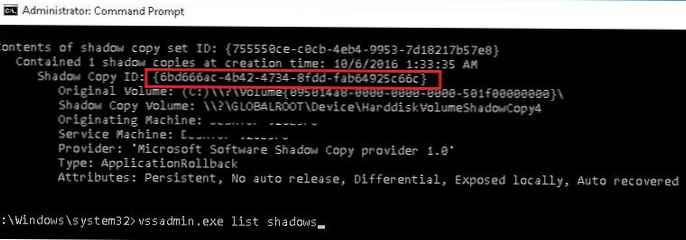

Lista wszystkich dostępnych migawek może zostać wyświetlona za pomocą polecenia:

cienie listy vssadmin.exe

W naszym przykładzie ostatnie zdjęcie wykonano 10/6/2016 1:33:35 AM i ma Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

W naszym przykładzie ostatnie zdjęcie wykonano 10/6/2016 1:33:35 AM i ma Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

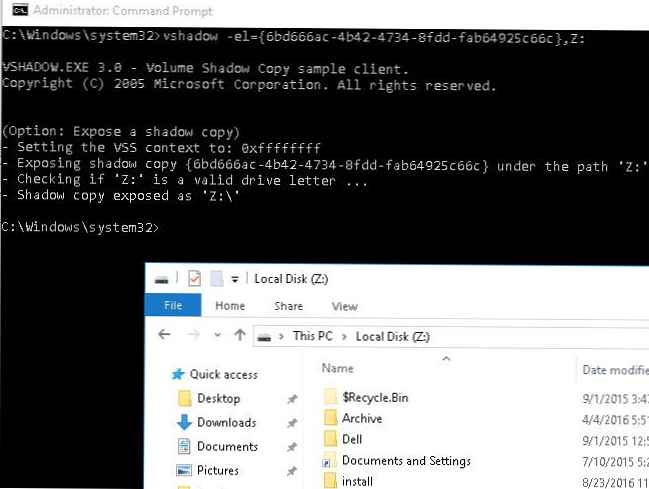

Montujemy migawkę odczytu jako oddzielny dysk systemowy według jej identyfikatora:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Teraz za pomocą Eksploratora plików lub dowolnego menedżera plików skopiuj oryginalne pliki z dysku Z: będącego zawartością podłączonej migawki dysku.

Teraz za pomocą Eksploratora plików lub dowolnego menedżera plików skopiuj oryginalne pliki z dysku Z: będącego zawartością podłączonej migawki dysku.

Aby odmontować dysk za pomocą migawki:

mountvol Z: \ / D

Wniosek

Oczywiście, kopie w tle VSS nie są metodą walki z wirusami kryptograficznymi i nie anulują zintegrowanego podejścia do zabezpieczenia sieci przed wirusami (antywirusy, blokowanie uruchamiania plików wykonywalnych przy użyciu zasad SRP lub AppLocker, filtrów reputacji SmartScreen itp.). Jednak prostota i dostępność mechanizmu kopiowania woluminów w tle stanowi, moim zdaniem, wielką zaletę tej prostej metody odzyskiwania zaszyfrowanych danych, która jest bardzo przydatna w przypadku infekcji przenikającej do komputera użytkownika.