Podczas obsługi dużych sieci administratorzy systemu często napotykają problemy z uwierzytelnianiem urządzeń sieciowych. W szczególności dość trudno jest zorganizować normalną pracę kilku administratorów sieci w ramach indywidualnych kont na dużej ilości urządzeń (musisz utrzymywać i aktualizować bazę danych kont lokalnych na każdym urządzeniu). Logicznym rozwiązaniem byłoby autoryzowanie istniejącej bazy danych kont - Active Directory. W tym artykule dowiemy się, jak skonfigurować Uwierzytelnianie domeny Active Directory na aktywnym sprzęcie sieciowym (przełączniki, routery).

Nie wszystkie urządzenia sieciowe popularnych dostawców (CISCO, HP, Huawei) obsługują funkcje bezpośredniego dostępu do katalogu LDAP, a takie rozwiązanie nie będzie uniwersalne. Protokół jest odpowiedni do rozwiązania naszego problemu. AAA (Autoryzacja i księgowość), faktycznie stał się de facto standardem dla urządzeń sieciowych. Klient AAA (urządzenie sieciowe) wysyła dane autoryzowanego użytkownika na serwer PROMIEŃ i na podstawie jego odpowiedzi decyduje o udzieleniu / odmowie dostępu.

Protokół Zdalne uwierzytelnianie Wybierz usługę użytkownika (RADIUS) w systemie Windows Server 2012 R2 jest uwzględniony w roli NPS (serwer zasad sieciowych). W pierwszej części artykułu zainstalujemy i skonfigurujemy rolę Network Policy Server, aw drugiej pokażemy typowe konfiguracje urządzeń sieciowych z obsługą RADUIS na przykładzie Przełączniki HP Procurve i Sprzęt Cisco.

Treść

- Zainstaluj i skonfiguruj serwer z rolą Serwer zasad sieciowych

- Konfigurowanie sprzętu sieciowego do pracy z serwerem RADUIS

Zainstaluj i skonfiguruj serwer z rolą Serwer zasad sieciowych

Z reguły zaleca się zainstalowanie serwera z rolą NPS na serwerze dedykowanym (nie zaleca się umieszczania tej roli na kontrolerze domeny). W tym przykładzie zainstalujemy rolę NPS na serwerze z systemem Windows Server 2012 R2.

Otwórz konsolę Menedżer serwera i ustaw rolę Serwer zasad sieciowych (znajduje się w sekcji Zasady sieciowe i usługi dostępu).

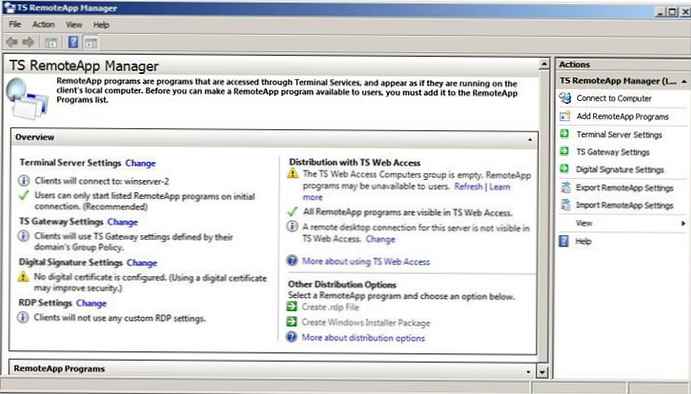

Po zakończeniu instalacji uruchom konsolę MMC Network Policy Server Management. Interesują nas następujące trzy sekcje konsoli:

Po zakończeniu instalacji uruchom konsolę MMC Network Policy Server Management. Interesują nas następujące trzy sekcje konsoli:

- Klienci RADIUS - zawiera listę urządzeń, które mogą uwierzytelniać się na serwerze

- Zasady żądania połączenia - określa typy urządzeń, które mogą się uwierzytelniać

- Zasady sieciowe - reguły uwierzytelniania

Dodaj nowego klienta RADIUS (będzie to przełącznik HP ProCurve Switch 5400zl), klikając prawym przyciskiem myszy sekcję Klienci RADIUS i wybór Nowy. Wskazujemy:

Dodaj nowego klienta RADIUS (będzie to przełącznik HP ProCurve Switch 5400zl), klikając prawym przyciskiem myszy sekcję Klienci RADIUS i wybór Nowy. Wskazujemy:

- Przyjazna nazwa: sw-HP-5400-1

- Adres (IP lub DNS): 10.10.10.2

- Wspólny sekret (hasło / klucz tajny): hasło można określić ręcznie (musi być dość skomplikowane) lub wygenerować za pomocą specjalnego przycisku (wygenerowane hasło należy skopiować, ponieważ w przyszłości będzie musiało zostać określone na urządzeniu sieciowym).

Wyłącz standardowe zasady (Użyj uwierzytelniania systemu Windows dla wszystkich użytkowników) w sekcji Zasady żądań połączeń, klikając je za pomocą RMB i wybierając Wyłącz.

Wyłącz standardowe zasady (Użyj uwierzytelniania systemu Windows dla wszystkich użytkowników) w sekcji Zasady żądań połączeń, klikając je za pomocą RMB i wybierając Wyłącz.

Utwórz nową zasadę o nazwie Przełączniki sieciowe-AAA i kliknij. W dziale Warunek stwórz nowy warunek. Szukamy sekcji RADIUS Client Properites i wybierz Przyjazna nazwa klienta.

Wskazujemy wartość sw-?. Tj. warunek dotyczy wszystkich klientów RADIUS rozpoczynających się od znaków: „sw-”. Kliknij Dalej-> Dalej-> Dalej, zgadzając się ze wszystkimi standardowymi ustawieniami..

Wskazujemy wartość sw-?. Tj. warunek dotyczy wszystkich klientów RADIUS rozpoczynających się od znaków: „sw-”. Kliknij Dalej-> Dalej-> Dalej, zgadzając się ze wszystkimi standardowymi ustawieniami..

Dalej w sekcji Zasady sieciowe utwórz nową zasadę uwierzytelniania. Na przykład podaj jej imię Network Auth Switch dla administratorów sieci. Stwórzmy dwa warunki: w pierwszym warunku Grupy Windows, określ grupę domen, której członkowie mogą być uwierzytelnieni (konta administratora sieci w naszym przykładzie są uwzględnione w grupie Administratorzy sieci AD) Drugi warunek Typ uwierzytelnienia, wybranie PAP jako protokołu uwierzytelnienia.

Następnie w oknie Konfiguruj metody uwierzytelniania odznacz wszystkie typy uwierzytelniania oprócz Uwierzytelnianie nieszyfrowane (PAP. SPAP).

Następnie w oknie Konfiguruj metody uwierzytelniania odznacz wszystkie typy uwierzytelniania oprócz Uwierzytelnianie nieszyfrowane (PAP. SPAP).

W oknie Skonfiguruj ustawienia zmień wartość atrybutu Rodzaj usługi na Administracyjne.

W innych przypadkach zgadzamy się ze standardowymi ustawieniami i kończymy działanie kreatora.

W innych przypadkach zgadzamy się ze standardowymi ustawieniami i kończymy działanie kreatora.

Na koniec przenieś nową zasadę na pierwsze miejsce na liście zasad.

Konfigurowanie sprzętu sieciowego do pracy z serwerem RADUIS

Pozostaje nam skonfigurować nasz sprzęt sieciowy do pracy z serwerem Radius. Połącz się z naszym przełącznikiem HP ProCurve 5400 i wprowadź następujące zmiany w jego konfiguracji (zmień adres IP serwera Raduis i hasło na swoje).

aaa konsola uwierzytelniania włącz promień lokalny aaa uwierzytelnianie telnet logowanie promień lokalny aaa uwierzytelnianie telnet włącz promień lokalny aaa uwierzytelnianie ssh logowanie promień lokalny aaa uwierzytelnianie ssh włącz promień lokalny aaa uwierzytelnianie logowanie tryb uprawnień klucz promień-serwer TWÓJ SEKRET-KLUCZ radius-serwer host 10.10 .10.44 TWÓJ TAJEMNY KLUCZ auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646

Wskazówka. Jeśli ze względów bezpieczeństwa zabroniono ci łączenia się ze sprzętem sieciowym przez telnet, te linie muszą zostać usunięte z konfiguracji:

aaa uwierzytelnianie telnet logowanie promień lokalny aaa uwierzytelnianie telnet włącz promień lokalny

Bez zamykania okna konsoli przełącznika (to jest ważne!, w przeciwnym razie, jeśli coś pójdzie nie tak, nie będzie można połączyć się z przełącznikiem), otwórz drugą sesję telnet. Powinno pojawić się nowe okno autoryzacji, w którym zostaniesz poproszony o podanie nazwy konta i hasła. Spróbuj wprowadzić informacje o koncie w AD (musi to być członek grupy Administratorzy sieci). Jeśli połączenie zostanie nawiązane - zrobiłeś wszystko dobrze!

W przypadku przełącznika Cisco konfiguracja korzystająca z kont domeny do uwierzytelniania i autoryzacji może wyglądać następująco:

W przypadku przełącznika Cisco konfiguracja korzystająca z kont domeny do uwierzytelniania i autoryzacji może wyglądać następująco:

aaa nowy serwer hosta radius 10.10.10.44 auth-port 1645 acct-port 1646 klucz YOUR-SECRET-KEY aaa uwierzytelnianie logowanie domyślna grupa promień lokalny aaa autoryzacja exec domyślny grupa promień lokalny ip promień źródło-interfejs Vlan421 linia z linią 0 linia 0 4 wiersz vty 5 15Uwaga. W tej konfiguracji najpierw używany jest serwer RADIUS do uwierzytelniania, a jeśli nie jest dostępny, konto lokalne.

W przypadku Cisco ASA konfiguracja wygląda następująco:

aaa-serwer RADIUS protokół promień aaa-serwer RADIUS host 10.10.10.44 klucz TWÓJ SEKRET-KLUCZ promień-wspólny-pw TWÓJ SEKRET-KLUCZ aaa uwierzytelnianie konsola telnet RADIUS LOCAL aaa uwierzytelnianie ssh konsola RADIUS LOCAL aaa uwierzytelnianie http konsola http RADIUS LOKALNE uwierzytelnianie aaa konsola http RADIUS LOCAL

Wskazówka. Jeśli coś nie działa, sprawdź:

- Czy tajne klucze pasują do serwera NPS i przełącznika (możesz użyć prostego hasła do testu).

- Określa, czy poprawny adres serwera NPS jest określony w konfiguracji. Czy on pinguje??

- Zapory ogniowe blokują porty 1645 i 1646 między przełącznikiem a serwerem?

- Uważnie przestudiuj dzienniki serwera NPS