Windows Server 2012 wprowadził nową koncepcję centralnego zarządzania dostępem do plików i folderów w całej firmie Dynamiczna kontrola dostępu. Główną różnicą między nowym systemem dynamicznej kontroli dostępu od starego systemu dostępu do plików i folderów Lista kontroli dostępu (ACL - listy kontroli dostępu), która pozwala zapewnić dostęp tylko do kont i grup użytkowników, jest to, że za pomocą dynamicznej kontroli dostępu (DAC) Możesz kontrolować dostęp na podstawie prawie dowolnego atrybutu, a nawet kryteriów. Korzystając z dynamicznej kontroli dostępu w systemie Windows Server 2012, można utworzyć reguły kontroli dostępu do całych danych, które pozwalają na przykład sprawdzić, czy użytkownik należy do określonych grup, czy jest członkiem działu finansowego i czy jego tablet obsługuje szyfrowanie RMS. Te reguły w postaci polityk można później zastosować do dowolnego (lub wszystkich) serwerów plików organizacji, tworząc w ten sposób ujednolicony system bezpieczeństwa.

Wady dostępu oparte na ACL

W jaki sposób dostęp do udostępnionych katalogów na serwerach plików został wdrożony przed pojawieniem się dynamicznej kontroli dostępu. Określone listy dostępu są przypisane do folderu współdzielonego na poziomie NTFS i / lub kulek, które obejmują określone grupy w AD (lub lokalne grupy serwerów) lub określone konta. Aby uzyskać dostęp do żądanego katalogu, administrator musiał dołączyć go do odpowiedniej grupy. Jakie są wady takiego modelu zarządzania dostępem??

· Dostęp jest regulowany wyłącznie na podstawie członkostwa w grupie

· W przypadku dużej liczby folderów współdzielonych należy utworzyć dużą liczbę grup (powoduje wzrost biletu Kerberos)

· Nie ma możliwości kontroli dostępu w oparciu o cechy urządzenia użytkownika, z którym użytkownik się łączy

· Niemożność wdrożenia złożonych scenariuszy dostępu

Gdy kontrola dostępu opiera się wyłącznie na ACL, zdarza się, że użytkownik przypadkowo przesyła poufne informacje (na przykład pensje najwyższych menedżerów) do zasobu publicznego, gdzie każdy może ją poznać.

Powyższe wady mają na celu wyeliminowanie technologii dynamicznej kontroli dostępu..

Windows Server 2012 Architektura i zasady dynamicznej kontroli dostępu

W systemie Windows Server 2012 dynamiczna kontrola dostępu tworzy kolejny poziom kontroli dostępu do obiektów plików na poziomie całej domeny i na tych obiektach kontynuować obsługę uprawnień NTFS

(ACL). Należy pamiętać, że reguły DAC mogą obowiązywać wszędzie, niezależnie od tego, jakie prawa NTFS są ustawione na obiekcie..

Jedną z głównych koncepcji modelu DAC jest koncepcja roszczenie (wniosek lub zatwierdzenie). W modelu kontroli dostępu do systemu Windows Server 2012 oświadczenie jest atrybutem usługi Active Directory, który jest zdefiniowany do użytku z zasadami dostępu centralnego. Jako kryteria możesz użyć prawie dowolnych parametrów przechowywanych w AD, które należą do określonego obiektu, na przykład identyfikator urządzenia, metoda logowania, lokalizacja, dane osobowe itp. Roszczenia są konfigurowane za pomocą konsoli zarządzania Centrum administracyjne usługi Active Directory (ADAC) w nowym pojemniku Dostęp oparty na roszczeniach. W tym kontenerze (początkowo pusty) możesz tworzyć własne instrukcje i kojarzyć je z atrybutami użytkowników lub komputerów. Na podstawie wartości oświadczeń można ustalić, czy przyznać dostęp określonemu użytkownikowi / urządzeniu do określonego obiektu systemu plików.

Kolejnym składnikiem DAC są właściwości zasobów (Zasób Właściwości), za pomocą którego określa się właściwości zasobów, które w przyszłości będą wykorzystywane w regułach udzielania zezwoleń. Właściwości zasobów to także osobny kontener w dynamicznej kontroli dostępu..

Następujące elementy DAC to Central Access Rules i Central Access Policies.. CentralAccess Zasady opisać, jaki poziom dostępu do plików, do jakich użytkowników, z którymi określonymi zatwierdzeniami, z jakich urządzeń itp.. Central Access Zasady - Jest to zasada zawierająca reguły zasad dostępu centralnego, które będą rozpowszechniane przez organizację za pośrednictwem obiektu zasad grupy w całej organizacji (lub określonej jednostce organizacyjnej).

Jak mogę przejść do modelu dynamicznej kontroli dostępu w organizacji:

1. Utwórz jeden / kilka rodzajów klimatów.

2. Aktywuj jedną / kilka właściwości zasobów (tagi lub tagi obiektów plikowych)

3. Utwórz regułę centralnej reguły dostępu, która określa warunki udzielania dostępu

4. Dodaj utworzone reguły do Centralnej Polityki Dostępu

5. Używanie zasad grupy do dystrybucji CAP na serwerach plików

Oczywiście przed wdrożeniem dynamicznej kontroli dostępu należy skonfigurować system klasyfikacji plików, jak opisano w artykule: Klasyfikacja plików przy użyciu infrastruktury klasyfikacji plików w systemie Windows Server 2012. Etap określania i klasyfikowania danych przechowywanych na serwerach plików jest najtrudniejszy i czasochłonny, w wyniku czego przypisze tagi NTFS do zarządzanych obiektów plików.

W jaki sposób sprawdzane są uprawnienia dostępu do pliku / katalogu użytkownika końcowego, ponieważ teraz, oprócz uprawnień NTFS, sprawdzana jest również zgodność warunków klimatycznych? Sekwencja sprawdzania uprawnień jest następująca:

Udostępnij ACL

Centralna polityka dostępu

NTFS ACL

Przykład dynamicznej kontroli dostępu w systemie Windows Server 2012

Spróbujmy zrozumieć w praktyce możliwy przykład konfiguracji DAC w Windows 2012. Załóżmy, że chcemy stworzyć politykę dostępu, która reguluje dostęp w oparciu o dział użytkowników i kraj, w którym się znajduje.

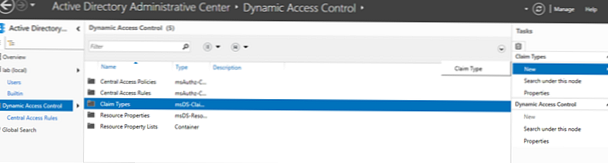

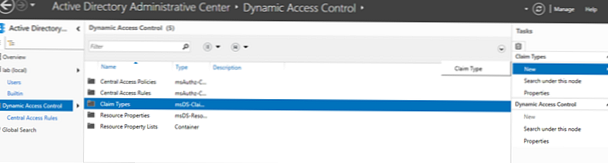

Za pomocą konsoli Centrum administracyjnego AD utwórz dwa nowe oświadczenia-a: Dział i Kraj. Aby to zrobić, przejdź do kontenera Dynamiczna kontrola dostępu -> Typy roszczeń i wybierz Nowy:

Utwórz nową instrukcję z nazwą Departament :

i Kraj :

W atrybucie Country podaj dwa predefiniowane (sugerowane) wartości (EG - Egipt i QR - Katar):

Następnie utwórz nowe właściwości zasobów dla zatwierdzenia kraju: Nowe-> Właściwości zasobów.

Następnie w pojemniku Właściwości zasobu aktywuj instrukcję Departamentu.

Teraz utwórz nową regułę Centralna reguła dostępu. Ta reguła wskaże uprawnienia, które dotyczą obiektu, jeśli roszczenie jest zgodne z regułą opisaną w CAR.

Załóżmy, że mamy regułę, która określa, że korzystali z Administratorów Finansów (Departament = Finanse i Hrabstwo = EG), mają pełny dostęp, a użytkownicy Finów Wykonawczych (Department = Finanse) mają pełny dostęp tylko do odczytu. Ta reguła będzie miała zastosowanie do wszystkich reguł sklasyfikowanych jako powiązane z działem finansowym:

W rezultacie reguła będzie wyglądać następująco:

Następnie utwórz zasadę dostępu centralnego (CAP), która zostanie zastosowana do wszystkich serwerów plików korzystających z obiektu zasad grupy.

W nowej polityce WPR uwzględnimy regułę dla wcześniej utworzonego działu finansowego:

Następnie reguła Central Access Policy przy użyciu zasad grupy musi zostać zastosowana do wszystkich serwerów plików. Aby to zrobić, utwórz nową zasadę GPO i połącz ją z jednostką organizacyjną z serwerami plików.

W oknie Edytora zarządzania zasadami grupy przejdź do Konfiguracja komputera-> Zasady-> Ustawienia systemu Windows-> Ustawienia zabezpieczeń-> Zasady dostępu do systemu plików centralnie-> Zarządzaj zasadami dostępu centralnego.

W oknie ustawień Konfiguracja zasad dostępu centralnego dodaj zasadę danych finansowych i kliknij OK.

Następnie musisz zezwolić wszystkim kontrolerom domeny na przypisywanie stref. Odbywa się to również przy użyciu obiektu zasad grupy, jednak w tym przypadku musimy edytować zasady kontrolera domeny - Domyślnie Domena Kontrolery Zasady . Przejdź do sekcji Konfiguracja komputera-> Zasady-> Szablony administracyjne-> System-> KDC. Otwórz opcję Obsługa KDC dla roszczeń, uwierzytelniania złożonego i zbrojenia Kerberos, ustaw na Włączone, a na liście rozwijanej wybierz Obsługiwane

Zamknij Edytor zasad grupy i zaktualizuj zasady na kontrolerze domeny i serwerach plików za pomocą polecenia

gpupdate / force

Zobaczmy, co mamy.

Otwórz plik na serwerze, dla którego utworzona przez nas zasada dotyczy właściwości dowolnego udostępnionego folderu lub dokumentu, i przejdź do karty Klasyfikacja. Jak widać, pojawiły się w nim dwa stwierdzenia. Jeśli automatyczna klasyfikacja nie jest skonfigurowana, ich wartości nie zostaną ustawione..

Uwaga: Aby sprawdzić uprawnienia DAC podczas uzyskiwania dostępu do pliku, użytkownicy muszą mieć dostęp do katalogu / pliku na poziomie NTFS. W tym przykładzie zapewnimy wszystkim pełny dostęp do NTFS..

Sprawdź bieżące uprawnienia do folderu.

Przejdź do zakładki Central Policy i zastosuj zasadę danych finansowych..

Jeśli użytkownik nie ma przypisanych roszczeń (należy do właściwej grupy, ale atrybuty departamentu i kraju nie są dla niego zdefiniowane), nie będzie miał dostępu do katalogu.

Wniosek

Korzystając z kombinacji DAC, AD RMS (jak organizować dynamiczne szyfrowanie plików za pomocą AD RMS i FCI) i technologii FCI, możesz stworzyć potężne schematy kontroli dostępu do dokumentów i ochrony poufnych informacji, wdrażając pełnoprawny system DLP oparty na infrastrukturze Windows Server 2012.