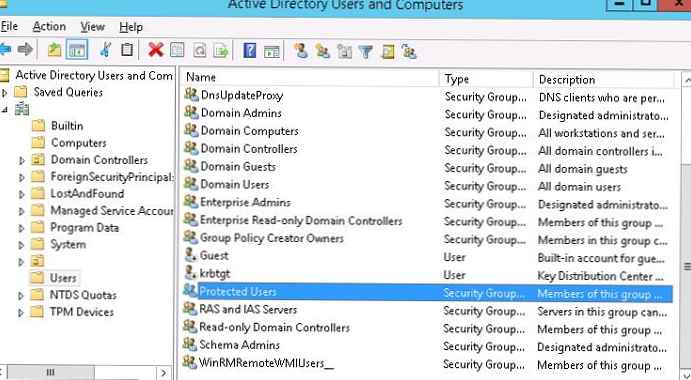

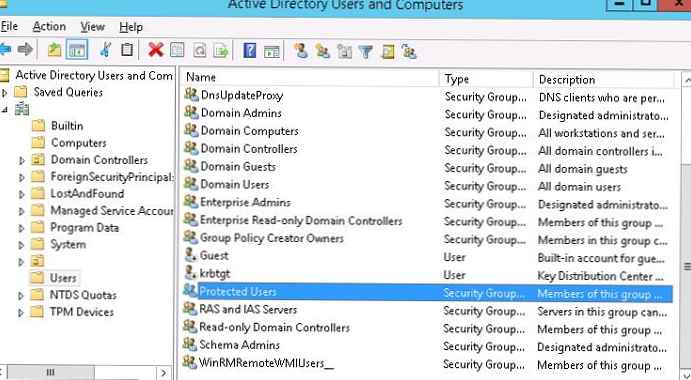

Wersja usługi Active Directory wprowadzona w systemie Windows Server 2012 R2 wprowadza nową globalną grupę zabezpieczeń w celu zwiększenia poziomu bezpieczeństwa kont uprzywilejowanych. - Chronieni użytkownicy (Chronieni użytkownicy) Oczekuje się, że członkowie tej grupy otrzymają dodatkową warstwę niestandardowych zabezpieczeń przed naruszeniem poświadczeń podczas procesu uwierzytelniania..

Członkowie tej grupy mają następujące ograniczenia:

- Członkowie tej grupy mogą uwierzytelniać się tylko przy użyciu protokołu Kerberos. Uwierzytelnianie przy użyciu NTLM, uwierzytelnianie szyfrowane lub CredSSP kończy się niepowodzeniem.

- W przypadku użytkowników z tej grupy protokół Kerberos nie może używać algorytmów słabego szyfrowania, takich jak DES lub RC4 podczas wstępnego uwierzytelnienia (wymagana jest co najmniej obsługa AES) .

- Tych kont nie można przekazać za pośrednictwem ograniczonej lub nieograniczonej delegacji protokołu Kerberos.

- Długoterminowe klucze Kerberos nie są przechowywane w pamięci, co oznacza, że po wygaśnięciu TGT (domyślnie 4 godziny) użytkownik musi ponownie uwierzytelnić.

- W przypadku użytkowników z tej grupy dane logowania do domeny z pamięci podręcznej nie są zapisywane. Tj. gdy kontrolery domeny są niedostępne, użytkownicy ci nie będą mogli uwierzytelniać się na swoich komputerach za pomocą pamięci podręcznej.

Grupa chronionych użytkowników jest dostępna tylko wtedy, gdy Poziom funkcjonalności domeny Windows Server 2012 R2 (i wyżej). Grupa pojawi się w konsoli AD dopiero po podniesieniu poziomu domeny i zakończeniu replikacji danych między kontrolerami domeny. Ograniczenia chronionych użytkowników działają w systemach Windows Server 2012 R2 i Windows 8.1 (zobacz inne informacje o systemie operacyjnym poniżej)

Domyślnie grupa użytkowników chronionych jest pusta i Microsoft zaleca dodanie do niej kont użytkowników krytycznych (administratorów domen, serwerów itp.)..

Wskazówka. Funkcjonalność chronionej grupy użytkowników wymaga rygorystycznych testów przed wdrożeniem w produktywnym środowisku. Nie dołączaj od razu jedynego konta administratora domeny w tej grupie 🙂 .

Na przykład dodamy do tej grupy rekord akademicki administratora domeny i spróbujemy uzyskać dostęp do kontrolera domeny za pomocą adresu IP (w tym przypadku do uwierzytelnienia zostanie użyty protokół NTLM zamiast Kerberos). Taki dostęp zostanie odmówiony..

Na kontrolerze domeny w sekcji dziennika Dzienniki aplikacji i usług -> Microsoft -> Windows -> Uwierzytelnianie musi być zapis:

Identyfikator zdarzenia: 100, Źródło: NTLM

Uwierzytelnianie NTLM nie powiodło się, ponieważ konto było członkiem grupy chronionych użytkowników.

W przypadku protokołu Kerberos uwierzytelnianie będzie możliwe na tym samym zasobie, tj. NTLM nie jest dozwolony dla członków grupy chronionych użytkowników.

To samo dzieje się, gdy próbujesz połączyć się przy użyciu tego samego konta z kontrolerem domeny przez adres IP z klienta Windows 8.1.

Aby obsługiwać technologię bezpiecznych grup użytkowników w systemach Windows 7, Windows 8, Windows Server 2008R2 i Windows Server 2012, należy zainstalować aktualizację KB2871997. W innych systemach operacyjnych ta ochrona nie będzie stosowana..

Uwaga. Kont usługowych i / lub komputerów nie należy włączać do grupy Chronionych użytkowników. Ta grupa nie zapewnia lokalnej ochrony, ponieważ hasło do konta jest zawsze dostępne na hoście.