Technologia rekordy usług zarządzanych (Zarządzane konta usługowe - MSA) został po raz pierwszy wprowadzony w systemie Windows Server 2008 R2 i jest przeznaczony do automatycznego zarządzania (zmiany) haseł do kont serwisowych (usługowych). Za pomocą mechanizmu zarządzanych kont usług można znacznie zmniejszyć ryzyko naruszenia bezpieczeństwa kont systemowych, w ramach których uruchamiane są usługi systemowe (nie jest tajemnicą, że istnieje wiele narzędzi, które mogą wyodrębnić hasła użytkowników lokalnych z LSASS).

W przypadku kont MSA generowane jest hasło o długości 240 znaków, z których połowa to litery angielskie, a druga połowa to znaki usługowe. Hasło do takiego konta zmienia się automatycznie (domyślnie co 30 dni) i nie jest przechowywane w systemie lokalnym

Główną wadą MSA jest możliwość korzystania z takiego rekordu usługi tylko na jednym komputerze. Oznacza to, że konta usług MSA nie mogą współpracować z usługami klastrowymi i NLB (farmami internetowymi), które działają na wielu serwerach jednocześnie i używają tego samego konta i hasła..

Aby przezwyciężyć tę wadę, Microsoft w Windows Server 2012 dodał funkcjonalność kont usług zarządzanych przez grupę (gMSA - konta usług zarządzanych przez grupę) Z takich kont można korzystać jednocześnie na kilku serwerach, aby wszystkie instancje usługi korzystały z tego samego konta, na przykład w usłudze równoważenia obciążenia (NLB), usługach klastrowych itp..

Wymagania GMSA:

Aby skorzystać z możliwości gMSA, infrastruktura musi spełniać następujące wymagania:

- Poziom schematu AD - Windows Server 2012 (sposób jego aktualizacji opisano tutaj).

- Kontroler domeny systemu Windows Server 2012 (i nowsze) z usługą Microsoft Key Distribution Service - jest to usługa odpowiedzialna za generowanie haseł

- Moduł PowerShell do zarządzania Active Directory

- Jako klienci mogą być używane Windows Server 2012/2012 R2 i Windows 8 / 8.1

- Usługa korzystająca z gMSA musi być kompatybilna z tego typu kontem (musi być określona w dokumentacji). Obecnie obsługa gMSA: SQL Server 2008 R2 z dodatkiem SP1, 2012; IIS; AD LDS; Wymiana 2010/2013

Utwórz klucz KDS

Przed rozpoczęciem tworzenia konta gMSA należy wykonać jednorazową operację, aby utworzyć klucz główny KDS (klucz główny KDS). Aby to zrobić, uruchom polecenie na kontrolerze domeny z uprawnieniami administratora (usługi Microsoft Key Distribution Services muszą być zainstalowane i włączone):

Dodaj-KdsRootKey -Effective Natychmiast

W takim przypadku klucz zostanie utworzony i będzie dostępny po 10 godzinach od zakończenia replikacji.

Wskazówka. W środowisku testowym możesz użyć polecenia do natychmiastowego użycia:Add-KdsRootKey -EffectiveTime ((get-date) .addhours (-10))

Sprawdź, czy klucz główny KDS został pomyślnie utworzony:

Get-KdsRootKey

Utwórz konto gMSA

Utwórz nowe konto gMSA za pomocą polecenia:

New-ADServiceAccount -name gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword „gmsa1Group”

Gdzie, gmsa1 - Nazwa konta gMSA do utworzenia

dc1.winitpro.ru - Nazwa serwera DNS

gmsa1Group - Grupa Active Directory, która obejmuje wszystkie systemy, które będą korzystać z tego konta grupy (grupa musi zostać wcześniej utworzona)

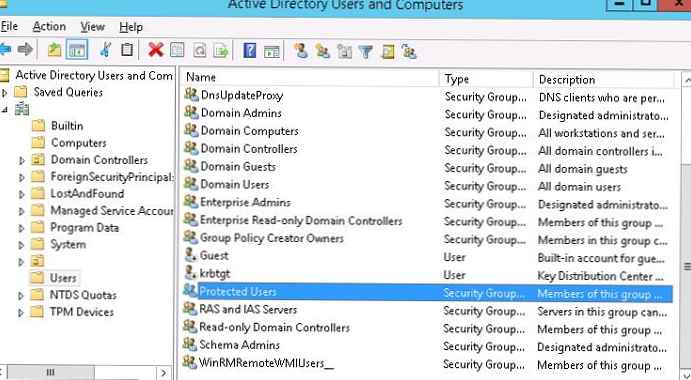

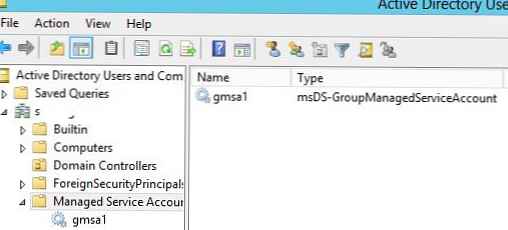

Po wykonaniu polecenia należy otworzyć konsolę ADUC (Użytkownicy i komputery usługi Active Directory) i sprawdzić, czy znajduje się ona w kontenerze (OU) Zarządzane konta usług pojawiło się konto doradcze (domyślnie ten kontener nie jest wyświetlany, aby go zobaczyć, musisz przejść do menu Zobacz opcja włączania przystawki Zaawansowane funkcje)

Zainstaluj gMSA na serwerze

Podłącz moduł Powershell, aby obsługiwać środowisko Active Directory:

Dodaj-WindowsFeature RSAT-AD-PowerShell

Następnie musimy zainstalować zarządzane konto na serwerach, na których będzie ono używane (z tego konta w przyszłości zostanie uruchomiona określona usługa). Przede wszystkim musisz sprawdzić, czy ten serwer może odbierać hasło do konta gMSA z Active Directory. Aby to zrobić, jego konto musi należeć do grupy domen określonej podczas tworzenia (w naszym przypadku gmsa1Group). Zainstaluj wpis gmsa1 na tym serwerze:

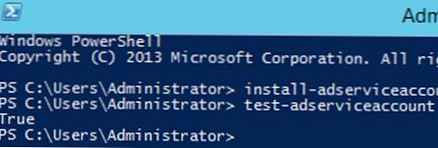

Install-ADServiceAccount -Identity gmsa1

Możesz sprawdzić, czy konto usługi grupowej jest poprawnie zainstalowane, wykonując to (dla Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Jeśli polecenie zwraca True - wszystko jest poprawnie skonfigurowane.

Ponadto we właściwościach usługi wskazujemy, że zostanie uruchomiona w ramach konta gMSA. Aby to zrobić, na zakładce Zaloguj się trzeba wybrać To konto i podaj nazwę konta usługi. Symbol $ musi znajdować się na końcu nazwy; hasło nie jest wymagane. Po zapisaniu zmian usługa musi zostać ponownie uruchomiona.

Konto usługi otrzyma automatycznie uprawnienia do logowania jako usługi.

Dostrajanie gMSA

Częstotliwość zmiany hasła można zmienić (domyślnie 30 dni):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

Konta gMSA można także używać w zadaniach harmonogramu. Subtelny niuans polega na tym, że zadanie można skonfigurować tylko za pomocą programu PowerShell.

$ action = New-ScheduledTaskAction „c: \ script \ backup.cmd” $ trigger = New-ScheduledTaskTrigger -At 21:00 -Daily $ principal = New-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupDB -Action $ akcja -Trigger $ trigger -Principal $ principal

Argument „-LogonType Hasło” oznacza, że hasło do tego konta gMSA zostanie odebrane z kontrolera domeny.

Uwaga. Konto GMSA musi zostać przyznane ”Zaloguj się jako zadanie wsadowe„