Domyślnie, gdy użytkownik jest tworzony w AD, jest on automatycznie dodawany do grupy Użytkownicy domeny. Z kolei grupa użytkowników domeny jest dodawana do lokalnej grupy użytkowników na komputerze domyślnie po dodaniu do domeny AD. Oznacza to, że każdy użytkownik domeny może zalogować się na dowolnym komputerze w sieci. W tym artykule rozważymy główne sposoby ograniczenia możliwości logowania się użytkowników do komputerów w domenie.

Treść

- Zezwalaj na logowanie tylko do określonych komputerów we właściwościach użytkownika usługi AD

- Zmodyfikuj atrybut LogonWorkstations za pomocą programu PowerShell

- Ograniczanie dostępu do komputera za pomocą obiektu GPO

Zezwalaj na logowanie tylko do określonych komputerów we właściwościach użytkownika usługi AD

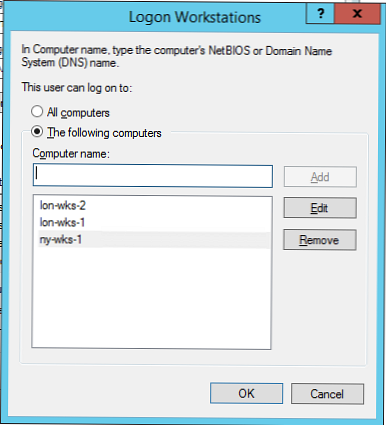

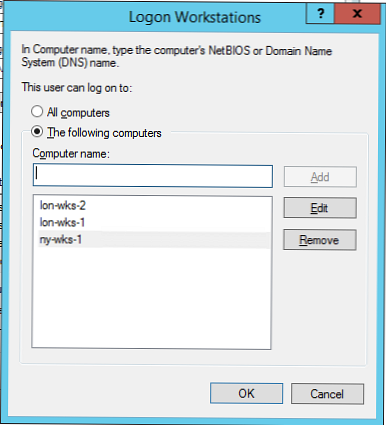

W małych domenach we właściwościach każdego użytkownika w AD można ograniczyć możliwość logowania się do komputerów w domenie na jego koncie. Na przykład chcesz, aby określony użytkownik mógł zalogować się tylko na swoim komputerze. Aby to zrobić:

- Uruchom przystawkę ADUC (Użytkownicy i komputery usługi Active Directory), uruchamiając komendę dsa.msc.

- Korzystając z wyszukiwania, znajdź konto użytkownika, które musi mieć możliwość logowania się tylko na niektórych komputerach i otwierania jego właściwości.

- Idź do zakładki Konto i naciśnij przycisk Zaloguj się do.

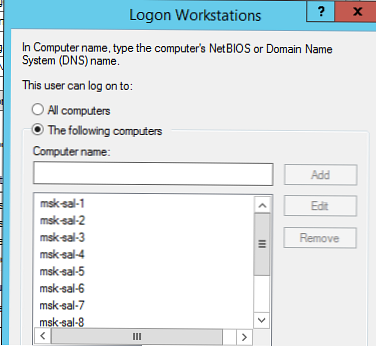

- Jak widać, użytkownik może zalogować się na wszystkich komputerach (użytkownik może zalogować się na: Wszystkie komputery). Aby zezwolić użytkownikowi na dostęp do określonych komputerów, wybierz opcję Następujące komputery i dodaj do listy nazwy komputerów, które mogą się zalogować.

Uwaga. Musisz podać pełną nazwę komputera NetBIOS lub DNS (nie można użyć znaku wieloznacznego), w parametrze nie jest rozróżniana wielkość liter.

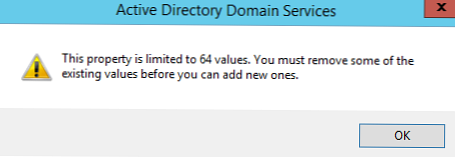

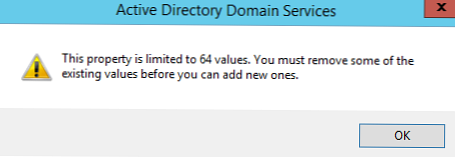

Uwaga. Musisz podać pełną nazwę komputera NetBIOS lub DNS (nie można użyć znaku wieloznacznego), w parametrze nie jest rozróżniana wielkość liter. - Liczba komputerów, które można dodać do tej listy, jest ograniczona do 64. Podczas próby dodania 65 komputerów pojawia się komunikat o błędzie: Ta właściwość jest ograniczona do 64 wartości. Musisz usunąć niektóre z istniejących wartości, zanim będziesz mógł dodać nowe.

- Zapisz zmiany. Teraz użytkownik może zalogować się tylko na określonych komputerach.

Zmodyfikuj atrybut LogonWorkstations za pomocą programu PowerShell

Ręczne ograniczanie użytkownikom dostępu do komputerów w domenie jest dość żmudne. Za pomocą PowerShell możesz zautomatyzować tę akcję. Lista komputerów, na które użytkownik może wejść, jest przechowywana w atrybucie użytkownika w AD - Stacje logowania. Na przykład naszym zadaniem jest zezwolenie konkretnemu użytkownikowi na logowanie się tylko na komputerach, których nazwy znajdują się w pliku tekstowym komputery.csv

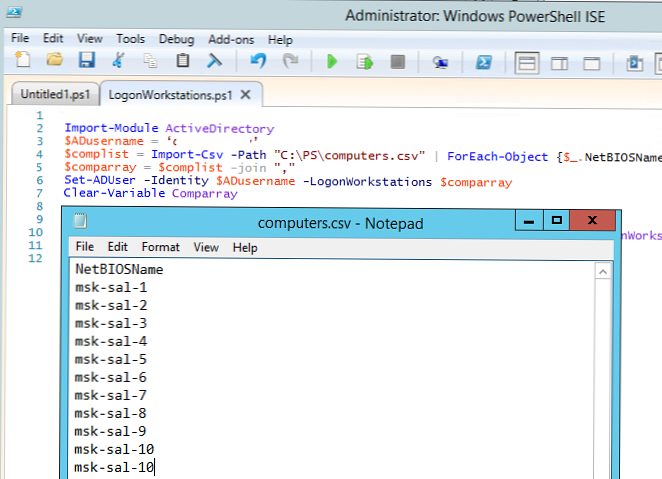

Skrypt może wyglądać tak (najpierw ładujemy moduł AD dla PowerShell):

Moduł importu ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Import-Csv -Path "C: \ PS \ computers.csv" | ForEach-Object $ _. NetBIOSName

$ Comparray = $ complist -join ","

Set-ADUser -Identity $ ADusername -LogonWorkstations $ Comparray

Wyczyść zmienne zmienne

Za pomocą następującego polecenia można wyświetlić listę komputerów, do których użytkownik może wejść przy użyciu polecenia cmdlet Get-ADUser.

Get-ADUser $ ADusername -Properties LogonWorkstations | Nazwa listy formatów, stacje robocze logowania

Lub możesz zobaczyć listę komputerów w konsoli ADUC.

Aby dodać nowy komputer do listy, użyj następującego polecenia:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonStacje robocze $ Wks

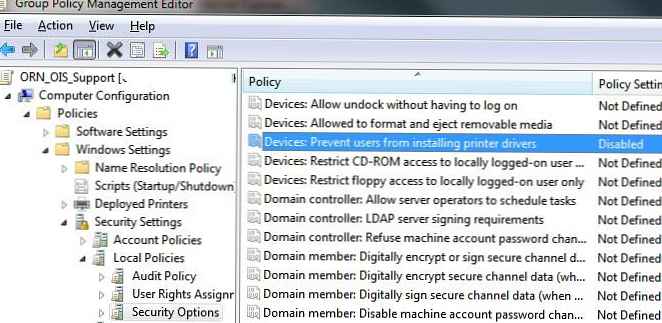

Ograniczanie dostępu do komputera za pomocą obiektu GPO

W dużych domenach użycie właściwości użytkownika LogonWorkstations w celu ograniczenia dostępu użytkownika do komputerów jest niepraktyczne z powodu ograniczeń i braku elastyczności. Zazwyczaj, aby uniemożliwić użytkownikom logowanie się na niektórych komputerach? użyj zasad grupy.

Możesz ograniczyć listę użytkowników w lokalnej grupie użytkowników, korzystając z zasad Grup ograniczonych (Ustawienia systemu Windows -> Ustawienia zabezpieczeń), ale rozważymy inną opcję.

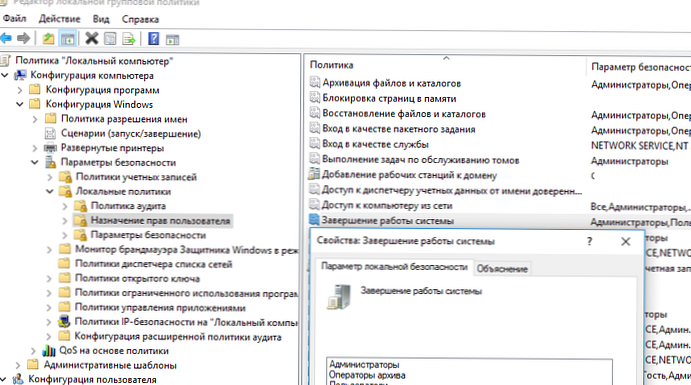

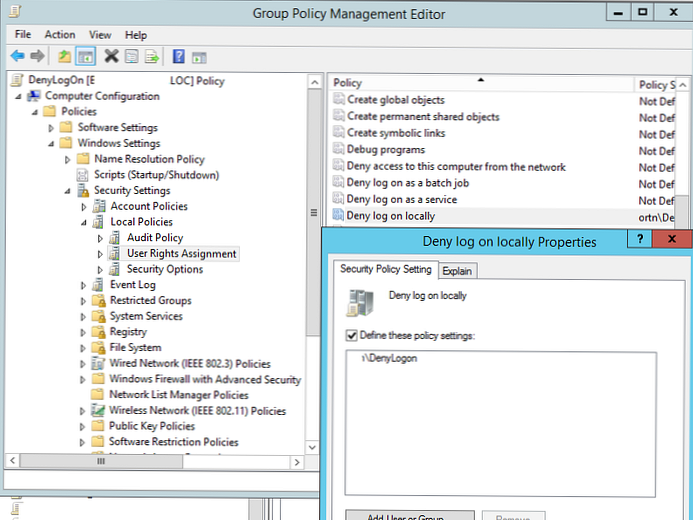

Istnieją dwie zasady grupy, które znajdują się w obszarze Konfiguracja komputera -> Zasady -> Ustawienia zabezpieczeń -> Zasady lokalne -> Przypisywanie praw użytkownika (Zasady użytkownika -> Zasady -> Ustawienia zabezpieczeń -> Zasady lokalne -> Przypisywanie praw użytkownika):

- Odmów zalogowania się lokalnie (Odmów lokalnego logowania) - pozwala zabronić lokalnego logowania do komputerów określonym użytkownikom lub grupom;

- Zezwalaj na logowanie lokalne (Logowanie lokalne) - zawiera listę użytkowników i grup, którzy mogą logować się lokalnie na komputerze.

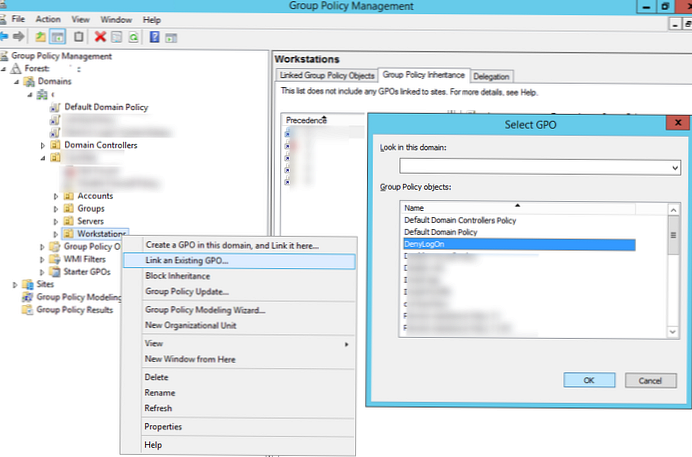

Na przykład, aby uniemożliwić użytkownikom określonej grupy logowanie się na komputerach w określonej jednostce organizacyjnej, możesz utworzyć osobną grupę użytkowników, dodać ją do lokalnych zasad odmowy logowania i przypisać ją do jednostki organizacyjnej na komputerach, do których chcesz ograniczyć dostęp.

W dużych domenach możesz użyć kombinacji tych zasad. Na przykład chcesz uniemożliwić użytkownikom logowanie się na innych komputerach OU.

Aby to zrobić, musisz utworzyć grupę zabezpieczeń w każdej jednostce organizacyjnej, w której musisz uwzględnić wszystkich użytkowników jednostek organizacyjnych.

Wskazówka. Grupy mogą być automatycznie wypełniane przez użytkowników z jednostki organizacyjnej za pomocą poleceń cmdlet programu PowerShell Get-ADUser i Add-ADGroupMember za pomocą tego skryptu:Moduł importu ActiveDirectory

$ rootOU = „OU = Użytkownicy, OU = MSK, DC = winitpro, DC = ru”

$ group = „corp \ msk-users”

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember -Identity $ group -Members $ _

Następnie musisz włączyć zasadę Zezwalaj na logowanie lokalne, dodaj do niej tę grupę (+ różne grupy administracyjne: administratorzy domeny, administratorzy stacji roboczych itp.) i przypisz zasadę do jednostki organizacyjnej za pomocą komputerów. W ten sposób zezwalasz tylko użytkownikom określonej jednostki organizacyjnej na logowanie się do komputerów.

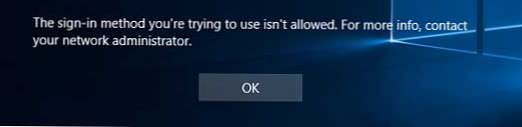

Podczas próby zalogowania się do użytkownika, który nie może zalogować się lokalnie, pojawia się okno ostrzegawcze:

Nie można się zalogować, ponieważ używana metoda logowania jest niedozwolona na tym komputerze. Aby uzyskać więcej informacji, skontaktuj się z administratorem sieci.Lub

Metoda logowania, której próbujesz użyć, jest niedozwolona. Aby uzyskać więcej informacji, skontaktuj się z administratorem sieci.

Kilka ważnych punktów dotyczących tych zasad:

- Nie należy stosować tych zasad w celu ograniczenia dostępu do serwerów, a tym bardziej do kontrolerów domeny. Jak zezwolić zwykłym użytkownikom RDP na dostęp do DC.

- Nie włączaj tych zasad za pomocą standardowych obiektów zasad grupy: Domyślne zasady domeny lub Domyślne zasady kontrolerów domeny.

- Polityka zakazów ma pierwszeństwo.

- Nie zapomnij o kontach usług (w tym gMSA), których można używać do uruchamiania usług na komputerach.

- Nie należy stosować zasad ograniczających lokalne logowanie do całej domeny. Przypisz je do określonych jednostek organizacyjnych.

Uwaga. Musisz podać pełną nazwę komputera NetBIOS lub DNS (nie można użyć znaku wieloznacznego), w parametrze nie jest rozróżniana wielkość liter.

Uwaga. Musisz podać pełną nazwę komputera NetBIOS lub DNS (nie można użyć znaku wieloznacznego), w parametrze nie jest rozróżniana wielkość liter.