Wprowadzenie

W systemie Windows Server 2008 Microsoft postanowił zwrócić funkcję, której nie widzieliśmy od czasu Windows NT: jest to technologia kontrolera domeny tylko do odczytu. W tym artykule omówię technologię kontrolerów domeny tylko do odczytu i jej zalety. Wspomniałem tę technologię więcej niż raz w moich artykułach, na przykład w artykule o korzystaniu z narzędzia adprep w systemie Windows 2008.

Dobrym przykładem cyklicznego rozwoju technologii IT jest nowa funkcja systemu Windows Server 2008 o nazwie Kontroler domeny tylko do odczytu lub RODC. W końcu ta technologia pojawiła się dawno temu, ale przez ostatnie 10 lat praktycznie nie była używana.

Windows NT był pierwszym systemem operacyjnym serwera Microsoft. Podobnie jak nowoczesne systemy operacyjne Windows Server, Windows NT w pełni obsługuje technologię domen. Jedną różnicą był fakt, że tylko jeden kontroler domeny w każdej domenie był zapisywalny. Ten kontroler domeny, zwany Primary Domain Controller lub PDC, był jedynym kontrolerem domeny, w którym administrator mógł wprowadzać zmiany. Główny kontroler domeny przekazał następnie aktualizacje innym kontrolerom domeny w domenie. Te kontrolery domeny zostały nazwane zapasowymi kontrolerami domeny (BDC), a informacje na ich temat zostały zaktualizowane dopiero po aktualizacji głównego kontrolera domeny, dla klientów domeny byli tylko do odczytu.

I chociaż ten model domeny był w pełni operacyjny, miał także znaczące wady. W szczególności problemy z głównym kontrolerem domeny mogą sparaliżować całą domenę. Jak wiadomo, Microsoft dokonał znaczących zmian w modelu domeny, który wdrożył w nowym systemie operacyjnym serwera, Windows 2000 Server. W Windows 2000 Server pojawiły się dwie nowe technologie dla kontrolerów domen i obie te innowacje są nadal używane: są to Active Directory i model z kilkoma głównymi kontrolerami (model multi-master).

I chociaż rola PDC nadal pozostała, reszta kontrolerów domeny w konfiguracji multi-master była zapisywalna. Oznacza to, że administrator może wprowadzać zmiany na dowolnym kontrolerze domeny, a zmiany te w postaci aktualizacji zostaną ostatecznie rozpowszechnione na wszystkich innych kontrolerach domeny w sieci.

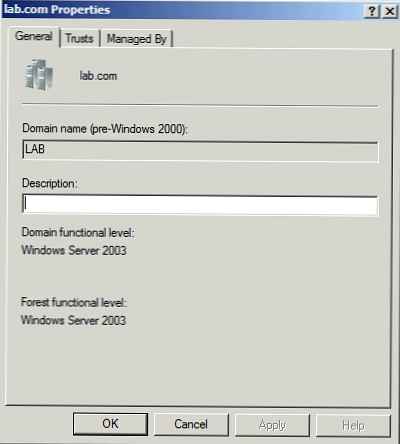

Następnie model multi-master został zapisany zarówno w systemie Windows Server 2003, jak i Windows Server 2008. Jednak w systemie Windows Server 2008 możliwe stało się tworzenie kontrolerów domeny tylko do odczytu. RODC to kontroler domeny, w którym informacji nie można bezpośrednio zmienić nawet przez administratorów. Jedynym sposobem aktualizacji tych kontrolerów domeny jest zastosowanie zmian do kontrolera PDC, a następnie zmiany te muszą być propagowane (replikowane) do kontrolera RODC. Nic nie przypomina?

Jak widać, kontrolery RODC są niczym więcej niż reliktem czasów Windows NT. Oczywiście Microsoft nie zwróciłby technologii RODC, gdyby nie dostrzegł znaczących korzyści w ich zastosowaniu..

Zanim wyjaśnię, dlaczego Microsoft postanowił powrócić do RODC, pozwól mi wyjaśnić, dlaczego używanie RODC nie jest warunkiem wstępnym do pracy z domenami Active Directory w serwerze 2008. Jeśli chcesz, aby każdy kontroler domeny w lesie był zapisywalny, z pewnością możesz to zrobić.

Chcę krótko wspomnieć, że chociaż kontrolery RODC są bardzo podobne do zapasowych kontrolerów domeny (BDC) w NT, przeszły szereg zmian. Jest kilka rzeczy, które są nowe w technologii RODC i chcę o nich porozmawiać.

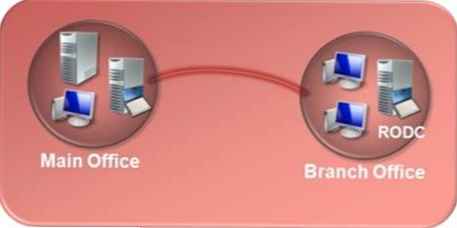

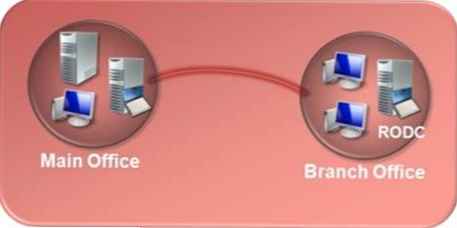

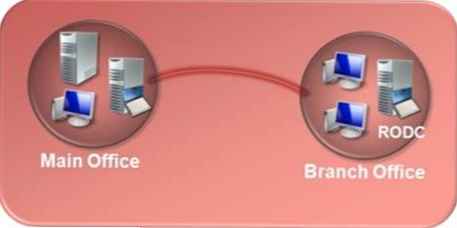

Dlaczego więc Microsoft zdecydował się zwrócić RODC? Wynika to z problemów związanych z obsługą sieci oddziałów (oddziałów i oddziałów). Oddziały są tradycyjnie dość trudne w utrzymaniu i utrzymaniu ze względu na ich oddalenie i cechy komunikacyjne między siedzibą główną a oddziałem.

Tradycyjnie stosowano kilka różnych metod zarządzania oddziałami, ale każda z nich miała swoje zalety i wady. Jednym z najczęstszych sposobów organizacji sieci oddziałów jest instalacja wszystkich serwerów w centrali i zapewnienie dostępu do nich użytkownikom oddziału za pośrednictwem sieci globalnej (WAN).

Oczywiście najbardziej oczywistą wadą tej metody jest to, że jeśli kanał WAN jest niestabilny lub spadł, użytkownicy znajdujący się w oddziale nie mogą normalnie pracować, ponieważ są całkowicie odcięci od wszystkich zasobów centrali. Nawet jeśli połączenie sieciowe z centralą jest stabilne, często wydajność połączenia WAN może być niska z powodu obciążenia kanału lub bezpośrednio prędkości połączenia

Inną powszechną opcją podczas pracy ze zdalnymi oddziałami jest podejście polegające na zainstalowaniu co najmniej jednego kontrolera domeny w oddziale. Często ten kontroler domeny działa również jako serwer DNS i serwer wykazu globalnego. Tak więc, nawet jeśli połączenie WAN zostanie rozłączone, użytkownicy przynajmniej w branży mają możliwość wejścia do sieci. W zależności od charakteru pracy organizacji w oddziale można zainstalować inne serwery.

Chociaż to rozwiązanie z reguły działa całkiem dobrze i ma kilka wad. Główną wadą jest koszt. Hostowanie serwerów w oddziałach wymaga od przedsiębiorstwa inwestowania w licencje na sprzęt i oprogramowanie serwerów. Znacząco zwiększone koszty wsparcia. Organizacja musi ustalić, czy oddział potrzebuje personelu własnych specjalistów IT, czy w przypadku awarii działa od razu, aż personel IT z centrali dotrze do oddziału.

Kolejnym niuansem podczas instalowania własnych serwerów w oddziale jest kwestia bezpieczeństwa. Z mojego doświadczenia wynika, że często zdarza się, że serwery znajdujące się poza centralnym centrum danych pozostawały bez nadzoru. Często serwery są po prostu zamknięte w szafce za pomocą klucza!

Jak wspomniałem wcześniej, połączenia WAN są często powolne i zawodne. To kolejny problem z lokalizacją serwerów w oddziale. Ruch replikacji kontrolera domeny może znacznie załadować takie połączenie

Dokładnie tak jest, gdy można użyć kontrolera RODC. Umieszczenie kontrolera RODC w gałęzi nie eliminuje całkowicie ruchu związanego z replikacją usługi Active Directory, ale znacznie zmniejsza obciążenie serwera czołowego, ponieważ odbierają tylko przychodzący ruch replikacji.

Kontrolery RODC mogą również pomóc poprawić bezpieczeństwo, ponieważ pracownicy w oddziale nie będą mogli wprowadzać zmian w bazie danych Active Directory. Ponadto żadne informacje o wszystkich użytkownikach domeny i ich kontach nie są przesyłane do kontrolera RODC. Oznacza to, że jeśli ktoś ukradł serwer RODC, nie będzie mógł korzystać z informacji uzyskanych w wyniku złamania hasła użytkownika.

W przyszłych artykułach z tej serii omówimy proces planowania i wdrażania kontrolerów domeny tylko do odczytu..

Linki do wszystkich artykułów z tej serii:

Praca z kontrolerami domeny tylko do odczytu (RODC) (część 1)

Praca z kontrolerem domeny tylko do odczytu (część 2)

Praca z kontrolerem domeny tylko do odczytu (część 3)