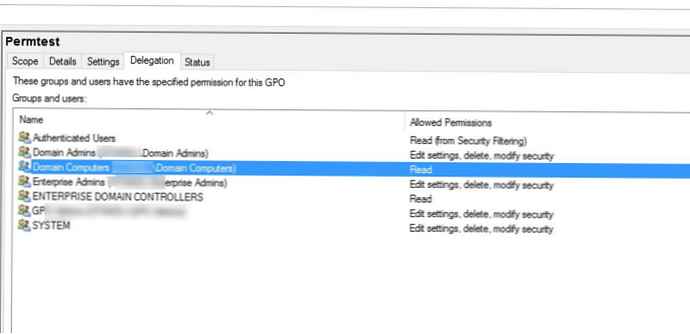

Powrót do problemów z zasadami grupy po zainstalowaniu aktualizacji z biuletynu zabezpieczeń MS16-072 (KB3163622), chcę porozmawiać o jeszcze jednej ważnej kwestii. Jak pamiętasz, po zainstalowaniu tej aktualizacji klienci działają poprawnie Filtrowanie zabezpieczeń GPO, musisz ręcznie edytować wszystkie zasady korzystające z filtrowania zabezpieczeń, a na karcie Delegowanie zapewnić dostęp tylko do odczytu Komputery domeny (lub w całości przetłumaczone na targetowanie na poziomie przedmiotu). A co z nowymi politykami? Czy za każdym razem, gdy tworzysz nowy obiekt GPO, konieczne jest ręczne edytowanie jego list kontroli dostępu?

Na szczęście nie. Możliwe jest poprawienie standardowych uprawnień w szablonie ACL, który jest używany podczas tworzenia nowej zasady grupy. Ta lista ACL jest przechowywana w schemacie AD w atrybucie defaultSecurityDescriptor obiekt Grupa-Zasady-Pojemnik. Zastanów się, jak zmodyfikować schemat AD, aby wszystkie nowe zasady były natychmiast tworzone z niezbędnymi prawami. W naszym przykładzie musimy dodać uprawnienia do odczytu dla grupy Komputery Domeny.

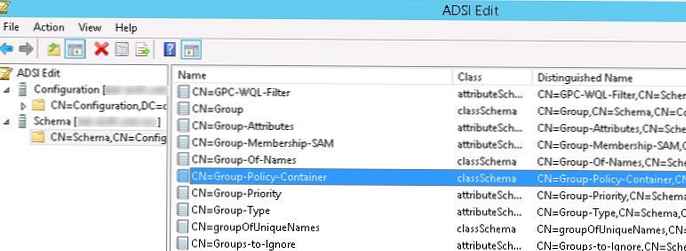

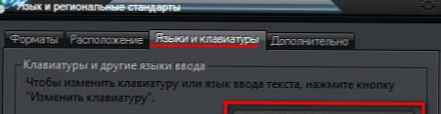

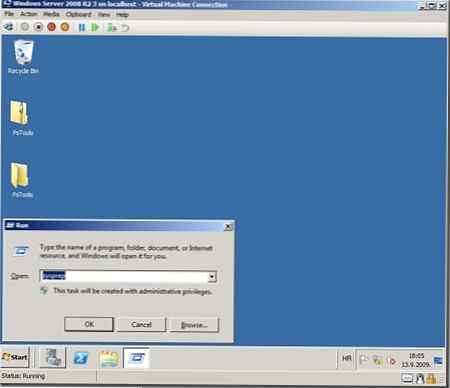

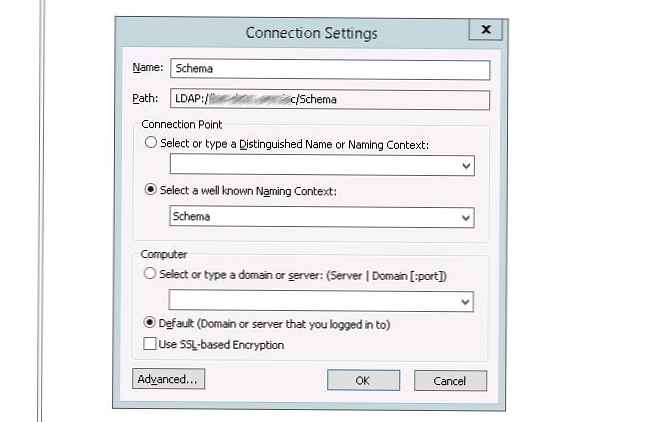

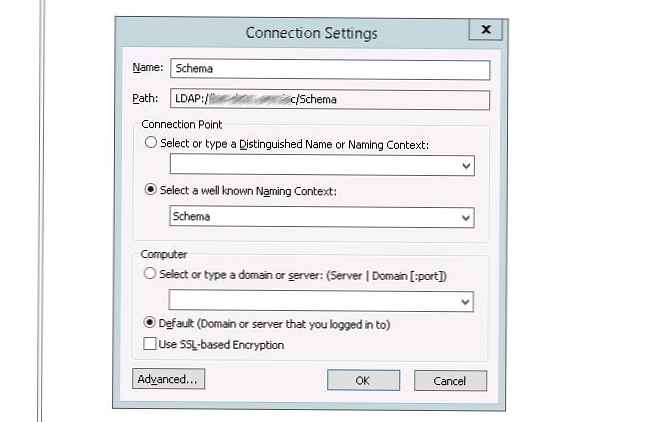

Uwaga. Aby wprowadzić zmiany w schemacie usługi Active Directory, twoje konto musi być członkiem grupy Schemat Administratorzy.Jest ważne. Podczas zmiany obwodu AD należy zachować szczególną ostrożność!- Jeśli narzędzia AD są zainstalowane na serwerze, uruchom konsolę ADSIEdit.msc. Wybierz element menu Akcja-> Połącz do i połącz się z kontekstem schematu AD swojej domeny (Schemat)

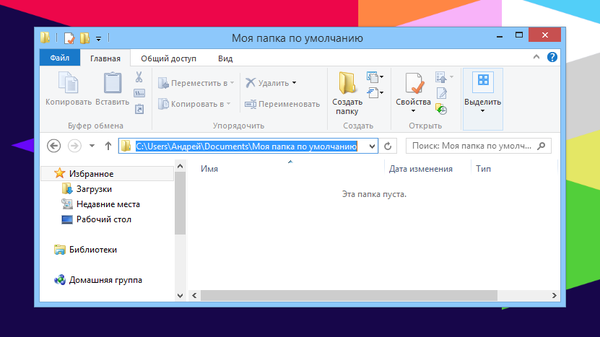

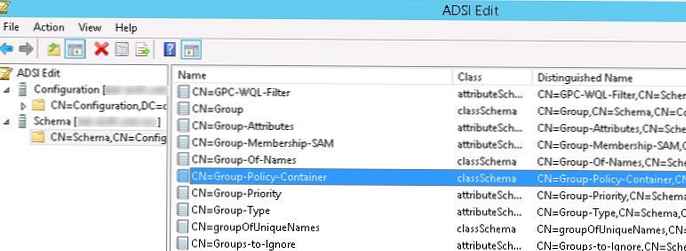

- W drzewie schematu przejdź do sekcji CN =Schemat, CN =Konfiguracja i znajdź obiekt w prawej kolumnie CN =Grupa-Zasady-Pojemnik

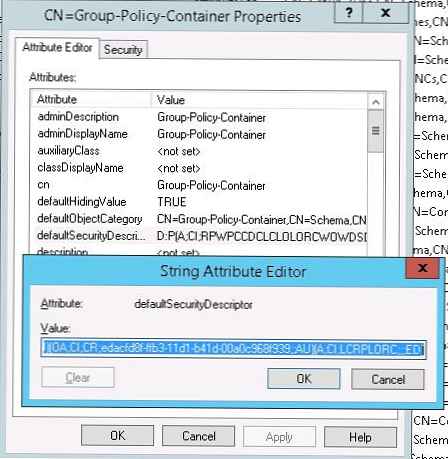

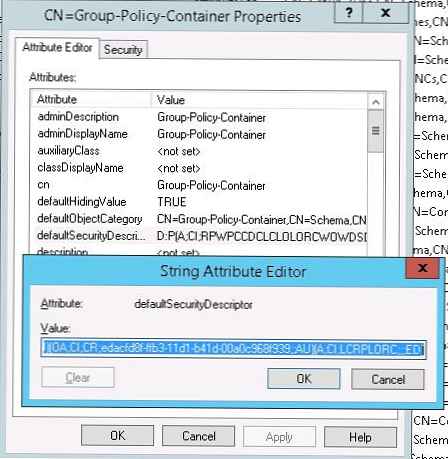

- Kliknij dwukrotnie kontener i znajdź atrybut defaultSecurityDescriptor. W wartości tego atrybutu w formacie SDDL (Język definicji deskryptora zabezpieczeń) przechowuje uprawnienia zastosowane do wygenerowanych obiektów zasad grupy.

- Wybierz wiersz SDDL i skopiuj go do Notatnika (w takim przypadku możesz powrócić do wartości domyślnej).

Domyślnie prawa do obiektów zasad grupy są przyznawane następującym grupom:

- Użytkownicy uwierzytelnieni

- Administratorzy domeny

- Administratorzy przedsiębiorstwa

- KONTROLER DOMENY PRZEDSIĘBIORSTWA

- SYSTEM

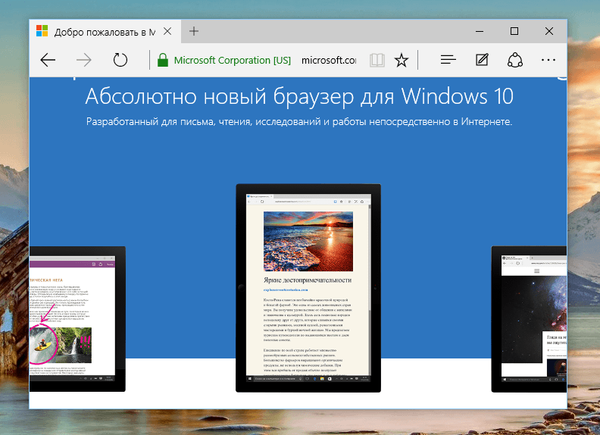

- Na końcu ciągu atrybutu SDDL dodaj następującą wartość: (A;Ci;LCRPLORC;;;DC)

Uwaga. Co oznacza ten ciąg? Typ dostępu: A = Dostęp dozwolony

Flaga ACE: CI = Dziedziczenie kontenera

Uprawnienia:

LC = zawartość listy

RP = Przeczytaj wszystkie właściwości

LO = obiekt listy

RC = Czytaj uprawnieniaTemat dostępu: DC = Komputery domeny

- Zapisz zmiany

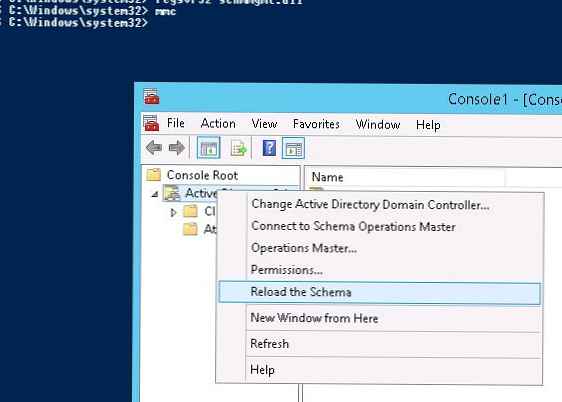

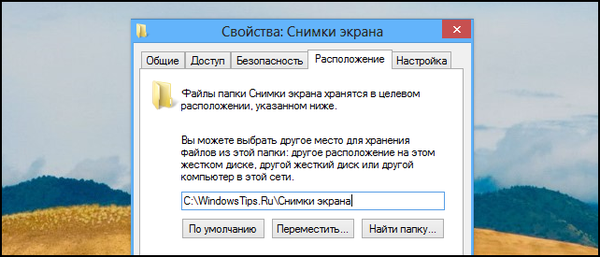

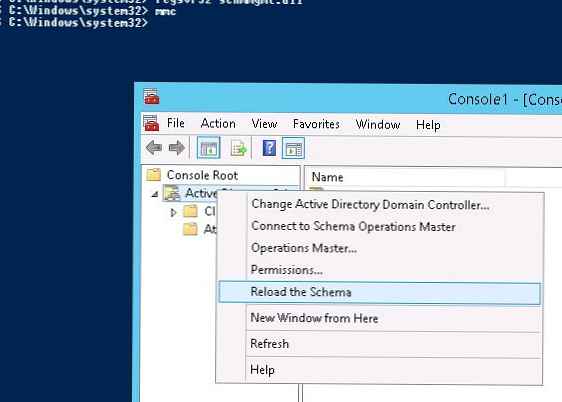

- Aby zastosować zmiany, musisz ponownie załadować obwód. Aby to zrobić, otwórz konsolę mmc i dodaj przystawkę AD Schemat (jeśli nie ma przystawki, zarejestruj bibliotekę regsvr32 schmmgmt.dll i ponownie uruchom konsolę mmc). Kliknij prawym przyciskiem myszy Schemat usługi Active Directory i wybierz Załaduj ponownie schemat

Teraz spróbuj utworzyć nowy obiekt zasad grupy i upewnij się, że prawa do odczytu dla grupy Komputery w domenie pojawiają się na karcie Delegowanie.