Preferencje zasad grupy (GPP) - potężne rozszerzenie technologii Zasad grupy systemu Windows, upraszczające prace związane z konfigurowaniem i zarządzaniem flotą komputerów, i jest swego rodzaju zamiennikiem skryptów w GPO. Jedną z funkcji GPP jest możliwość zarządzania hasłami do kont lokalnych i usługowych, szeroko wykorzystywanymi przez wielu administratorów, którzy nawet nie są świadomi niepewności związanej z tą technologią. W tym artykule porozmawiamy o tym, dlaczego nie należy używać funkcji zarządzania hasłami w Preferencjach zasad grupy..

Istnieje 5 różnych zasad w Preferencjach zasad grupy, które pozwalają ustawić hasło użytkownika / administratora.

- Konta lokalne (Użytkownicy lokalni i grupa) - przy użyciu GPP administrator może utworzyć / zmienić konto lokalne i ustawić hasło (często wystarcza ta zasada służy do zmiany hasła administratora lokalnego na wszystkich komputerach w organizacji)

- Dyski sieciowe (Mapy dysków) - GPP umożliwia połączenie (zamianę) dysku sieciowego z określoną nazwą użytkownika i hasłem do użytkownika

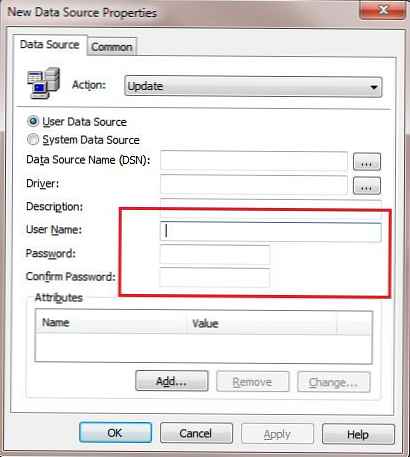

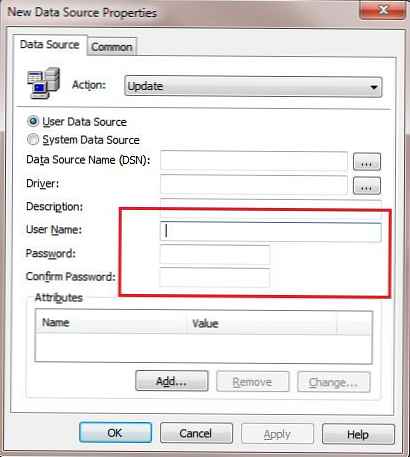

- Źródła danych (Źródła danych) - podczas tworzenia źródła danych możesz ustawić nazwę użytkownika i hasło do konta, na którym zostanie nawiązane połączenie.

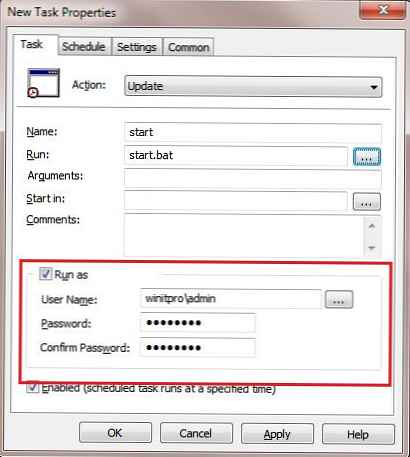

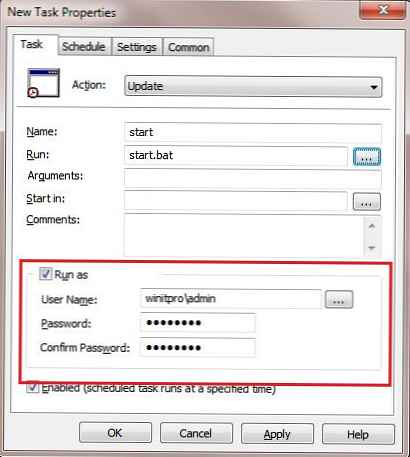

- Zadania programu planującego Windows (Zaplanowane zadania) - zadania harmonogramu mogą być uruchamiane od określonego użytkownika

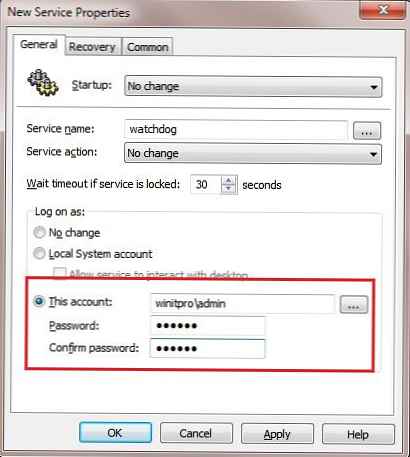

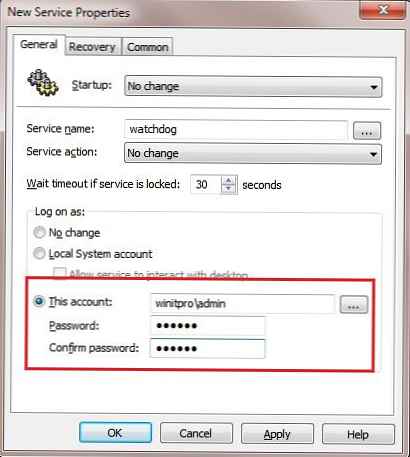

- Usługi (Usługi) - GPP umożliwia określenie konta i hasła, z którego zostanie uruchomiona określona usługa (zamiast wyuczonego konta Systemu lokalnego)

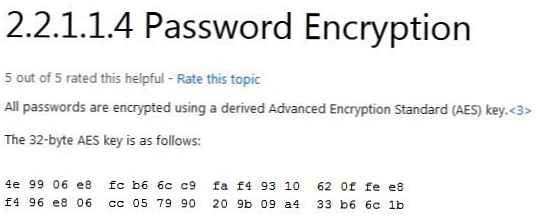

Po zapisaniu hasła przez administratora w dowolnej z powyższych zasad GPP, jest ono przechowywane w odpowiednim katalogu GPO w specjalnym pliku XML, a następnie przechowywane na kontrolerach domeny w folderze SYSVOL. Hasło w pliku XML jest przechowywane w postaci zaszyfrowanej, jednak do szyfrowania / deszyfrowania hasła używany jest wyjątkowo niestabilny algorytm symetryczny AES 32 (nawet sama Microsoft to zauważa).

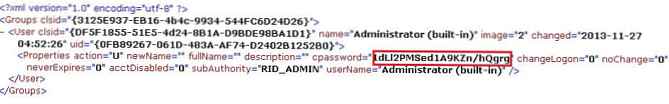

Załóżmy, że administrator używa GPP do skonfigurowania zasad zmieniających hasło lokalnego administratora na wszystkich komputerach. W takim przypadku system zapisze zaszyfrowane hasło w katalogu GPO w pliku groups.xml. Spójrzmy na zawartość tego pliku (plik w naszym przykładzie jest przechowywany w katalogu \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Policies \ POLICY_ID \ Machine \ Preferences \ Groups):

Jest ważne. Dostęp do plików przechowywanych w obiekcie zasad grupy jest dostępny dla wszystkich autoryzowanych użytkowników domeny. Oznacza to, że możesz wyświetlić hasło w postaci zaszyfrowanej jakikolwiek użytkownik.

Zaszyfrowane hasło jest zawarte w wartości pola CPASSWORD. Najciekawsze jest to, że sam Microsoft na MSDN opublikował w 32-bitowym kluczu AES używanym do szyfrowania hasła (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

W związku z tym nic nie stoi na przeszkodzie, aby specjalista napisał skrypt, który pozwala odszyfrować wartość hasła przechowywanego w pliku XML (algorytm AES jest symetryczny i, jeśli masz klucz szyfrowania, może łatwo uzyskać tekst źródłowy).

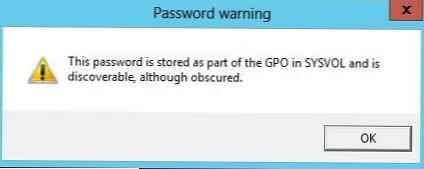

Uwaga. Skrypt umożliwiający odszyfrowanie hasła przechowywanego w GPP można uzyskać tutaj: Get-GPPPassword. Oczywiście, publikujemy ten skrypt w celach informacyjnych iw żadnym wypadku nie powinieneś go używać do celów samolubnych.W Windows Server 2012 / Windows Server 2012 R2 programiści Microsft dodali ostrzeżenie o niepewności przechowywania haseł w tej formie. Podczas próby określenia hasła za pomocą GPP pojawia się okno ostrzegawcze:

To hasło jest przechowywane jako część obiektu zasad grupy w SYSOL i jest możliwe do wykrycia, chociaż jest zasłonięte.

Należy również zauważyć, że MetaSploit ma moduł do odbierania i deszyfrowania haseł przechowywanych w GPP od 2012 roku. Oznacza to, że atakujący mogą prawie automatycznie zrealizować ten wektor ataku..

W przyszłości planujesz używać Preferencji zasad grupy do zarządzania hasłami.?

Wskazówka. Microsoft oferuje LAPS jako rozwiązanie do zarządzania hasłami lokalnego administratora. Przeczytaj więcej na ten temat w artykule MS LAPS - Zarządzanie hasłami dla lokalnych administratorów w domenie