Domyślnie Windows 10 i Windows Server 2016 nadal obsługują SMB 1.0. W większości przypadków wymagana jest tylko obsługa starszych systemów: wycofano system Windows XP, Windows Server 2003 i nowsze wersje. W przypadku braku takich klientów w sieci, w nowych wersjach systemu Windows zaleca się wyłączenie protokołu SMB 1.x lub całkowite usunięcie sterownika. W ten sposób chronisz się przed dużą liczbą luk charakterystycznych dla tego przestarzałego protokołu (o czym świadczy ostatni atak szyfrujący) Wannacry), a wszyscy klienci będą korzystać z nowych, bardziej produktywnych, bezpiecznych i funkcjonalnych wersji protokołu SMB podczas uzyskiwania dostępu do kulek SMB.

W poprzednim artykule przedstawiliśmy tabelę zgodności wersji protokołu SMB klient-serwer. Zgodnie z tabelą stare wersje klientów (XP, Server 2003 i niektóre nieaktualne klienty * nix) mogą korzystać tylko z protokołu SMB 1.0 w celu uzyskania dostępu do zasobów plików. Jeśli nie ma takich klientów w sieci, możesz całkowicie wyłączyć SMB 1.0 po stronie serwerów plików (w tym kontrolerów domeny AD) i stacji klienckich.

Treść

- Kontroluj dostęp do serwera plików przez SMB v1.0

- Wyłączanie SMB 1.0 po stronie serwera

- Wyłączanie SMB po stronie klienta 1.0

Kontroluj dostęp do serwera plików przez SMB v1.0

Przed wyłączeniem i całkowitym usunięciem sterownika SMB 1.0 zaleca się upewnić się, że nie ma nieaktualnych klientów łączących się z nim za pośrednictwem SMB v1.0 po stronie sieciowej serwera plików SMB. Aby to zrobić, włącz kontrolę dostępu do serwera plików za pomocą tego protokołu za pomocą polecenia PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Po pewnym czasie przestudiuj wydarzenia w Aplikacje i usługi -> Microsoft -> Windows -> SMBServer -> Audit dla dostępu klienta za pomocą protokołu SMB1.

Wskazówka. Listę zdarzeń z tego dziennika można wyświetlić za pomocą polecenia:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

W naszym przykładzie dostęp z klienta 192.168.1.10 został zarejestrowany w dzienniku za pośrednictwem protokołu SMB1. Świadczą o tym zdarzenia z EventID 3000 ze źródła SMBServer i opis:

Dostęp SMB1Adres klienta: 192.168.1.10

Wskazówki:

To zdarzenie oznacza, że klient próbował uzyskać dostęp do serwera za pomocą SMB1. Aby zatrzymać inspekcję dostępu SMB1, użyj polecenia cmdlet Set-SmbServerConfiguration programu Windows PowerShell.

W takim przypadku zignorujemy te informacje, ale musimy wziąć pod uwagę fakt, że w przyszłości ten klient nie będzie mógł połączyć się z tym serwerem SMB.

Wyłączanie SMB 1.0 po stronie serwera

Protokół SMB 1.0 można wyłączyć zarówno po stronie klienta, jak i po stronie serwera. Po stronie serwera protokół SMB 1.0 zapewnia dostęp do folderów sieciowych SMB (kule plików) przez sieć, a po stronie klienta konieczne jest połączenie z takimi zasobami.

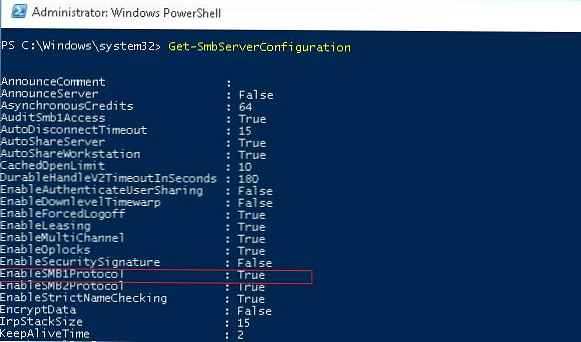

Za pomocą następującego polecenia PowerShell sprawdzamy, czy SMB1 po stronie serwera jest włączony:

Get-SmbServerConfiguration

Jak widać, wartość zmiennej EnableSMB1Protocol = True.

Jak widać, wartość zmiennej EnableSMB1Protocol = True.

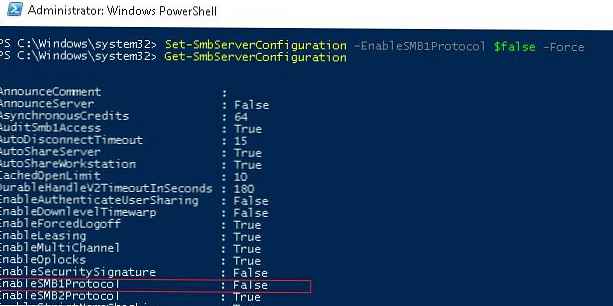

Dlatego wyłącz obsługę tego protokołu:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

Za pomocą polecenia cmdlet Get-SmbServerConfiguration sprawdź, czy protokół SMB1 jest teraz wyłączony.

Aby całkowicie usunąć sterownik przetwarzający dostęp klienta za pośrednictwem SMB v1, uruchom następującą komendę:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Usuń

Pozostaje zrestartować system i upewnić się, że obsługa protokołu SMB1 jest całkowicie wyłączona.

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Wyłączanie SMB po stronie klienta 1.0

Wyłączając SMB 1.0 po stronie serwera, upewniliśmy się, że klienci nie mogą się z nim połączyć przy użyciu tego protokołu. Mogą jednak korzystać z przestarzałego protokołu, aby uzyskać dostęp do zasobów stron trzecich (w tym zewnętrznych). Aby wyłączyć obsługę SMB v1 po stronie klienta, uruchom następujące polecenia:

sc.exe config lanmanworkstation depend = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = wyłączone

Tak więc, wyłączając obsługę starszych wersji SMB 1.0 po stronie klienta i serwera, całkowicie ochronisz swoją sieć przed wszystkimi znanymi i jeszcze nie wykrytymi lukami w zabezpieczeniach. Luki w programie Microsoft Server Message Block 1.0 można znaleźć dość regularnie. Ostatnia znacząca luka w SMBv1, umożliwiająca osobie atakującej zdalne wykonanie dowolnego kodu, została naprawiona w marcu 2017 r..

Tak więc, wyłączając obsługę starszych wersji SMB 1.0 po stronie klienta i serwera, całkowicie ochronisz swoją sieć przed wszystkimi znanymi i jeszcze nie wykrytymi lukami w zabezpieczeniach. Luki w programie Microsoft Server Message Block 1.0 można znaleźć dość regularnie. Ostatnia znacząca luka w SMBv1, umożliwiająca osobie atakującej zdalne wykonanie dowolnego kodu, została naprawiona w marcu 2017 r..