14 maja 2019 r. Microsoft ogłosił krytyczną lukę we wdrażaniu usługi Remote Table Service (wcześniej Terminal Services) w systemie Windows, która umożliwia nieuwierzytelnionemu atakującemu zdalne wykonanie dowolnego kodu w systemie docelowym za pośrednictwem protokołu RDP. Luka RCE (Remote Code Execution) została opisana w CVE-2019-0708 i otrzymała nieoficjalną nazwę BlueKeep. Luki dotyczą tylko starszych wersji systemu Windows - od Windows XP (Windows Server 2003) do Windows 7 (Windows Server 2008 R2). Luka w RDS nie dotyczy nowszych wersji (Windows 10, 8.1 i Windows Server 2012R2 / 2016/2019).

Treść

- Luka w zabezpieczeniach RCE CVE-2019-0708 w usługach pulpitu zdalnego

- Ochrona przed lukami w zabezpieczeniach BlueKeep CVE-2019-0708

- Aktualizacje systemu Windows w celu ochrony przed luką w zabezpieczeniach RDP BlueKeep

Luka w zabezpieczeniach RCE CVE-2019-0708 w usługach pulpitu zdalnego

Luka nie występuje w samym protokole RDP, ale w implementacji usługi pulpitu zdalnego w starszych wersjach systemu Windows. Aby wykorzystać tę lukę, potrzebujesz tylko dostępu do sieci do komputera z wersją systemu Windows, której dotyczy luka, i włączonej na nim usługi RDP (do której dostęp nie powinien być blokowany przez zapory ogniowe). Tj. jeśli twój host Windows jest dostępny z Internetu przez RDP, oznacza to, że podatność może być wykorzystana przez każdego. Luka jest realizowana poprzez wysłanie specjalnego żądania do usługi pulpitu zdalnego za pośrednictwem protokołu RDP, przy czym wstępne uwierzytelnienie użytkownika zdalnego nie jest wymagane. Po zaimplementowaniu luki BlueKeep osoba atakująca może zdalnie wykonać dowolny kod w systemie docelowym z uprawnieniami SYSTEM.

Microsoft zauważa, że istnieje bardzo duże prawdopodobieństwo pojawienia się automatycznych robaków, które wykorzystają lukę w RDS do rozprzestrzeniania się w sieciach lokalnych. Zatem skala ataków może osiągnąć wyniki robaka WannaCry (wykorzystała lukę w protokole SMB CVE-2017-0144 - EternalBlue).

Ochrona przed lukami w zabezpieczeniach BlueKeep CVE-2019-0708

Aby chronić się przed luką w zabezpieczeniach CVE-2019-0708 (BlueKeep), firma Microsoft zaleca szybkie instalowanie aktualizacji zabezpieczeń (wymienionych w następnej sekcji). Aby zmniejszyć ryzyko wdrożenia luki w zabezpieczeniach systemów, dopóki aktualizacja nie zostanie zainstalowana na zewnętrznym obwodzie, zalecane są następujące działania:

- Tymczasowo wyłącz dostęp RDP do komputerów i usług pulpitu zdalnego lub zablokuj zewnętrzny dostęp do RDP w zaporach obwodowych sieci i wyłącz przekazywanie portów RDP do sieci lokalnej;

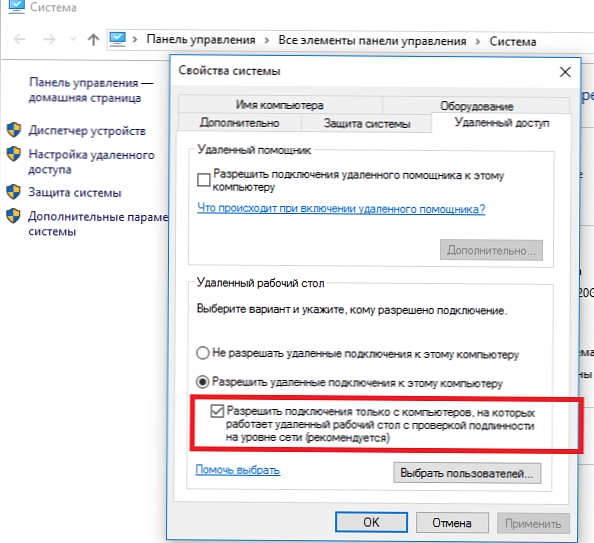

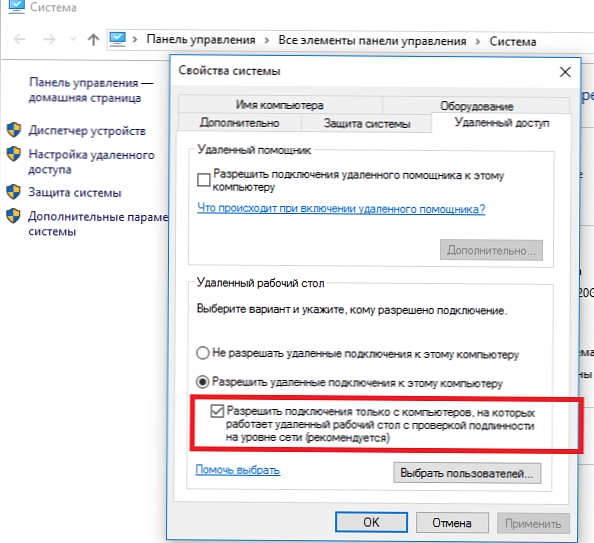

- Włącz obsługę Uwierzytelnianie na poziomie sieci (NLA - Uwierzytelnianie na poziomie sieci) w ustawieniach RDP na komputerze) - można skonfigurować zarówno w systemie Windows 7/2008 R2, jak i Windows XP SP3. Gdy NLA jest włączony, aby zaimplementować tę lukę, osoba atakująca musi najpierw uwierzytelnić się w usługach pulpitu zdalnego przy użyciu prawidłowego konta (atak może zostać zaimplementowany tylko przez uprawnionego użytkownika).

Aktualizacje systemu Windows w celu ochrony przed luką w zabezpieczeniach RDP BlueKeep

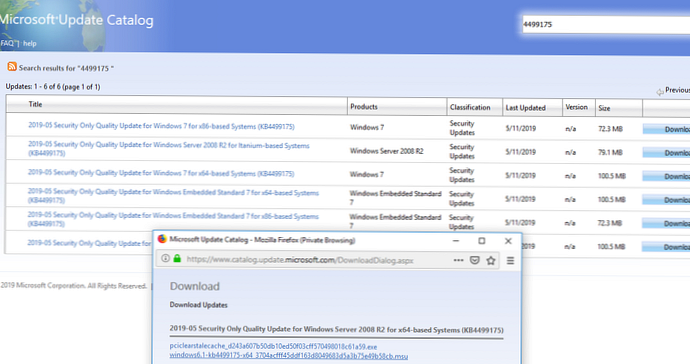

Firma Microsoft wydała aktualizacje dla wszystkich systemów operacyjnych Windows, które są podatne na CVE-2019-0708 (BlueKeep). Łatki są dostępne do pobrania w katalogu Microsoft Update..

Pomimo faktu, że Microsoft przestał obsługiwać Windows XP i Windows Server 2003, wydano aktualizacje dla ochrony BlueKeep dla tych starszych systemów. Co jeszcze raz podkreśla powagę wykrytej podatności i wysokie ryzyko jej masowej eksploatacji.

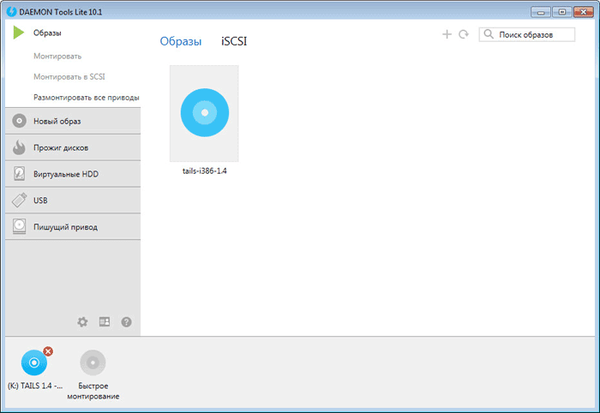

Poniżej znajdują się bezpośrednie łącza do ręcznego pobierania aktualizacji popularnych wersji systemu Windows:

KB4500331:

Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 - https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 i Windows 7 SP1 x64 - windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 - windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

W systemach Windows XP i 2003 aktualizacje KB4500331 będą musiały zostać zainstalowane ręcznie.

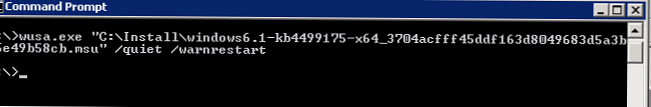

Aktualizacja systemu Windows 7 i Windows Server 2008 R2 KB4499175 już dostępne do instalacji przez WSUS (w zależności od ustawień zatwierdzania aktualizacji) i Microsoft Update. Ale możesz zainstalować go ręcznie z pliku msu za pomocą wusa.exe:

wusa.exe „C: \ Install \ windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu” / quiet / warnrestart