Domyślnie w usłudze Active Directory ruch LDAP między kontrolerami domeny a klientami nie jest szyfrowany, tj. dane są przesyłane przez sieć w przejrzystej formie. Potencjalnie oznacza to, że osoba atakująca może odczytać te dane za pomocą sniffera pakietów. W przypadku standardowego środowiska Windows nie jest to na ogół istotne, ale ogranicza możliwości twórców aplikacji innych firm korzystających z LDAP.

Na przykład operacja zmiany hasła musi być przeprowadzona za pośrednictwem bezpiecznego kanału (na przykład Kerberos lub SSL / TLS). Oznacza to, że na przykład za pomocą funkcji -php, która działa z AD za pośrednictwem LDAP, nie można zmienić hasła użytkownika w domenie.

Możesz chronić dane LDAP między klientem a kontrolerem domeny, używając wersji LDAP SSL - LDAPS, który działa na porcie 636 (LDAP mieszka na porcie 389). Aby to zrobić, musisz zainstalować specjalny certyfikat SSL na kontrolerze domeny. Certyfikat może być wydany przez stronę trzecią, wydany przez stronę trzecią (np. Verisign), samopodpisany lub wydany przez korporacyjny urząd certyfikacji.

W tym artykule pokażemy, jak korzystać z instalacji certyfikatu LDAPS (LDAP przez Secure Sockets Layer) na kontrolerze domeny z systemem Windows Server 2012 R2. Za pomocą wymaganego certyfikatu usługa LDAP na kontrolerze domeny może nawiązywać połączenia SSL w celu przesyłania ruchu LDAP i ruchu serwera wykazu globalnego (GC).

Należy pamiętać, że LDAPS jest używany głównie przez aplikacje innych firm (dostępne jako klienci inni niż Microsoft) w celu ochrony danych przesyłanych przez sieć (w celu zapewnienia niemożności przechwycenia nazw użytkowników i haseł oraz innych danych prywatnych).

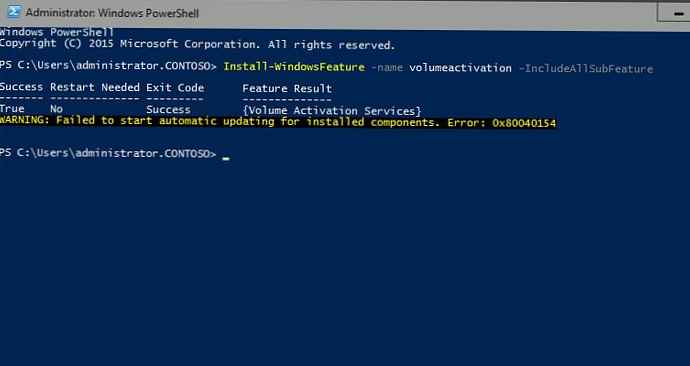

Załóżmy, że masz już serwer tożsamości korporacyjnej wdrożony w infrastrukturze. Certyfikacja Autorytet (CA). Może to być pełna infrastruktura PKI lub autonomiczny serwer z rolą urzędu certyfikacji.

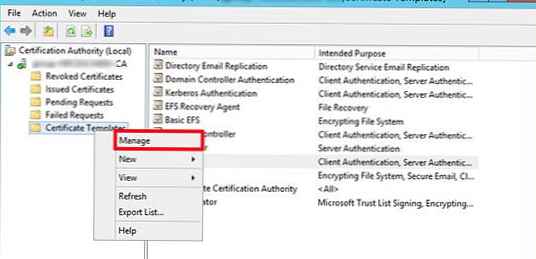

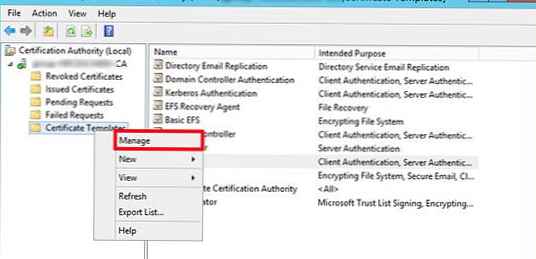

Na północy z rolą urzędu certyfikacji uruchom konsolę Certyfikacja Władza Zarządzanie Konsola, wybierz sekcję szablonu certyfikatu (Certyfikat Szablony ) iw menu kontekstowym wybierz Zarządzaj.

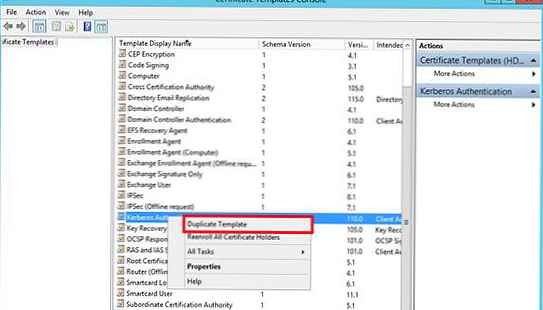

Znajdź szablon Kerberos Uwierzytelnianie certyfikat i utwórz kopię, wybierając Duplikat szablonu.

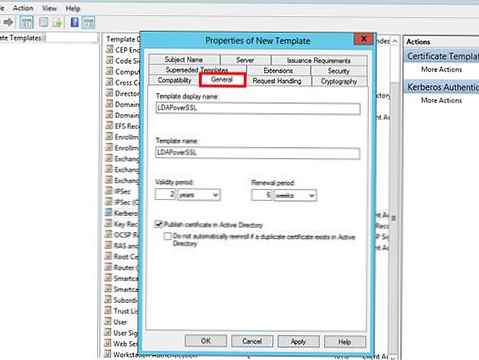

Tab Ogólne zmień nazwę szablonu certyfikatu na LDAPoverSSL, wskazać okres ważności i opublikować w AD (Opublikuj certyfikat w usłudze Active Directory).

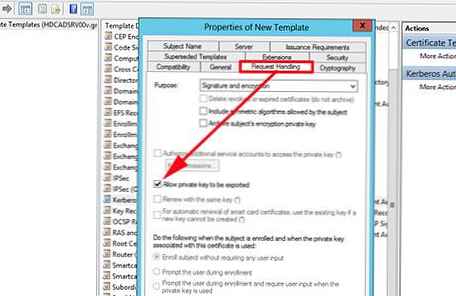

Tab Obsługa wniosków zaznacz pole Pozwól na eksport klucza prywatnego i zapisz szablon.

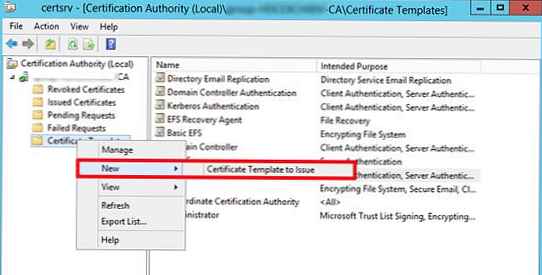

Na podstawie utworzonego szablonu opublikujemy nowy typ certyfikatu. Aby to zrobić, w menu kontekstowym sekcji Szablony certyfikatów wybierz opcję Nowy -> Szablon certyfikatu do wystawienia.

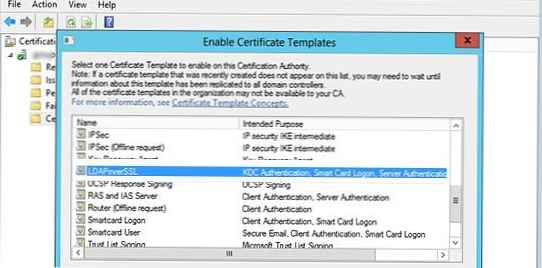

Z listy dostępnych szablonów wybierz LDAPoverSSL i kliknij OK..

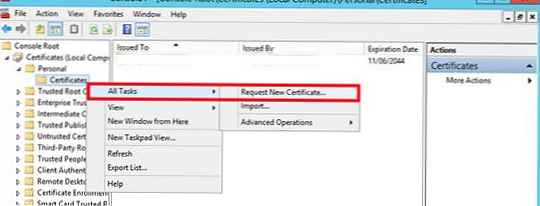

Na kontrolerze domeny, dla którego planujesz używać LDAPS, otwórz przystawkę do zarządzania certyfikatami oraz w magazynie certyfikatów Osobiste zażądać nowego certyfikatu (Wszystkie zadania -> Poproś o nowy certyfikat).

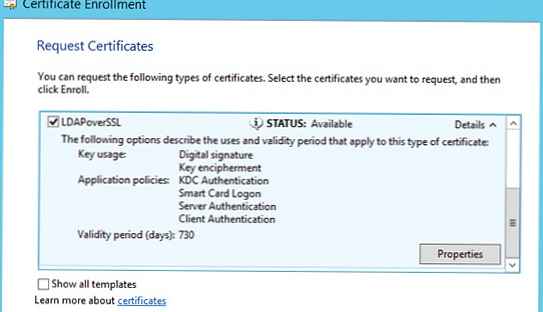

Na liście dostępnych certyfikatów wybierz certyfikat LDAPoverSSL i kliknij Zarejestruj się (wystawić certyfikat).

Następnym wymogiem jest, aby kontroler domeny i klienci, którzy będą się komunikować za pośrednictwem LDAPS, ufali urzędowi certyfikacji (CA), który wystawił certyfikat dla kontrolera domeny.

Jeśli nie zostało to jeszcze zrobione, wyeksportuj certyfikat główny urzędu certyfikacji do pliku, uruchamiając następującą komendę na serwerze z rolą Urząd certyfikacji:certutil -ca.cert ca_name.cer

A następnie dodaj wyeksportowany certyfikat do kontenera certyfikatów Zaufany główny urząd certyfikacjis przechowuje certyfikaty na kliencie i kontrolerze domeny. Można to zrobić ręcznie za pomocą przystawki zarządzania certyfikatami, obiektu zasad grupy lub wiersza polecenia (więcej tutaj).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Musisz ponownie uruchomić Active Directory na kontrolerze domeny lub całkowicie zrestartować kontroler domeny.

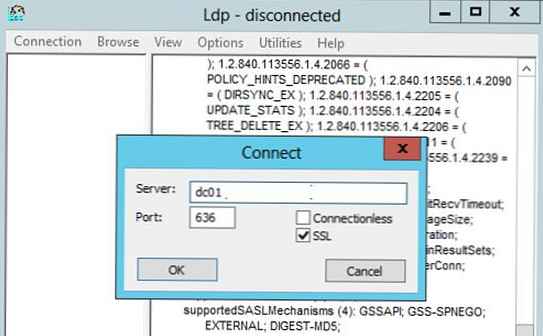

Pozostaje przetestować pracę na LDAPS. Aby to zrobić, uruchom narzędzie na kliencie ldp.exe i wybierz z menu Połączenie-> Połącz->Wskaż pełny (FQDN) nazwa kontrolera domeny, wybierz port 636 i zaznaczyć SSL -> Okej. Jeśli wszystko zostanie wykonane poprawnie, połączenie powinno zostać nawiązane.