W tym artykule opiszemy krok po kroku procedurę wdrażania usługi zdalnego dostępu bezpośredniego na najnowszej platformie serwerowej Microsoft - Windows Server 2012 R2. Ogólnie rzecz biorąc, usługa dostępu bezpośredniego obejmuje kilka scenariuszy, postaramy się rozważyć najczęstszy scenariusz organizacji usługi DirectAccess.

Zanim zaczniesz, krótko przypomnij sobie, czym jest usługa Bezpośredni dostęp. Komponent DirectAccess został po raz pierwszy wprowadzony przez Micrisoft w systemie Windows Server 2008 R2 i został zaprojektowany w celu organizowania przejrzystego dostępu zdalnych komputerów do wewnętrznych zasobów sieciowych firmy. Łącząc się przez DA, użytkownik może w pełni korzystać z usług korporacyjnych i domenowych, a pracownicy działu IT zarządzają tymi komputerami i dbają o ich bezpieczeństwo. U ich podstaw DirectAccess przypomina tradycyjne połączenie VPN z siecią korporacyjną. Zastanów się główne różnice między DirectAccess a VPN:

- Aby ustanowić połączenie za pomocą DirectAccess, użytkownik nie musi uruchamiać klienta VPN - połączenie jest nawiązywane automatycznie, gdy jest dostęp do Internetu

- Aby ustanowić połączenie między klientem DA a serwerem, musisz otworzyć tylko 443 porty

- Komputer użytkownika musi znajdować się w domenie AD, co oznacza, że mają do niego zastosowanie wszystkie zasady grupy domen (oczywiście istnieją sztuczki, które pozwalają uruchomić VPN przed wejściem do systemu Windows, ale zwykle nie jest to praktykowane)

- Kanał komunikacji między zdalnym komputerem a bramą korporacyjną jest szyfrowany za pomocą niezawodnych algorytmów wykorzystujących protokół IPsec

- Możliwe jest zorganizowanie uwierzytelniania dwuskładnikowego przy użyciu systemu hasła jednorazowego

Jakie są główne różnice między wersją DirectAccess w systemie Windows Server 2012/2012 R2 a wersją systemu Windows 2008 R2. Główną różnicą jest zmniejszenie wymagań dotyczących powiązanej infrastruktury. Na przykład:

- Serwer DirectAccess nie musi być teraz serwerem brzegowym, teraz może znajdować się za NAT.

- W przypadku, gdy Windows 8 Enterprise jest używany jako klient zdalny, nie jest konieczne wdrażanie wewnętrznej infrastruktury PKI (proxy Kerberos znajdujące się na serwerze DA będzie odpowiedzialne za uwierzytelnianie klienta)

- Niekoniecznie stała się dostępność IPv6 w wewnętrznej sieci organizacji

- Obsługa OTP (hasło jednorazowe) i NAP (ochrona dostępu do sieci) bez konieczności wdrażania UAG

Wymagania i infrastruktura wymagane do wdrożenia DirectAccess w systemie Windows Server 2012 R2

- Domena Active Directory i prawa administratora domeny

- Dedykowany (zalecany) serwer DA z systemem Windows Server 2012 R2, zawarty w domenie Windows. Serwer ma 2 karty sieciowe: jedną w wewnętrznej sieci korporacyjnej, drugą w sieci DMZ

- Dedykowana podsieć DMZ

- Zewnętrzna nazwa DNS (rzeczywista lub za pośrednictwem DynDNS) lub adres IP dostępny z Internetu, z którym połączą się klienci DirectAccess

- Skonfiguruj przekierowanie ruchu z portu TCP 443 na adres serwera DA

- Wdrożona infrastruktura PKI do wystawiania certyfikatów. Urząd certyfikacji musi opublikować szablon certyfikatu Serwer WWW i wolno go odbierać automatycznie (auto-rejestracja) (jeśli tylko Windows 8 będzie używany jako klient - PKI jest opcjonalna).

- Klientami mogą być komputery z wersjami Windows 7 i Windows 8.x Professional / Enterprise

- Grupa AD, która będzie się składać z komputerów, które mogą łączyć się z siecią za pośrednictwem bezpośredniego dostępu (na przykład ta grupa będzie nazywana Bezpośredni dostępKomputery)

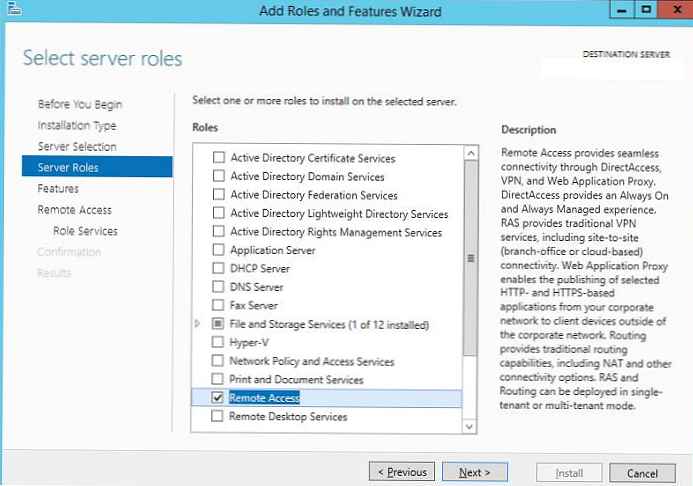

Instalowanie roli dostępu zdalnego

Uruchom konsolę Menedżera serwera i użyj kreatora Dodaj role i funkcje, aby zainstalować rolę dostępu zdalnego.

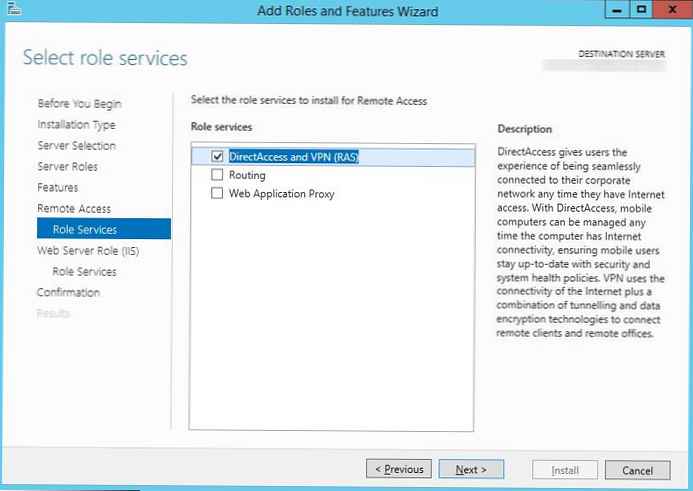

W ramach roli dostępu zdalnego musisz zainstalować usługę DirectAccess i VPN (RAS).

Wszystkie pozostałe zależności są domyślnie pozostawione..

Skonfiguruj bezpośredni dostęp w systemie Windows Server 2012 R2

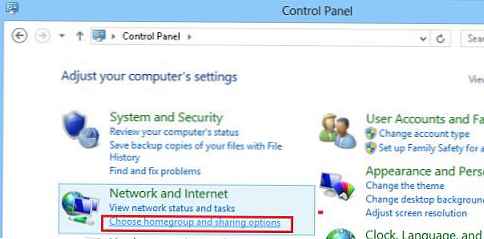

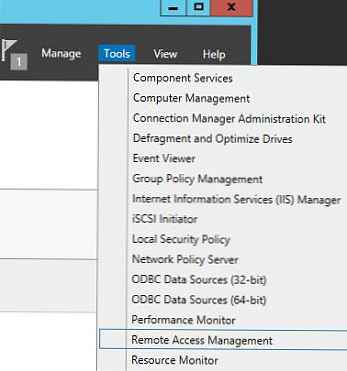

Po zakończeniu instalacji dostępu zdalnego otwórz przystawkę Narzędzia -> Zarządzanie dostępem zdalnym.

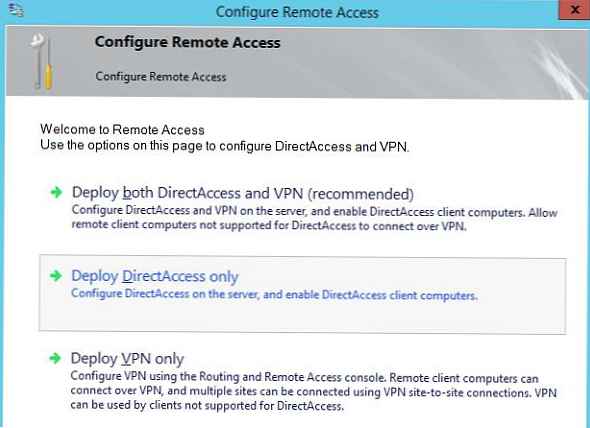

Zostanie uruchomiony Kreator konfiguracji roli dostępu zdalnego. Wskazujemy, że musimy zainstalować tylko rolę DA - Wdróż tylko DirectAccess.

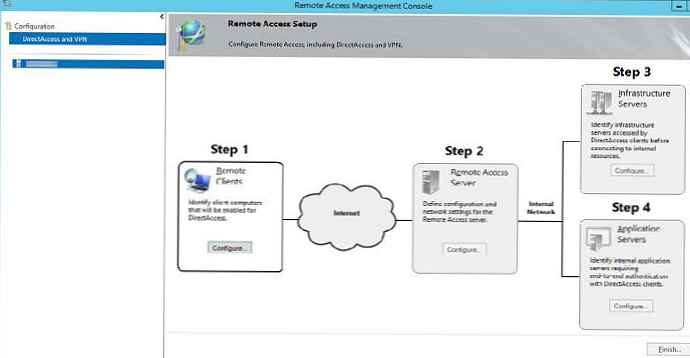

Następnie powinno się otworzyć okno, w prawej połowie z których cztery etapy (etapy 1–4) konfiguracji usługi DA są przedstawione w formie graficznej.

Etap 1 (Krok 1: Zdalni klienci).

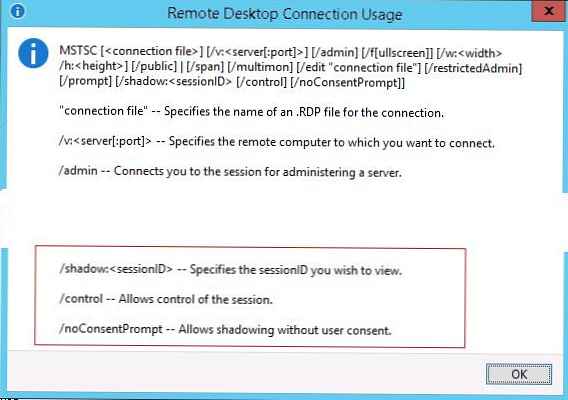

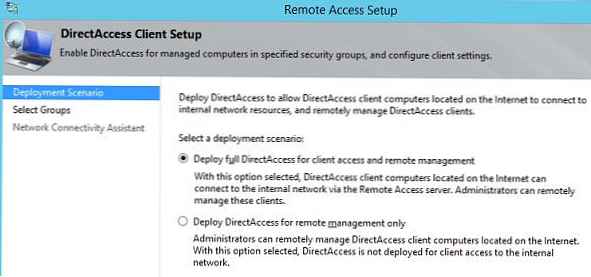

Zwracamy uwagę, że wdrażamy pełnoprawny serwer DirectAccess z możliwością dostępu do klientów i ich zdalnego sterowania Wdróż pełną funkcję DirectAccess, aby uzyskać dostęp do klienta i zdalne zarządzanie.

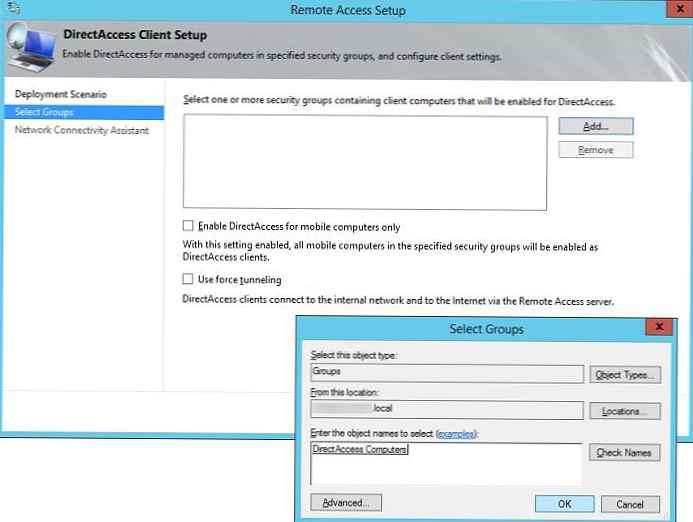

Następnie, klikając przycisk Dodaj, musisz określić grupy zabezpieczeń AD, które będą zawierać konta komputerów, które mogą łączyć się z siecią korporacyjną za pośrednictwem bezpośredniego dostępu (w naszym przykładzie jest to grupa DirectAccessComputers).

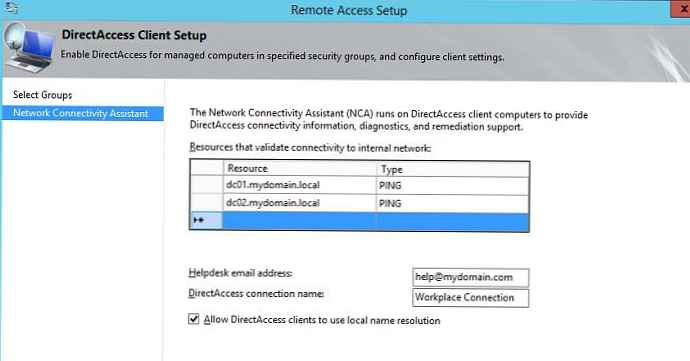

Następnym krokiem jest określenie listy nazw sieci wewnętrznych lub adresów URL, za pomocą których klient może zweryfikować (żądanie Ping lub HTTP), czy jest podłączony do sieci korporacyjnej. W tym miejscu możesz również określić kontaktowy adres e-mail działu pomocy technicznej i nazwę połączenia DirectAccess (będzie to wyświetlane w połączeniach sieciowych na kliencie). W razie potrzeby możesz włączyć opcję Zezwalaj klientom DirectAccess na używanie rozpoznawania nazw lokalnych, co pozwala klientowi korzystać z wewnętrznych serwerów DNS firmy (adresy serwerów DNS można uzyskać przez DHCP).

Drugi etap (krok 2: serwer dostępu zdalnego)

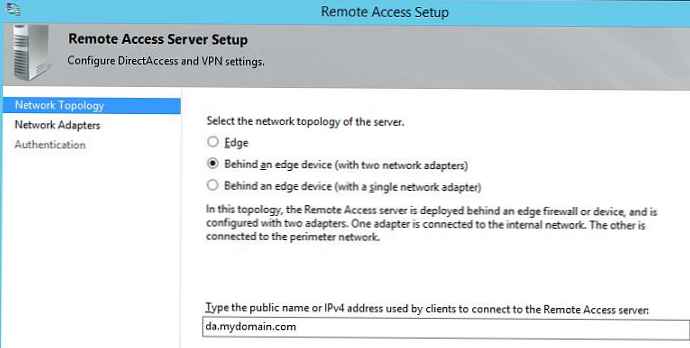

Następnym krokiem jest skonfigurowanie serwera dostępu zdalnego. Wskazujemy, że nasz serwer dostępu zdalnego to konfiguracja z dwiema kartami sieciowymi - Za urządzeniem brzegowym (z dwiema kartami sieciowymi), jeden z nich znajduje się w sieci firmowej, a drugi jest podłączony bezpośrednio do Internetu lub podsieci DMZ. W tym miejscu musisz podać zewnętrzną nazwę DNS lub adres IP w Internecie (to z tego adresu port 443 jest przekazywany do zewnętrznego interfejsu serwera DirectAccess), z którym powinni się łączyć klienci DA.

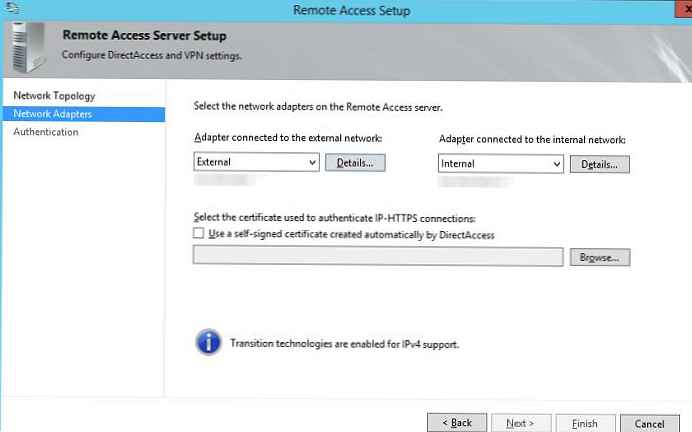

Następnie musisz określić, która karta sieciowa zostanie uznana za wewnętrzną (Wewnętrzny - LAN), i który zewnętrzny (Zewnętrzne - DMZ).

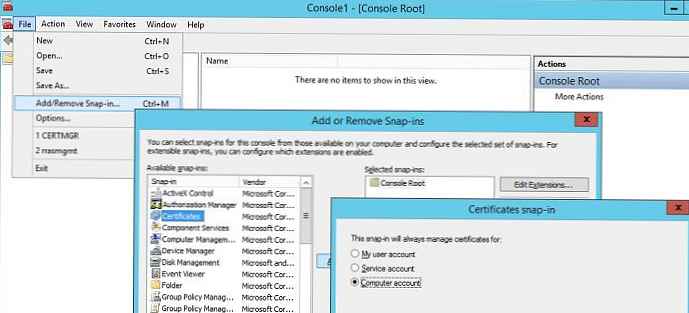

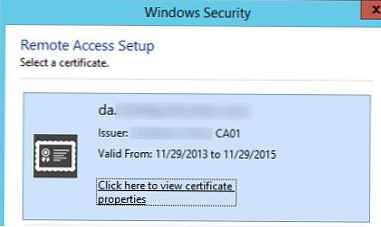

Uruchommy kreatora konfiguracji serwera bezpośredniego dostępu i wygeneruj certyfikat serwera DA. Aby to zrobić, utwórz nową przystawkę mmc, do której dodajemy konsolę Certyfikaty, zarządzanie certyfikatami komputera lokalnego (Konto komputerowe)

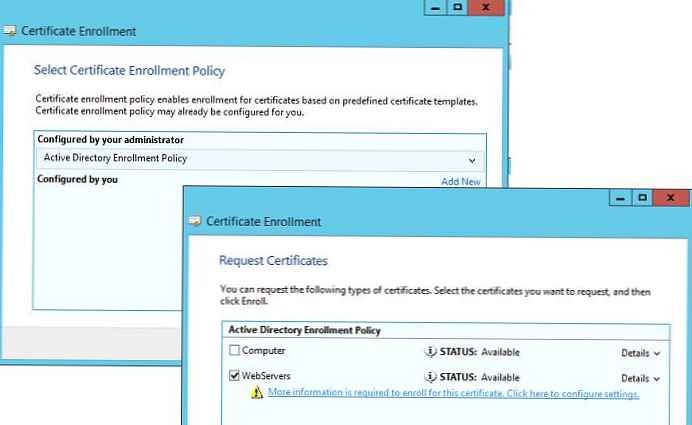

W konsoli zarządzania certyfikatami żądamy nowego certyfikatu osobistego, klikając prawym przyciskiem myszy sekcję Certyfikaty (komputer lokalny) -> Osobiste -> Certyfikaty i wybranie z menu Wszystkie zadania-> Poproś o nowy certyfikat

Poproś o certyfikat za pośrednictwem zasad Zasady rejestracji w usłudze Active Directory. Jesteśmy zainteresowani certyfikatem opartym na szablonie Serwery WWW.

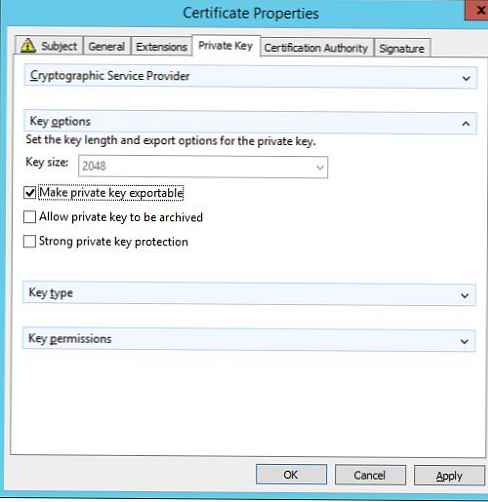

W ustawieniach żądania nowego certyfikatu na karcie Temat wypełnij pola identyfikujące naszą firmę, a na karcie Klucz prywatny zaznacz, że klucz prywatny certyfikatu można wyeksportować (Ustaw klucz prywatny na eksport).

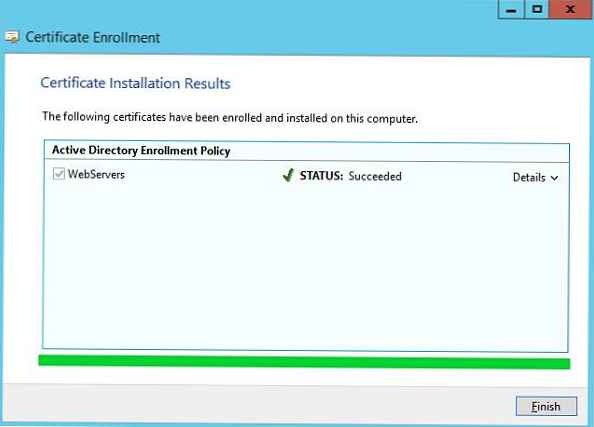

Zapisz zmiany i poproś o nowy certyfikat z urzędu certyfikacji.

Wracamy do okna ustawień serwera DirectAccess i klikając przycisk Przeglądaj wybierz wygenerowany certyfikat.

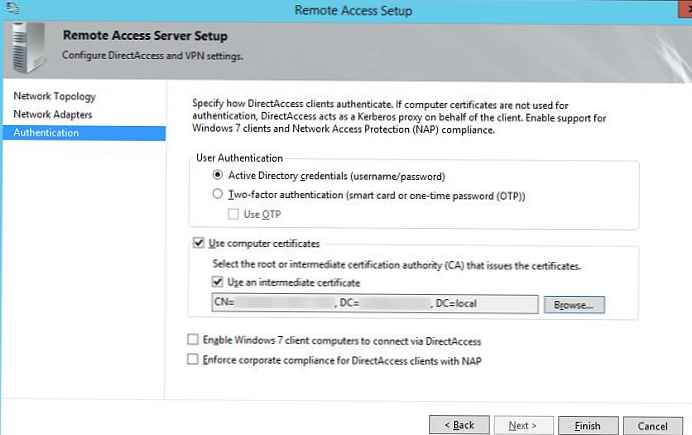

W następnym kroku kreatora wybierzemy metodę uwierzytelniania dla klientów z dostępem bezpośrednim. Wskażemy, że używane jest uwierzytelnianie przy użyciu loginu i hasła AD (poświadczenia Active Directory - nazwa użytkownika / hasło). Zwróć uwagę na pole wyboru Użyj certyfikatów komputerowych i Użyj certyfikatu pośredniego. Klikając przycisk Przeglądaj, musisz określić urząd certyfikacji, który będzie odpowiedzialny za wydawanie certyfikatów klientów.

Wskazówka. Przypomnij sobie, że jeśli komputery z systemem Windows 8 będą działać jako klienci, nie musisz wdrażać swojego centrum certyfikacji. Jeśli zaznaczysz pole wyboru Zezwól komputerom klienckim z systemem Windows 7 na łączenie się przez DirectAccess (PKI będzie musiała zostać wdrożona bezawaryjnie, klienci w systemie Windows 7 nie będą mogli bez niej pracować.

Trzeci etap (krok 3: serwery infrastruktury)

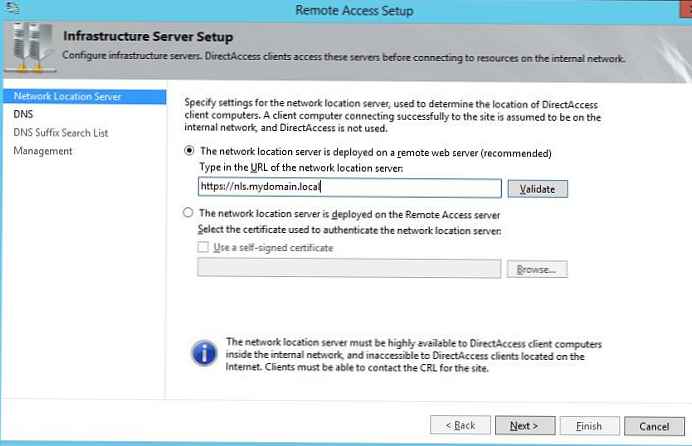

Trzecim etapem jest konfiguracja serwerów infrastruktury. Zostaniemy poproszeni o podanie adresu sieciowego serwera lokalizacji znajdującego się w sieci korporacyjnej. Serwer lokalizacji sieciowej - jest to serwer, z którym klient może ustalić, że znajduje się w wewnętrznej sieci organizacji, tj. nie trzeba używać DA do połączenia. Serwer NLS może być dowolnym wewnętrznym serwerem WWW (nawet z domyślną stroną IIS), głównym wymaganiem jest, aby serwer NLS nie był dostępny poza siecią korporacyjną.

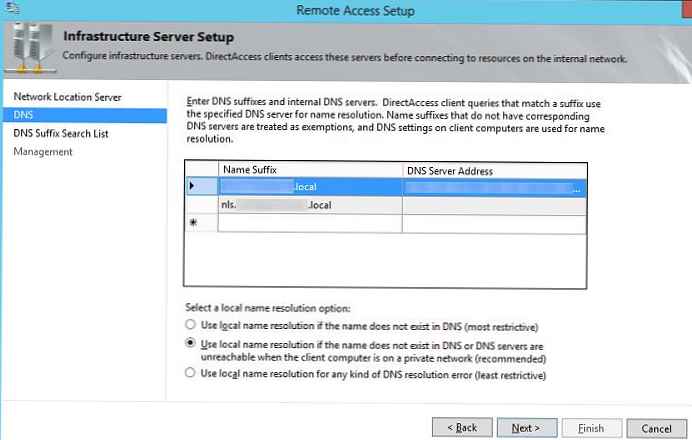

Następnie podajemy serwery DNS do rozpoznawania nazw przez klientów. Zaleca się pozostawienie opcji Użyj rozpoznawania nazw lokalnych, jeśli nazwa nie istnieje na serwerze DNS lub serwery DNS są nieosiągalne, gdy komputer kliencki znajduje się w sieci prywatnej (zalecane).

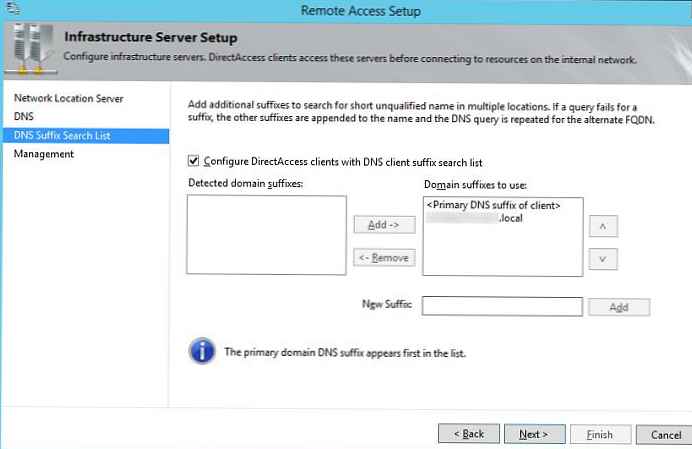

Następnie wskaż przyrostki DNS domen wewnętrznych w kolejności ich użycia.

Nie określamy niczego w oknie ustawień zarządzania.

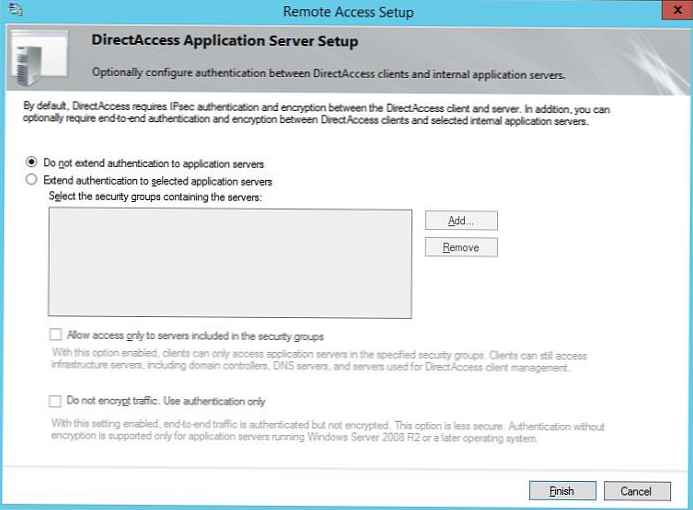

Czwarty krok (krok 4: serwery aplikacji)

Etap konfigurowania serwerów aplikacji. W tym momencie możesz skonfigurować dodatkowe uwierzytelnianie i szyfrowanie ruchu między wewnętrznymi serwerami aplikacji i klientami DA. Nie potrzebujemy tego, więc zostaw tę opcję Nie rozszerzaj uwierzytelniania na serwery aplikacji.

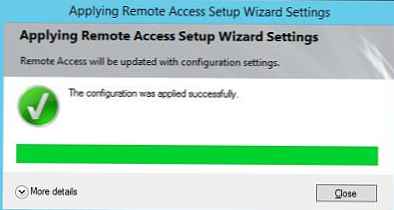

To kończy kreatora konfiguracji roli dostępu zdalnego, musimy tylko zapisać zmiany.

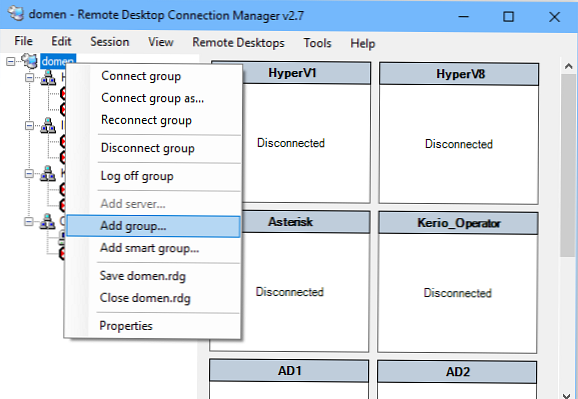

Po zakończeniu kreator utworzy dwie nowe zasady grupy, Ustawienia klienta DirectAccess i Ustawienia serwera DirectAcess, które są dołączone do katalogu głównego domeny. Możesz je tam zostawić lub link do wybranej jednostki organizacyjnej.

Testowanie bezpośredniego dostępu na kliencie Windows 8

Aby przetestować bezpośredni dostęp z klienta, dodaj ten komputer (pamiętaj, że musi to być komputer z systemem Windows 8.X Enterprise) do grupy DirecAccessCompurers, zaktualizuj zasady grupy na nim (gpupdate / force).

Wskazówka. Przypomnijmy, że w systemie Windows Server 2012 pojawiła się funkcja włączenia komputera offline do domeny za pomocą DirectAccess, bez konieczności fizycznego łączenia komputera klienckiego z siecią korporacyjną.Odłączamy maszynę testową od sieci korporacyjnej i łączymy się z Internetem przez Wi-Fi. System automatycznie łączy się z siecią korporacyjną za pomocą DirectAccess, o czym świadczy status połączenia ikony połączenia w miejscu pracy (tak nazywaliśmy nasze połączenie podczas konfigurowania serwera) na liście sieci.

Łączność sieciową za pośrednictwem DirectAccess można sprawdzić za pomocą polecenia PowerShell:

Get- DAConnectionStatus

Jeśli zwróci ConnectedRemotelly, wówczas połączenie DA z siecią korporacyjną