Kontrola konta użytkownika jest prawdopodobnie najbardziej niedocenianą, a może nawet najbardziej znienawidzoną funkcją, która zadebiutowała w systemie Vista i stała się częścią wszystkich przyszłych wersji systemu Windows. W przeważającej części strumień nienawiści, który użytkownicy wylewają na Kontrolę konta użytkownika, uważam za niezasłużony, ponieważ funkcja ta jest naprawdę przydatna. Całkowicie się zgadzam, że czasami kontrola konta użytkownika (zwana dalej po prostu UAC) może być bardzo denerwująca, ale została wprowadzona w systemie Windows w określonym celu. Nie, aby nie zakłócać działania użytkowników, ale aby ułatwić płynne przejście ze standardowego (ograniczonego) konta na konto administratora.

Kontrola konta użytkownika jest prawdopodobnie najbardziej niedocenianą, a może nawet najbardziej znienawidzoną funkcją, która zadebiutowała w systemie Vista i stała się częścią wszystkich przyszłych wersji systemu Windows. W przeważającej części strumień nienawiści, który użytkownicy wylewają na Kontrolę konta użytkownika, uważam za niezasłużony, ponieważ funkcja ta jest naprawdę przydatna. Całkowicie się zgadzam, że czasami kontrola konta użytkownika (zwana dalej po prostu UAC) może być bardzo denerwująca, ale została wprowadzona w systemie Windows w określonym celu. Nie, aby nie zakłócać działania użytkowników, ale aby ułatwić płynne przejście ze standardowego (ograniczonego) konta na konto administratora.

W tym artykule powiem ci, co to jest UAC, jak to działa, dlaczego jest potrzebny i jak go skonfigurować. Nie mam zamiaru instruować cię, dlaczego powinieneś używać UAC, ale poinformuję cię tylko o tym, co tracisz, wyłączając tę funkcję.

Trochę informacji o tle i koncie

Jak powinieneś wiedzieć, system Windows współpracuje z tak zwanymi kontami. Są dwojakiego rodzaju: administrator i standardowy (ograniczony).

Konto administratora daje użytkownikowi pełny dostęp do wszystkich funkcji systemu operacyjnego, tj. użytkownik może robić, co chce. Użytkownik konta standardowego ma ograniczone uprawnienia, dlatego mogą mu przysługiwać tylko niektóre rzeczy. Z reguły dotyczy to tylko bieżącego użytkownika. Na przykład: zmiana tapety na pulpicie, ustawienia myszy, zmiana schematu dźwięku itp. Ogólnie rzecz biorąc, wszystko, co dotyczy konkretnego użytkownika i nie dotyczy całego systemu, jest dostępne na standardowym koncie. Do wszystkiego, co może wpłynąć na system jako całość, potrzebujesz dostępu administratora.

Jednym z zadań przypisanych do tych kont jest ochrona przed złośliwym kodem. Ogólna idea polega na tym, że użytkownik wykonuje normalną pracę na ograniczonym koncie i przełącza się na konto administratora tylko wtedy, gdy wymaga tego działanie. Choć może się to wydawać paradoksalne, złośliwe oprogramowanie uzyskuje ten sam poziom praw, z którymi zalogował się użytkownik.

W systemach Windows 2000 i Windows XP wykonywanie operacji w imieniu administratora nie jest wystarczająco elastyczne, dlatego praca z ograniczonym kontem nie była zbyt wygodna. Jednym ze sposobów wykonania czynności administracyjnej w tych wersjach systemu jest: wyjście z konta ograniczonego (lub szybkie przełączenie, jeśli używany był system Windows XP) -> wejście do konta administratora -> wykonanie działania -> wyjście z konta administratora (lub przełączenie szybko, jeśli używany Windows XP) -> powrót do konta z ograniczeniami.

Inną opcją jest użycie menu kontekstowego i opcji „Uruchom jako inny użytkownik”, która otwiera okno, w którym należy określić odpowiednie konto administratora i hasło, aby uruchomić plik jako administrator. Jest to dość szybki sposób przełączania się z jednego konta na drugie, ale nie dotyczy żadnej sytuacji wymagającej uprawnień administracyjnych. Innym problemem związanym z tą metodą jest to, że konto administratora musi mieć hasło, w przeciwnym razie wykonanie się nie powiedzie.

Właśnie dlatego Kontrola konta użytkownika została wprowadzona w Windows Vista i prawie doskonała w Windows 7..

Co to jest UAC?

Kontrola konta użytkownika to funkcja w systemach Windows Vista, 7, 8, 8.1 i 10, która ma na celu sprawne i bezproblemowe przejście z ograniczonego środowiska do administratora, eliminując potrzebę ręcznego uruchamiania plików z uprawnieniami administratora lub przełączania kont. Ponadto UAC to dodatkowa warstwa ochrony, która prawie nie wymaga wysiłku użytkownika, ale może zapobiec poważnym uszkodzeniom..

Jak działa UAC

Gdy użytkownik loguje się na swoje konto, system Windows tworzy tak zwany token dostępu użytkownika, który zawiera pewne informacje o tym koncie i głównie różne identyfikatory zabezpieczeń, których system operacyjny używa do kontrolowania dostępności tego konta. Innymi słowy, ten token jest rodzajem dokumentu osobistego (na przykład paszportu). Dotyczy to wszystkich wersji systemu Windows opartych na jądrze NT: NT, 2000, XP, Vista, 7, 8 i 10.

Gdy użytkownik loguje się na standardowe konto (ograniczone), tworzony jest standardowy token użytkownika z ograniczonymi uprawnieniami. Gdy użytkownik loguje się na konto administratora, tzw token administratora z pełnym dostępem. Jest logiczne.

Jednak w Windows Vista, 7, 8 i 10, jeśli UAC jest włączony i użytkownik jest zalogowany do konta administratora, Windows tworzy dwa tokeny. Administrator pozostaje w tle, podczas gdy standardowy służy do uruchamiania Explorer.exe. Oznacza to, że Explorer.exe zaczyna się z ograniczonymi prawami. W takim przypadku wszystkie procesy uruchomione później stają się podprocesami Explorer.exe z odziedziczonymi ograniczonymi uprawnieniami głównego procesu. Jeśli proces wymaga uprawnień administratora, żąda tokena administratora, a system Windows z kolei prosi o zgodę użytkownika na przekazanie tego tokenu procesowi w postaci specjalnego okna dialogowego.

To okno dialogowe zawiera tak zwany bezpieczny pulpit, do którego ma dostęp tylko system operacyjny. Wygląda jak zaciemniona migawka prawdziwego pulpitu i zawiera tylko okno potwierdzające uprawnienia administratora oraz ewentualnie pasek języka (jeśli aktywowany jest więcej niż jeden język).

Jeśli użytkownik nie wyrazi zgody i kliknie „Nie”, system Windows odrzuci ten proces w tokenie administratora. A jeśli wyrazi zgodę i wybierze „Tak”, system operacyjny zapewni procesowi niezbędne uprawnienia, a mianowicie token administratora.

Jeśli proces już działa z ograniczonymi prawami, zostanie zrestartowany z podniesionymi uprawnieniami (administrator). Procesu nie można bezpośrednio „obniżyć” ani „uaktualnić”. Po rozpoczęciu procesu z jednym tokenem nie będzie on mógł uzyskać innych uprawnień, dopóki nie zostanie ponownie uruchomiony z nowymi uprawnieniami. Przykładem jest Menedżer zadań, który zawsze zaczyna się od ograniczonych uprawnień. Jeśli klikniesz przycisk „Wyświetl procesy wszystkich użytkowników”, Menedżer zadań zostanie zamknięty i ponownie uruchomiony, ale z uprawnieniami administratora.

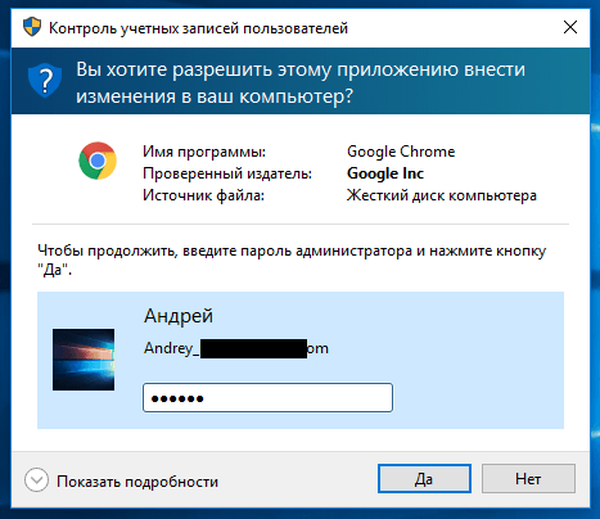

Podczas korzystania ze standardowego konta UAC prosi o określone konto administratora i wprowadza hasło:

Jak UAC chroni użytkownika

Sam UAC nie zapewnia dużej ochrony. Ułatwia jedynie przejście z ograniczonego środowiska do środowiska administratora. Dlatego bardziej trafne stwierdzenie pytania brzmi: w jaki sposób ograniczone konto zniechęca użytkownika. W ramach ograniczonego profilu użytkownika procesy nie mają dostępu do niektórych stref systemowych:

- główna partycja dysku;

- foldery użytkowników innych użytkowników w folderze \ Users \;

- Folder Program Files;

- Folder Windows i wszystkie jego podfoldery;

- sekcje innych kont w rejestrze systemu

- Sekcja HKEY_LOCAL_MACHINE w rejestrze systemu.

Jakikolwiek proces (lub złośliwy kod) bez uprawnień administratora nie może przeniknąć głęboko do systemu bez dostępu do niezbędnych folderów i kluczy rejestru, a zatem nie może poważnie zaszkodzić systemowi.

Czy UAC może zakłócać działanie starszych programów, które nie są oficjalnie kompatybilne z Vista / 7/8/10

Nie powinien Gdy UAC jest włączony, włączona jest także wirtualizacja. Niektóre stare i / lub po prostu niedbale napisane programy nie używają odpowiednich folderów do przechowywania swoich plików (ustawień, dzienników itp.). Prawidłowe foldery to foldery w katalogu AppData, które ma każde konto i gdzie każdy program może utworzyć folder do przechowywania wszystkiego, czego chce.

Niektóre programy próbują zapisać swoje pliki w Program Files i / lub Windows. Jeśli program uruchomi się z uprawnieniami administratora, nie będzie to stanowić problemu. Jeśli jednak program zostanie uruchomiony z ograniczonymi uprawnieniami, nie będzie mógł wprowadzać zmian w plikach / folderach w Program Files i / lub Windows. System operacyjny po prostu nie pozwoli jej tego zrobić..

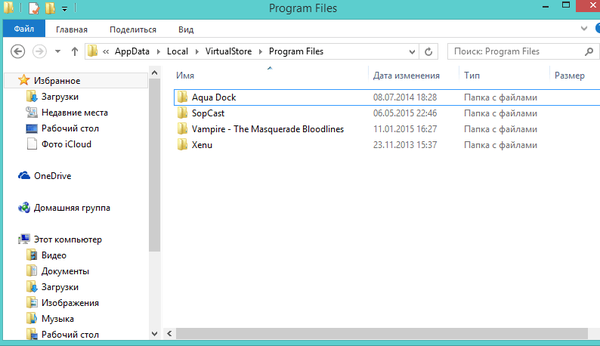

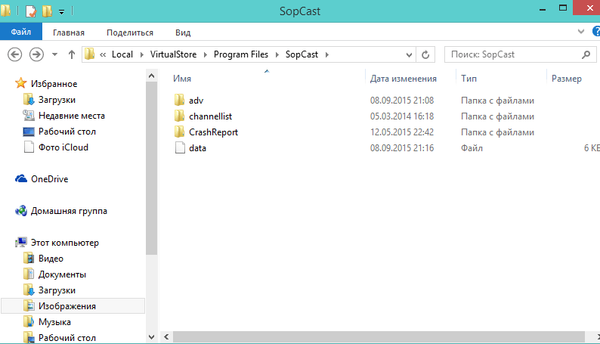

Aby zapobiec problemom z takimi programami, system Windows oferuje wirtualizację folderów i kluczy rejestru, do których programy z ograniczonymi prawami zasadniczo nie mają dostępu. Gdy taki program próbuje utworzyć plik w chronionym folderze, system operacyjny przekierowuje go do specjalnego folderu VirtualStore, który znajduje się w X: \ Users \\ AppData \ Local \ (gdzie X: to partycja systemowa, zwykle C :). Tj. Z punktu widzenia samego programu wszystko jest w porządku. Nie napotyka przeszkód i wierzy, że tworzy pliki / foldery dokładnie tam, gdzie chce. VirtualStore zwykle zawiera podfoldery plików programów i systemu Windows. Oto zrzut ekranu Program Files w moim folderze VirtualStore:

A oto, co jest w folderze SopCast, na przykład:

Tj. jeśli UAC zostały zatrzymane lub program zawsze uruchamiał się z uprawnieniami administratora, te pliki / foldery zostałyby utworzone w C: \ Program Files \ SopCast. W systemie Windows XP te pliki i foldery byłyby tworzone bez problemów, ponieważ wszystkie programy mają domyślnie uprawnienia administratora.

To oczywiście nie powinno być traktowane przez programistów jako trwałe rozwiązanie. Obowiązkiem każdego autora jest stworzenie oprogramowania, które jest w pełni kompatybilne z obecnymi systemami operacyjnymi.

Dialogi UAC

Być może zauważyłeś, że istnieją tylko trzy różne okna dialogowe UAC. Tutaj patrzymy na te w Windows 7, 8.x i 10. W Vista okna dialogowe są nieco inne, ale nie będziemy się nad nimi rozwodzić..

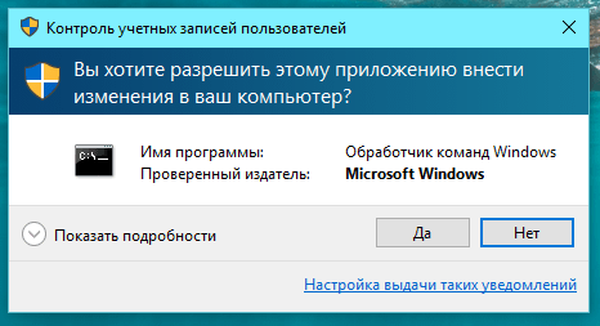

Pierwszy typ okna ma ciemnoniebieski pasek w górnej części i ikonę w postaci tarczy w lewym górnym rogu, która jest podzielona na 2 części niebieskie i 2 żółte. To okno pojawia się, gdy wymagane jest potwierdzenie procesu z podpisem cyfrowym należącym do systemu operacyjnego - tzw Pliki binarne systemu Windows. Porozmawiamy o nich poniżej..

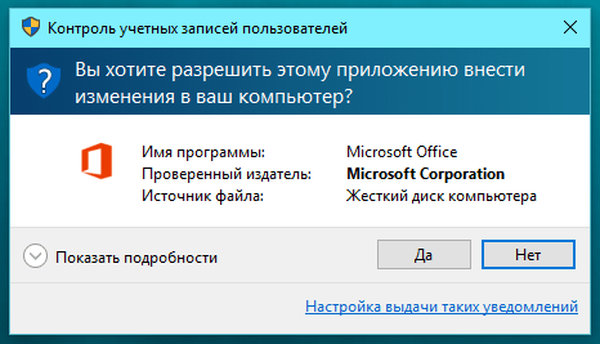

Drugi typ okna ma również ciemnoniebieską wstążkę, ale ikona tarczy jest całkowicie niebieska i ze znakiem zapytania. To okno pojawia się, gdy wymagane jest potwierdzenie procesu podpisanego cyfrowo, ale proces / plik nie należy do systemu operacyjnego..

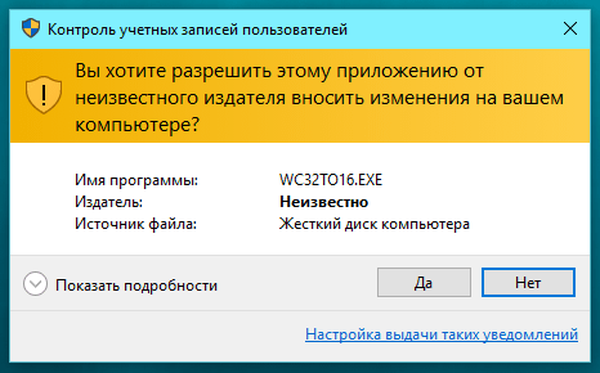

Trzecie okno ozdobione jest pomarańczowym paskiem, tarcza jest również pomarańczowa, ale z wykrzyknikiem. To okno dialogowe pojawia się, gdy wymagane jest potwierdzenie procesu bez podpisu cyfrowego..

Ustawienia UAC

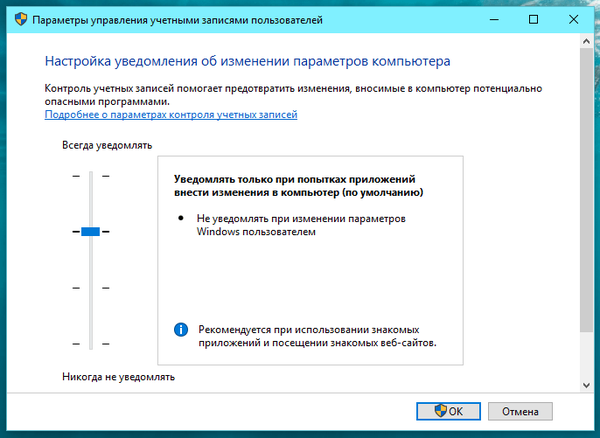

Ustawienia kontroli konta (tryby pracy) znajdują się w Panel sterowania -> System i zabezpieczenia -> Zmień ustawienia kontroli konta. Jest ich 4:

Zawsze powiadamiaj to najwyższy poziom. Ten tryb jest równoważny działaniu UAC w systemie Windows Vista. W tym trybie system zawsze wymaga potwierdzenia uprawnień administratora, niezależnie od procesu i jego wymagań.

Drugi poziom jest domyślnie używany w Windows 7, 8.x i 10. W tym trybie Windows nie wyświetla okna UAC, jeśli chodzi o tak zwane pliki binarne Windows. Tj. jeśli plik / proces, który wymaga uprawnień administratora, spełnia następujące 3 warunki, system operacyjny da mu je automatycznie, bez potwierdzenia ze strony użytkownika:

- plik ma manifest (wbudowany lub jako osobny plik), który wskazuje automatyczne podniesienie uprawnień;

- plik znajduje się w folderze Windows (lub w dowolnym jego podfolderze);

- plik podpisany prawidłowym podpisem cyfrowym Windows.

Trzeci tryb jest taki sam jak drugi (poprzedni), ale z tą różnicą, że nie korzysta z bezpiecznego pulpitu. Oznacza to, że ekran nie przyciemnia się, a okno dialogowe UAC wygląda jak każde inne. Microsoft nie zaleca korzystania z tej opcji, ale dlaczego - wyjaśnię później.

Nie powiadamiaj mnie, że jest to czwarty i ostatni poziom. W rzeczywistości oznacza to całkowite wyłączenie UAC.

W tym miejscu należy zamieścić dwa komentarze:

- Podpis cyfrowy Windows jest specyficzny dla systemu operacyjnego. Mówię to, ponieważ istnieją pliki podpisane cyfrowo przez Microsoft. Są to dwa osobne podpisy, przy czym UAC rozpoznaje tylko podpis cyfrowy Windows, ponieważ działa on jako dowód na to, że plik pochodzi nie tylko od Microsoft, ale jest również częścią systemu operacyjnego.

- Nie wszystkie pliki Windows mają manifest do automatycznego podnoszenia uprawnień. Istnieją pliki celowo pozbawione tego. Na przykład regedit.exe i cmd.exe. Oczywiste jest, że drugi nie jest automatycznie aktualizowany, ponieważ często jest używany do uruchamiania innych procesów i jak już wspomniano, każdy nowy proces dziedziczy prawa do procesu, który go uruchomił. Oznacza to, że każdy może użyć wiersza poleceń, aby bezproblemowo uruchomić dowolny proces z uprawnieniami administratora. Na szczęście Microsoft nie jest głupi.

Dlaczego warto korzystać z bezpiecznego pulpitu

Bezpieczny pulpit zapobiega wszelkim możliwym zakłóceniom i zakłóceniom innych procesów. Jak wspomniano powyżej, tylko system operacyjny ma do niego dostęp, a wraz z nim akceptuje tylko podstawowe polecenia od użytkownika, to znaczy naciskając przycisk „Tak” lub „Nie”.

Jeśli nie korzystasz z bezpiecznego pulpitu, osoba atakująca może zasymulować okno UAC, aby wprowadzić Cię w błąd i uruchomić złośliwy plik jako administrator.

Kiedy potrzebujesz uprawnień administratora? Kiedy pojawi się okno UAC?

Zasadniczo istnieją trzy przypadki, w których UAC uzyskuje dostęp do użytkownika:

- przy zmianie ustawień systemowych (nieużytkownikowych), chociaż w rzeczywistości dotyczy to tylko maksymalnego poziomu UAC;

- podczas instalowania lub usuwania programu / sterownika;

- gdy aplikacja / proces wymaga uprawnień administratora do wprowadzania zmian w plikach / folderach systemowych lub kluczach rejestru.

Dlaczego ważne jest, aby nie wyłączać UAC

Kontrola konta użytkownika zapewnia wysoki poziom ochrony, aw zamian praktycznie nie wymaga niczego. Oznacza to, że wydajność UAC jest bardzo wysoka. Nie rozumiem, dlaczego jest to tak denerwujące dla ludzi. W codziennej pracy przeciętny użytkownik widzi okno UAC 1-2 razy dziennie. Może nawet 0. To tyle?

Przeciętny użytkownik rzadko zmienia ustawienia systemowe, a kiedy to robi, UAC nie zawraca sobie głowy pytaniami, jeśli pracuje z ustawieniami domyślnymi.

Przeciętny użytkownik nie instaluje sterowników i programów codziennie. Wszystkie sterowniki i większość niezbędnych programów są instalowane raz - po zainstalowaniu systemu Windows. Oznacza to, że jest to główny procent żądań UAC. Następnie UAC interweniuje tylko podczas aktualizacji, jednak nowe wersje programów nie są wydawane każdego dnia, nie wspominając już o sterownikach. Co więcej, wiele nie aktualizuje programów ani sterowników, co dodatkowo zmniejsza problemy z UAC..

Bardzo niewiele programów wymaga uprawnień administratora, aby wykonywać swoją pracę. Są to głównie defragmentatory, narzędzia do czyszczenia i optymalizacji, niektóre programy diagnostyczne (AIDA64, HWMonitor, SpeedFan itp.) Oraz ustawienia systemowe (na przykład Process Explorer i Autoruns, ale tylko wtedy, gdy trzeba wykonać coś konkretnego - na przykład wyłączyć sterownik / service lub program zaczynający się od systemu Windows). A wszystko to programy, których w ogóle nie można używać lub w rzadkich przypadkach. Wszystkie często używane aplikacje działają z UAC absolutnie normalnie i nie zadają żadnych pytań:

- odtwarzacze multimedialne (audio i / lub wideo);

- konwertery wideo / audio;

- oprogramowanie do przetwarzania obrazu / wideo / audio;

- programy do przechwytywania zrzutów ekranu lub nagrań wideo;

- programy do przeglądania obrazów;

- Przeglądarki internetowe

- downloadery plików (menedżery pobierania i klienci sieci P2P);

- Klienci FTP

- komunikatory lub programy do komunikacji głosowej / wideo;

- programy do nagrywania płyt;

- archiwizatory;

- edytory tekstu;

- Czytniki plików PDF

- maszyny wirtualne;

- i inni.

Nawet instalacja aktualizacji systemu Windows nie aktywuje okna UAC.

Są ludzie, którzy są gotowi przekazać 1-2 lub więcej minut dziennie, aby „zoptymalizować” system za pomocą krzywo napisanych programów, które nie robią nic przydatnego, ale nie są gotowe poświęcić kilku sekund dziennie, aby odpowiedzieć na żądania UAC.

Różne stwierdzenia, takie jak „Jestem doświadczonym użytkownikiem i wiem, jak się chronić” nie są wystarczające, ponieważ nikt nie jest ubezpieczony, a wynik pewnych sytuacji nie zawsze zależy od użytkownika. Co więcej, ludzie popełniają błędy, zdarza się to każdemu.

Podam jeden przykład: załóżmy, że korzystasz z programu, który ma luki, a pewnego dnia znajdziesz się na stronie, która wykorzystuje te luki. Jeśli kontrola użytkownika jest włączona, a program działa z ograniczonymi prawami, osoba atakująca nie będzie mogła sprawić większych problemów. W przeciwnym razie uszkodzenie systemu może być kolosalne..

A to tylko jeden z wielu przykładów..

Uruchamianie aplikacji w systemie Windows jako administrator

Zakładam, że mogą istnieć użytkownicy, którzy wyłączą UAC, aby móc uruchamiać programy w systemie Windows i na prawach administratora. Nie jest to możliwe w zwykły sposób, ponieważ UAC nie może wysłać żądania do użytkownika, dopóki komputer nie zostanie załadowany. Istnieje jednak sposób, aby pozostawić włączone UAC. Oto on:

- otwarte Harmonogram zadań;

- kliknij Utwórz zadanie;

- w polu Imię wprowadź coś, co chcesz, a na dole okna włącz opcję Wykonuj z najwyższymi prawami;

- przejdź do zakładki Wyzwalacze i kliknij Utwórz;

- w rozwijanym menu u góry wybierz Przy logowaniu; jeśli chcesz utworzyć zadanie dla konkretnego użytkownika, wybierz opcję Użytkownik, a następnie kliknij Zmień użytkownika; wprowadź nazwę użytkownika i potwierdź, naciskając Okej;

- przejdź do zakładki Działania i kliknij Utwórz;

- kliknij Recenzja, wskaż odpowiednią aplikację i potwierdź swój wybór;

- przejdź do zakładki Warunki i wyłącz opcję Działa tylko przy zasilaniu z sieci;

- na zakładce Parametry wyłącz opcję Zatrzymaj uruchomione zadanie dłużej;

- potwierdź przez Okej.

Gotowe Zadanie zostało dodane, więc teraz aplikacja załaduje się automatycznie z uprawnieniami administratora. Tutaj jednak jest jedna mała szkoda: wszystkie takie zadania są wykonywane z priorytetem niższym niż normalnie - poniżej normalnego. Jeśli ci to odpowiada, wszystko jest w porządku. Jeśli nie, musisz trochę popracować:

- biegnij Harmonogram zadań, jeśli już go zamknąłeś;

- wybierz Biblioteka harmonogramu zadań;

- zaznacz swoje zadanie, kliknij Eksportuj i zapisz go w formacie .xml;

- otwórz plik .xml w edytorze tekstu;

- znajdź sekcję 7, który powinien znajdować się na końcu pliku i zmień wartość siedem (7) między znacznikami otwierającym i zamykającym na pięć (5);

- zapisz plik;

- w Harmonogramie zadań ponownie podświetl swoje zadanie, kliknij Usuń i potwierdź usunięcie;

- teraz kliknij Importuj zadanie, określ właśnie zapisany plik i kliknij Okej.

To wszystko. To Ty decydujesz, czy użyć UAC, czy nie, ale bardzo ważne jest, aby wiedzieć, co stracisz po wyłączeniu tej funkcji, a także mieć świadomość ryzyka. Dziękuję za uwagę.!

Miłego dnia!