Domyślny pilot rdp-dostęp na pulpit kontrolery domeny Tylko członkowie Active Directory administratorzy domeny. W tym artykule pokażemy, jak zapewnić dostęp rdp do kontrolerów domeny zwykłym użytkownikom bez uprawnień administracyjnych..

Wielu może zasadnie argumentować, dlaczego w rzeczywistości zwykli użytkownicy potrzebują zdalnego dostępu do pulpitu DC. Rzeczywiście, w małych i średnich infrastrukturach, gdy całą infrastrukturę obsługuje kilku administratorów z uprawnieniami administratora domeny, taka potrzeba raczej nie będzie potrzebna. Jednak w dużych sieciach korporacyjnych obsługiwanych przez dużą liczbę pracowników często konieczne jest zapewnienie dostępu rdp do kontrolera domeny (zwykle do kontrolerów DC lub kontrolerów RODC) do różnych grup administratorów serwerów, zespołu monitorującego, administratorów obowiązków i innych specjalistów technicznych. Zdarzają się również sytuacje, w których usługi innych firm są wdrażane w DC, zarządzane przez administratorów niebędących domenami, które również muszą być w jakiś sposób obsługiwane..

Wskazówka. Jednoczesne współdziałanie ról usług domenowych Active Directory i usług pulpitu zdalnego (rola serwera terminali) na tym samym serwerze nie jest obsługiwane. Jeśli istnieje tylko jeden serwer fizyczny, na którym chcesz wdrożyć zarówno usługi DC, jak i usługi terminalowe, lepiej jest skorzystać z wirtualizacji, im więcej zasad licencjonowania Microsoft pozwala na uruchomienie dwóch serwerów wirtualnych na tej samej licencji systemu Windows Server 2016/2012 R2 w wersji Standard.Po awansie serwera na kontroler domeny narzędzia zarządzania dla lokalnych użytkowników i grup znikają z przystawek zarządzania komputerem. Podczas próby otwarcia konsoli Lokalni użytkownicy i grupy (lusrmgr.msc). pojawia się błąd:

Komputer xxx jest kontrolerem domeny. Tego wycinka nie można używać na kontrolerze domeny. Kontami domenowymi zarządza się za pomocą przystawki Użytkownicy i komputery usługi Active Directory.

Jak widać, na kontrolerze domeny nie ma żadnych grup lokalnych. Zamiast lokalnej grupy użytkowników pulpitu zdalnego kontroler domeny korzysta z wbudowanej grupy użytkowników pulpitu zdalnego (w wbudowanym kontenerze). Możesz zarządzać tą grupą z konsoli ADUC lub z wiersza poleceń w DC.

Podajemy skład lokalnej grupy Użytkownicy pulpitu zdalnego na kontrolerze domeny:

grupa lokalna netto „Użytkownicy pulpitu zdalnego”

Jak widać, jest pusty. Dodaj do niej użytkownika domeny itpro (w naszym przykładzie itpro jest zwykłym użytkownikiem domeny bez uprawnień administracyjnych).

grupa lokalna netto „Użytkownicy pulpitu zdalnego” / add corp \ itpro

Upewnij się, że użytkownik został dodany do grupy.

grupa lokalna netto „Użytkownicy pulpitu zdalnego”

Możesz także sprawdzić, czy użytkownik jest teraz członkiem grupy domen Użytkownicy pulpitu zdalnego.

Możesz także sprawdzić, czy użytkownik jest teraz członkiem grupy domen Użytkownicy pulpitu zdalnego.

Jednak nawet po tym użytkownik nie może połączyć się z DC za pośrednictwem pulpitu zdalnego.

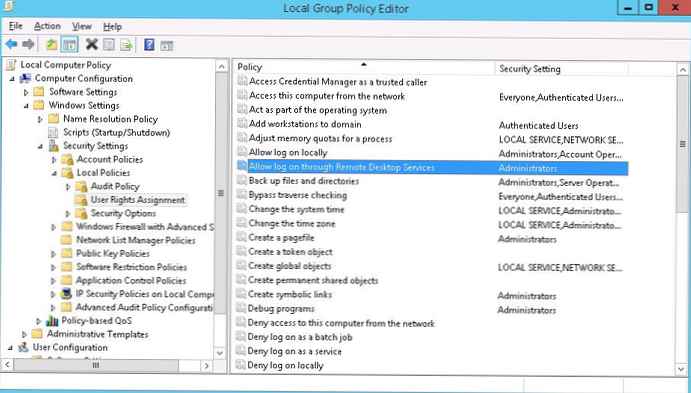

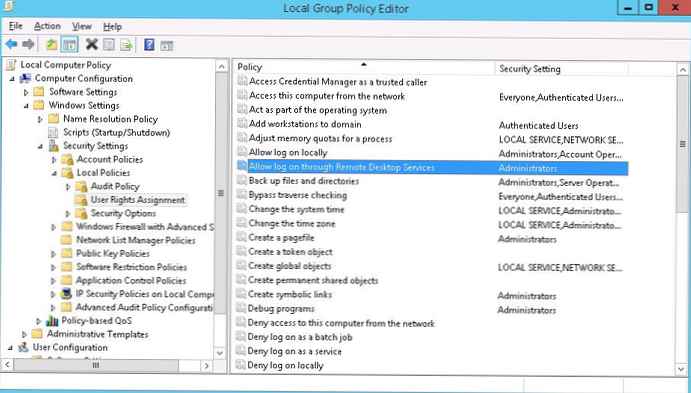

Aby zalogować się zdalnie, potrzebujesz uprawnień do zalogowania się w usługach pulpitu zdalnego. Domyślnie tylko członkowie grupy Administratorzy mają to prawo. Jeśli grupa, w której jesteś, nie ma tego prawa lub jeśli prawo zostało usunięte z grupy Administratorzy, musisz ręcznie przyznać to prawo. Faktem jest, że zdolność do łączenia się z RDP w systemach Windows zależy od zasad Pozwól log na przez Usługi pulpitu zdalnego (w systemie Windows 2003 i wcześniejszych zasada jest wywoływana Zezwalaj na logowanie za pośrednictwem usług terminalowych) Po awansie serwera do DC tylko grupa Administratorzy (są to administratorzy domen) pozostaje w tej polityce ...

Faktem jest, że zdolność do łączenia się z RDP w systemach Windows zależy od zasad Pozwól log na przez Usługi pulpitu zdalnego (w systemie Windows 2003 i wcześniejszych zasada jest wywoływana Zezwalaj na logowanie za pośrednictwem usług terminalowych) Po awansie serwera do DC tylko grupa Administratorzy (są to administratorzy domen) pozostaje w tej polityce ...

Aby włączyć połączenie z członkami grupy Użytkownicy pulpitu zdalnego, musisz na kontrolerze domeny:

- Uruchom lokalny edytor zasad (gpedit.msc)

- Przejdź do sekcji Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Przypisywanie praw użytkownika

- Znajdź polisę z nazwą Zezwalaj na logowanie za pośrednictwem usług pulpitu zdalnego

- Edytuj zasady, dodając grupę domen Użytkownicy pulpitu zdalnego (w formacie domena \ Użytkownicy pulpitu zdalnego) lub bezpośrednio do użytkownika domeny lub grupy (w formacie domain \ somegroupname)

- Uruchom aktualizację zasad lokalnych

gpupdate / force

Należy pamiętać, że wymagane grupy nie powinny być obecne w Odmów logowania przy użyciu zasad usług pulpitu zdalnego, as ma pierwszeństwo (patrz artykuł Ograniczanie dostępu do sieci w domenie na kontach lokalnych).

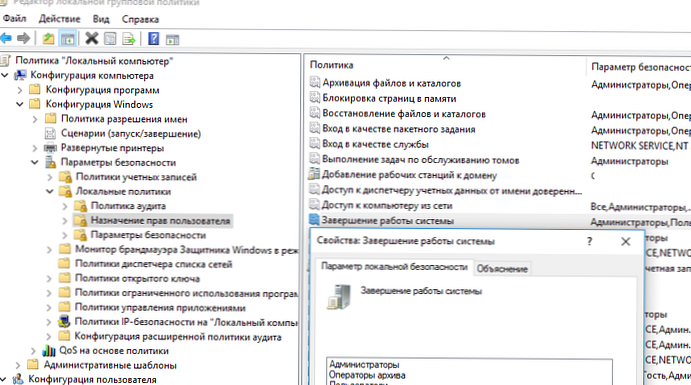

Uwaga. Aby umożliwić użytkownikowi lokalne logowanie się do kontrolera domeny (za pośrednictwem konsoli serwera), jego konto lub grupa, w której on jest członkiem, muszą również zostać dodane do zasad Pozwól log na lokalnie. Domyślnie następujące grupy domen mają to prawo- Operatorzy kont

- Administratorzy

- Operatorzy kopii zapasowych

- Operatorzy drukowania

- Operatorzy serwerów.

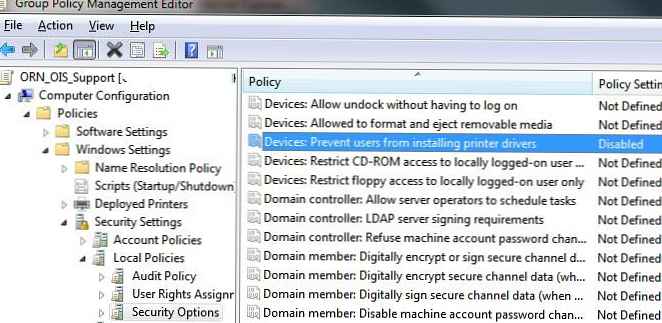

Najlepiej jest utworzyć nową grupę zabezpieczeń w domenie, na przykład AllowDCLogin i dodać do niej konta użytkowników, które muszą umożliwić zdalny dostęp do DC. Jeśli chcesz zezwolić na dostęp do wszystkich kontrolerów domeny AD jednocześnie, zamiast edytować zasady lokalne na każdym kontrolerze domeny, lepiej jest dodać grupę użytkowników do zasad domeny Domyślne zasady kontrolerów domeny (Konfiguracja komputera \ Ustawienia systemu Windows \ Ustawienia zabezpieczeń \ Zasady lokalne \ Użytkownik za pośrednictwem konsoli GPMC) Przypisanie praw -> Zezwalaj na logowanie za pośrednictwem usług pulpitu zdalnego).

Jest ważne. Jeśli zmienisz zasady domeny, nie zapomnij dodać do niej grup administratorów domeny / przedsiębiorstwa, w przeciwnym razie utracą zdalny dostęp do kontrolerów domeny

Po tych zmianach podani użytkownicy i grupy będą mogli połączyć się z kontrolerem domeny przez program rdp. Spróbuj użyć RDP, aby połączyć się z DC na koncie użytkownika. Powinien zobaczyć pulpit kontrolera domeny. Zwykłym użytkownikom można przyznać prawo do uruchamiania / zatrzymywania niektórych usług w DC w następujący sposób.