Wprowadzenie

HP iLO dostarczane z serwerami HP są świetną alternatywą dla klasycznych KVM. Zapewniają one możliwość rozwiązywania problemów za pośrednictwem zdalnej konsoli bezpośrednio za pomocą zwykłej przeglądarki internetowej, w której należy podać adres IP płyty iLO. Każde iLO ma swoje własne konta i hasła, które pozwalają się zalogować, aby uzyskać do niego dostęp, a ponadto w celu uwierzytelnienia może korzystać z baz danych LDAP, takich jak Windows Active Directory. W tym artykule opisano, jak zmusić ILO do pracy z Windows Active Directory. Ten artykuł jest przeznaczony dla administratorów systemów serwerów HP, którzy są zmęczeni zapamiętywaniem haseł na każdym urządzeniu iLO i chcą korzystać z jednego systemu uwierzytelniania

Krok 1. Sprawdź, czy Active Directory obsługuje żądania SSL.

Nie podamy szczegółowych instrukcji, jak włączyć protokół SSL dla Ldap. Jest to poza zakresem tego artykułu, myślę, że sam znajdziesz te informacje.

Krok 2. Utwórz grupę administratorów ILO w Active Directory

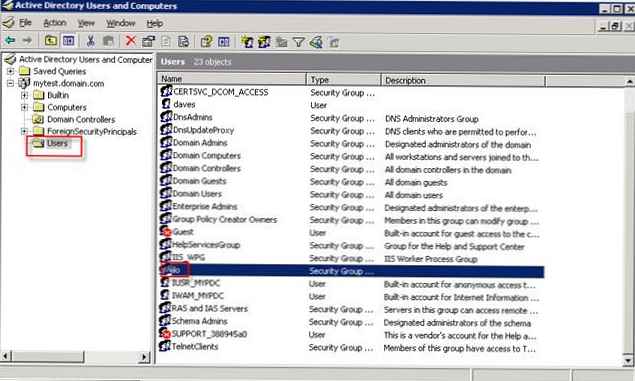

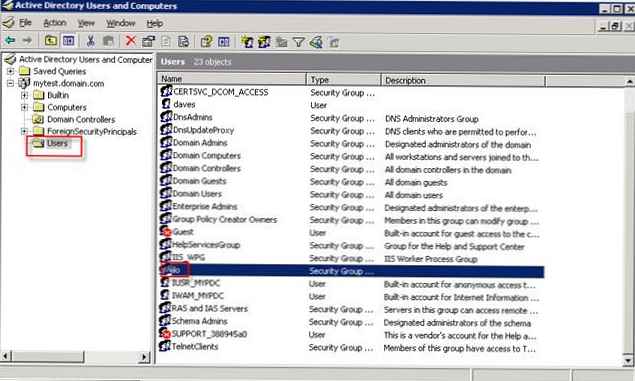

1. Otwórz przystawkę Użytkownicy i komputery usługi Active Directory. Domena, której używam w tym artykule, nosi nazwę „mytest.domain.com”.

2. W odpowiedniej jednostce organizacyjnej utwórz grupę użytkowników. Nazwałem „ilo”. Ta grupa zostanie wykorzystana do zapewnienia dostępu do tablicy iLO..

Dodaj konta użytkowników do utworzonej grupy, dodałem jedno o nazwie „dave”.

Krok 3. Uzyskaj unikalną nazwę (Distinguished Name) utworzonej grupy

W moim przypadku grupa iLo znajduje się w jednostce organizacyjnej (OU) w sekcji „Użytkownicy”. Dlatego kontekst tej grupy będzie wyglądał następująco:

CN=Użytkownicy,DC=mytest,DC=domena,DC=com

Pełna nazwa grupy wygląda następująco:

CN = ilo, CN = Użytkownicy, DC = mytest, DC = domena, DC = com

Krok 4. Skonfiguruj ILO

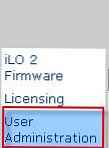

1. Otwórz interfejs internetowy zarządzania kartami iLO. Przejdź do zakładki „Administracja”

2. W prawym okienku wybierz „Administrowanie użytkownikami”

2. W prawym okienku wybierz „Administrowanie użytkownikami”

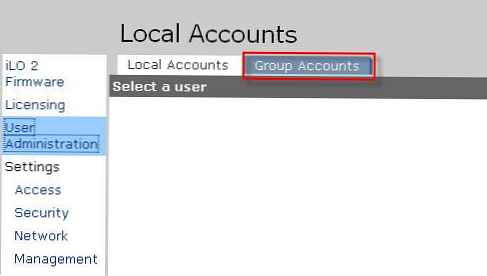

3. Kliknij kartę „Konta grupowe”

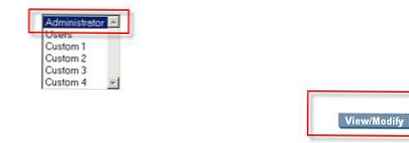

4. Następnie wybierz grupę, z którą chcesz powiązać grupę domen „ilo”. Możesz także dalej skonfigurować tę grupę z wymaganymi uprawnieniami iLO. W naszym przypadku udzielam uprawnień administratora. Podświetl element „Administrator”, naciśnij przycisk „Wyświetl / zmień”.

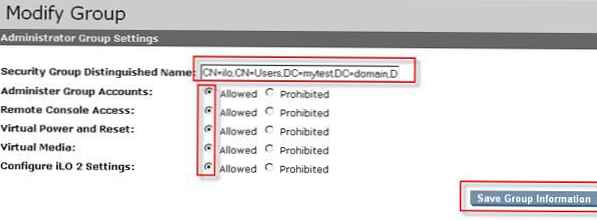

5. W polu „Nazwa wyróżniająca grupy zabezpieczeń” wprowadź ścieżkę LDAP do poprzednio utworzonej grupy ilo. W moim przypadku tak jest

CN=ilo,CN=Użytkownicy,DC=mytest,DC=domena,DC=com

Wybierz wymagane uprawnienia bezpieczeństwa dla członków grupy, zaznaczając przyciski opcji. Dałem im wszystkie prawa. Kliknij przycisk „Zapisz informacje o grupie”

6. Teraz skonfiguruj parametry naszego kontrolera domeny we właściwościach MOP.

Na karcie Administracja przejdź do karty Katalog.

7. Wprowadź informacje o kontrolerze domeny AD.

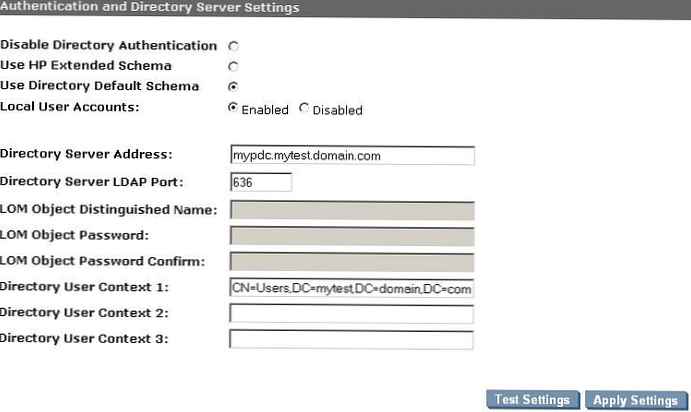

Wybierz opcję „Użyj domyślnego schematu katalogu”

Wprowadź w pełni kwalifikowaną nazwę domeny kontrolera domeny (w moim przypadku jest to mypdc.mytest.domain.com)

Wprowadź port LDAP 636.

Wprowadź kontekst grupy ili. W moim przypadku tak jest

CN=Użytkownicy,DC=mytest,DC=domena,DC=com

W ten sposób otrzymasz coś takiego:

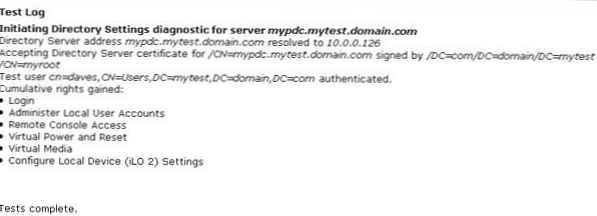

Teraz kliknij przycisk „Zastosuj”. Jeśli wszystko skonfigurowałeś poprawnie, możesz teraz użyć konta użytkownika AD, aby zalogować się do iLO (mytest \ daves lub [email protected]). Aby przetestować połączenie z AD, możesz użyć odpowiedniego przycisku „Ustawienia testu” na tej stronie. Ta funkcja jest bardzo przydatna do rozwiązywania problemów i diagnostyki. Poniżej znajduje się przykład udanych testów komunikacji między płytą iLO a AD.