We wtorek wieczorem 24 października wszystkie agencje informacyjne wysadziły w powietrze nowy masowy atak wirusa kryptograficznego o nazwie Źle Królik, porównując go z rewelacyjnymi wirusami WannaCry i NotPetya w tym roku. Zobaczmy, jaki to jest wirus i jak sobie z nim poradzić w sieci korporacyjnej..

Treść

- Metody infekcji wirusem Bad Rabbit

- Co robi wirus Bad Rabbit w zainfekowanym systemie?

- Metody dystrybucji oprogramowania ransomware Bad Rabbit w sieci lokalnej

- Sposoby ochrony przed Złym Królikiem

Metody infekcji wirusem Bad Rabbit

Większość infekcji wirusem Bad Rabbit miała miejsce w Rosji, a następnie na Ukrainie, w Turcji i Niemczech. Najwyraźniej rozprzestrzenianie się wirusa rozpoczęło się od kilku zhakowanych witryn przez duże media (głównie w strefach domen .ru i .ua), w których wprowadzono kod JS w celu fałszywego powiadomienia o potrzebie aktualizacji Adobe Flash Playera. W przypadku, gdy użytkownik zgadza się na aktualizację i uruchamia plik pobrany z serwera atakującego install_flash_player.exe (według pracowników firmy Kaspersky pobieranie odbywa się ze strony hxxp: // 1dnscontrol [.] com)

Aby pomyślnie zainfekować komputer, użytkownik uruchamiający plik musi mieć uprawnienia administratora, a standardowe okno UAC powinno pojawić się przed uruchomieniem wirusa (chyba że rzemieślnicy wyłączyli go).

Co robi wirus Bad Rabbit w zainfekowanym systemie?

W przypadku pomyślnego uruchomienia na dysku komputera pojawia się plik biblioteki z dynamicznym łączem C: \ Windows\ infpub.dat, który biegnie przez rundll32.

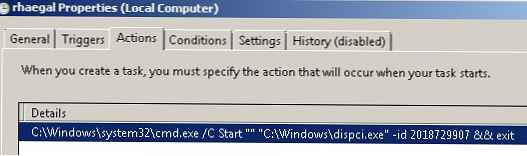

Następnie plik infpub.dat instaluje w systemie plik wykonywalny C: \ Windows \ dispci.exe i tworzy zadanie harmonogramu, aby go uruchomić.

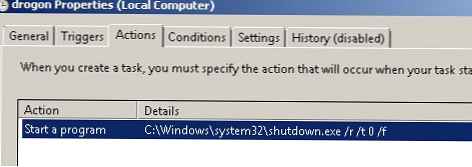

Następnie tworzone jest kolejne zadanie harmonogramu w celu ponownego uruchomienia komputera..

Następnie pojawia się moduł kryptograficzny, podłączony w dispci.exe i cscc.dat. Pliki użytkownika w systemie są wyszukiwane przez rozszerzenie podłączone do listy kodów, a następnie są szyfrowane przy użyciu klucza publicznego AES-128-CBC atakujących przy użyciu klucza publicznego RSA-2048. Dispci.exe używa modułu narzędziowego DiskCryptor do szyfrowania plików na dysku.

Lista rozszerzeń plików podlegających szyfrowaniu znajduje się poniżej (zwróć uwagę, że po zaszyfrowaniu oryginalne rozszerzenia plików są zapisywane, a znacznik jest dodawany na końcu treści pliku zaszyfrowane):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c. Cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

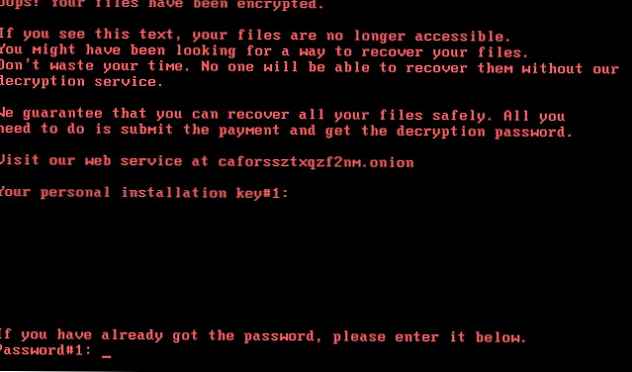

Ponadto plik dispci.exe służy do zainstalowania zmodyfikowanego programu ładującego, który uniemożliwia normalne ładowanie systemu (podobnie jak NotPetya). Kod w MBR jest modyfikowany, a program ładujący jest przekierowywany do pliku, który wyświetla tekst komunikatu o szyfrowaniu i „unikalny kod użytkownika”. Tekst wiadomości wskazuje adres strony w Tora, aby otrzymać kod deszyfrujący.

Ups! Twoje pliki zostały zaszyfrowane.

Jeśli zobaczysz ten tekst, Twoje pliki nie będą już dostępne.

Być może szukałeś sposobu na odzyskanie plików.

Nie marnuj czasu. Nikt nie będzie w stanie ich odzyskać bez naszego

usługa deszyfrowania.

Gwarantujemy, że możesz bezpiecznie odzyskać wszystkie swoje pliki. Wszyscy

Musisz to przesłać płatność i uzyskać hasło deszyfrowania.

Odwiedź nasz serwis internetowy caforssztxqzf2nm.onion

Twój osobisty klucz instalacyjny nr 1:

Aby odszyfrować dane, twórcy wirusów wymagają przeniesienia 0,05 Bitcoin (BTC) na swoje konta w ciągu 40 godzin.

Według pracowników Kaspersky'ego, w przeciwieństwie do NetPetya, możliwe jest odszyfrowanie plików zaszyfrowanych nowym wirusem..

Metody dystrybucji oprogramowania ransomware Bad Rabbit w sieci lokalnej

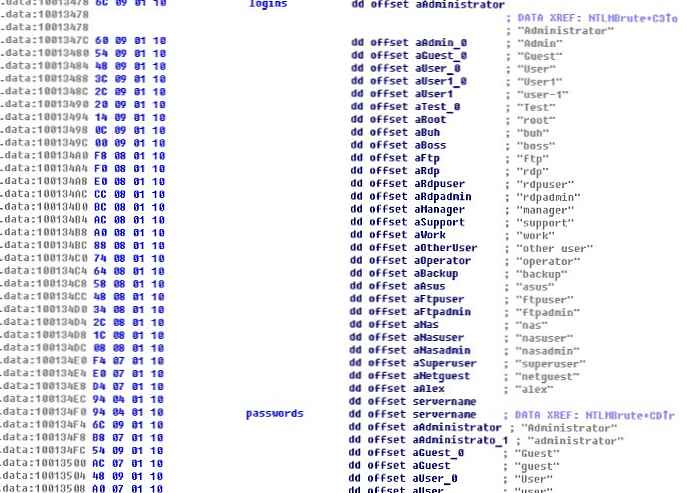

Do dystrybucji w sieci korporacyjnej wykorzystywany jest moduł do skanowania i wyszukiwania adresów IP. Aby uzyskać dostęp do komputera w sieci, wirus próbuje przechwycić hasła administratorów komputerów zdalnych na dwa sposoby

- Konta i hasła są przeszukiwane za pomocą przewodowego słownika

- Aby uzyskać hasła użytkownika z pamięci zainfekowanego systemu, używany jest moduł Mimikatz, a otrzymane dane są wykorzystywane do autoryzacji na innych komputerach

W przypadku pomyślnego uwierzytelnienia wirus rozprzestrzenia się na komputer zdalny za pośrednictwem SMB i WebDAV.

W przypadku pomyślnego uwierzytelnienia wirus rozprzestrzenia się na komputer zdalny za pośrednictwem SMB i WebDAV.

Większość mediów informuje, że ten sam exploit EthernalBlue (używany przez WcRy i NotPetya) jest wykorzystywany do rozprzestrzeniania wirusa w sieci, ale to nieprawda.

Sposoby ochrony przed Złym Królikiem

Zbierzemy podstawowe zalecenia, aby ograniczyć infekcję komputerów i rozprzestrzenianie się wirusa w sieci

- Postępuj zgodnie z ogólnymi wytycznymi opisanymi w artykule na temat ograniczania praw konta administracyjnego..

- Używaj unikalnych haseł lokalnego administratora na wszystkich komputerach (skonfiguruj LAPS)

- Nie możesz wyłączyć UAC

- Zapewnij użytkownikom program edukacyjny na temat zagrożeń związanych z uruchamianiem oprogramowania innych firm pobranego z witryn

- Ogranicz możliwość wydobywania haseł / skrótów użytkownika z pamięci za pomocą narzędzi la mimikatz

- Sprawdzanie wystarczającej złożoności haseł użytkowników i administratorów w AD (Kontrola haseł w AD), minimalizując w ten sposób możliwość wyboru hasła w słowniku

- Monitorowanie tworzenia nowych zadań harmonogramu (EventID 106) oraz usługi na komputerach PC i serwerach w sieci

- Użyj zasad ograniczeń oprogramowania, aby zabronić uruchamiania następujących plików (według nazwy i skrótu). Lub zasady antywirusa.

| Nazwa pliku | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|