Po usunięciu usług certyfikatów w usłudze Active Directory należy wykonać serię wstępnych i opublikowanych kroków niezbędnych do prawidłowego usunięcia urzędu certyfikacji lub urzędu certyfikacji z usługi Active Directory. Należy odwołać wszystkie wydane certyfikaty, usunąć klucze prywatne, rolę ADCS i ręcznie wyczyścić AD wszystkich odwołań do usuwanego urzędu certyfikacji. W przypadku niepoprawnego usunięcia urzędu certyfikacji z usług AD aplikacje zależne od infrastruktury klucza publicznego mogą nie działać poprawnie.

Treść

- Cofnięcie wydanych certyfikatów

- Usuwanie roli Usług certyfikatów Active Directory

- Usuwanie obiektów CA z Active Directory

- Usuń certyfikaty opublikowane w kontenerze NtAuthCertificates

- Usuwanie bazy danych ośrodka certyfikacji

- Usuwanie certyfikatów z kontrolerów domeny

Cofnięcie wydanych certyfikatów

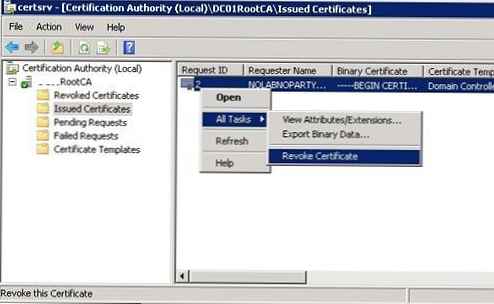

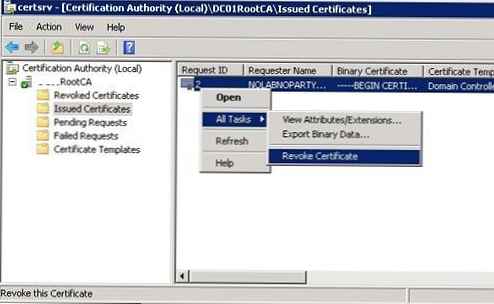

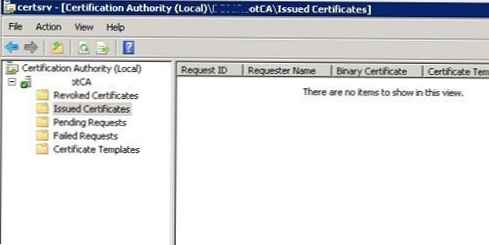

Przede wszystkim musisz unieważnić wszystkie wydane certyfikaty. Aby to zrobić, otwórz konsolę Urząd certyfikacji, rozwiń węzeł serwera certyfikatów i przejdź do sekcji Wydano Certyfikaty. W prawym oknie wybierz wydany certyfikat i wybierz element z menu kontekstowego Wszyscy Zadania> Odwołaj Certyfikat.

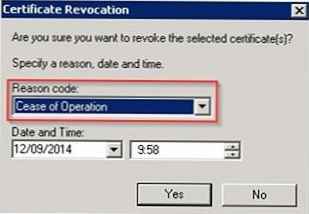

Podaj przyczynę cofnięcia certyfikatu (Przerwanie operacji - Zakończenie pracy), czas, od którego jest uważany za nieważny (bieżący) i naciśnij Tak.

Certyfikat zniknie z listy. Zrób to samo ze wszystkimi wydanymi certyfikatami..

Certyfikat zniknie z listy. Zrób to samo ze wszystkimi wydanymi certyfikatami..

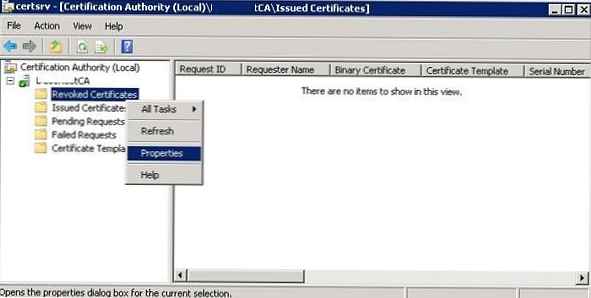

Następnie otwórz właściwości gałęzi OdwołajCertyfikaty.

Zwiększ wartość pola CRLpublikacjainterwał (interwał publikowania listy unieważnionych certyfikatów) - ten parametr określa częstotliwość aktualizacji listy unieważnionych certyfikatów.

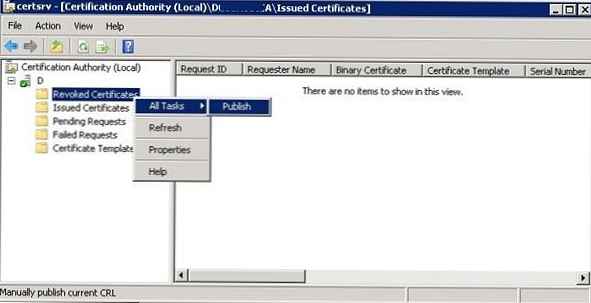

Kliknij węzeł prawym przyciskiem myszy Cofnięte certyfikaty i wybierz Wszystkie zadania> Publikuj.

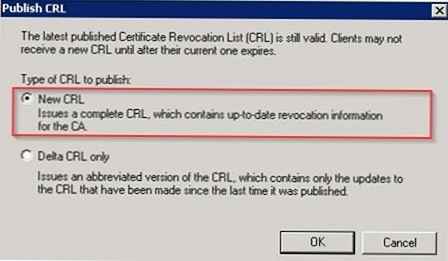

Wybierz NowyCRL i kliknij Okej.

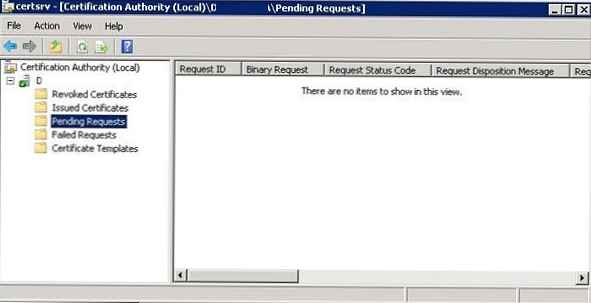

Sprawdź iw razie potrzeby odmów wydania wszystkich oczekujących żądań certyfikatów. Do tego w pojemniku Oczekujące wymagania zaznacz żądanie i wybierz z menu kontekstowego Wszystkie zadania -> Odrzuć prośbę.

Usuwanie roli Usług certyfikatów Active Directory

Na serwerze z rolą urzędu certyfikacji otwórz wiersz polecenia i zatrzymaj pracę usług certyfikacyjnych za pomocą polecenia:

certutil -shutdown

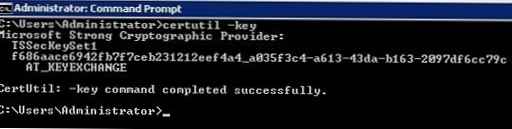

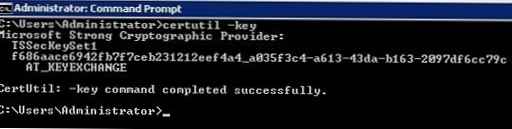

Aby wyświetlić lokalnie przechowywane klucze prywatne, wykonaj polecenie:

certutil -key

W naszym przykładzie jeden klucz prywatny jest powiązany z urzędem certyfikacji. Możesz go usunąć za pomocą polecenia certutil -delkey CertificateAuthorityName. Nazwa klucza to wartość uzyskana w poprzednim kroku. Na przykład,

certutil -delkey le-DomainController-b44c7ee1-d420-4b96-af19-8610bf83d263

Aby upewnić się, że klucz prywatny urzędu certyfikacji został usunięty, ponownie uruchom komendę:

certutil -key

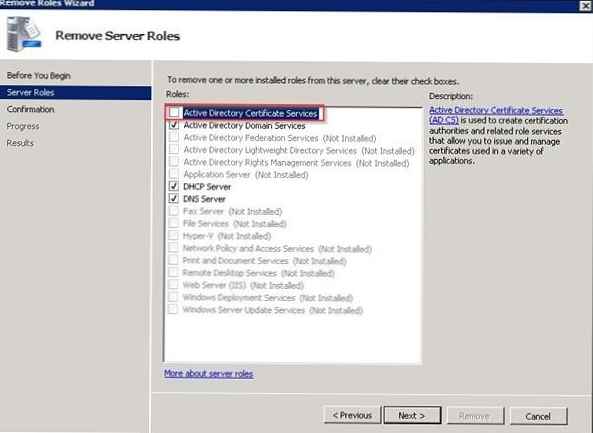

Następnie otwórz konsolę Menedżer serwera i usuń rolę Usługi certyfikatów w usłudze Active Directory.

Po usunięciu roli należy ponownie uruchomić serwer.

Usuwanie obiektów CA z Active Directory

Podczas instalowania urzędu certyfikacji w strukturze usługi Active Directory tworzona jest pewna liczba obiektów usług CA, które nie są usuwane po usunięciu roli ADCS. Tylko obiekt został usunięty pKIEnrollmentService, więc klienci nie próbują poprosić o nowy certyfikat ze wycofanego z użytku urzędu certyfikacji.

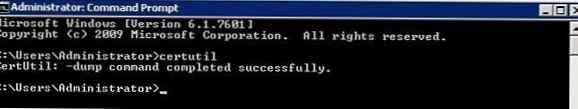

Podajemy listę dostępnych urzędów certyfikacji (jest pusta):

certutil

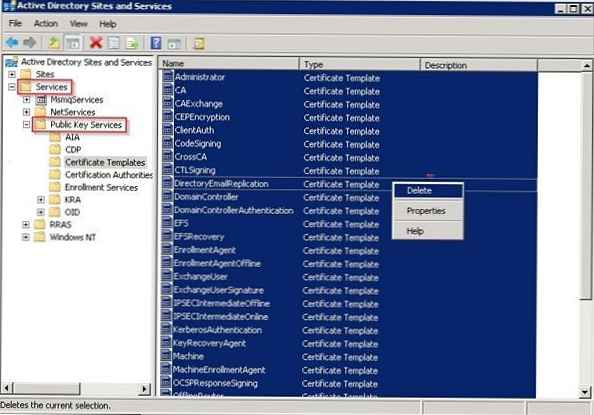

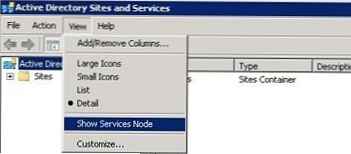

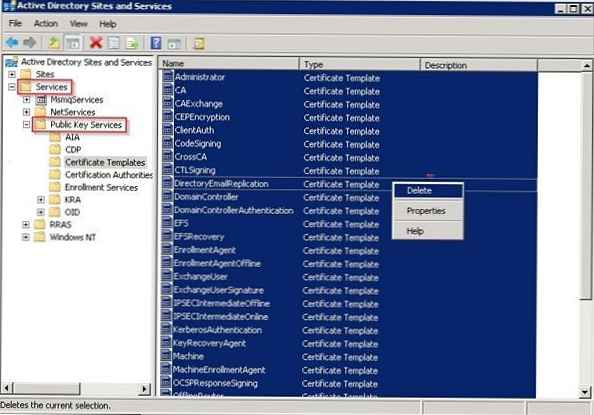

Otwórzmy konsolę Witryna i usługi Active Directory i włącz wyświetlanie gałęzi usług, wybierając w górnym menu Widok -> Pokaż węzeł usług.

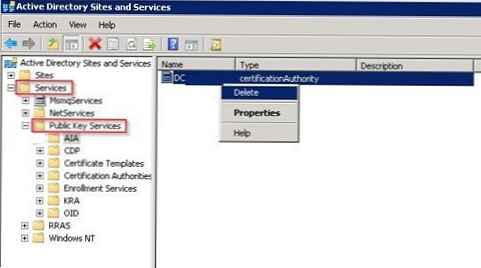

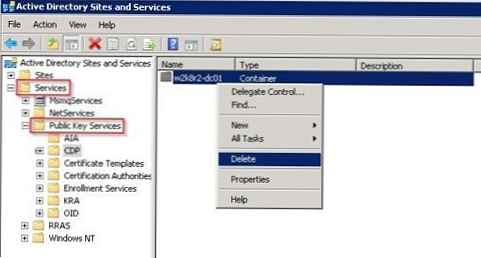

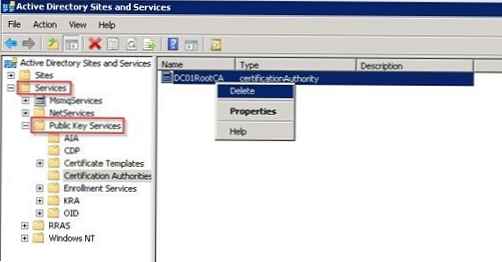

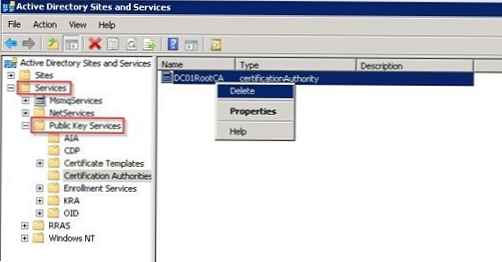

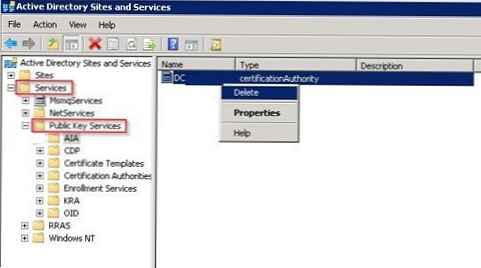

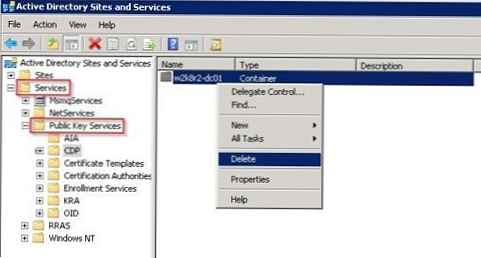

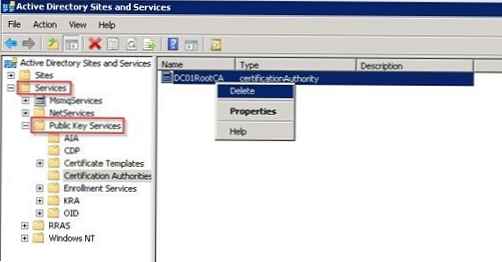

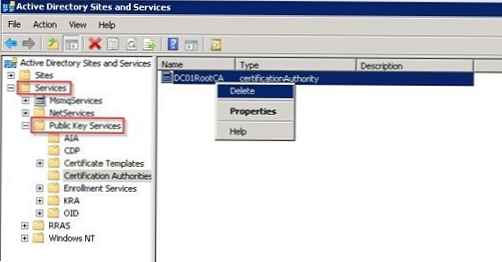

Następnie usuń kolejno następujące obiekty AD:

- Urząd certyfikacji w Usługi -> Usługi klucza publicznego -> AIA.

- Kontener z nazwą serwera CA w sekcji Usługi -> Usługi klucza publicznego -> CDP.

- CA w sekcji Usługi> Usługi klucza publicznego> Urzędy certyfikacji.

- Sprawdź to pod Usługi -> Usługi klucza publicznego -> Usługi rejestracji brakujący przedmiot pKIEnrollmentService (należy go usunąć podczas procesu odinstalowywania urzędu certyfikacji). Jeśli jest obecny, usuń go ręcznie.

- Usuń szablony certyfikatów znajdujące się w Usługi -> Usługi klucza publicznego> Szablony certyfikatów (wybielić wszystkie szablony CTRL + A).

Usuń certyfikaty opublikowane w kontenerze NtAuthCertificates

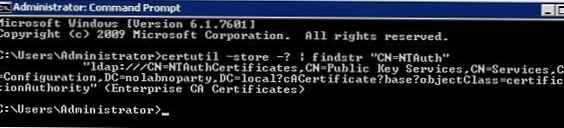

Po zainstalowaniu nowego urzędu certyfikacji jego certyfikaty są dodawane i przechowywane w kontenerze Certyfikaty NTAuth. Będą również musiały zostać usunięte ręcznie. Aby to zrobić, korzystając z uprawnień administratora przedsiębiorstwa, znajdź pełną ścieżkę LDAP do obiektu NtAuthCertificates w Active Directory.

certutil -store -? | findstr "CN = NTAuth"

Pozostaje usunąć certyfikaty za pomocą narzędzia certutil, wskazując pełną ścieżkę LDAP uzyskaną w poprzednim kroku.

certutil -viewdelstore „ldap: /// CN = NtAuthCertificates, CN = Public Key Services, CN = Services, CN = Configuration, DC = no1abnopary, DC = local? cACertificate? base? objectclass = certificateAuthority”

Potwierdź usunięcie certyfikatu.

Następnie wykonaj polecenie:

certutil -viewdelstore „ldap: /// CN = NtAuthCertificates, CN = Public Key Services, CN = Services, CN = Configuration, DC = no1abnopary, DC = local? cACertificate? base? objectclass = pKIEnrollmentService”

Potwierdź usunięcie certyfikatu.

Usuwanie bazy danych ośrodka certyfikacji

Baza danych CA nie jest automatycznie usuwana po odinstalowaniu usługi ADCS, więc operację tę należy wykonać ręcznie, usuwając katalog %katalog główny systemu \System32 \Certlog.

Usuwanie certyfikatów z kontrolerów domeny

Musisz usunąć certyfikaty wydane kontrolerom domeny. Aby to zrobić, na kontrolerze domeny uruchom polecenie:

certutil -dcinfo deleteBad

Certutil spróbuje zweryfikować wszystkie certyfikaty wydane przez DC. Certyfikaty, których nie można zweryfikować, zostaną usunięte..

To kończy całkowite usunięcie Usług certyfikatów Active Directory ze struktury Active Directory..