W tym artykule próbowałem zebrać podstawowe zasady organizacyjne i techniczne dotyczące korzystania z kont administratora w organizacji w celu poprawy bezpieczeństwa w domenie Windows. Zastosowanie tych zaleceń znacznie zwiększy ochronę komputerów w domenie Active Directory przed atakami podobnymi do letniego incydentu z ransomware Petya, jedną z metod dystrybucji między komputerami w domenie (oprócz luki w SMBv1) był zdalny dostęp przy użyciu poświadczeń administratora uzyskanych z pamięci (przy użyciu narzędzia podobnego do Mimikatz). Być może niektóre z zaleceń są kontrowersyjne lub nie mają zastosowania w konkretnych przypadkach, ale nadal trzeba się starać o nie.

W poprzednim artykule przeanalizowaliśmy podstawowe metody ochrony przed wyodrębnianiem haseł z pamięci za pomocą Mimikatz. Jednak wszystkie te środki techniczne mogą być bezużyteczne, jeśli podstawowe zasady zabezpieczania kont administracyjnych nie są stosowane w domenie Windows..

Podstawowa zasada do użycia - maksymalne ograniczenie uprawnień administracyjnych, zarówno dla użytkowników, jak i administratorów. Należy dążyć do zapewnienia użytkownikom i grupom wsparcia tylko tych praw, które są niezbędne do wykonywania codziennych zadań.

Podstawowa lista zasad:

- Konta administratora domeny / organizacji powinny być używane wyłącznie do zarządzania domeną i kontrolerami domeny. Nie można używać tych kont do uzyskiwania dostępu do stacji roboczych i zarządzania nimi. Podobny wymóg należy wprowadzić dla kont administratora serwera.

- W przypadku kont administratora domeny zaleca się stosowanie uwierzytelniania dwuskładnikowego

- Na swoich stacjach roboczych administratorzy muszą pracować na kontach z uprawnieniami zwykłego użytkownika

- Aby chronić konta uprzywilejowane (domena, Exchange, administratorzy serwerów), rozważ użycie grupy chronionych użytkowników (Chronieni użytkownicy)

- Zapobiegaj użyciu zdepersonalizowanych ogólnych kont administracyjnych. Wszystkie konta administratora muszą być personalizowane

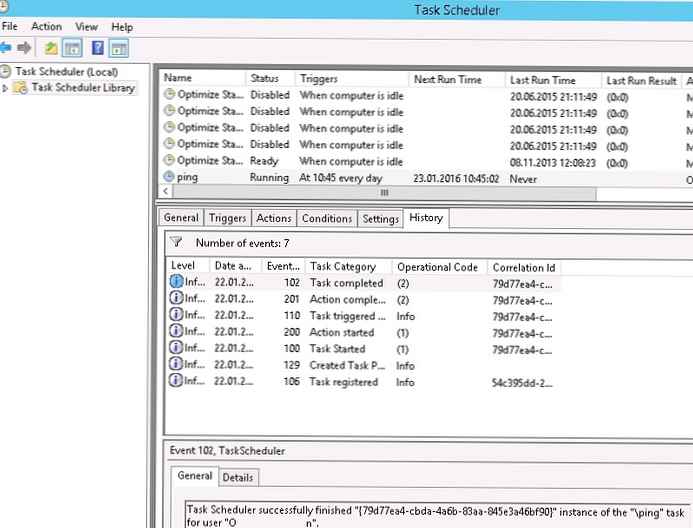

- Nie można uruchomić usług na kontach administratora (a tym bardziej na poziomie administratora domeny), zaleca się korzystanie z dedykowanych kont lub zarządzanych kont usług .

- Wyłączanie użytkowników na podstawie uprawnień lokalnego administratora

Oczywiście politycy muszą zapewnić wystarczającą długość i złożoność hasła zarówno dla użytkowników, jak i dla administratorów oraz warunki blokowania. Mówię o zasadach sekcji Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady konta (patrz artykuł https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Polityka haseł

- Zasady blokady konta

Możesz wprowadzić bardziej rygorystyczne wymagania dotyczące długości i historii przechowywanych haseł dla administratorów, stosując szczegółowe zasady haseł.

Możesz wprowadzić bardziej rygorystyczne wymagania dotyczące długości i historii przechowywanych haseł dla administratorów, stosując szczegółowe zasady haseł.

Odnośnie wbudowanego konta na komputerach użytkowników. Nie można używać tego samego hasła administratora lokalnego na wszystkich komputerach. Ogólnie zaleca się wyłączenie (lub przynajmniej zmianę nazwy) lokalnego konta administratora. Aby regularnie zmieniać hasło tego konta na unikalne na każdym komputerze w sieci, możesz użyć LAPS.

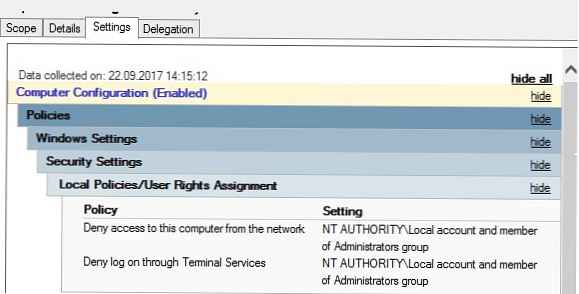

Dostęp do sieci przy użyciu kont lokalnych i zdalnego logowania RDP musi być zabroniony przez zasady grupy. Te zasady znajdują się w sekcji. Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Przypisywanie praw użytkownika.

- Odmów dostępu do tego komputera z sieci - Odmów dostępu do tego komputera z sieci

- Odmów logowania za pomocą usług pulpitu zdalnego - Odmów logowania do usług pulpitu zdalnego

- Zaprzecz log na jak a) partia praca - Odmów logowania jako zadanie wsadowe

- Zaprzecz log na jak a) usługa - Odmów logowania jako usługa

Po zakończeniu sesji administracyjnej (instalacja oprogramowania, konfiguracja systemu itp.) Lepiej jest ponownie uruchomić komputer użytkownika. A na serwerach RDS wymuś zawieszenie zawieszonych sesji przy użyciu zasad zawartych w sekcji Konfiguracja komputera-> Zasady-> Szablony administracyjne-> Składniki systemu Windows-> Usługi pulpitu zdalnego-> Host sesji usług pulpitu zdalnego-> Limity czasu sesji.

Po zakończeniu sesji administracyjnej (instalacja oprogramowania, konfiguracja systemu itp.) Lepiej jest ponownie uruchomić komputer użytkownika. A na serwerach RDS wymuś zawieszenie zawieszonych sesji przy użyciu zasad zawartych w sekcji Konfiguracja komputera-> Zasady-> Szablony administracyjne-> Składniki systemu Windows-> Usługi pulpitu zdalnego-> Host sesji usług pulpitu zdalnego-> Limity czasu sesji.

W domenie z systemem Windows Server 2016 możesz użyć nowej funkcji tymczasowego członkostwa w grupie, aby tymczasowo przyznać uprawnienia administracyjne.

W tym opisałem reguły priorytetów, które pomogą ci zwiększyć poziom ochrony kont administracyjnych w domenie Windows. Oczywiście ten artykuł nie jest pełnoprawnym przewodnikiem na temat ochrony i ograniczania praw kont administratora, ale może stać się punktem wyjścia do budowania bezpiecznej infrastruktury. Aby dalej studiować ten temat, zalecam rozpoczęcie od analizy dokumentacji Microsoft: Najlepsze praktyki dotyczące zabezpieczania Active Directory.