W tym artykule porozmawiamy o funkcjach pracy i konfiguracji Rbl filtry w Exchange 2013/2016. Przypomnijmy krótko, czym jest RBL.. Rbl (Realtime Blackhole List) to usługa przechowująca bazę danych zawierającą listę adresów IP serwerów pocztowych widocznych w spamie. Najczęściej dostęp do RBL odbywa się za pomocą protokołu DNS, więc usługi te są również wywoływane DNSBL (Listy blokowanych DNS).

Po otrzymaniu listu od nieznanego nadawcy serwer pocztowy może automatycznie sprawdzać takie listy i blokować pocztę z adresów IP wymienionych w bazie danych usług RBL. Jeśli adres nadawcy odpowiada wartości na jednej z list RBL, w odpowiedzi na polecenie RCPT TO, serwer Exchnage wyświetli komunikat o błędzie SMTP 550 5.x.x, a nadawca otrzyma odpowiedni rębak.

Filtrowaniem połączeń na podstawie list adresów IP w programach Exchange 2016 i 2013 zarządza agent filtrowania połączeń. Agent Połączenie Filtrowanie obejmuje:

- IP Blokuj Listy - czarna lista adresów IP, z których poczta nie jest akceptowana (zabronieni nadawcy);

- IP Pozwól Listy - biała lista adresów IP (dozwoleni nadawcy);

- Dostawcy RBL - lista dostawców RBL.

Dwie pierwsze listy są statyczne i są obsługiwane ręcznie przez administratora Exchange. Lista dostawców RBL wskazuje listę zewnętrznych źródeł danych RBL, z którymi należy się zapoznać po otrzymaniu listu.

W Exchange 2007/2010 filtrowanie antyspamowe zostało włączone za pomocą skryptu zainstaluj-Środki przeciwspamowe.ps1, oba agenty filtrujące (Filtrowanie połączeń i Filtrowanie zawartości) zostały zainstalowane na tym samym serwerze z rolą Hub Transport. W programie Exchange 2013 rola transportu jest podzielona na 2 komponenty: Front End Transport i Back End Transport, a funkcja filtrowania spamu jest podzielona na 2 części. Filtrowanie połączeń jest przeprowadzane na serwerze Front End, a filtrowanie zawartości na Back End (obejmuje filtr IMF - inteligentny filtr wiadomości Exchange i agent wykrywający wirusy - agent złośliwego oprogramowania).

W Exchange 2013, jeśli role CAS i Mailbox są zainstalowane na tym samym serwerze, skrypt Install-AntispamAgents.ps1 instaluje tylko agenta filtrowania treści. Oznacza to, że funkcja filtrowania RBL nie będzie dostępna..

Aby zainstalować agenta filtrowania połączeń, musisz użyć polecenia cmdlet Zainstaluj-Transportagent:

Install-TransportAgent -Name "Agent filtrowania połączeń" -TransportService FrontEnd -TransportAgentFactory "Microsoft.Exchange.Transport.Agent.ConnectionFiltering.ConnectionFilteringAgentFactory" -AssemblyPath "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ agent \ Hygiene Microsoft.Exchange.Transport.Agent.Hygiene.dll ”

Ponieważ w Exchange 2016 wszystkie role (oprócz Edge Transport) są połączone, więc jeśli nie masz dedykowanego serwera z rolą Edge Transport, będziesz musiał zainstalować agentów antyspamowych za pomocą skryptu install-AntispamAgents.ps1 na wszystkich serwerach. Następnie usługa Exchange Transport musi określić adresy wewnętrznych serwerów SMTP, które należy zignorować podczas sprawdzania spamu:

Set-TransportConfig -InternalSMTPServers @ Add = "192.168.100.25", "192.168.0.25"

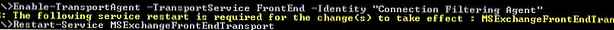

Po zainstalowaniu agenta musisz go włączyć i ponownie uruchomić usługę Front End Transport:

Enable-TransportAgent -TransportService FrontEnd -Identity „Agent filtrowania połączeń”

Uruchom ponownie usługę MSExchangeFrontEndTransport

Możesz sprawdzić, czy agent filtrowania połączeń jest zainstalowany i działa w następujący sposób:

Get-TransportAgent -TransportService FrontEnd

Następnie musisz podać listę używanych dostawców RBL.

Uwaga. Najpopularniejszymi dostawcami RBL są obecnie Spamhaus i SpamCop..Add-IPBlockListProvider -Name zen.spamhaus.org -LookupDomain zen.spamhaus.org -AnyMatch $ true -Enabled $ True

Aby zmienić tekst rębaka zwróconego do nadawcy, używamy następującego polecenia:Set-IPBlockListProvider zen.spamhaus.org -RejectionResponse „Twój adres IP jest wymieniony przez Spamhaus Zen. Możesz go usunąć na stronie http://www.spamhaus.org/lookup/”

Możesz dodać kilku dostawców RBL jednocześnie, po uprzednim zapoznaniu się z ich funkcjami i polityką użytkowania komercyjnego.

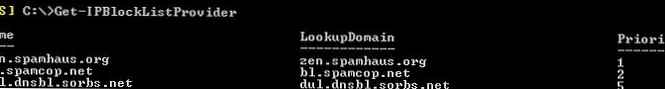

Listę używanych RBL można wywnioskować w następujący sposób:

Get-IPBlockListProvider

Możesz sprawdzić konkretny adres IP pod kątem obecności na liście RBL w następujący sposób:

Test-IPBlockListProvider -Identity zen.spamhaus.org -IPAddress x.x.x.x

Dzienniki agenta filtru połączeń są domyślnie zapisywane w katalogu

C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog.

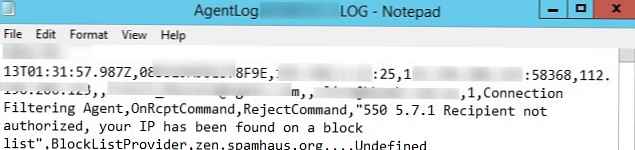

Możesz uzyskać informacje o tym, który z dostawców RBL odrzucił list, przeszukując pliki * .log w tym katalogu. Aby znaleźć plik dziennika z określonym adresem e-mail, otwórz cmd i uruchom polecenia:

cd „C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog”

znajdź / c „[email protected]” * .log | znajdź „:” | find / v ": 0"

Następnie otwórz znaleziony plik dziennika w dowolnym edytorze tekstu i przeszukując odrzuconą wiadomość e-mail możesz określić dostawcę RBL, który zablokował wiadomość i czas blokowania.

Ten przykład pokazuje, że list został odrzucony przez dostawcę zen.spamhaus.org.

spam @ mail.ru ,, użytkownik @ winitpro.ru, 1, Agent filtrowania połączeń, OnRcptCommand, RejectCommand ”550 5.7.1 Odbiorca nie autoryzowany, twój adres IP został znaleziony na liście bloków”, BlockLictProvider, zen.spamhaus.org,,,

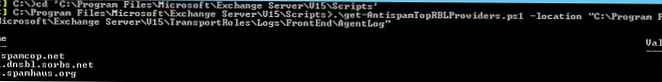

Po zgromadzeniu podstawowych informacji (zwykle zajmuje to dwa do trzech dni, w zależności od natężenia ruchu pocztowego), możesz uzyskać statystyki dotyczące wyników filtrowania spamu RBL za pomocą skryptu Get-AntispamTopRBLProviders.ps1.

.\ get-AntispamTopRBLProviders.ps1 -lokalizacja "C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

Przy pierwszym użyciu filtrowania RBL musisz dokładnie przestudiować dzienniki filtrowania pod kątem fałszywych alarmów, aby nie blokować poczty od partnerów. Możesz dodać te zaufane adresy e-mail lub nazwy domen do białej listy Exchange:

Set-ContentFilterConfig -BypassedSenderDomains partner1.ru, partner2.com, partner3.net

Lub dodaj adres IP określonego serwera SMTP do zaufanych:

IPAllowListEntry -IPAddress x.x.x.x

Ponadto, aby uzyskać statystyki dotyczące filtrowania wiadomości za pomocą filtrów agenta filtrowania połączeń, można użyć następujących predefiniowanych skryptów PowerShell:

- get-AntispamFilteringReport.ps1

- get-AntispamSCLHistogram.ps1

- get-AntispamTopBlockedSenderDomains.ps1

- get-AntispamTopBlockedSenderIPs.ps1

- get-AntispamTopBlockedSenders.ps1

- get-AntispamTopRBLProviders.ps1

- get-AntispamTopRecipients.ps1

Aby wyłączyć filtrowanie danych przychodzących, należy wyłączyć agenta filtrowania połączeń:

Wyłącz-TransportAgent -TransportService FrontEnd -Identity „Agent filtrowania połączeń”

Listy RBL są dość skutecznym sposobem zwalczania spamu, ale w większości przypadków, aby zapewnić pełną ochronę antyspamową, musisz używać ich razem z innymi metodami zwalczania spamu. Oprócz RBL możesz ręcznie blokować określone adresy nadawców lub domeny w Exchange.