W tym artykule przeanalizujemy metodologię korzystania z funkcji Menedżer zasobów serwera plików (FSRM) na serwerze plików Windows Server 2012 R2 do wykrywania i blokowanie praca wirusy ransomware (Trojany kodujące, Ransomware lub CryptoLocker). W szczególności dowiemy się, jak zainstalować usługę FSRM, skonfigurować wykrywanie określonych typów plików, a jeśli takie pliki zostaną wykryte, zablokować dostęp użytkownika do katalogu na serwerze plików.

Treść

- Wykrywanie szyfratorów za pomocą FSRM

- Skonfiguruj ustawienia SMTP FSRM do wysyłania powiadomień e-mail

- Utwórz grupę rozszerzeń plików utworzonych przez ransomware

- Skonfiguruj szablony osłon plików

- Stosowanie szablonu osłony plików do dysku lub folderu

- Automatycznie blokuj dostęp do użytkownika zainfekowanego szyfratorem

- Testy bezpieczeństwa FSRM

Wykrywanie szyfratorów za pomocą FSRM

Jeśli komponent Menedżera zasobów serwera plików nie jest jeszcze zainstalowany na serwerze, można go zainstalować za pomocą konsoli graficznej Menedżera serwera lub z wiersza poleceń programu PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Sprawdzamy, czy rola została ustalona:

Get-WindowsFeature -Name FS-Resource-Manager

Po zainstalowaniu komponentu należy ponownie uruchomić serwer.

Po zainstalowaniu komponentu należy ponownie uruchomić serwer.

Skonfiguruj ustawienia SMTP FSRM do wysyłania powiadomień e-mail

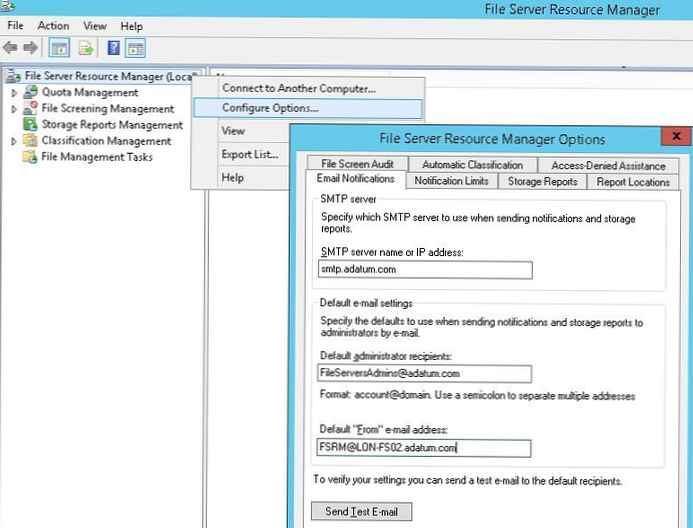

Kolejnym krokiem jest konfiguracja parametrów SMTP usługi FSRM, dzięki której administrator może skonfigurować wysyłanie powiadomień e-mail na swoją skrzynkę pocztową. Aby to zrobić, uruchom konsolę fsrm.msc, kliknij prawym przyciskiem myszy katalog główny konsoli Menedżera zasobów serwera plików i wybierz Konfiguruj Opcje.

Podaj adres serwera SMTP, skrzynkę administratora i nazwę nadawcy.

Wskazówka. Jeśli nie masz wewnętrznego serwera poczty, możesz skonfigurować przekazywanie za pośrednictwem przekaźnika SMTP do zewnętrznych skrzynek pocztowych.

Możesz sprawdzić poprawność ustawień serwera SMTP, wysyłając list testowy za pomocą przycisku Wyślij testową wiadomość e-mail.

Możesz także skonfigurować ustawienia SMTP usługi FSRM za pomocą PowerShell:

Set-FsrmSetting -AdminEmailAddress „[email protected]” -smtpserver smtp.adatum.com -FromEmailAddress „[email protected]”

Utwórz grupę rozszerzeń plików utworzonych przez ransomware

Następnym krokiem jest utworzenie grupy plików, która będzie zawierać znane rozszerzenia i nazwy plików tworzone przez szyfratory w tym procesie.

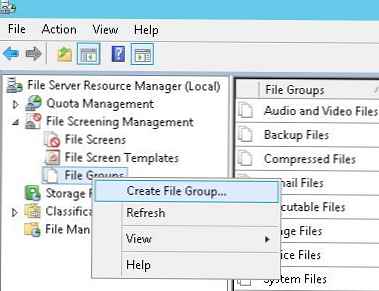

Tę listę można ustawić z konsoli FSRM. Aby to zrobić, rozwiń sekcja Zarządzanie osłonami plików -> Grupy plików i wybierz Utwórz grupę plików.

Musisz podać nazwę grupy (na przykład, Pliki kryptograficzne) i dodaj wszystkie znane rozszerzenia do listy za pomocą pola Pliki do dołączenia.

Musisz podać nazwę grupy (na przykład, Pliki kryptograficzne) i dodaj wszystkie znane rozszerzenia do listy za pomocą pola Pliki do dołączenia.

Lista znanych rozszerzeń plików tworzonych przez programy szyfrujące jest dość duża, więc o wiele łatwiej jest ją utworzyć za pomocą PowerShell.

Lista znanych rozszerzeń plików tworzonych przez programy szyfrujące jest dość duża, więc o wiele łatwiej jest ją utworzyć za pomocą PowerShell.

W systemie Windows Server 2012 można utworzyć grupę plików za pomocą programu PowerShell w następujący sposób:

New-FsrmFileGroup -name "Crypto-files" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", „enc_files.txt”, „HowDecrypt.txt”, „How_Decrypt.txt”, „How_Decrypt.html”, „HELP_RESTORE_FILES.txt”, „restore_files * .txt”, „restore_files.txt”, „RECOVERY_KEY.TXT” „jak odszyfrować pliki .es.lnk”, „HELP_DECRYPT.png”, „HELP_DECRYPT.lnk”, „DecryptAllFiles * .txt”, „Decrypt.exe”, „AllFilesAreLocked * .bmp”, „MESSAGE.txt”, „* .locky ”,„ *. ezz ”,„ * .ecc ”,„ * .exx ”,„ * .7z.encrypted ”,„ * .ctbl ”,„ * .encrypted ”,„ * .aaa ”,„ * .xtbl ”,„ * .abc ”,„ * .JUST ”,„ * .EnCiPhErEd ”,„ * .cryptolocker ”,„ *. micro ”,„ *. vvv ”)

W systemie Windows Server 2008 R2 konieczne będzie użycie narzędzia filescrn.exe:

filescrn.exe grupa plików add / grupa plików: "Crypto-files" / członkowie: „DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | restore_files * .txt | restore_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATENTENTES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | * .locked | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. dobry | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky

Wskazówka. Możesz samodzielnie skompilować listę znanych rozszerzeń plików różnych programów szyfrujących lub użyć gotowych okresowo aktualizowanych list obsługiwanych przez entuzjastów:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

W drugim przypadku aktualną listę rozszerzeń plików dla FSRM można pobrać bezpośrednio z serwera WWW za pomocą Invoke-WebRequest

new-FsrmFileGroup -name "Grupy plików anty-Ransomware" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _. filtry)

Lub użyj gotowego pliku: crypto_extensions.txt. Ten plik można zapisać na dysku i zaktualizować przy użyciu utworzonej grupy plików FSRM:

$ ext_list = Get-Content. \ crypto_extensions.txt

Set-FsrmFileGroup -Nazwa „Pliki kryptograficzne” -IncludePattern ($ ext_list)

Skonfiguruj szablony osłon plików

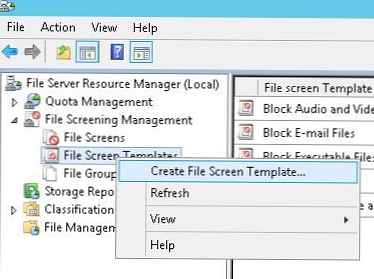

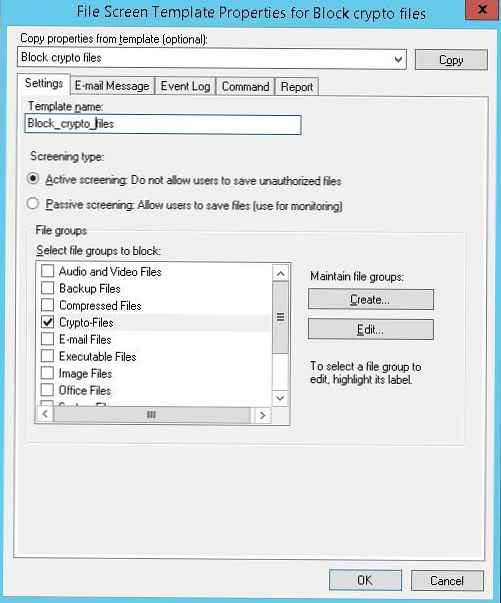

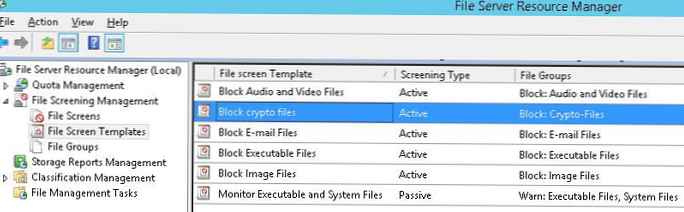

Utwórz nowy szablon osłony plików, który definiuje działania, które FSRM powinien podjąć po wykryciu określonych plików. Aby to zrobić, w konsoli FSRM przejdź do Zarządzanie osłoną plików -> Szablony osłon plików. Utwórz nowy szablon Utwórz szablon osłony plików.

Na karcie ustawień określ nazwę szablonu „Block_crypto_files”, Rodzaj kontroli - Aktywne badania przesiewowe (zabronione jest tworzenie określonych typów plików) i wybranie Crypto-Files z listy grup plików.

Na karcie ustawień określ nazwę szablonu „Block_crypto_files”, Rodzaj kontroli - Aktywne badania przesiewowe (zabronione jest tworzenie określonych typów plików) i wybranie Crypto-Files z listy grup plików.

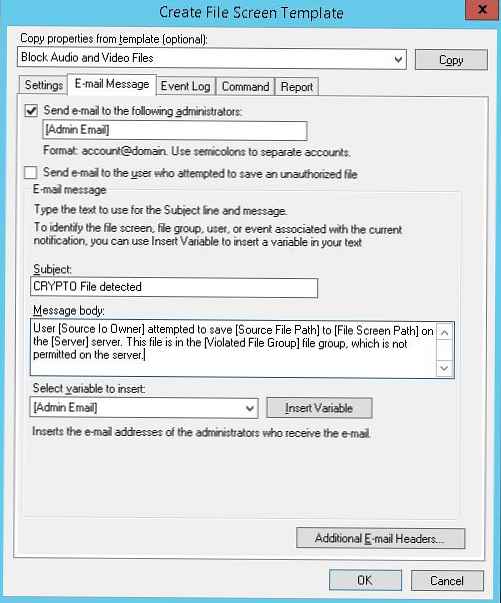

Tab Wiadomość e-mail włącz wysyłanie powiadomień e-mail, dostosowując tekst powiadomienia do swoich upodobań.

Tab Wiadomość e-mail włącz wysyłanie powiadomień e-mail, dostosowując tekst powiadomienia do swoich upodobań.

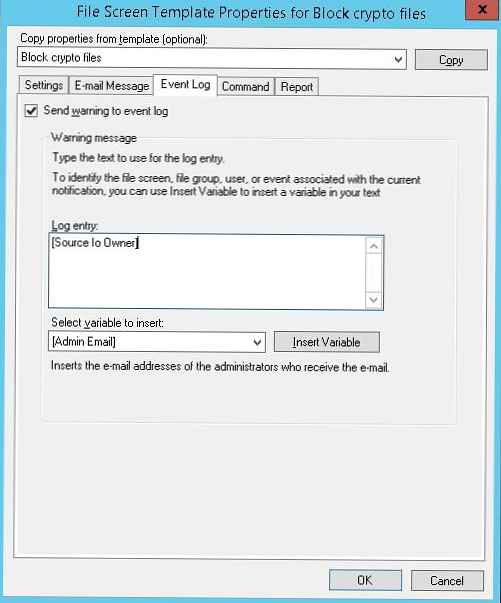

Tab Wydarzenie Zaloguj się włącz rejestrowanie zdarzeń w dzienniku systemowym. Ze wskazaniem, aby zapisać tylko nazwę użytkownika: [Source Io Owner]

Tab Wydarzenie Zaloguj się włącz rejestrowanie zdarzeń w dzienniku systemowym. Ze wskazaniem, aby zapisać tylko nazwę użytkownika: [Source Io Owner]

Tab Dowodzenie Możesz określić akcję, która zostanie podjęta po wykryciu tego typu pliku. Więcej o tym poniżej..

Zapisz zmiany. Kolejny szablon powinien pojawić się na liście szablonów..

Stosowanie szablonu osłony plików do dysku lub folderu

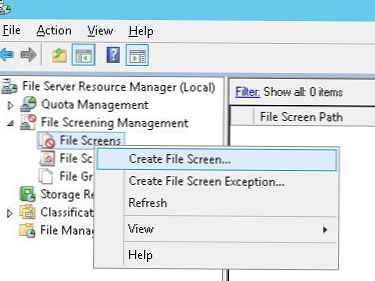

Pozostaje przypisać utworzony szablon do dysku lub folderu sieciowego na serwerze. Utwórz nową regułę w konsoli FSRM Utwórz ekran pliku.

W polu Ścieżka do ekranu pliku musisz określić dysk lokalny lub ścieżkę do katalogu, dla którego chcemy włączyć system ochrony szyfrowania, a na liście szablonów wybierz utworzony wcześniej szablon Block_crypto_files.

W polu Ścieżka do ekranu pliku musisz określić dysk lokalny lub ścieżkę do katalogu, dla którego chcemy włączyć system ochrony szyfrowania, a na liście szablonów wybierz utworzony wcześniej szablon Block_crypto_files.

Automatycznie blokuj dostęp do użytkownika zainfekowanego szyfratorem

Pozostaje skonfigurować działanie, które FSRM wykona po wykryciu plików utworzonych przez programy szyfrujące. Użyjemy gotowego skryptu: Chroń swój serwer plików przed oprogramowaniem wymuszającym okup za pomocą FSRM i Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Co robi ten skrypt? Próbując zapisać „zabroniony” typ pliku w katalogu sieciowym, FSRM uruchamia ten skrypt, który analizuje dziennik zdarzeń i, na poziomie kulek, uniemożliwia użytkownikowi pisanie, podjęto próbę zapisania zabronionego typu pliku od dołu. W ten sposób zablokujemy dostęp zainfekowanego użytkownika do folderu sieciowego.

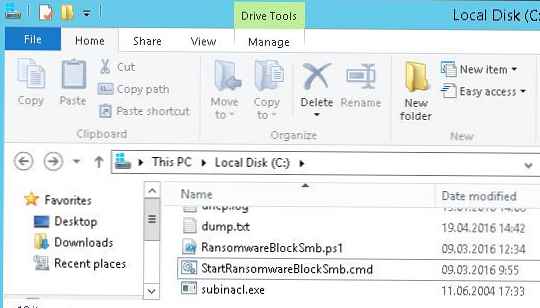

Pobierz określony skrypt i rozpakuj go do katalogu głównego katalogu C: \ na serwerze plików. Skopiuj narzędzie do tego samego folderu Subinakl (potrzebne do zmiany uprawnień do katalogu sieciowego). W katalogu powinny pojawić się następujące elementy pliki:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

Uwaga. W skrypcie PS musiałem zmienić linie:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

i

if (reguła $ -match „Pliki kryptograficzne”)

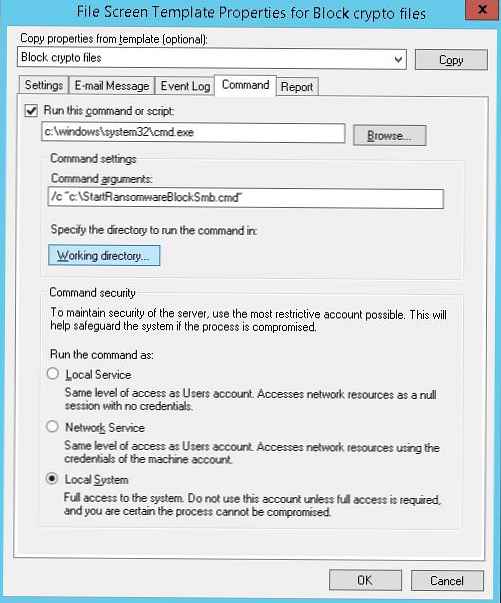

Pozostały w ustawieniach szablonu „Blokuj pliki kryptograficzne” na zakładce Dowodzenie wskazuje, że wiersz polecenia powinien zaczynać się od argumentu StartRansomwareBlockSmb.cmd:

Uruchom to polecenie lub skrypt: c: \ windows \ system32 \ cmd.exe

Argumenty poleceń: / c „c: \ StartRansomwareBlockSmb.cmd”

Polecenie należy wykonać z uprawnieniami systemu lokalnego (Lokalny System).

Testy bezpieczeństwa FSRM

Sprawdźmy, jak działa ochrona FSRM przed programami szyfrującymi. Po co tworzyć plik z dowolnym rozszerzeniem w chronionym katalogu i próbować zmienić go na zabroniony .locky.

Podczas próby zapisania zabronionego pliku FSRM zarejestruje zdarzenie:

Identyfikator zdarzenia: 8215

Źródło: SRMSVC

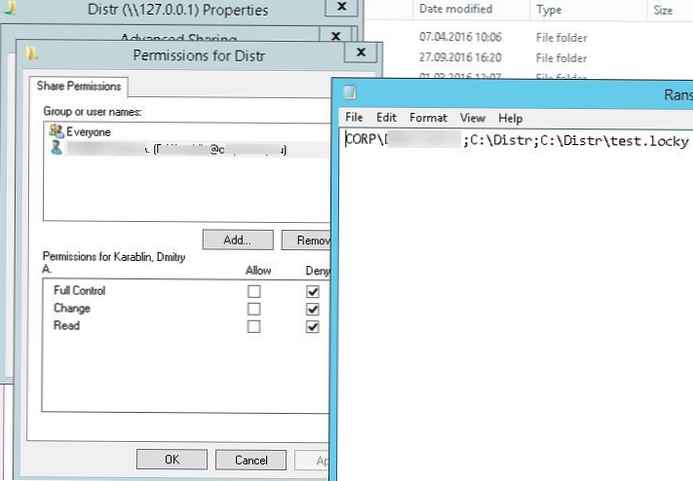

Skrypt RansomwareBlockSmb.ps1, oparty na danych ze zdarzenia, uniemożliwi bieżącemu użytkownikowi dostęp do tego katalogu, ustawiając osobiste odmawianie w uprawnieniach piłki:

Ochrona działa! W katalogu głównym dysku w dzienniku widać katalog i użytkownika, z którego próbował uruchomić program szyfrujący.

Ochrona działa! W katalogu głównym dysku w dzienniku widać katalog i użytkownika, z którego próbował uruchomić program szyfrujący.

Jeśli chcesz zapewnić jeszcze wyższy poziom ochrony, możesz przełączyć się z czarnej listy plików na biały, gdy na serwerze plików można zapisać tylko pliki dozwolonych typów.

Sprawdziliśmy więc, jak używać FSRM do automatycznego blokowania dostępu do katalogów sieciowych użytkownikom, których komputery są zainfekowane wirusem szyfrującym. Oczywiście użycie FSRM w tym trybie nie daje 100% gwarancji ochrony plików na serwerach przed tą klasą wirusów, ale jako jedna z podstaw ochrony, technika ta jest całkiem odpowiednia. W poniższych artykułach rozważymy kilka dodatkowych opcji zwalczania wirusów kryptograficznych:

- Jak odzyskać pliki użytkownika z migawek VSS po zainfekowaniu przez program szyfrujący

- Blokuj wirusy i oprogramowanie ransomware za pomocą zasad ograniczeń oprogramowania