Kontynuujemy serię artykułów na temat przeciwdziałania wirusom typu ransomware w środowisku korporacyjnym. W poprzednich częściach omawialiśmy konfigurowanie ochrony na serwerach plików przy użyciu FSRM i używanie obrazów dysku w tle w celu szybkiego odzyskania danych po ataku. Dzisiaj porozmawiamy o sposobie zapobiegać uruchamianiu plików wykonywalnych wirusów ransomware (w tym zwykłe wirusy i trojany) na komputerach użytkowników.

Oprócz oprogramowania antywirusowego zasady ograniczeń oprogramowania mogą stanowić kolejną barierę uniemożliwiającą uruchamianie złośliwego oprogramowania na komputerach użytkowników. W środowisku Windows mogą to być Zasady ograniczeń oprogramowania lub AppLocker. Przyjrzymy się przykładowi zastosowania zasad ograniczeń oprogramowania do ochrony przed wirusami..

Zasady ograniczeń oprogramowania (SRP) umożliwiać włączanie i wyłączanie wykonywania plików wykonywalnych przy użyciu lokalnych lub grupowych zasad domeny. Metoda ochrony przed wirusami i oprogramowaniem ransomware przy użyciu SRP polega na zakazie uruchamiania plików z niektórych katalogów w środowisku użytkownika, które z reguły pobierają pliki lub archiwa z wirusem. W przeważającej większości przypadków pliki zawierające wirusa otrzymanego z Internetu lub wiadomości e-mail pojawiają się w katalogu% APPDATA% profilu użytkownika (zawiera także foldery% Temp% i Tymczasowe pliki internetowe). W tym samym katalogu przechowywane są rozpakowane tymczasowe kopie archiwów, gdy użytkownik, nie patrząc, otwiera archiwum otrzymane pocztą lub pobrane z Internetu.

Podczas konfiguracji można użyć SRP dwie strategie:

- Zezwalaj na uruchamianie plików wykonywalnych na komputerze tylko z określonych folderów (z reguły są to katalogi% Windir% i Program Files / Program Files x86) - jest to najbardziej niezawodna metoda, ale wymaga długiego okresu debugowania i identyfikacji niezbędnego oprogramowania, które nie działa w takiej konfiguracji

- Zapobiegaj uruchamianiu plików wykonywalnych z katalogów użytkowników, w których zasadniczo nie powinno być plików wykonywalnych. W tych katalogach w większości przypadków pliki wirusów pojawiają się, gdy pojawiają się na komputerze. Ponadto użytkownik, który nie ma uprawnień administratora, po prostu nie ma uprawnień do zapisu w katalogach systemowych innych niż jego własne. Dlatego wirus po prostu nie będzie w stanie umieścić swojego ciała w żadnym miejscu poza katalogami w profilu użytkownika.

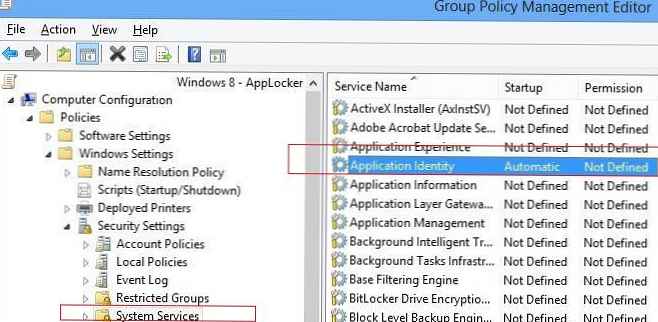

Rozważymy utworzenie SRP zgodnie z drugą opcją, jako wystarczająco niezawodną i mniej czasochłonną do wdrożenia. Stwórzmy więc politykę, która blokuje uruchamianie plików w określony sposób. Na komputerze lokalnym można to zrobić za pomocą konsoli gpedit.msc, jeśli zasada ma być używana w domenie, jest to konieczne w konsoli Zarządzanie zasadami grupy (gpmc.msc) utwórz nowe zasady i przypisz je do jednostki organizacyjnej na komputerach użytkowników.

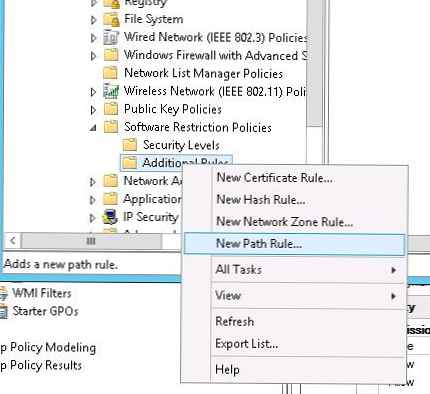

Uwaga. Zdecydowanie zalecamy, aby przed wdrożeniem zasad SRP przetestować ich pracę na grupie komputerów testowych. W przypadku wykrycia legalnych programów, które nie uruchamiają się z powodu SRP, musisz dodać osobne reguły uprawnień.W konsoli edytora GPO przejdź do Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń . Kliknij prawym przyciskiem myszy Zasady ograniczeń oprogramowania i wybierz Nowe zasady ograniczeń oprogramowania.

Wybierz sekcję Dodatkowe zasady, i utwórz nową regułę Nowa reguła ścieżki.

Wybierz sekcję Dodatkowe zasady, i utwórz nową regułę Nowa reguła ścieżki.

Utwórzmy regułę, która zabrania uruchamiania plików wykonywalnych z rozszerzeniem * .exe z katalogu% AppData%. Określ następujące parametry reguły:

Utwórzmy regułę, która zabrania uruchamiania plików wykonywalnych z rozszerzeniem * .exe z katalogu% AppData%. Określ następujące parametry reguły:

- Ścieżka:% AppData% \ *. Exe

- Poziom bezpieczeństwa: Niedozwolone

- Opis: Blokowanie uruchamiania plików exe z folderu% AppData%

Podobnie musisz utworzyć reguły zaporowe dla ścieżek wymienionych w tabeli. Ponieważ zmienne środowiskowe i ścieżki są różne w Windows 2003 / XP i Windows Vista / powyżej, tabela pokazuje wartości dla odpowiednich wersji systemu operacyjnego. Jeśli nadal masz system Windows 2003 / XP w swojej domenie, lepiej jest utworzyć osobną zasadę i przypisać ją do jednostki organizacyjnej z komputerami korzystającymi z filtru GPO WMI według typu systemu operacyjnego.

Podobnie musisz utworzyć reguły zaporowe dla ścieżek wymienionych w tabeli. Ponieważ zmienne środowiskowe i ścieżki są różne w Windows 2003 / XP i Windows Vista / powyżej, tabela pokazuje wartości dla odpowiednich wersji systemu operacyjnego. Jeśli nadal masz system Windows 2003 / XP w swojej domenie, lepiej jest utworzyć osobną zasadę i przypisać ją do jednostki organizacyjnej z komputerami korzystającymi z filtru GPO WMI według typu systemu operacyjnego.

| Opis | Windows XP i 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Zapobiegaj uruchamianiu plików z% LocalAppData% | % UserProfile% Ustawienia lokalne * .exe | % LocalAppData% \ *. Exe |

| Zapobiegaj uruchamianiu plików z podkatalogów% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Zapobiegaj uruchamianiu plików z podkatalogów% LocalAppData% | % UserProfile% \ Ustawienia lokalne \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Zakaz uruchamiania plików exe z archiwów otwieranych za pomocą WinRAR | % UserProfile% \ Ustawienia lokalne \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Zapobiegaj uruchamianiu plików exe z archiwów otwartych za pomocą 7zip | % UserProfile% \ Ustawienia lokalne \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Zapobiegaj uruchamianiu plików exe z archiwów otwartych za pomocą WinZip | % UserProfile% \ Ustawienia lokalne \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Zapobiegaj uruchamianiu plików exe z archiwów otwartych za pomocą wbudowanego archiwizatora Windows | % UserProfile% \ Ustawienia lokalne \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Zapobiegaj uruchamianiu plików exe z katalogu% temp% | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Zapobiegaj uruchamianiu plików exe z podkatalogów% temp% | % Temp% \ * \ *. Exe | % Temp% \ * \ *. Exe |

| Opcjonalnie. Zapobiegaj plikom exe z jakichkolwiek katalogów w profilu użytkownika .Jest ważne. z tą zasadą musisz być ostrożny, ponieważ niektóre programy, takie jak wtyczki do przeglądarek, instalatory, przechowują swoje pliki wykonywalne w profilu. W przypadku takich programów konieczne będzie ustawienie reguły wyjątku SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

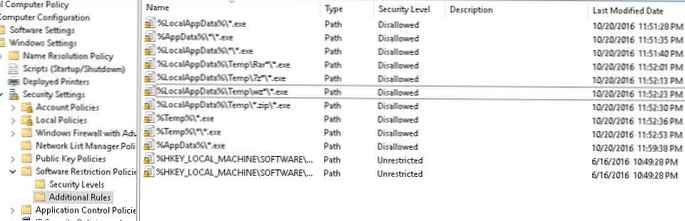

Możesz dodać własne katalogi. W naszym przykładzie mamy coś takiego jak ta lista zakazów reguł SRP.

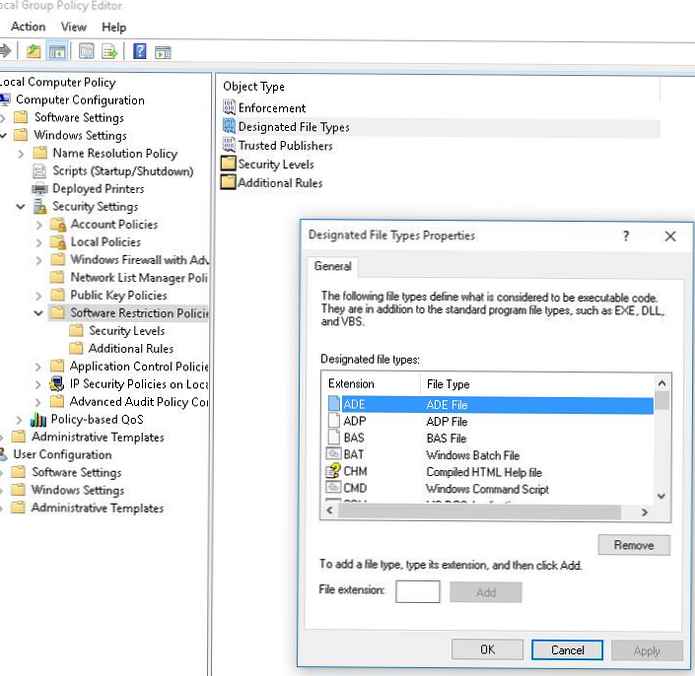

Z reguły należy również zakazać uruchamiania innych rozszerzeń potencjalnie niebezpiecznych plików (* .bat, *. Vbs, * .js, * .wsh itp.), Ponieważ złośliwy kod można znaleźć nie tylko w plikach * .exe. Aby to zrobić, musisz zmienić ścieżki w regułach SPR, usuwając wpisy * .exe. Dlatego zabronione będzie uruchamianie wszystkich plików wykonywalnych i plików skryptów w określonych katalogach. Lista „niebezpiecznych” rozszerzeń plików jest określona w ustawieniach zasad SRP w sekcji Wyznaczony Plik Rodzaje. Jak widać, ma już predefiniowaną listę plików wykonywalnych i rozszerzeń skryptów. Możesz dodać lub usunąć określone rozszerzenia.

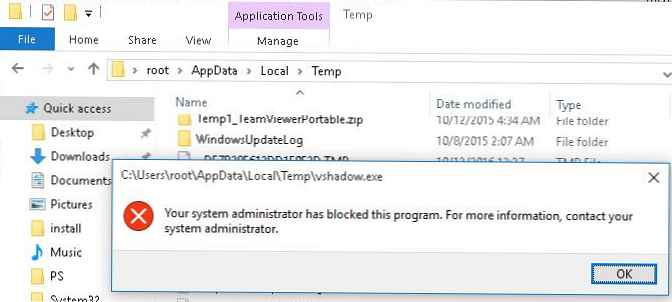

Pozostaje zweryfikować wpływ zasad ograniczeń oprogramowania na komputer kliencki. Aby to zrobić, zaktualizuj zasady za pomocą polecenia gpupdate / force i spróbuj uruchomić plik wykonywalny * .exe z dowolnego z podanych katalogów. Powinieneś otrzymać komunikat o błędzie:

Pozostaje zweryfikować wpływ zasad ograniczeń oprogramowania na komputer kliencki. Aby to zrobić, zaktualizuj zasady za pomocą polecenia gpupdate / force i spróbuj uruchomić plik wykonywalny * .exe z dowolnego z podanych katalogów. Powinieneś otrzymać komunikat o błędzie:

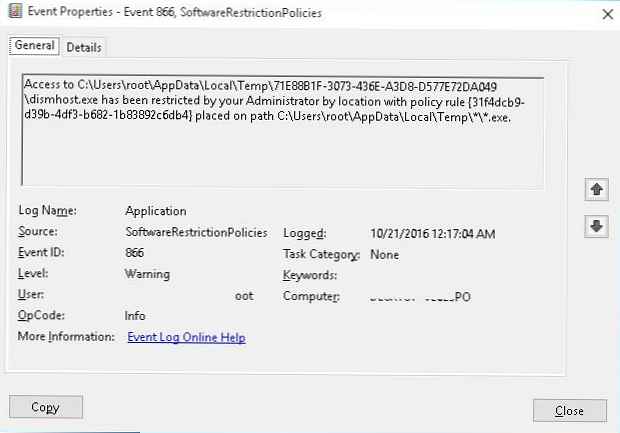

Próby uruchomienia plików wykonywalnych z chronionych katalogów zablokowanych przez zasady SRP można monitorować za pomocą dziennika zdarzeń Windows. Wydarzenia, które nas interesują, znajdują się w sekcji Zastosowanie, i mieć Identyfikator zdarzenia 866, ze źródłem SoftwareRestrictionPolicies i coś takiego:

Dostęp do C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe został ograniczony przez administratora według lokalizacji zgodnie z regułą zasad 31f4dcb9-d39b-4df3-b682-1b83892c6db4 umieszczony na ścieżce C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Tak więc pokazaliśmy ogólny przykład techniki korzystania z zasad ograniczeń oprogramowania (SRP lub Applocker) do blokowania wirusów, oprogramowania ransomware i trojanów na komputerach użytkowników. Rozważane metody mogą znacznie zwiększyć stopień ochrony systemów przed złośliwym kodem uruchamianym przez użytkowników..