Korzystanie z kont lokalnych (w tym lokalnego administratora) w celu uzyskania dostępu do sieci w środowiskach Active Directory jest niepożądane z wielu powodów. Często wiele komputerów używa tej samej lokalnej nazwy administratora i hasła, co może zagrozić wielu systemom, gdy jeden komputer jest zagrożony (zagrożenie atakiem Pass-the-hash) Ponadto dostęp do kont lokalnych za pośrednictwem sieci jest trudny do personalizowania i centralnego śledzenia, ponieważ podobne fakty nie są rejestrowane na kontrolerach domeny AD.

Aby ograniczyć ryzyko, administratorzy uciekają się do zmiany nazwy standardowego lokalnego konta administratora systemu Windows. Korzystanie z systemu, który okresowo zmienia hasło lokalnego administratora na unikalną domenę na wszystkich komputerach (na przykład rozwiązanie MS Local Administrator Password Solution) może znacznie zwiększyć bezpieczeństwo kont lokalnych administratorów. Ale to rozwiązanie nie będzie w stanie rozwiązać problemu ograniczenia dostępu do sieci na kontach lokalnych, ponieważ komputery mogą mieć więcej niż jedno konto lokalne.

Możesz ograniczyć dostęp do sieci dla kont lokalnych za pomocą zasad. Zaprzecz dostęp do to komputer z sieć. Problem polega jednak na tym, że w tej polityce będziesz musiał wyraźnie wymienić wszystkie nazwy kont, którym należy odmówić dostępu.

Systemy Windows 8.1 i Windows Server 2012 R2 wprowadziły dwie nowe grupy zabezpieczeń z nowymi identyfikatorami SID. Oznacza to, że teraz istnieje możliwość, aby nie wyświetlić wszystkich możliwych opcji SID dla kont lokalnych, ale użyć wspólnego SID.

| S-1-5-113 | NT AUTHORITY \ Konto lokalne | Wszystkie konta lokalne |

| S-1-5-114 | NT AUTHORITY \ Konto lokalne i członek grupy Administrators | Wszystkie konta lokalnego administratora |

Grupy te są dodawane do tokena dostępu użytkownika, gdy logują się na koncie lokalnym.

Na serwerze z systemem Windows Server 2012 R2 sprawdź, czy do lokalnego konta administratora przypisano dwa nowe NT AUTHORITY \ Konto lokalne (SID S-1-5-113) i NT AUTHORITY \ Local konto i członek grupy Administrators (SID S-1- 5-114):

Whoami / all

Możesz dodać tę funkcję do systemu Windows 7, Windows 8, Windows Server 2008 R2 i Windows Server 2012, instalując aktualizację KB 2871997 (aktualizacja z czerwca 2014 r.).

Możesz dodać tę funkcję do systemu Windows 7, Windows 8, Windows Server 2008 R2 i Windows Server 2012, instalując aktualizację KB 2871997 (aktualizacja z czerwca 2014 r.).

Możesz sprawdzić, czy te grupy istnieją w systemie według ich identyfikatora SID w następujący sposób:

$ objSID = New-Object System.Security.Principal.SecurityIdentifier („S-1-5-113”)

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Jeśli skrypt zwraca NT Authority \ Local konto, to ta grupa lokalna (z tym identyfikatorem SID) jest dostępna.

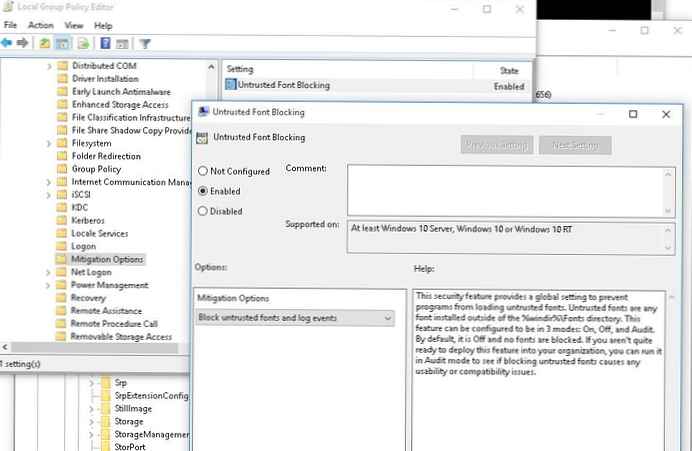

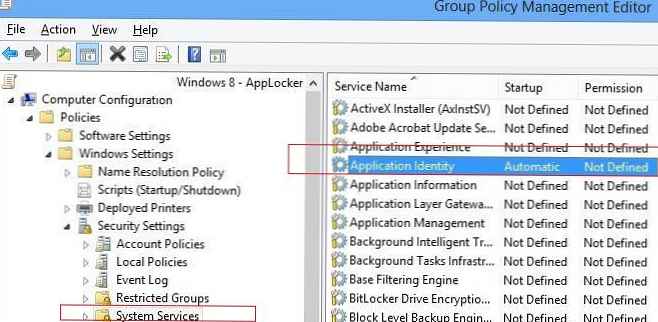

Aby ograniczyć dostęp do sieci na kontach lokalnych z tymi identyfikatorami SID w tokenie, możesz użyć następujących zasad, które znajdują się w sekcji Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady lokalne -> Przypisywanie praw użytkownika.

- Odmów dostępu do tego komputera z sieci - Odmowa dostępu do komputera z sieci

- Zaprzecz log na przez Zdalne Pulpit Usługi - Odmów logowania za pośrednictwem usługi z pulpitu zdalnego

Dodaj do danych zasad Konto lokalne i Konto lokalne i członek grupy Administratorzy i zaktualizuj zasady za pomocą gpupdate / force.

Po zastosowaniu zasady dostęp do sieci na kontach lokalnych jest zabroniony na tym komputerze. Tak więc, gdy próbujesz ustanowić sesję RDP na koncie .\administrator pojawi się komunikat o błędzie.

Po zastosowaniu zasady dostęp do sieci na kontach lokalnych jest zabroniony na tym komputerze. Tak więc, gdy próbujesz ustanowić sesję RDP na koncie .\administrator pojawi się komunikat o błędzie.

W ten sposób można ograniczyć dostęp do sieci na kontach lokalnych bez względu na ich nazwy i zwiększyć poziom bezpieczeństwa środowiska korporacyjnego.