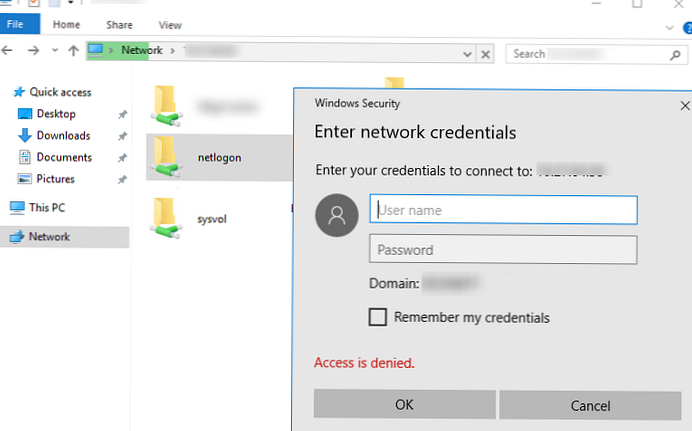

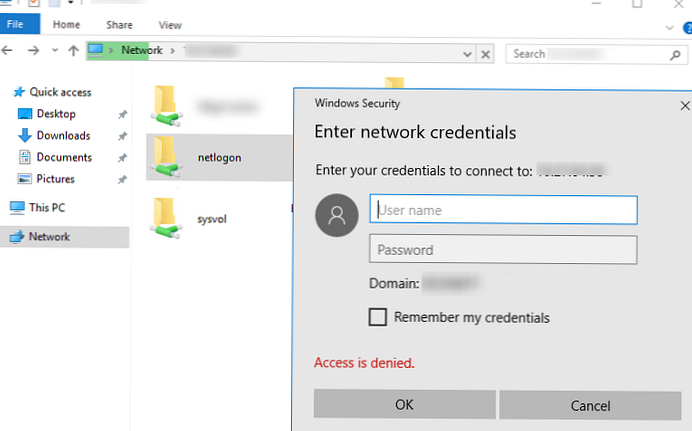

Zauważyłem pewne dziwactwa podczas uzyskiwania dostępu do katalogów SYSVOL i NETLOGON w domenie z systemu Windows 10 / Windows Server 2016. Podczas uzyskiwania dostępu do kontrolera domeny z klienta za pośrednictwem ścieżki UNC \\ SYSVOL lub według adresu IP kontrolera domeny \\ 192.168.1.10 \ Netlogon pojawia się błąd „Odmowa dostępu”(Odmowa dostępu) z prośbą o podanie konta i hasła. Podczas określania konta użytkownika domeny, a nawet administratora domeny, katalogi nadal się nie otwierają.

W tym samym czasie ten sam katalog Sysvol / Netlogon otwiera się normalnie (bez pytania o hasło), jeśli podasz nazwę kontrolera domeny: \\ dc1.domain.ru \ sysvol lub po prostu \\ dc1 \ sysvol.

Ponadto problemy z zastosowaniem zasad grupy można zaobserwować na problematycznych komputerach z systemem Windows 10. W dzienniku można znaleźć błędy EventID 1058:

Przetwarzanie zasad grupy nie powiodło się. System Windows próbował odczytać plik \\ domain.ru \ sysvol \ domain.ru \ Policies \ GUO GPO \ gpt.ini z kontrolera domeny i nie powiódł się. Ustawienia zasad grupy mogą zostać zastosowane dopiero po rozwiązaniu tego zdarzenia.

Wszystko to wiąże się z nowymi ustawieniami zabezpieczeń, które mają chronić komputery w domenie przed uruchomieniem kodu (skrypty logowania, pliki wykonywalne) i otrzymywać pliki konfiguracji zasad z niezaufanych źródeł - Hartowanie UNC. Ustawienia zabezpieczeń systemu Windows 10 / Windows Server 2016 wymagają użycia następujących poziomów zabezpieczeń w celu uzyskania dostępu do katalogów UNC ze zwiększoną ochroną (SYSVOL i NETLOGON):

- Wzajemne uwierzytelnianie - wzajemne uwierzytelnianie klienta i serwera. Protokół Kerberos służy do uwierzytelniania (NTLM nie jest obsługiwany). Dlatego nie można połączyć się z katalogami SYSVOL i NETLOGON na kontrolerze domeny za pomocą adresu IP. Domyślnie

RequireMutualAuthentication = 1. - Uczciwość - Weryfikacja podpisu SMB. Pozwala upewnić się, że dane w sesji SMB nie zostaną zmodyfikowane podczas transmisji. Podpis SMB jest obsługiwany tylko w wersji SMB 2.0 i wyższej (SMB 1 nie obsługuje podpisu SMB dla sesji). Domyślnie

RequireIntegrity = 1. - Prywatność - szyfrowanie danych w sesji SMB. Obsługiwane od SMB 3.0 (Windows 8 / Windows Server 2012 i nowsze). Domyślnie RequirePrivacy = 0. Jeśli masz w domenie komputery i kontrolery domeny ze starszymi wersjami systemu Windows (Windows 7 / Windows Server 2008 R2 i niższych), nie powinieneś używać tej opcji

RequirePrivacy = 1. W przeciwnym razie starzy klienci nie będą mogli połączyć się z katalogami sieciowymi na kontrolerach domeny.

Początkowo zmiany te wprowadzono w systemie Windows 10 w 2015 r. W ramach biuletynów zabezpieczeń MS15-011 i MS15-014. W rezultacie zmieniono algorytm Multiple UNC Provider (MUP), który teraz używa specjalnych reguł dostępu do krytycznych katalogów na kontrolerach domeny \\ * \ SYSVOL i \\ * \ NETLOGON.

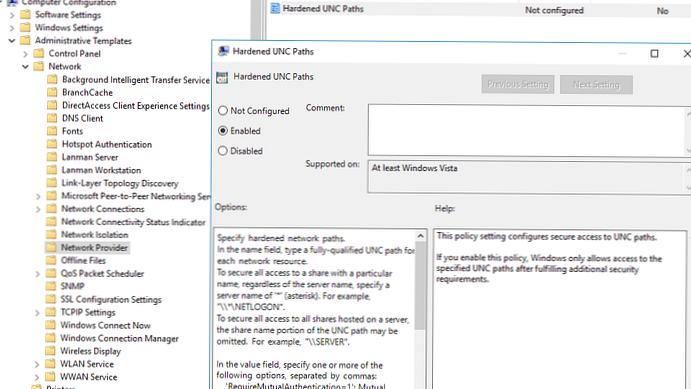

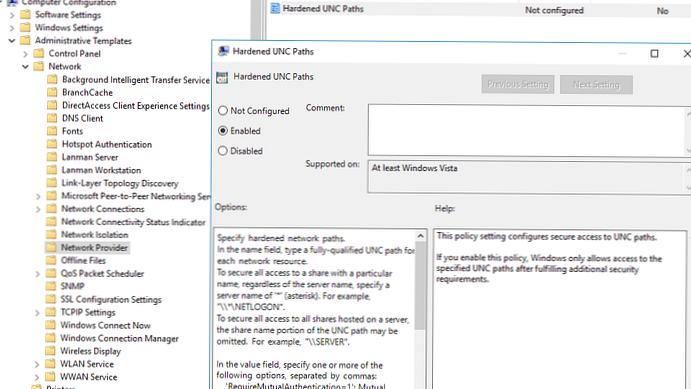

W systemach Windows 7 i Windows 8.1 ścieżki chronione przez UNC są domyślnie wyłączone.Możesz zmienić ustawienia hartowania UNC w Windows 10, aby uzyskać dostęp do SYSVOL i NETLOGON poprzez zasady grupy. Możesz użyć różnych ustawień bezpieczeństwa, aby uzyskać dostęp do różnych ścieżek UNC za pomocą zasad. Hartowane ścieżki UNC (ścieżki UNC z ulepszoną ochroną).

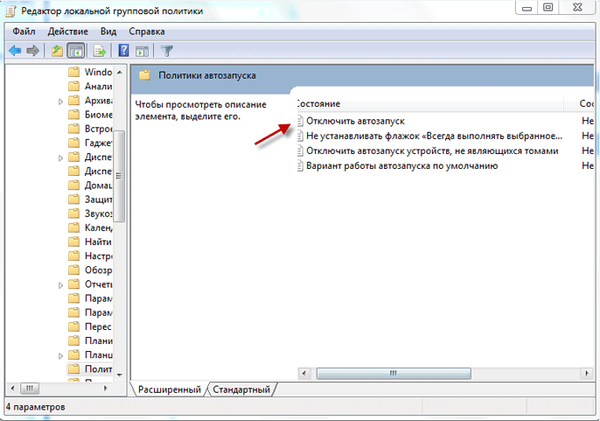

- Otwórz edytor lokalnych zasad bezpieczeństwa gpedit.msc;

- Przejdź do sekcji zasad Konfiguracja komputera -> Szablony administracyjne -> Sieć -> Dostawca sieci;

- Włącz zasady Zahartowane ścieżki nieprzejrzyste;

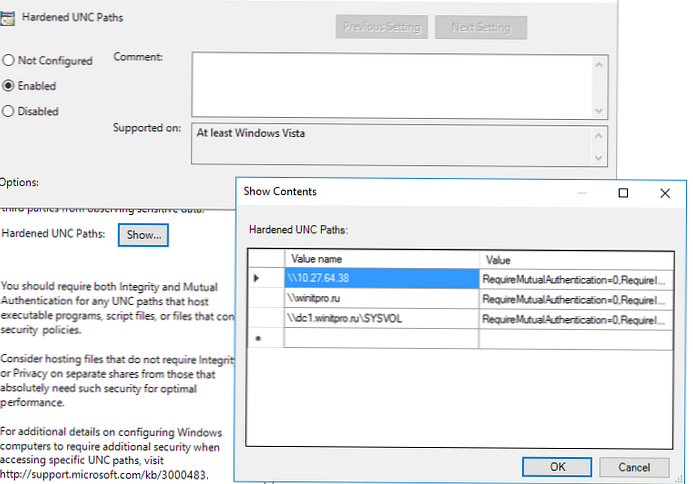

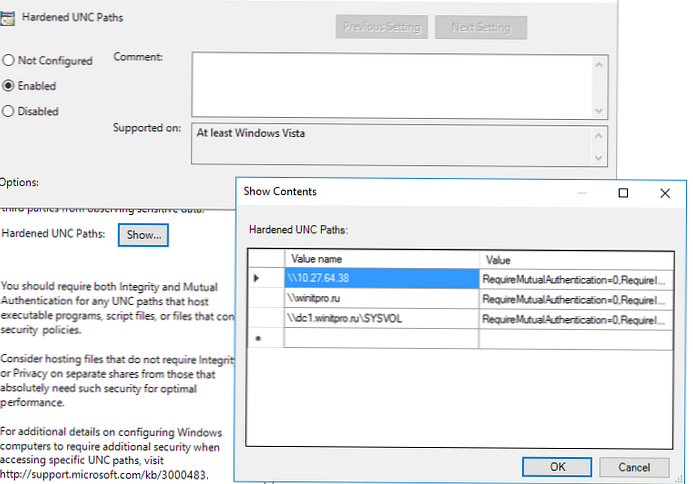

- Kliknij przycisk Pokaż i twórz wpisy dla ścieżek UNC do katalogów Netlogon i Sysvol. Aby całkowicie wyłączyć utrwalanie UNC dla określonych katalogów (niezalecane !!), określ

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Możesz użyć następujących formatów ścieżek UNC:- \\ DC_IP

- \\ domain.ru

- \\ DCName

Lub możesz zezwolić na dostęp do katalogów Sysvol i Netlogon niezależnie od ścieżki UNC:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Musisz podać wszystkie potrzebne nazwy domen (kontrolery domeny) lub adresy IP.

Microsoft zaleca stosowanie następujących ustawień w celu bezpiecznego dostępu do krytycznych katalogów UNC:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

Pozostaje zaktualizować zasady na komputerze za pomocą polecenia gpupdate / force i sprawdź, czy masz dostęp do katalogów Sysvol i Netlogon.

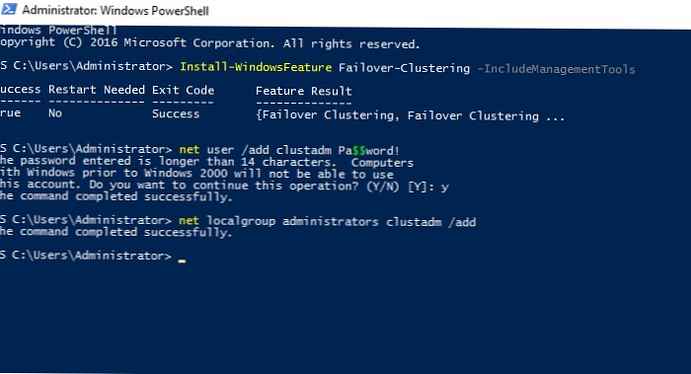

Możesz skonfigurować te ustawienia za pomocą scentralizowanych zasad domeny. Lub za pomocą następujących poleceń na klientach. (Te polecenia wyłączą uwierzytelnianie Kerberos podczas uzyskiwania dostępu do określonych katalogów w DC. Zostanie użyte NTLM, w wyniku czego można otwierać chronione katalogi w DC według adresu IP):

reg dodaj HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg dodaj HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

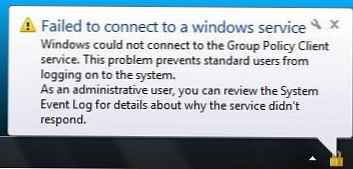

- Masz starą wersję szablonów administracyjnych na kontrolerze domeny (DC ze starego Windows Server 2008 R2 / Windows Server 2012), które nie mają ustawienia zasad Hardened UNC Paths;

- z powodu niedostępności katalogu Sysvol klienci nie mogą uzyskać zasad domeny i nie można rozpowszechniać tych ustawień rejestru.